Contenção e bloqueio de comportamentos

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

- Antivírus do Microsoft Defender

Plataformas

- Windows

Quer experimentar o Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Descrição geral

O panorama das ameaças de hoje é invadido por malware sem ficheiros e que vive fora da terra, ameaças altamente polimórficas que se mutam mais rapidamente do que as soluções tradicionais podem acompanhar, e ataques operados por humanos que se adaptam ao que os adversários encontram em dispositivos comprometidos. As soluções de segurança tradicionais não são suficientes para parar estes ataques; precisa de capacidades de inteligência artificial (IA) e de aprendizagem de dispositivos (ML), como bloqueio comportamental e contenção, incluídas no Defender para Endpoint.

As capacidades de bloqueio e contenção comportamentais podem ajudar a identificar e parar ameaças, com base nos respetivos comportamentos e processar árvores, mesmo quando a ameaça começou a ser executada. Os componentes e funcionalidades de proteção de próxima geração, EDR e Defender para Endpoint funcionam em conjunto em capacidades de bloqueio e contenção comportamentais.

As capacidades de bloqueio e contenção comportamentais funcionam com vários componentes e funcionalidades do Defender para Endpoint para parar ataques imediatamente e impedir que os ataques progridam.

A proteção de próxima geração (que inclui Microsoft Defender Antivírus) pode detetar ameaças através da análise de comportamentos e parar as ameaças que começaram a ser executadas.

A deteção e resposta de pontos finais (EDR) recebe sinais de segurança em toda a sua rede, dispositivos e comportamento de kernel. À medida que as ameaças são detetadas, são criados alertas. Vários alertas do mesmo tipo são agregados em incidentes, o que torna mais fácil para a sua equipa de operações de segurança investigar e responder.

O Defender para Endpoint tem uma vasta gama de óticas entre identidades, e-mail, dados e aplicações, além dos sinais de comportamento de rede, ponto final e kernel recebidos através do EDR. Um componente do Microsoft Defender XDR, o Defender para Endpoint processa e correlaciona estes sinais, gera alertas de deteção e liga alertas relacionados em incidentes.

Com estas capacidades, mais ameaças podem ser impedidas ou bloqueadas, mesmo que comecem a ser executadas. Sempre que for detetado um comportamento suspeito, a ameaça é contida, os alertas são criados e as ameaças são paradas nos respetivos rastos.

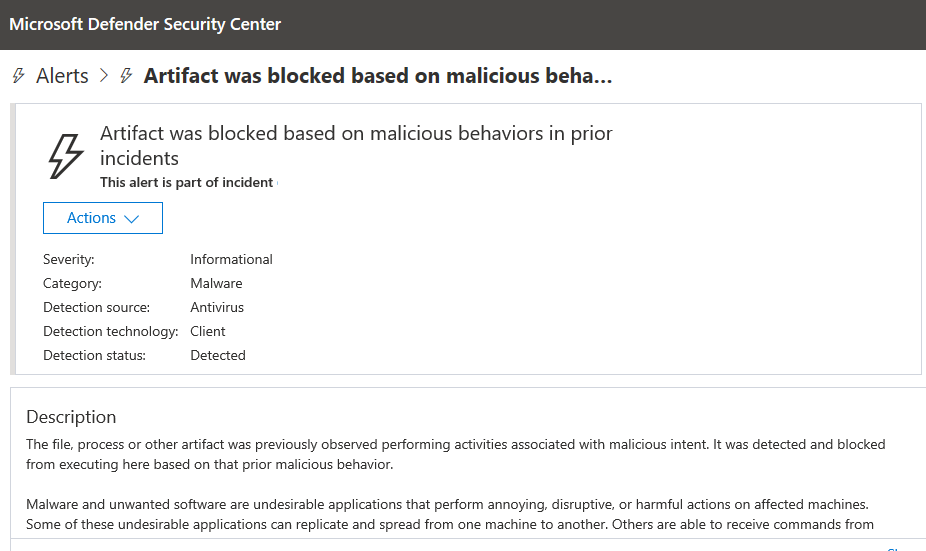

A imagem seguinte mostra um exemplo de um alerta que foi acionado por capacidades de bloqueio comportamental e de contenção:

Componentes de bloqueio e contenção comportamentais

Regras de redução da superfície de ataque no cliente e orientadas por políticas Os comportamentos de ataque comuns predefinidos são impedidos de ser executados, de acordo com as regras de redução da superfície de ataque. Quando tais comportamentos tentam ser executados, podem ser vistos no Microsoft Defender XDR como alertas informativos. As regras de redução da superfície de ataque não estão ativadas por predefinição; configure as suas políticas no portal do Microsoft Defender.

Bloqueio comportamental do cliente As ameaças nos pontos finais são detetadas através da aprendizagem automática e, em seguida, são bloqueadas e remediadas automaticamente. (O bloqueio comportamental do cliente está ativado por predefinição.)

Bloqueio do ciclo de comentários (também conhecido como proteção rápida) As deteções de ameaças são observadas através de informações comportamentais. As ameaças são paradas e impedidas de serem executadas noutros pontos finais. (O bloqueio do ciclo de comentários está ativado por predefinição.)

Deteção e resposta de pontos finais (EDR) no modo de bloqueio Os artefactos maliciosos ou comportamentos observados através da proteção pós-violação são bloqueados e contidos. O EDR no modo de bloco funciona mesmo que Microsoft Defender Antivírus não seja a solução antivírus principal. (O EDR no modo de bloco não está ativado por predefinição; ativa-o em Microsoft Defender XDR.)

Espere mais na área de bloqueio comportamental e contenção, uma vez que a Microsoft continua a melhorar as funcionalidades e capacidades de proteção contra ameaças. Para ver o que está planeado e a ser lançado agora, visite o mapa de objetivos do Microsoft 365.

Exemplos de bloqueio comportamental e contenção em ação

As capacidades de bloqueio e contenção comportamentais bloquearam técnicas de atacante, como as seguintes:

- Captura de credenciais do LSASS

- Injeção entre processos

- Oca de processos

- Ignorar o Controlo de Conta de Utilizador

- Adulterar o antivírus (por exemplo, desativá-lo ou adicionar o software maligno como exclusão)

- Comando e Controlo de Contacto (C&C) para transferir payloads

- Extração de moedas

- Modificação do registo de arranque

- Ataques de passagem do hash

- Instalação do certificado de raiz

- Tentativa de exploração de várias vulnerabilidades

Seguem-se dois exemplos reais de bloqueio comportamental e contenção em ação.

Exemplo 1: Ataque de roubo de credenciais contra 100 organizações

Conforme descrito em Em busca frequente de ameaças evasivas: o bloqueio baseado no comportamento baseado em IA interrompe os ataques nos seus rastos, um ataque de roubo de credenciais contra 100 organizações em todo o mundo foi interrompido por capacidades de bloqueio e contenção comportamentais. As mensagens de e-mail spear-phishing que continham um documento de atração foram enviadas para as organizações visadas. Se um destinatário abriu o anexo, um documento remoto relacionado conseguiu executar código no dispositivo do utilizador e carregar software maligno Lokibot, que roubou credenciais, exfiltrava dados roubados e aguardava instruções adicionais a partir de um servidor de comandos e controlo.

Os modelos de aprendizagem de dispositivos baseados no comportamento no Defender para Endpoint detetaram e pararam as técnicas do atacante em dois pontos na cadeia de ataques:

- A primeira camada de proteção detetou o comportamento de exploração. Os classificadores de aprendizagem de dispositivos na cloud identificaram corretamente a ameaça como e instruíram imediatamente o dispositivo cliente a bloquear o ataque.

- A segunda camada de proteção, que ajudou a parar os casos em que o ataque passou pela primeira camada, detetou o vazio do processo, parou esse processo e removeu os ficheiros correspondentes (como Lokibot).

Enquanto o ataque foi detetado e parado, os alertas, como um "alerta de acesso inicial", foram acionados e apresentados no portal Microsoft Defender.

Este exemplo mostra como os modelos de aprendizagem de dispositivos com base no comportamento na cloud adicionam novas camadas de proteção contra ataques, mesmo depois de terem começado a ser executados.

Exemplo 2: reencaminhamento NTLM – variante de malware Juicy Potato

Conforme descrito na publicação de blogue recente, Bloqueio comportamental e contenção: Transformar a óptica em proteção, em janeiro de 2020, o Defender para Endpoint detetou uma atividade de escalamento de privilégios num dispositivo numa organização. Foi acionado um alerta chamado "Possível escalamento de privilégios com o reencaminhamento NTLM".

A ameaça acabou por ser software maligno; era uma variante nova, não vista antes de uma notória ferramenta de hacking chamada Suculenta Batata, que é usada por atacantes para obter escalamento de privilégios num dispositivo.

Minutos depois de o alerta ter sido acionado, o ficheiro foi analisado e confirmado como malicioso. O processo foi parado e bloqueado, conforme mostrado na imagem seguinte:

Poucos minutos depois de o artefacto ter sido bloqueado, várias instâncias do mesmo ficheiro foram bloqueadas no mesmo dispositivo, impedindo a implementação de mais atacantes ou outro software maligno no dispositivo.

Este exemplo mostra que, com capacidades de bloqueio comportamental e de contenção, as ameaças são detetadas, contidas e bloqueadas automaticamente.

Sugestão

Se estiver à procura de informações relacionadas com o Antivírus para outras plataformas, consulte:

- Definir preferências para o Microsoft Defender para Endpoint no macOS

- Microsoft Defender para Endpoint no Mac

- Definições de política de Antivírus do macOS para o Antivírus do Microsoft Defender para Intune

- Definir preferências para o Microsoft Defender para Endpoint no Linux

- Microsoft Defender para Endpoint no Linux

- Configurar o Microsoft Defender para Endpoint em funcionalidades do Android

- Configurar o Microsoft Defender para Endpoint em funcionalidades do iOS

Passos seguintes

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários