Controlo de Dispositivos para macOS

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

- Microsoft Defender para Empresas

Quer experimentar o Microsoft Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Requisitos

O Controlo de Dispositivos para macOS tem os seguintes pré-requisitos:

- Microsoft Defender para Endpoint elegibilidade (pode ser versão de avaliação)

- Versão mínima do SO: macOS 11 ou superior

- Versão mínima do produto: 101.34.20

Descrição geral

Microsoft Defender para Endpoint funcionalidade Controlo de Dispositivos permite-lhe:

- Auditar, permitir ou impedir o acesso de leitura, escrita ou execução ao armazenamento amovível; e

- Gerir dispositivos iOS e Portáteis e dispositivos encriptados apple APFS e suportes de dados Bluetooth, com ou sem exclusões.

Preparar os pontos finais

Microsoft Defender para Endpoint elegibilidade (pode ser versão de avaliação)

Versão mínima do SO: macOS 11 ou superior

Implementar o Acesso Total ao Disco: pode já ter criado e implementado isto https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig anteriormente para outras funcionalidades de MDE. Tem de conceder permissão de Acesso Total ao Disco para uma nova aplicação:

com.microsoft.dlp.daemon.Ative o Controlo de Dispositivos na definição preferência do MDE:

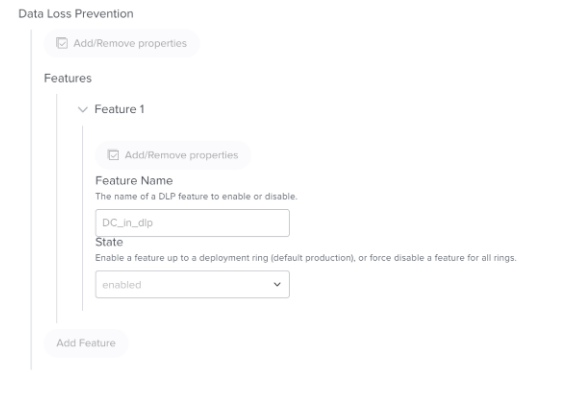

Prevenção de Perda de Dados (DLP)/Funcionalidades/

Em Nome da Funcionalidade, introduza "DC_in_dlp"

Em Estado, introduza "ativado"

Exemplo 1: JAMF com schema.json.

Exemplo 2: demo.mobileconfig

<key>dlp</key>

<dict>

<key>features</key>

<array>

<dict>

<key>name</key>

<string>DC_in_dlp</string>

<key>state</key>

<string>enabled</string>

</dict>

</array>

</dict>

Versão mínima do produto: 101.91.92 ou superior

Execute a versão mdatp através do Terminal para ver a versão do produto no computador cliente:

Compreender as políticas

As políticas determinam o comportamento do controlo de dispositivos para macOS. A política é direcionada através de Intune ou JAMF para uma coleção de computadores ou utilizadores.

A política Controlo de Dispositivos para macOS inclui definições, grupos e regras:

- A definição global denominada "definições" permite-lhe definir o ambiente global.

- O grupo denominado "grupos" permite-lhe criar grupos de multimédia. Por exemplo, grupo USB autorizado ou grupo USB encriptado.

- A regra de política de acesso denominada "regras" permite-lhe criar uma política para restringir cada grupo. Por exemplo, permitir apenas que o utilizador autorizado escreva um grupo USB com autorização de acesso.

Nota

Recomendamos que utilize os exemplos no GitHub para compreender as propriedades: mdatp-devicecontrol/Removable Storage Controlo de Acesso Samples/macOS/policy no principal – microsoft/mdatp-devicecontrol (github.com).

Também pode utilizar os scripts em mdatp-devicecontrol/tree/main/python#readme no principal – microsoft/mdatp-devicecontrol (github.com) para traduzir a política de Controlo de Dispositivos do Windows para a política de Controlo de Dispositivos do macOS ou traduzir a política de Controlo de Dispositivos do macOS V1 para esta política V2.

Nota

Existem problemas conhecidos com o controlo de dispositivos para macOS que os clientes devem considerar ao criar políticas.

Best practices

O controlo de dispositivos para macOS tem capacidades semelhantes ao Controlo de dispositivos para Windows, mas o macOS e o Windows fornecem diferentes capacidades subjacentes para gerir dispositivos, pelo que existem algumas diferenças importantes:

- O macOS não tem uma Gestor de Dispositivos ou vista centralizada dos dispositivos. O acesso é concedido/negado às aplicações que interagem com dispositivos. É por isso que no macOS existe um conjunto mais avançado de tipos de acesso. Por exemplo, num

portableDevicecontrolo de dispositivo para macOS pode negar ou permitirdownload_photos_from_device. - Para se manter consistente com o Windows, existem

generic_readgeneric_writetipos de acesso egeneric_execute. As políticas com tipos de acesso genéricos não precisam de ser alteradas se/quando forem adicionados tipos de acesso específicos adicionais no futuro. A melhor prática é utilizar tipos de acesso genéricos, a menos que exista uma necessidade específica de negar/permitir uma operação mais específica. - A criação de uma

denypolítica com tipos de acesso genéricos é a melhor forma de tentar bloquear completamente todas as operações desse tipo de dispositivo (por exemplo, telemóveis Android), mas ainda poderão existir lacunas se a operação for efetuada com uma aplicação que não é suportada pelo controlo de dispositivos macOS.

Definições

Eis as propriedades que pode utilizar quando cria os grupos, regras e definições na política de controlo de dispositivos para macOS.

| Nome da propriedade | Descrição | Opções |

|---|---|---|

| funcionalidades | Configurações específicas de funcionalidades | Pode definir disable como falso ou verdadeiro para as seguintes funcionalidades:- removableMedia- appleDevice- portableDevice, incluindo câmara ou suporte de dados PTP- bluetoothDeviceA predefinição é true, por isso, se não configurar este valor, este não será aplicado mesmo que crie uma política personalizada para removableMedia, porque está desativada por predefinição. |

| global | Definir imposição predefinida | Pode definir defaultEnforcement como- allow (predefinição)- deny |

| ux | Pode definir uma hiperligação na notificação. | navigationTarget: string. Exemplo: "http://www.microsoft.com" |

Grupo

| Nome da propriedade | Descrição | Opções |

|---|---|---|

$type |

O tipo de grupo | "dispositivo" |

id |

O GUID, um ID exclusivo, representa o grupo e será utilizado na política. | Pode gerar o ID através de New-Guid (Microsoft.PowerShell.Utility) – PowerShell ou o comando uuidgen no macOS |

name |

Nome amigável do grupo. | cadeia |

query |

A cobertura mediática deste grupo | Veja as tabelas de propriedades da consulta abaixo para obter detalhes. |

Consulta

O Controlo de Dispositivos suporta dois tipos de consultas:

O tipo de consulta 1 é o seguinte:

| Nome da propriedade | Descrição | Opções |

|---|---|---|

$type |

Identificar a operação lógica a executar nas cláusulas | todos: todos os atributos sob as cláusulas são uma relação E . Por exemplo, se o administrador colocar vendorId e serialNumber, para cada USB ligado, o sistema verifica se o USB cumpre ambos os valores.e: é equivalente a todos qualquer: Os atributos nas cláusulas são Ou relação. Por exemplo, se o administrador colocar vendorId e serialNumber, para cada USB ligado, o sistema efetua a imposição, desde que o USB tenha um valor idêntico ou serialNumber idênticovendorId. ou: é equivalente a qualquer |

clauses |

Utilize a propriedade do dispositivo multimédia para definir a condição de grupo. | Uma matriz de objetos de cláusula que são avaliados para determinar a associação ao grupo. Veja a secção Cláusula abaixo. |

O tipo de consulta 2 é o seguinte:

| Nome da propriedade | Descrição | Opções |

|---|---|---|

$type |

Identificar a operação lógica a executar na subconsulta | not: negação lógica de uma consulta |

query |

Uma subconsulta | Uma consulta que será negada. |

Cláusula

Propriedades da cláusula

| Nome da propriedade | Descrição | Opções |

|---|---|---|

$type |

O tipo de cláusula | Veja a tabela seguinte para obter as cláusulas suportadas. |

value |

$type valor específico a utilizar |

Cláusulas suportadas

| $type de cláusulas | valor | Descrição |

|---|---|---|

primaryId |

Um dos seguintes: - apple_devices- removable_media_devices - portable_devices - bluetooth_devices |

|

vendorId |

Cadeia hexadecimal de 4 dígitos | Corresponde ao ID de fornecedor de um dispositivo |

productId |

Cadeia hexadecimal de 4 dígitos | Corresponde ao ID de produto de um dispositivo |

serialNumber |

cadeia | Corresponde ao número de série de um dispositivo. Não corresponde se o dispositivo não tiver um número de série. |

encryption |

apfs | Corresponder se um dispositivo estiver encriptado por apfs. |

groupId |

Cadeia UUID | Corresponder se um dispositivo for membro de outro grupo. O valor representa o UUID do grupo com o qual corresponder. O grupo tem de ser definido na política anterior à cláusula . |

Regra de política de acesso

| Nome da propriedade | Descrição | Opções |

|---|---|---|

id |

O GUID, um ID exclusivo, representa a regra e será utilizado na política. | New-Guid (Microsoft.PowerShell.Utility) - PowerShell uuidgen |

name |

Cadeia, o nome da política e será apresentado no alerta com base na definição de política. | |

includeGroups |

Os grupos aos quais a política será aplicada. Se forem especificados vários grupos, a política aplica-se a qualquer suporte de dados em todos esses grupos. Se não for especificado, a regra aplica-se a todos os dispositivos. | O valor de ID dentro do grupo tem de ser utilizado nesta instância. Se vários grupos estiverem no includeGroups, é E. "includeGroups": ["3f082cd3-f701-4c21-9a6a-ed115c28e217"] |

excludeGroups |

Os grupos aos quais a política não se aplica. | O valor de ID dentro do grupo tem de ser utilizado nesta instância. Se vários grupos estiverem nos excludeGroups, é OU. |

entries |

Uma regra pode ter múltiplas entradas; cada entrada com um GUID exclusivo indica uma restrição ao Controlo de Dispositivos. | Veja a tabela de propriedades de entrada mais à frente neste artigo para obter os detalhes. |

A tabela seguinte lista as propriedades que pode utilizar na sua entrada:

| Nome da propriedade | Descrição | Opções |

|---|---|---|

$type |

Inclui: - removableMedia- appleDevice- PortableDevice- bluetoothDevice- generic |

|

| imposição | - $type:- allow- deny- auditAllow- auditDenyQuando $type permissão estiver selecionada, o valor das opções suporta: - disable_audit_allowMesmo que a opção Permitir aconteça e a auditoriaLow esteja configurada, o sistema não enviará o evento. Quando $type negação estiver selecionada, o valor das opções suporta: disable_audit_denyMesmo que Bloquear aconteça e a definição auditDeny esteja configurada, o sistema não mostrará notificação nem enviará o evento. Quando $type auditAllow estiver selecionado, o valor das opções suporta: send_eventQuando $type auditDeny estiver selecionado, o valor das opções suporta: send_eventshow_notification |

|

access |

Especifique um ou mais direitos de acesso para esta regra. Estes podem incluir permissões granulares específicas do dispositivo ou permissões genéricas mais amplas. Veja a tabela abaixo para obter mais detalhes sobre os tipos de acesso válidos para uma determinada entrada $type. | |

id |

UUID |

A tabela seguinte lista as propriedades que pode utilizar na entrada:

Imposição

Nome da propriedade de imposição

| Nome da propriedade | Descrição | Opções |

|---|---|---|

$type |

O tipo de imposição | Veja a tabela abaixo para obter as imposiçãos suportadas |

options |

$type valor específico a utilizar | Uma matriz de opções para a entrada. Pode ser omitido se não forem pretendidas opções. |

Tipo de imposição

| Nome da propriedade | Descrição | Opções |

|---|---|---|

Enforcement $type |

options valores [cadeia] |

Descrição |

allow |

disable_audit_allow |

Mesmo que a opção Permitir aconteça e a auditoriaLow esteja configurada, o sistema não enviará o evento. |

deny |

disable_audit_deny |

Mesmo que Bloquear aconteça e a definição auditDeny esteja configurada, o sistema não mostrará notificação nem enviará o evento. |

auditAllow |

send_event |

Enviar telemetria |

auditDeny |

- send_event- show_notification |

- Enviar telemetria - Apresentar a UX de Bloco ao utilizador |

Tipos de acesso

| $type de entrada | Valores de "acesso" [cadeia] | Acesso Genérico | Descrição |

|---|---|---|---|

| appleDevice | backup_device | generic_read | |

| appleDevice | update_device | generic_write | |

| appleDevice | download_photos_from_device | generic_read | transferir fotografia do dispositivo iOS específico para o computador local |

| appleDevice | download_files_from_device | generic_read | transferir ficheiros do dispositivo iOS específico para o computador local |

| appleDevice | sync_content_to_device | generic_write | sincronizar conteúdo do computador local para um dispositivo iOS específico |

| portableDevice | download_files_from_device | generic_read | |

| portableDevice | send_files_to_device | generic_write | |

| portableDevice | download_photos_from_device | generic_read | |

| portableDevice | depurar | generic_execute | Controlo de ferramentas do ADB |

| *removableMedia | ler | generic_read | |

| removableMedia | escrever | generic_write | |

| removableMedia | executar | generic_execute | generic_read |

| bluetoothDevice | download_files_from_device | ||

| bluetoothDevice | send_files_to_device | generic_write | |

| genérico | generic_read | Equivalente à definição de todos os valores de acesso indicados nesta tabela que mapeiam para generic_read. | |

| genérico | generic_write | Equivalente a definir todos os valores de acesso indicados nesta tabela que mapeiam para generic_write. | |

| genérico | generic_execute | Equivalente a definir todos os valores de acesso indicados nesta tabela que mapeiam para generic_execute. |

Experiência do utilizador final

Assim que Negar ocorrer e a notificação estiver ativada na política, o utilizador final vê uma caixa de diálogo:

Estado

Utilize mdatp health --details device_control para inspecionar o estado do Controlo de Dispositivos:

active : ["v2"]

v1_configured : false

v1_enforcement_level : unavailable

v2_configured : true

v2_state : "enabled"

v2_sensor_connection : "created_ok"

v2_full_disk_access : "approved"

active- versão da funcionalidade, deverá ver ["v2"]. (O Controlo de Dispositivos está ativado, mas não está configurado.)- [] - O Controlo de Dispositivos não está configurado neste computador.

- ["v1"] - Está numa versão de pré-visualização do Controlo de Dispositivos. Migre para a versão 2 com este guia. A v1 é considerada obsoleta e não é descrita nesta documentação.

- ["v1","v2"] - Tem v1 e v2 ativados. Exclusão da v1.

v1_configured- a configuração v1 é aplicadav1_enforcement_level- quando a v1 está ativadav2_configured- a configuração v2 é aplicadav2_state- estado v2,enabledse estiver totalmente a funcionarv2_sensor_connection- secreated_ok, então o Controlo de Dispositivos estabeleceu a ligação à extensão do sistemav2_full_disk_access- caso contrárioapproved, o Controlo de Dispositivos não pode impedir algumas ou todas as operações

Relatórios

Pode ver o evento de política no relatório Investigação avançada e Controlo de Dispositivos. Para obter mais informações, consulte Proteger os dados da sua organização com o Controlo de Dispositivos.

Cenários

Seguem-se alguns cenários comuns para o ajudar a familiarizar-se com Microsoft Defender para Endpoint e Microsoft Defender para Endpoint Controlo de Dispositivos.

Cenário 1: Negar qualquer suporte de dados amovível, mas permitir USBs específicos

Neste cenário, tem de criar dois grupos: um grupo para qualquer suporte de dados amovível e outro grupo para o grupo USBs aprovado. Também tem de criar uma regra de política de acesso.

Passo 1: Definições: ativar o Controlo de Dispositivos e definir a Imposição Predefinida

"settings": {

"features": {

"removableMedia": {

"disable": false

}

},

"global": {

"defaultEnforcement": "allow"

},

"ux": {

"navigationTarget": "http://www.deskhelp.com"

}

}

Passo 2: Grupos: Create qualquer grupo de multimédia amovível e grupo APPROVED-USBs

- Create um grupo para abranger quaisquer dispositivos de multimédia amovíveis.

- Create um grupo para USBs aprovados.

- Combine esses grupos num só

groups.

"groups": [

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e211",

"name": "All Removable Media Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "primaryId",

"value": "removable_media_devices"

}

]

}

},

{

"type": "device",

"id": "3f082cd3-f701-4c21-9a6a-ed115c28e212",

"name": "Kingston Devices",

"query": {

"$type": "all",

"clauses": [

{

"$type": "vendorId",

"value": "0951"

}

]

}

}

]

Passo 3: Regras: Create negar política para USBs não permitidos

Create regra de política de acesso e coloque no rules:

"rules": [

{

"id": "772cef80-229f-48b4-bd17-a69130092981",

"name": "Deny RWX to all Removable Media Devices except Kingston",

"includeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e211"

],

"excludeGroups": [

"3f082cd3-f701-4c21-9a6a-ed115c28e212"

],

"entries": [

{

"$type": "removableMedia",

"id": "A7CEE2F8-CE34-4B34-9CFE-4133F0361035",

"enforcement": {

"$type": "deny"

},

"access": [

"read",

"write",

"execute"

]

},

{

"$type": "removableMedia",

"id": "18BA3DD5-4C9A-458B-A756-F1499FE94FB4",

"enforcement": {

"$type": "auditDeny",

"options": [

"send_event",

"show_notification"

]

},

"access": [

"read",

"write",

"execute"

]

}

]

}

]

Neste caso, tem apenas uma política de regra de acesso, mas se tiver várias, certifique-se de que adiciona todas ao rules.

Problemas Conhecidos

Aviso

No macOS Sonoma 14.3.1, a Apple alterou o processamento de dispositivos Bluetooth que afetam a capacidade de interceção e bloqueio de acesso a dispositivos Bluetooth no Defender para Endpoint. Neste momento, a mitigação recomendada é utilizar uma versão do macOS inferior a 14.3.1.

Aviso

O Controlo de Dispositivos no macOS restringe os dispositivos Android que estão ligados apenas através do modo PTP. O controlo do dispositivo não restringe outros modos, como Transferência de Ficheiros, Tethering USB e MIDI.

Consulte também

- Implementar o Controlo de Dispositivos com Intune

- Implementar o Controlo de Dispositivos com JAMF

- Implementar o Controlo de Dispositivos manualmente

- Perguntas mais frequentes (FAQ) sobre o Controlo de Dispositivos macOS

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários