O que é a Gestão de Vulnerabilidade do Microsoft Defender

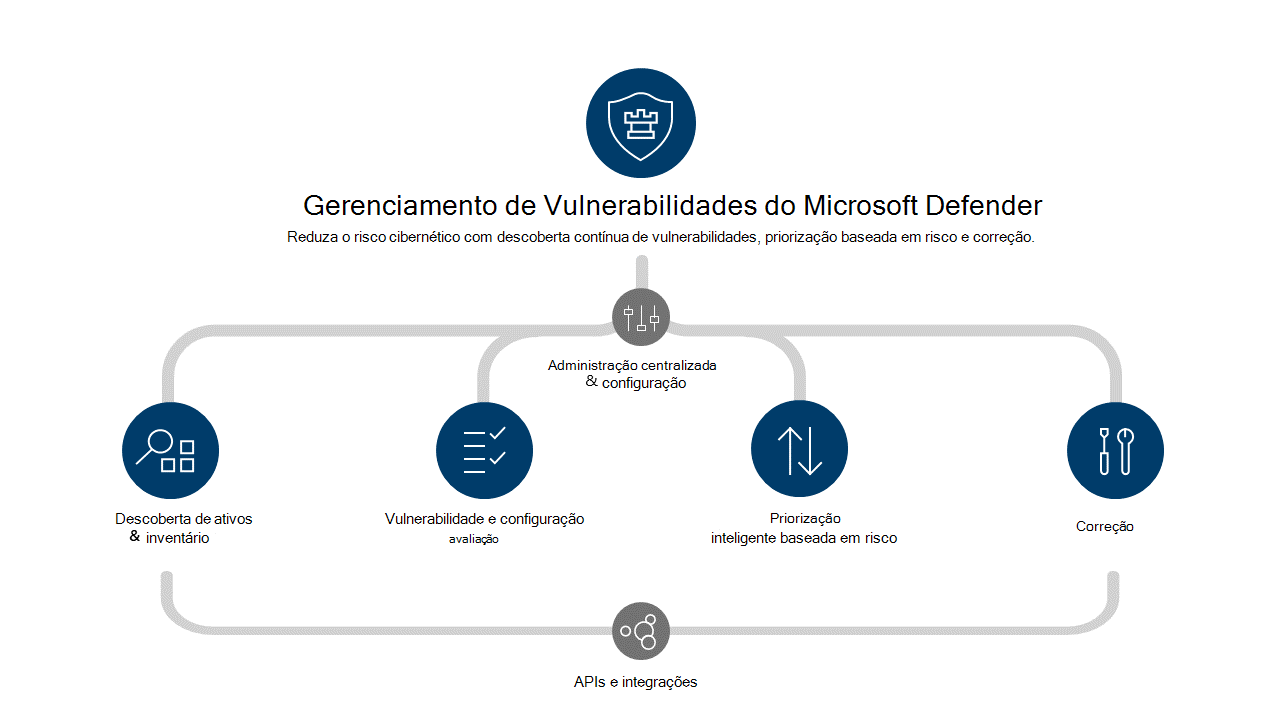

A redução do risco cibernético requer uma gestão abrangente de vulnerabilidades baseada no risco para identificar, avaliar, remediar e controlar todas as suas maiores vulnerabilidades nos seus recursos mais críticos, tudo numa única solução.

A Gestão de Vulnerabilidades do Defender fornece visibilidade de recursos, avaliações inteligentes e ferramentas de remediação incorporadas para dispositivos Windows, macOS, Linux, Android, iOS e de rede. Com as informações sobre ameaças da Microsoft, predições de probabilidade de violação, contextos empresariais e avaliações de dispositivos, a Gestão de Vulnerabilidades do Defender prioriza de forma rápida e contínua as maiores vulnerabilidades nos seus recursos mais críticos e fornece recomendações de segurança para mitigar o risco.

Veja o seguinte vídeo para saber mais sobre a Gestão de Vulnerabilidades do Defender.

Sugestão

Sabia que pode experimentar todas as funcionalidades no Gestão de vulnerabilidades do Microsoft Defender gratuitamente? Saiba como se inscrever numa avaliação gratuita.

Para obter mais informações sobre as funcionalidades e capacidades incluídas em cada oferta, veja Comparar ofertas de Gestão de vulnerabilidades do Microsoft Defender.

Com a Gestão de Vulnerabilidades do Defender, pode capacitar as suas equipas de segurança e TI para colmatar as lacunas do fluxo de trabalho e priorizar e resolver vulnerabilidades críticas e configurações incorretas em toda a sua organização. Reduza o risco de cibersegurança com:

Deteção e monitorização contínua de recursos

Os detetores incorporados e sem agente da Gestão de Vulnerabilidades do Defender monitorizam e detetam continuamente riscos na sua organização, mesmo quando os dispositivos não estão ligados à rede empresarial.

Os inventários consolidados fornecem uma vista em tempo real das aplicações de software, certificados digitais, hardware e firmware da sua organização e extensões de browser para o ajudar a monitorizar e avaliar todos os recursos da sua organização.

As ferramentas avançadas de avaliação de vulnerabilidades e configuração ajudam-no a compreender e a avaliar a sua exposição cibernética, incluindo:

- Avaliação das linhas de base de segurança – crie perfis de linha de base personalizáveis para medir a conformidade de risco em relação a referências estabelecidas, como o Center for Internet Security (CIS) e o Security Technical Implementation Guides (STIG).

- Visibilidade do software e vulnerabilidades – obtenha uma vista do inventário de software da organização e alterações de software, como instalações, desinstalações e patches.

- Avaliação da partilha de rede – avalie a configuração de partilhas de rede internas vulneráveis com recomendações de segurança acionáveis.

- Análise autenticada para Windows – analise regularmente os dispositivos Windows não geridos relativamente a vulnerabilidades de software ao fornecer Gestão de vulnerabilidades do Microsoft Defender com credenciais para aceder remotamente aos dispositivos.

- Análise de ameaças & linhas cronológicas de eventos – utilize linhas cronológicas de eventos e avaliações de vulnerabilidades ao nível da entidade para compreender e priorizar vulnerabilidades.

- Avaliação de extensões do browser – veja uma lista das extensões do browser instaladas em diferentes browsers na sua organização. Ver informações sobre as permissões de uma extensão e os níveis de risco associados.

- Avaliação de certificados digitais – veja uma lista de certificados instalados na sua organização numa única página de inventário de certificados central. Identificar certificados antes de expirarem e detetar potenciais vulnerabilidades devido a algoritmos de assinatura fracos.

- Avaliação de hardware e firmware – veja uma lista de hardware e firmware conhecidos na sua organização organizados por modelos de sistema, processadores e BIOS. Cada vista inclui detalhes como o nome do fornecedor, o número de pontos fracos, informações sobre ameaças e o número de dispositivos expostos.

Atribuição de prioridades inteligente baseada em riscos

A Gestão de Vulnerabilidades do Defender utiliza informações sobre ameaças da Microsoft, predições de probabilidade de falhas de segurança, contextos empresariais e avaliações de dispositivos para priorizar rapidamente as maiores vulnerabilidades da sua organização. Uma vista única das recomendações prioritárias de vários feeds de segurança, juntamente com detalhes críticos, incluindo CVEs relacionados e dispositivos expostos, ajuda-o a remediar rapidamente as maiores vulnerabilidades nos seus recursos mais críticos. Atribuição de prioridades inteligente baseada no risco:

- Foca-se em ameaças emergentes – alinha dinamicamente a atribuição de prioridades de recomendações de segurança com vulnerabilidades que estão a ser exploradas na natureza e ameaças emergentes que representam o maior risco.

- Identifica falhas ativas – correlaciona a gestão de vulnerabilidades e as informações do EDR para priorizar as vulnerabilidades que estão a ser exploradas numa falha de segurança ativa na organização.

- Protege recursos de alto valor – identifica dispositivos expostos com aplicações críticas para a empresa, dados confidenciais ou utilizadores de alto valor.

Remediação e controlo

Permitir que os administradores de segurança e os administradores de TI colaborem e corrijam de forma totalmente integrada os problemas com fluxos de trabalho incorporados.

- Pedidos de remediação enviados para TI – crie uma tarefa de remediação no Microsoft Intune a partir de uma recomendação de segurança específica.

- Bloquear aplicações vulneráveis – reduza o risco com a capacidade de bloquear aplicações vulneráveis para grupos de dispositivos específicos.

- Mitigações alternativas – obtenha informações sobre outras mitigações, tais como alterações de configuração que podem reduzir o risco associado a vulnerabilidades de software.

- Estado de remediação em tempo real – monitorização em tempo real do estado e progresso das atividades de remediação em toda a organização.

Painel de navegação

| Área | Descrição |

|---|---|

| Dashboard | Obtenha uma vista de alto nível da classificação de exposição da organização, deteção de ameaças, Classificação de Segurança da Microsoft para Dispositivos, certificados expirados, distribuição de exposição de dispositivos, recomendações de segurança principais, software vulnerável, principais atividades de remediação e dados de dispositivos expostos. |

| Recomendações | Veja a lista de recomendações de segurança e informações sobre ameaças relacionadas. Quando seleciona um item da lista, é aberto um painel de lista de opções com detalhes de vulnerabilidade, uma ligação para abrir a página de software e opções de remediação e exceção. Também pode abrir um pedido de suporte no Intune se os seus dispositivos estiverem associados através de Microsoft Entra ID e tiver ativado as suas ligações de Intune no Defender para Endpoint. |

| Remediação | Veja as atividades de remediação que criou e as exceções de recomendação. |

| Inventários | Descubra e avalie todos os recursos da sua organização numa única vista. |

| Fraquezas | Veja a lista de vulnerabilidades e exposições comuns (CVEs) na sua organização. |

| Linha cronológica de eventos | Ver eventos que podem afetar o risco da sua organização. |

| Avaliação de linhas de base | Monitorize a conformidade da linha de base de segurança e identifique as alterações em tempo real. |

APIs

Execute chamadas à API relacionadas com a gestão de vulnerabilidades para automatizar fluxos de trabalho de gestão de vulnerabilidades. Para começar, consulte Supported Microsoft Defender para Endpoint APIs (APIs de Microsoft Defender para Endpoint suportadas).

Veja os seguintes artigos para as APIs relacionadas do Defender para Endpoint:

- APIs do Computador

- APIs de Recomendação

- APIs de Classificação

- Software APIs

- APIs de Vulnerabilidade

- Listar vulnerabilidades por máquina e software

Passos seguintes

- Comparar funcionalidades de segurança no Gestão de vulnerabilidades do Microsoft Defender

- Saiba como obter Gestão de vulnerabilidades do Microsoft Defender

Consulte também

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários