Migrar para Microsoft Defender para Endpoint – Fase 2: Configuração

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Fase 1: preparação |

Fase 2: configuração |

Fase 3: integração |

|---|---|---|

| Está aqui! |

Bem-vindo à fase de Configuração da migração para o Defender para Endpoint. Esta fase inclui os seguintes passos:

- Reinstale/ative Microsoft Defender Antivírus nos pontos finais.

- Configurar o Defender para Endpoint Plano 1 ou Plano 2

- Adicione o Defender para Endpoint à lista de exclusão da sua solução existente.

- Adicione a sua solução existente à lista de exclusão do Antivírus Microsoft Defender.

- Configure os seus grupos de dispositivos, coleções de dispositivos e unidades organizacionais.

Passo 1: Reinstalar/ativar Microsoft Defender Antivírus nos pontos finais

Em determinadas versões do Windows, Microsoft Defender o Antivírus foi provavelmente desinstalado ou desativado quando a sua solução antivírus/antimalware não Microsoft foi instalada. Quando os pontos finais que executam o Windows são integrados no Defender para Ponto Final, Microsoft Defender Antivírus podem ser executados em modo passivo juntamente com uma solução antivírus que não seja da Microsoft. Para saber mais, veja Proteção antivírus com o Defender para Endpoint.

À medida que está a mudar para o Defender para Endpoint, poderá ter de efetuar determinados passos para reinstalar ou ativar Microsoft Defender Antivírus. A tabela seguinte descreve o que fazer nos seus clientes e servidores Windows.

| Tipo de ponto final | O que fazer |

|---|---|

| Clientes Windows (como pontos finais em execução Windows 10 e Windows 11) | Em geral, não precisa de efetuar qualquer ação para os clientes Windows (a menos que Microsoft Defender Antivírus tenha sido desinstalado). Em geral, Microsoft Defender Antivírus ainda devem ser instalados, mas é provável que esteja desativado neste momento do processo de migração. Quando uma solução antivírus/antimalware não microsoft é instalada e os clientes ainda não estão integrados no Defender para Endpoint, Microsoft Defender o Antivírus é desativado automaticamente. Mais tarde, quando os pontos finais do cliente estiverem integrados no Defender para Endpoint, se esses pontos finais estiverem a executar uma solução antivírus que não seja da Microsoft, Microsoft Defender Antivírus entrará em modo passivo. Se a solução antivírus não Microsoft for desinstalada, Microsoft Defender Antivírus entrará automaticamente no modo ativo. |

| Servidores Windows | No Windows Server, tem de reinstalar Microsoft Defender Antivírus e defini-lo como modo passivo manualmente. Nos servidores Windows, quando é instalado um antivírus/antimalware que não seja da Microsoft, Microsoft Defender o Antivírus não pode ser executado juntamente com a solução antivírus que não é da Microsoft. Nesses casos, Microsoft Defender Antivírus está desativado ou desinstalado manualmente. Para reinstalar ou ativar Microsoft Defender Antivírus no Windows Server, execute as seguintes tarefas: - Reativar o Antivírus do Defender no Windows Server se tiver sido desativado - Reativar o Antivírus do Defender no Windows Server se tiver sido desinstalado - Definir Microsoft Defender Antivírus como modo passivo no Windows Server Se tiver problemas ao reinstalar ou reativar Microsoft Defender Antivírus no Windows Server, consulte Resolução de problemas: Microsoft Defender o Antivírus está a ser desinstalado no Windows Server. |

Sugestão

Para saber mais sobre Microsoft Defender estados antivírus com proteção antivírus não Microsoft, veja Microsoft Defender Compatibilidade do Antivírus.

Definir Microsoft Defender Antivírus como modo passivo no Windows Server

Sugestão

Agora pode executar Microsoft Defender Antivírus no modo passivo no Windows Server 2012 R2 e 2016. Para obter mais informações, consulte Opções para instalar Microsoft Defender para Endpoint.

Abra a Revisor de Registo e, em seguida, navegue para

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Edite (ou crie) uma entrada DWORD denominada ForceDefenderPassiveMode e especifique as seguintes definições:

Defina o valor do DWORD como 1.

Em Base, selecione Hexadecimal.

Se Microsoft Defender funcionalidades do Antivírus e os ficheiros de instalação foram removidos anteriormente do Windows Server 2016, siga as orientações em Configurar uma Origem de Reparação do Windows para restaurar os ficheiros de instalação da funcionalidade.

Nota

Depois de integrar no Defender para Endpoint, poderá ter de definir Microsoft Defender Antivírus para o modo passivo no Windows Server. Para validar que o modo passivo foi definido conforme esperado, procure o Evento 5007 no registo Operacional microsoft-Windows-Windows Defender (localizado em C:\Windows\System32\winevt\Logs) e confirme que as chaves de registo ForceDefenderPassiveMode ou PassiveMode foram definidas como 0x1.

Está a utilizar Windows Server 2012 R2 ou Windows Server 2016?

Agora, pode executar Microsoft Defender Antivírus no modo passivo no Windows Server 2012 R2 e 2016 com o método descrito na secção anterior. Para obter mais informações, consulte Opções para instalar Microsoft Defender para Endpoint.

Passo 2: Configurar o Defender para Endpoint Plano 1 ou Plano 2

Importante

- Este artigo descreve como configurar as capacidades do Defender para Endpoint antes de os dispositivos serem integrados.

- Se tiver o Plano 1 do Defender para Ponto Final, conclua os passos 1 a 5 no procedimento seguinte.

- Se tiver o Plano 2 do Defender para Ponto Final, conclua os passos 1 a 7 no procedimento seguinte.

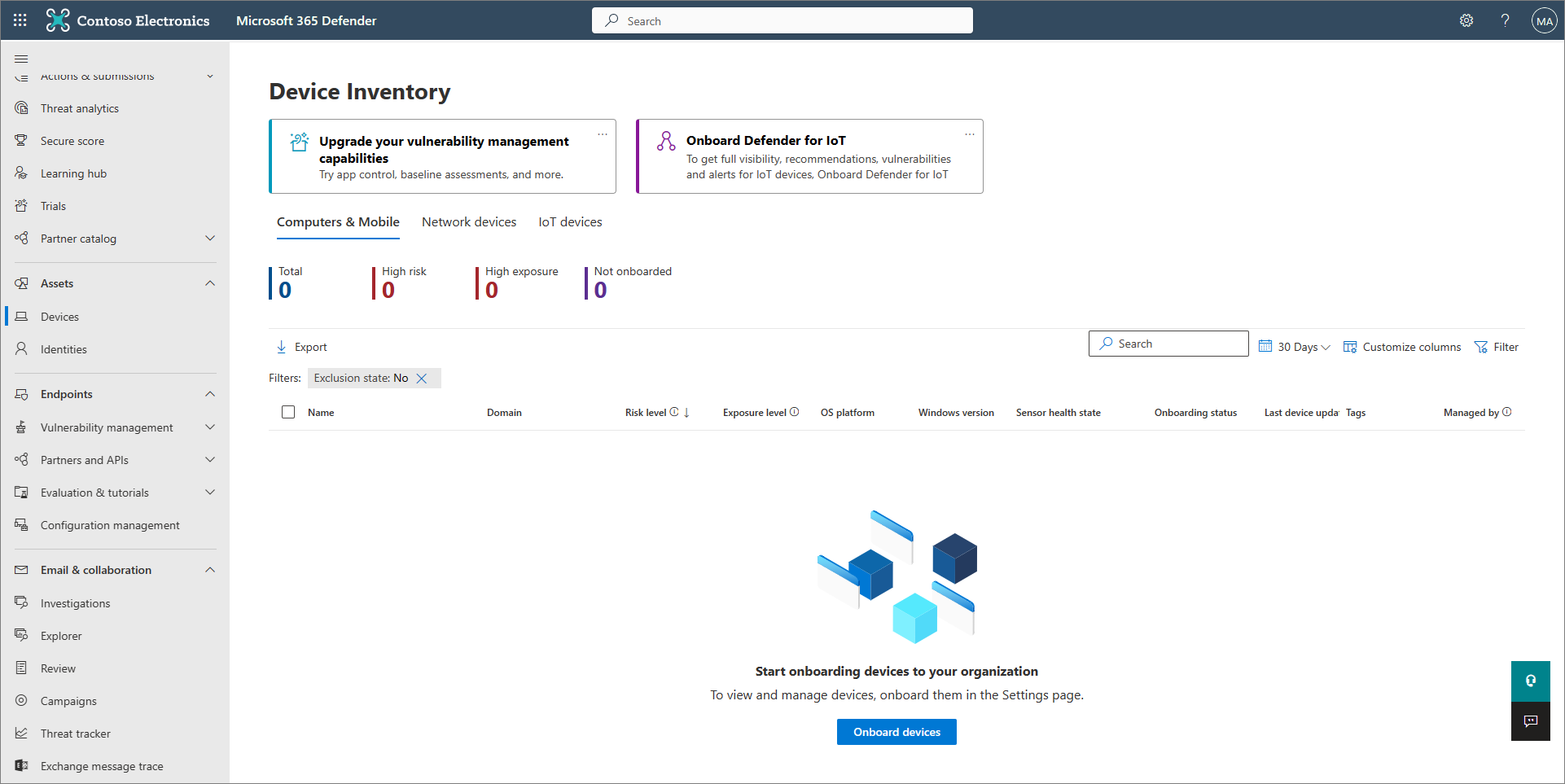

Certifique-se de que o Defender para Endpoint está aprovisionado. Como administrador global, aceda ao portal do Microsoft Defender (https://security.microsoft.com) e inicie sessão. Em seguida, no painel de navegação, selecioneDispositivos de Recursos>.

A tabela seguinte mostra o aspeto do ecrã e o que significa.

Ative a proteção contra adulteração. Recomendamos que ative a proteção contra adulteração para toda a organização. Pode efetuar esta tarefa no portal Microsoft Defender (https://security.microsoft.com).

No portal Microsoft Defender, selecione Definições>Pontos finais.

Aceda aFuncionalidades Gerais> Avançadas e, em seguida, defina o botão de alternar para proteção contra adulteração como Ativado.

Seleccione Guardar.

Se quiser utilizar Microsoft Intune ou o Microsoft Endpoint Configuration Manager para integrar dispositivos e configurar políticas de dispositivos, configure a integração com o Defender para Endpoint ao seguir estes passos:

No centro de administração do Microsoft Intune (https://endpoint.microsoft.com), aceda a Segurança do ponto final.

Em Configuração, selecione Microsoft Defender para Endpoint.

Em Definições do Perfil de Segurança de Ponto Final, defina o botão de alternar para Permitir Microsoft Defender para Endpoint para impor Configurações de Segurança de Ponto Final como Ativado.

Junto à parte superior do ecrã, selecione Guardar.

No portal Microsoft Defender (https://security.microsoft.com), selecione Definições>Pontos finais.

Desloque-se para baixo até Gestão de configuração e selecione Âmbito de imposição.

Defina o botão de alternar para Utilizar MDE para impor definições de configuração de segurança de MEM para Ativado e, em seguida, selecione as opções para dispositivos Cliente Windows e Windows Server.

Se estiver a planear utilizar Configuration Manager, defina o botão de alternar para Gerir definições de Segurança com Configuration Manager como Ativado. (Se precisar de ajuda com este passo, consulte Coexistência com o Microsoft Endpoint Configuration Manager.)

Desloque-se para baixo e selecione Guardar.

Configure as capacidades iniciais de redução da superfície de ataque. No mínimo, ative imediatamente as regras de proteção padrão listadas na tabela seguinte:

Regras de proteção padrão Métodos de configuração Bloquear o roubo de credenciais do subsistema da autoridade de segurança local do Windows (lsass.exe)

Bloquear abuso de condutores vulneráveis explorados

Bloquear a persistência através da subscrição de eventos do Windows Management Instrumentation (WMI)Intune (Perfis de configuração do dispositivo ou políticas de Segurança de Ponto Final)

Mobile Gestão de Dispositivos (MDM) (Utilize o fornecedor ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules fornecedor de serviços de configuração (CSP) para ativar e definir individualmente o modo para cada regra.)

Política de Grupo ou PowerShell (apenas se não estiver a utilizar Intune, Configuration Manager ou outra plataforma de gestão ao nível da empresa)Saiba mais sobre as capacidades de redução da superfície de ataque.

Configure as capacidades de proteção da próxima geração.

Capacidade Métodos de configuração Intune 1. No centro de administração do Intune, selecionePerfis de configuração de dispositivos> e, em seguida, selecione o tipo de perfil que pretende configurar. Se ainda não criou um tipo de perfil Restrições de dispositivos ou se quiser criar um novo, veja Configurar definições de restrição de dispositivos no Microsoft Intune.

2. Selecione Propriedades e, em seguida, selecione Definições de configuração: Editar

3. Expanda Microsoft Defender Antivírus.

4. Ativar a proteção fornecida pela cloud.

5. Na lista pendente Pedir aos utilizadores antes da submissão de exemplo, selecione Enviar todos os exemplos automaticamente.

6. Na lista pendente Detetar aplicações potencialmente indesejadas , selecione Ativar ou Auditoria.

7. Selecione Rever + guardar e, em seguida, selecione Guardar.

SUGESTÃO: para obter mais informações sobre Intune perfis de dispositivo, incluindo como criar e configurar as respetivas definições, consulte O que são Microsoft Intune perfis de dispositivo?.Configuration Manager Veja Create e implementar políticas antimalware para o Endpoint Protection no Configuration Manager.

Quando criar e configurar as políticas antimalware, confirme que revê as definições de proteção em tempo real e ativa o bloqueio à primeira vista.Gestão Política de Grupo Avançada

ou

Consola de Gestão do Política de Grupo1. Aceda a Configuração> do computadorModelos administrativos Componentes>> doWindowsMicrosoft Defender Antivírus.

2. Procure uma política denominada Desativar Microsoft Defender Antivírus.

3. Selecione Editar definição de política e certifique-se de que a política está desativada. Esta ação ativa Microsoft Defender Antivírus. (Poderá ver Windows Defender Antivírus em vez de Microsoft Defender Antivírus em algumas versões do Windows.)Painel de Controlo no Windows Siga a documentação de orientação aqui: Ative o Antivírus do Microsoft Defender. (Poderá ver Windows Defender Antivírus em vez de Microsoft Defender Antivírus em algumas versões do Windows.) Se tiver o Plano 1 do Defender para Endpoint, a configuração inicial será efetuada por agora. Se tiver o Plano 2 do Defender para Endpoint, avance para os passos 6 a 7.

Configure as políticas de deteção e resposta de pontos finais (EDR) no centro de administração do Intune (https://endpoint.microsoft.com). Para obter ajuda com esta tarefa, veja Create políticas EDR.

Configure as capacidades de investigação e remediação automatizadas no portal do Microsoft Defender (https://security.microsoft.com). Para obter ajuda com esta tarefa, veja Configurar capacidades de investigação e remediação automatizadas no Microsoft Defender para Endpoint.

Neste momento, a configuração inicial e a configuração do Defender para Endpoint Plano 2 estão concluídas.

Passo 3: adicionar Microsoft Defender para Endpoint à lista de exclusão da solução existente

Este passo do processo de configuração envolve adicionar o Defender para Endpoint à lista de exclusão da solução de proteção de pontos finais existente e quaisquer outros produtos de segurança que a sua organização esteja a utilizar. Veja a documentação do fornecedor de soluções para adicionar exclusões.

As exclusões específicas a configurar dependem da versão do Windows que os seus pontos finais ou dispositivos estão a executar e estão listadas na tabela seguinte.

| SO | Exclusões |

|---|---|

| Windows 11 Windows 10, versão 1803 ou posterior (Consulte Windows 10 informações de versão) Windows 10, versão 1703 ou 1709 com KB4493441 instalada |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSC.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

| Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, versão 1803 |

No Windows Server 2012 R2 e Windows Server 2016 a executar a solução moderna e unificada, são necessárias as seguintes exclusões após atualizar o componente Sense EDR com KB5005292:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeNOTA: a monitorização dos Ficheiros Temporários do Anfitrião 6\45 pode ser uma subpasta numerada diferente. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Importante

Como melhor prática, mantenha os dispositivos e pontos finais da sua organização atualizados. Certifique-se de que obtém as atualizações mais recentes do antivírus Microsoft Defender para Endpoint e Microsoft Defender e mantém os sistemas operativos e as aplicações de produtividade da sua organização atualizados.

Passo 4: Adicionar a solução existente à lista de exclusão do Antivírus do Microsoft Defender

Durante este passo do processo de configuração, vai adicionar a sua solução existente à lista de exclusões do Antivírus Microsoft Defender. Pode escolher entre vários métodos para adicionar as exclusões ao Antivírus Microsoft Defender, conforme listado na tabela seguinte:

| Método | O que fazer |

|---|---|

| Intune | 1. Aceda ao centro de administração do Microsoft Intune e inicie sessão. 2. SelecionePerfis de configuração de dispositivos> e, em seguida, selecione o perfil que pretende configurar. 3. Em Gerir, selecione Propriedades. 4. Selecione Definições de configuração: Editar. 5. Expanda Microsoft Defender Antivírus e, em seguida, expanda Microsoft Defender Exclusões antivírus. 6. Especifique os ficheiros e pastas, extensões e processos a excluir das Microsoft Defender análises antivírus. Para referência, veja Microsoft Defender Exclusões de antivírus. 7. Selecione Rever + guardar e, em seguida, selecione Guardar. |

| Microsoft Endpoint Configuration Manager | 1. Utilizando a consola Configuration Manager, aceda a Ativos ePolíticas Antimalware doEndpoint Protection> de Conformidade > e, em seguida, selecione a política que pretende modificar. 2. Especifique as definições de exclusão para ficheiros e pastas, extensões e processos a excluir de Microsoft Defender análises antivírus. |

| Objeto Política de Grupo | 1. No seu computador de gestão Política de Grupo, abra a Consola de Gestão do Política de Grupo, clique com o botão direito do rato no Objeto de Política de Grupo que pretende configurar e, em seguida, selecione Editar. 2. No Revisor gestão de Política de Grupo, aceda a Configuração do computador e selecione Modelos administrativos. 3. Expanda a árvore para componentes > do Windows Microsoft Defender Exclusões > de Antivírus. (Poderá ver Windows Defender Antivírus em vez de Microsoft Defender Antivírus em algumas versões do Windows.) 4. Faça duplo clique na definição Exclusões de Caminho e adicione as exclusões. 5. Defina a opção como Ativado. 6. Na secção Opções , selecione Mostrar.... 7. Especifique cada pasta na sua própria linha na coluna Nome do valor . Se especificar um ficheiro, certifique-se de que introduz um caminho completamente qualificado para o ficheiro, incluindo a letra de unidade, o caminho da pasta, o nome do ficheiro e a extensão. Introduza 0 na coluna Valor . 8. Selecione OK. 9. Faça duplo clique na definição Exclusões de Extensão e adicione as exclusões. 10. Defina a opção como Ativado. 11. Na secção Opções , selecione Mostrar.... 12. Introduza cada extensão de ficheiro na sua própria linha na coluna Nome do valor . Introduza 0 na coluna Valor . 13. Selecione OK. |

| Objeto de política de grupo local | 1. No ponto final ou dispositivo, abra a Política de Grupo Revisor Local. 2. Aceda a Configuração>do Computador Modelos Administrativos Componentes>> doWindowsMicrosoft Defender Exclusões> de Antivírus. (Poderá ver Windows Defender Antivírus em vez de Microsoft Defender Antivírus em algumas versões do Windows.) 3. Especifique o caminho e as exclusões do processo. |

| Chave de registo | 1. Exporte a seguinte chave de registo: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Importe a chave do registo. Eis dois exemplos: - Caminho local: regedit.exe /s c:\temp\MDAV_Exclusion.reg- Partilha de rede: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Saiba mais sobre exclusões para Microsoft Defender para Endpoint e Antivírus Microsoft Defender.

Tenha em atenção os seguintes pontos sobre exclusões

Quando adiciona exclusões a Microsoft Defender análises de Antivírus, deve adicionar exclusões de caminhos e processos.

- As exclusões de caminho excluem ficheiros específicos e o acesso a esses ficheiros.

- As exclusões de processos excluem o que um processo toca, mas não excluem o próprio processo.

- Liste as exclusões do processo com o caminho completo e não apenas pelo nome. (O método só de nome é menos seguro.)

- Se listar cada executável (.exe) como uma exclusão de caminho e uma exclusão de processo, o processo e o que quer que toque são excluídos.

Passo 5: Configurar os grupos de dispositivos, coleções de dispositivos e unidades organizacionais

Os grupos de dispositivos, coleções de dispositivos e unidades organizacionais permitem à sua equipa de segurança gerir e atribuir políticas de segurança de forma eficiente e eficaz. A tabela seguinte descreve cada um destes grupos e como configurá-los. A sua organização pode não utilizar os três tipos de coleção.

Nota

A criação de grupos de dispositivos é suportada no Defender para Endpoint Plano 1 e Plano 2.

| Tipo de coleção | O que fazer |

|---|---|

| Os grupos de dispositivos (anteriormente denominados grupos de máquinas) permitem à sua equipa de operações de segurança configurar capacidades de segurança, como a investigação e a remediação automatizadas. Os grupos de dispositivos também são úteis para atribuir acesso a esses dispositivos para que a sua equipa de operações de segurança possa realizar ações de remediação, se necessário. Os grupos de dispositivos são criados enquanto o ataque foi detetado e parado, os alertas, como um "alerta de acesso inicial", foram acionados e apresentados no portal do Microsoft Defender. |

1. Aceda ao portal Microsoft Defender (https://security.microsoft.com). 2. No painel de navegação à esquerda, selecione Definições>Pontos Finais>PermissõesGrupos de dispositivos>. 3. Selecione + Adicionar grupo de dispositivos. 4. Especifique um nome e uma descrição para o grupo de dispositivos. 5. Na lista nível de Automatização , selecione uma opção. (Recomendamos Completo – remediar ameaças automaticamente.) Para saber mais sobre os vários níveis de automatização, veja Como as ameaças são remediadas. 6. Especifique as condições de uma regra correspondente para determinar que dispositivos pertencem ao grupo de dispositivos. Por exemplo, pode escolher um domínio, versões do SO ou até mesmo utilizar etiquetas de dispositivo. 7. No separador Acesso de utilizador , especifique as funções que devem ter acesso aos dispositivos incluídos no grupo de dispositivos. 8. Selecione Concluído. |

| As coleções de dispositivos permitem à sua equipa de operações de segurança gerir aplicações, implementar definições de conformidade ou instalar atualizações de software nos dispositivos da sua organização. As coleções de dispositivos são criadas com Configuration Manager. |

Siga os passos em Create uma coleção. |

| As unidades organizacionais permitem-lhe agrupar logicamente objetos como contas de utilizador, contas de serviço ou contas de computador. Em seguida, pode atribuir administradores a unidades organizacionais específicas e aplicar a política de grupo para impor as definições de configuração direcionadas. As unidades organizacionais são definidas no Microsoft Entra Domain Services. |

Siga os passos em Create uma Unidade Organizacional num domínio gerido Microsoft Entra Domain Services. |

Passo seguinte

Parabéns! Concluiu a fase de Configuração da migração para o Defender para Endpoint!

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários