Privileged Access Management para Serviços de Domínio do Active Directory

A Gestão de Acesso Privilegiado do MIM (PAM) é uma solução que ajuda as organizações a restringir o acesso privilegiado num ambiente do Active Directory existente e isolado.

O Privileged Access Management concretiza dois objetivos:

- Restabelecer o controlo sobre um ambiente do Active Directory comprometido, mantendo um ambiente bastion separado, que é conhecido por não ser afetado por ataques maliciosos.

- Isolar a utilização de contas com privilégios para reduzir o risco de roubo dessas credenciais.

Nota

A abordagem PAM fornecida pelo PAM do MIM não é recomendada para novas implementações em ambientes ligados à Internet. O PAM do MIM destina-se a ser utilizado numa arquitetura personalizada para ambientes isolados do AD onde o acesso à Internet não está disponível, em que esta configuração é exigida pela regulamentação ou em ambientes isolados de alto impacto, como laboratórios de investigação offline e tecnologia operacional desligada ou ambientes de controlo de supervisão e aquisição de dados. O PAM do MIM é distinto do Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM é um serviço que lhe permite gerir, controlar e monitorizar o acesso a recursos no Microsoft Entra ID, no Azure e noutros Serviços Online da Microsoft, como o Microsoft 365 ou Microsoft Intune. Para obter orientações sobre ambientes ligados à Internet no local e ambientes híbridos, veja Proteger o acesso privilegiado para obter mais informações.

Que problemas o PAM do MIM ajuda a resolver?

Atualmente, é muito fácil para os atacantes obter credenciais de conta de Administradores de Domínio e é muito difícil descobrir estes ataques após o facto. O objetivo do PAM é reduzir as oportunidades de utilizadores mal intencionados obterem acesso, aumentando simultaneamente o seu controlo e o conhecimento do ambiente.

O PAM dificulta a capacidade dos atacantes de penetrarem numa rede e obterem acesso a contas com privilégios. O PAM adiciona proteção aos grupos com privilégios que controlam o acesso numa série de computadores associados a um domínio e de aplicações nesses computadores. Também adiciona mais monitorização, mais visibilidade e controlos mais detalhados. Isto permite que as organizações vejam quem são os administradores privilegiados e o que estão a fazer. O PAM dá às organizações uma visão mais ampla de como as contas administrativas são utilizadas no ambiente.

A abordagem de PAM fornecida pelo MIM destina-se a ser utilizada numa arquitetura personalizada para ambientes isolados onde o acesso à Internet não está disponível, em que esta configuração é exigida por regulamentação ou em ambientes isolados de alto impacto, como laboratórios de investigação offline e tecnologia operacional desligada ou ambientes de controlo de supervisão e aquisição de dados. Se o Seu Active Directory fizer parte de um ambiente ligado à Internet, veja Proteger o acesso privilegiado para obter mais informações sobre por onde começar.

Configurar o PAM do MIM

O PAM baseia-se no princípio de administração just-in-time, que está relacionada com a administração just enough (JEA). O JEA é um toolkit Windows PowerShell que define um conjunto de comandos para realizar atividades privilegiadas. É um ponto final onde os administradores podem obter autorização para executar comandos. No JEA, um administrador decide que os utilizadores com um determinado privilégio podem executar uma determinada tarefa. Sempre que um utilizador elegível precisar de realizar essa tarefa, o administrador ativa essa permissão. As permissões expiram após um período de tempo especificado, para que um utilizador mal intencionado não possa roubar o acesso.

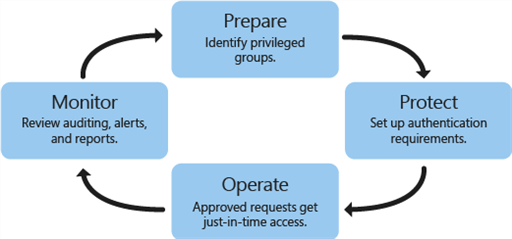

A configuração e a operação do PAM tem quatro passos.

- Preparar: identifique quais os grupos na sua floresta existente têm privilégios significativos. Volte a criar estes grupos sem membros na floresta bastion.

- Proteger: configure o ciclo de vida e a proteção de autenticação para quando os utilizadores pedirem administração just-in-time.

- Operar: depois de cumpridos os requisitos de autenticação e de um pedido ser aprovado, uma conta de utilizador é adicionada temporariamente a um grupo com privilégios na floresta bastion. Durante um período de tempo predefinido, o administrador tem todos os privilégios e permissões de acesso que são atribuídos a esse grupo. Após esse tempo, a conta é removida do grupo.

- Monitorizar: o PAM adiciona auditoria, alertas e relatórios de pedidos de acesso privilegiado. Pode rever o histórico de acesso privilegiado e ver quem realizou uma atividade. Pode decidir se a atividade é válida ou não e identificar facilmente uma atividade não autorizada, tal como uma tentativa de adicionar um utilizador diretamente a um grupo com privilégios na floresta original. Este passo é importante não só para identificar software malicioso, mas também para controlar atacantes "internos".

Como funciona o PAM do MIM?

O PAM baseia-se em novas capacidades do AD DS, particularmente para autorização e autenticação de contas de domínio, e em novas capacidades do Microsoft Identity Manager. O PAM separa as contas com privilégios de um ambiente do Active Directory existente. Quando é preciso utilizar uma conta com privilégios, primeiro tem de ser pedida e, em seguida, aprovada. Após a aprovação, a conta com privilégios obtém permissão através de um grupo principal externo numa nova floresta bastion, em vez de na floresta atual do utilizador ou aplicação. A utilização de uma floresta bastion dá à organização um maior controlo, como, por exemplo, quando um utilizador pode ser membro de um grupo com privilégios, e como o utilizador precisa de fazer a autenticação.

O Active Directory, o Serviço MIM e outras partes desta solução também podem ser implementados numa configuração de elevada disponibilidade.

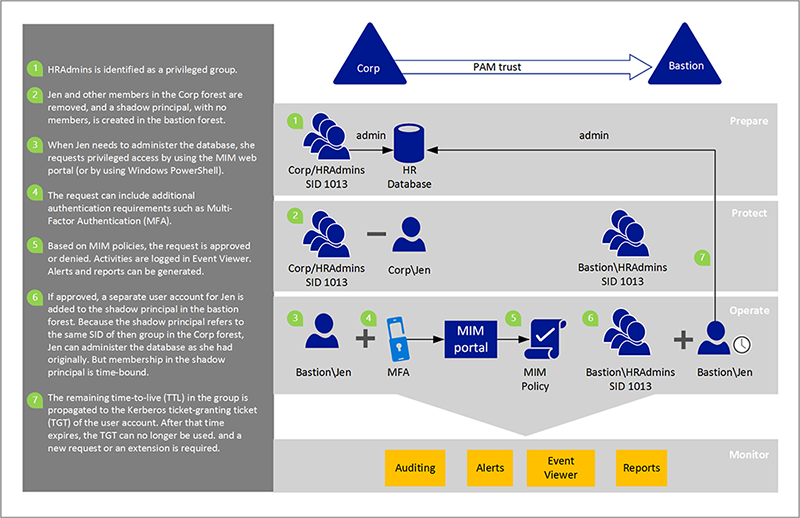

O exemplo seguinte mostra como o PIM funciona de forma mais detalhada.

A floresta bastion emite associações a um grupo de tempo limitado, que, por sua vez, produzem permissões de concessão de permissões (TGTs) de tempo limitado. Os serviços ou as aplicações baseados em Kerberos podem honrar e impor estas TGTs se as aplicações e serviços existirem em florestas que confiam na floresta bastion.

As contas de utilizador diárias não precisam de se deslocar para uma nova floresta. O mesmo acontece com os computadores, aplicações e os respetivos grupos. Estes permanecem onde estão atualmente numa floresta existente. Considere o exemplo de uma organização que está preocupada com estes problemas atuais de cibersegurança, mas não tem planos imediatos para atualizar a infraestrutura de servidor para a próxima versão do Windows Server. Essa organização pode continuar a tirar partido desta solução combinada com o MIM e uma nova floresta bastion, e pode controlar melhor o acesso aos recursos existentes.

O PAM oferece as seguintes vantagens:

Isolamento/controlo do âmbito de privilégios: os utilizadores não retêm privilégios em contas que também são utilizadas para tarefas sem privilégios, como a verificação do e-mail ou a navegação na Internet. Os utilizadores precisam de pedir privilégios. Os pedidos são aprovados ou negados com base nas políticas MIM definidas por um administrador do PAM. Até um pedido for aprovado, o acesso privilegiado não está disponível.

Atualização e prova: estes são novos desafios de autenticação e autorização para ajudar a gerir o ciclo de vida de diferentes contas administrativas. O utilizador pode pedir a elevação de uma conta administrativa e esse pedido passa por fluxos de trabalho do MIM.

Registo adicional: juntamente com os fluxos de trabalho do MIM incorporados, existe um registo adicional do PAM que identifica o pedido, o modo como foi autorizado e quaisquer eventos que ocorram após a aprovação.

Fluxo de trabalho personalizável: os fluxos de trabalho do MIM podem ser configurados para diferentes cenários e podem ser utilizados vários fluxos de trabalho, com base nos parâmetros do utilizador requerente ou das funções pedidas.

Como é que os utilizadores pedem acesso privilegiado?

Existem várias formas de um utilizador poder submeter um pedido, incluindo:

- A API dos Serviços Web dos Serviços MIM

- Um ponto final de REST

- Windows PowerShell (

New-PAMRequest)

Obter detalhes acerca dos cmdlets de Gestão de Acesso Privilegiado.

Que fluxos de trabalho e opções de monitorização estão disponíveis?

Por exemplo, digamos que um utilizador era membro de um grupo administrativo antes da configuração do PAM. Como parte da configuração do PAM, o utilizador é removido do grupo administrativo e é criada uma política no MIM. A política especifica que, se esse utilizador pedir privilégios administrativos, o pedido é aprovado e será adicionada uma conta separada ao grupo privilegiado na floresta bastion.

Partindo do princípio de que o pedido é aprovado, o fluxo de trabalho da ação comunica diretamente com a floresta bastion do Active Directory para colocar um utilizador num grupo. Por exemplo, quando a Joana pede para administrar a base de dados de RH, a conta administrativa da Joana é adicionada ao grupo com privilégios na floresta bastion dentro de segundos. A associação da sua conta administrativa a esse grupo expirará após um limite de tempo. Com Windows Server 2016 ou posterior, essa associação está associada ao Active Directory com um limite de tempo.

Nota

Quando adicionar um novo membro a um grupo, a alteração precisa de ser replicada para outros controladores de domínio (DCs) na floresta bastion. A latência de replicação pode afetar a capacidade dos utilizadores de acederem a recursos. Para obter mais informações sobre a latência de replicação, veja Como Funciona a Topologia de Replicação do Active Directory.

Em contrapartida, uma ligação expirada é avaliada em tempo real pelo Gestor de contas de segurança (SAM). Embora a adição de um membro do grupo precise de ser replicada pelo DC que recebe o pedido de acesso, a remoção de um membro do grupo é avaliada instantaneamente em qualquer DC.

Este fluxo de trabalho destina-se especificamente a estas contas administrativas. Os administradores (ou até mesmo os scripts) que precisem apenas de acesso ocasional a grupos com privilégios, podem pedir precisamente esse acesso. O MIM regista o pedido e as alterações no Active Directory, e pode visualizá-los no Visualizador de Eventos ou enviar os dados para soluções de monitorização empresariais, como o System Center 2012 - Serviços de Recolha de Auditorias (ACS) do Operations Manager, ou outras ferramentas de terceiros.