Configurar um domínio para o cenário de Contas de Serviço Geridas de Grupo (gMSA)

Importante

Este artigo aplica-se apenas ao MIM 2016 SP2.

O Microsoft Identity Manager (MIM) funciona com o seu domínio do Active Directory (AD). Já deve ter o AD instalado, e certifique-se de que tem um controlador de domínio no seu ambiente para um domínio que possa administrar. Este artigo descreve como configurar Contas de Serviço Geridas de Grupo nesse domínio para utilização pelo MIM.

Descrição Geral

As Contas de Serviço Geridas de Grupo eliminam a necessidade de alterar periodicamente as palavras-passe da conta de serviço. Com o lançamento do MIM 2016 SP2, os seguintes componentes do MIM podem ter contas gMSA configuradas para serem utilizadas durante o processo de instalação:

- Serviço de Sincronização do MIM (FIMSynchronizationService)

- Serviço MIM (FIMService)

- Conjunto aplicacional do site registo de palavras-passe do MIM

- Conjunto aplicacional de Web site de Reposição de Palavra-passe do MIM

- Conjunto aplicacional de web site da API REST de PAM

- Serviço de Monitorização de PAM (PamMonitoringService)

- Serviço de Componentes pam (PrivilegeManagementComponentService)

Os seguintes componentes do MIM não suportam a execução como contas gMSA:

- Portal do MIM. Isto acontece porque o Portal do MIM faz parte do ambiente do SharePoint. Em vez disso, pode implementar o SharePoint no modo de farm e Configurar a alteração automática de palavras-passe no SharePoint Server.

- Todos os Agentes de Gestão

- Gestão de Certificados da Microsoft

- BHOLD

Pode encontrar mais informações sobre gMSA nestes artigos:

Configurar contas de utilizador e grupos

Todos os componentes de implementação do MIM têm as suas próprias identidades no domínio. Isto inclui os componentes MIM como Serviço e Sincronização, bem como SharePoint e SQL.

Nota

Estas instruções utilizam valores e nomes de exemplo de uma empresa denominada Contoso. Substitua estas instruções pelas suas. Por exemplo:

- Nome do controlador de domínio - dc

- Nome de domínio – contoso

- Nome do Servidor do Serviço MIM - mimservice

- Nome do Servidor de Sincronização do MIM - mimsync

- SQL Server nome - sql

- Palavra-passe – Palavra@passe1

Inicie sessão no controlador de domínio como o administrador do domínio (por exemplo, Contoso\Administrador).

Crie as seguintes contas de utilizador para os serviços MIM. Inicie o PowerShell e escreva o seguinte script do PowerShell para criar novos utilizadores de domínio do AD (nem todas as contas são obrigatórias, embora o script seja fornecido apenas para fins informativos, é uma melhor prática utilizar uma conta mimAdmin dedicada para o mim e o processo de instalação do SharePoint).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Crie grupos de segurança para todos os grupos.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminAdicionar SPNs para ativar a autenticação Kerberos nas contas de serviço

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolCertifique-se de que regista os seguintes registos DNS "A" para uma resolução de nomes adequada (assumindo que os sites serviço MIM, Portal do MIM, Reposição de Palavra-passe e Registo de Palavras-passe serão alojados no mesmo computador)

- mim.contoso.com - aponte para o endereço IP físico do Serviço MIM e do Portal

- passwordreset.contoso.com - aponte para o endereço IP físico do serviço MIM e do servidor do Portal

- passwordregistration.contoso.com - aponte para o endereço IP físico do serviço MIM e do servidor do Portal

Criar Chave Raiz do Serviço de Distribuição de Chaves

Certifique-se de que tem sessão iniciada no controlador de domínio como administrador para preparar o serviço de distribuição de chaves de grupo.

Se já existir uma chave raiz para o domínio (utilize Get-KdsRootKey para verificar), avance para a secção seguinte.

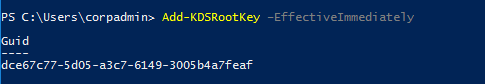

Crie a Chave de Raiz dos Serviços de Distribuição de Chaves (KDS) (apenas uma vez por domínio), se necessário. A Chave Raiz é utilizada pelo serviço KDS em controladores de domínio (juntamente com outras informações) para gerar palavras-passe. Como administrador de domínio, escreva o seguinte comando do PowerShell:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately pode exigir um atraso de até ~10 horas, uma vez que terá de ser replicado para todos os controladores de domínio. Este atraso foi de aproximadamente 1 hora para dois controladores de domínio.

Nota

No ambiente laboratório ou teste, pode evitar um atraso de 10 horas de replicação ao executar o seguinte comando:

Add-KDSRootKey -EffectiveTime ((Get-Date). AddHours(-10))

Criar conta, grupo e principal de serviço do Serviço de Sincronização do MIM

Certifique-se de que todas as contas de computador para computadores onde o software MIM está a ser instalado já estão associados ao domínio. Em seguida, execute estes passos no PowerShell como administrador de domínio.

Crie um grupo MIMSync_Servers e adicione todos os servidores de Sincronização do MIM a este grupo. Escreva o seguinte para criar um novo grupo do AD para Servidores de Sincronização do MIM. Em seguida, adicione contas de computador do Active Directory do servidor de Sincronização do MIM, por exemplo contoso\MIMSync$, a este grupo.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Crie o Serviço de Sincronização do MIM gMSA. Escreva o seguinte PowerShell.

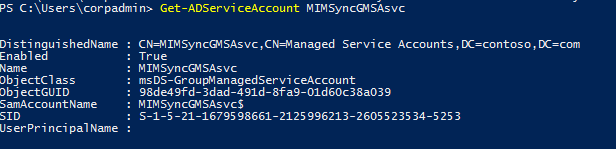

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Verifique os detalhes do GSMA criado ao executar o comando Do PowerShell Get-ADServiceAccount :

Se planear executar o Serviço de Notificação de Alteração de Palavra-passe, terá de registar o Nome do Principal do Serviço ao executar este comando do PowerShell:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Reinicie o servidor de Sincronização do MIM para atualizar um token Kerberos associado ao servidor à medida que a associação ao grupo "MIMSync_Server" foi alterada.

Criar conta de serviço do Agente de Gestão do Serviço MIM

- Normalmente, ao instalar o Serviço MIM, irá criar uma nova conta para o Agente de Gestão do Serviço MIM (conta MA do MIM). Com gMSA, existem duas opções disponíveis:

Utilizar a conta de serviço gerida do grupo do Serviço de Sincronização do MIM e não criar uma conta separada

Pode ignorar a criação da conta de serviço do Agente de Gestão de Serviços do MIM. Neste caso, utilize o nome gMSA do Serviço de Sincronização do MIM, por exemplo contoso\MIMSyncGMSAsvc$, em vez da conta MA do MIM ao instalar o Serviço MIM. Mais tarde, na configuração do Agente de Gestão do Serviço MIM, ative a opção "Utilizar Conta MIMSync" .

Não ative a opção "Negar Início de Sessão da Rede" para o Serviço de Sincronização do MIM gMSA, uma vez que a conta MA do MIM requer a permissão "Permitir Início de Sessão na Rede".

Utilizar uma conta de serviço regular para a conta de serviço do Agente de Gestão de Serviços do MIM

Inicie o PowerShell como administrador de domínio e escreva o seguinte para criar um novo utilizador de domínio do AD:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Não ative "Negar Início de Sessão da Rede" para a conta ma do MIM, uma vez que requer a permissão "Permitir Início de Sessão na Rede".

Criar contas, grupos e principal de serviço do Serviço MIM

Continue a utilizar o PowerShell como administrador de domínio.

Crie um grupo MIMService_Servers e adicione todos os servidores do Serviço MIM a este grupo. Escreva o seguinte PowerShell para criar um novo grupo do AD para servidores do Serviço MIM e adicione a conta de computador do Active Directory do servidor do Serviço MIM, por exemplo contoso\MIMPortal$, a este grupo.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Crie o Serviço MIM gMSA.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Registe o Nome principal do serviço e ative a delegação kerberos ao executar este comando do PowerShell:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}Para cenários de SSPR, precisa que a Conta de Serviço MIM consiga comunicar com o Serviço de Sincronização do MIM, pelo que a conta do Serviço MIM tem de ser membro do MIMSyncAdministrators ou dos grupos de Reposição e Navegação de Palavra-passe da Sincronização do MIM:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Reinicie o servidor do Serviço MIM para atualizar um token Kerberos associado ao servidor à medida que a associação ao grupo "MIMService_Servers" foi alterada.

Criar outras contas e grupos do MIM, se necessário

Se estiver a configurar a SSPR do MIM, siga as mesmas diretrizes descritas acima para o Serviço de Sincronização do MIM e o Serviço MIM, pode criar outro gMSA para:

- Conjunto aplicacional de Web site de Reposição de Palavra-passe do MIM

- Conjunto aplicacional do site registo de palavras-passe do MIM

Se estiver a configurar o PAM do MIM, siga as mesmas diretrizes descritas acima para o Serviço de Sincronização do MIM e o Serviço MIM, pode criar outro gMSA para:

- Conjunto de aplicações de web site da API REST de PAM do MIM

- Serviço de Componentes PAM do MIM

- Serviço de Monitorização de PAM do MIM

Especificar uma gMSA ao instalar o MIM

Regra geral, na maioria dos casos, ao utilizar um instalador do MIM, para especificar que pretende utilizar uma gMSA em vez de uma conta normal, acrescente um caráter de sinal de dólar ao nome gMSA, por exemplo, contoso\MIMSyncGMSAsvc$, e deixe o campo de palavra-passe vazio. Uma exceção é a ferramenta miisactivate.exe que aceita o nome gMSA sem o sinal de dólar.