Trabalhar com relatórios híbridos no Identity Manager

Este artigo aborda como combinar dados no local e na cloud em relatórios híbridos no Azure e como gerir e ver estes relatórios.

Relatórios híbridos disponíveis

Os três primeiros relatórios de Microsoft Identity Manager disponíveis no ID de Microsoft Entra são os seguintes:

Atividade de reposição de palavra-passe: apresenta cada instância quando um utilizador efetuou a reposição de palavra-passe com a reposição personalizada de palavra-passe (SSPR) e fornece as portas ou métodos utilizados para autenticação.

Registo de reposição de palavra-passe: apresenta cada vez que um utilizador se regista na SSPR e os métodos utilizados para autenticar. Exemplos de métodos podem ser um número de telemóvel ou perguntas e respostas.

Nota

Para relatórios de registo de reposição de palavra-passe , não é efetuada nenhuma diferenciação entre a porta sms e a porta MFA. Ambos são considerados métodos de telemóvel.

Atividade de grupos self-service: apresenta cada tentativa efetuada por alguém para o adicionar ou eliminar de um grupo e criação de grupo.

Nota

- Os relatórios apresentam atualmente dados até um mês de atividade.

- O Agente de Relatórios Híbridos anterior tem de ser desinstalado.

- Para desinstalar relatórios híbridos, desinstale o agente MIMreportingAgent.msi.

Pré-requisitos

Identity Manager serviço de Identity Manager SP1 de 2016, Compilação recomendada 4.4.1749.0 .

Um inquilino Microsoft Entra ID P1 ou P2 com um administrador licenciado no seu diretório.

Conectividade internet de saída do servidor Identity Manager para o Azure.

Requisitos

Os requisitos para utilizar Identity Manager relatórios híbridos estão listados na tabela seguinte:

| Requisito | Description |

|---|---|

| Microsoft Entra ID P1 ou P2 | Os relatórios híbridos são uma funcionalidade de ID P1 ou P2 Microsoft Entra e requerem Microsoft Entra ID P1 ou P2. Para obter mais informações, veja Introdução ao Microsoft Entra ID P1 ou P2. Obtenha uma avaliação gratuita de 30 dias do Microsoft Entra ID P1 ou P2. |

| Tem de ser um administrador global do seu ID de Microsoft Entra | Por predefinição, apenas os administradores globais podem instalar e configurar os agentes para começar, aceder ao portal e realizar quaisquer operações no Azure. Importante: a conta que utiliza quando instala os agentes tem de ser uma conta escolar ou profissional. Não pode ser uma conta Microsoft. Para obter mais informações, veja Inscrever-se no Azure como uma organização. |

| Identity Manager o Agente Híbrido está instalado em cada servidor de serviço de Identity Manager direcionado | Para receber os dados e fornecer capacidades de monitorização e análise, os relatórios híbridos requerem que os agentes sejam instalados e configurados em servidores de destino. |

| Conectividade de saída para os pontos finais de serviço do Azure | Durante a instalação e a execução, o agente precisa de conectividade aos pontos finais de serviço do Azure. Se a conectividade de saída for bloqueada por firewalls, certifique-se de que os seguintes pontos finais são adicionados à lista de permitidos:

|

| Conectividade de saída baseada em endereços IP | Para endereços IP baseados na filtragem em firewalls, veja Intervalos de IP do Azure. |

| A inspeção SSL para tráfego de saída está filtrada ou desativada | O passo de registo do agente ou as operações de carregamento de dados podem falhar se houver inspeção ou terminação SSL para tráfego de saída na camada de rede. |

| Portas de firewall no servidor que executa o agente | Para comunicar com os pontos finais de serviço do Azure, o agente requer que as seguintes portas de firewall estejam abertas:

|

| Permitir determinados sites se a segurança melhorada do Internet Explorer estiver ativada | Se a segurança avançada do Internet Explorer estiver ativada, os seguintes sites têm de ser permitidos no servidor que tem o agente instalado:

|

Instalar Identity Manager Reporting Agent no ID do Microsoft Entra

Após a instalação do Agente de Relatórios, os dados da atividade Identity Manager são exportados de Identity Manager para o Registo de Eventos do Windows. Identity Manager Agente de Relatórios processa os eventos e, em seguida, carrega-os para o Azure. No Azure, os eventos são analisados, desencriptados e filtrados para os relatórios necessários.

Instalar Identity Manager 2016.

Transfira Identity Manager Reporting Agent e, em seguida, faça o seguinte:

a. Inicie sessão no portal de gestão do Microsoft Entra e, em seguida, selecione Active Directory.

b. Faça duplo clique no diretório para o qual é administrador global e tem uma subscrição de ID P1 ou P2 Microsoft Entra.

c. Selecione Configuração e, em seguida, transfira o Agente de Relatórios.

Instale o Agente de Relatórios ao fazer o seguinte:

a. Transfira o ficheiro deMIMHReportingAgentSetup.exe para o servidor do Serviço Identity Manager.

b. Execute

MIMHReportingAgentSetup.exe.c. Execute o instalador do agente.

d. Certifique-se de que o serviço Identity Manager Reporting Agent está em execução.

e. Reinicie o serviço Identity Manager.

Verifique se Identity Manager Reporting Agent está a funcionar no Azure.

Pode criar dados de relatório com o portal de reposição personalizada de palavra-passe Identity Manager para repor a palavra-passe de um utilizador. Certifique-se de que a reposição de palavra-passe foi concluída com êxito e, em seguida, verifique se os dados são apresentados no portal de gestão do Microsoft Entra.

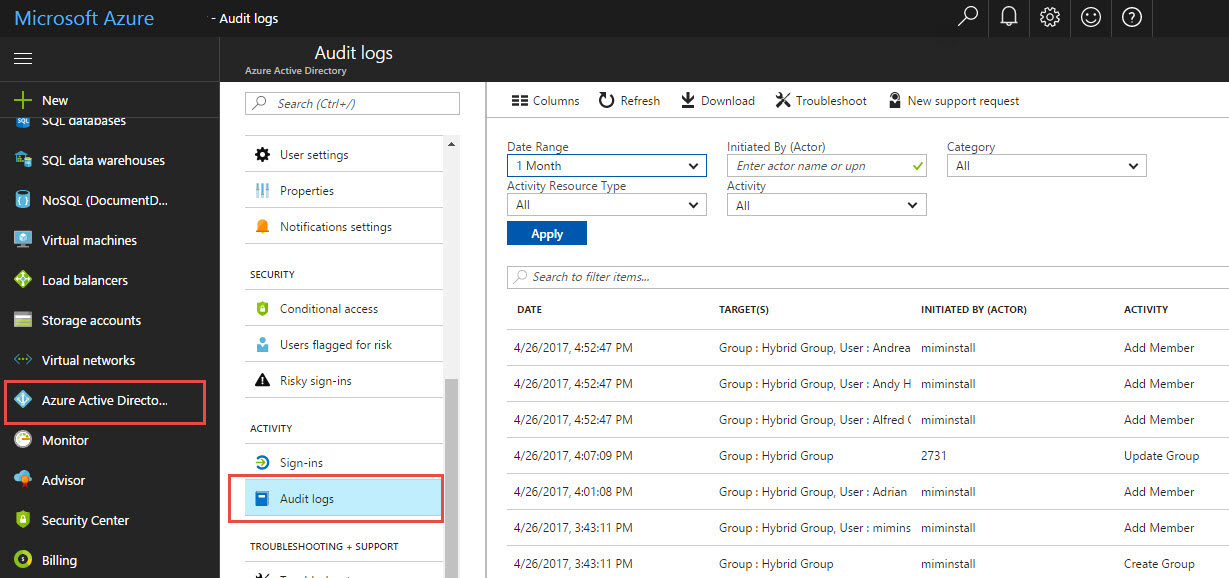

Ver relatórios híbridos no portal do Azure

Inicie sessão no portal do Azure com a sua conta de administrador global do inquilino.

Selecione Microsoft Entra ID.

Na lista de diretórios disponíveis para a sua subscrição, selecione o diretório do inquilino.

Selecione Registos de Auditoria.

Na lista pendente Categoria , certifique-se de que o Serviço MIM está selecionado.

Importante

Pode demorar algum tempo até que Identity Manager dados de auditoria apareçam no portal do Azure.

Parar a criação de relatórios híbridos

Se quiser parar de carregar dados de auditoria de relatórios de Identity Manager para Microsoft Entra ID, desinstale o Agente de Relatórios Híbridos. Utilize a ferramenta Adicionar ou Remover Programas do Windows para desinstalar Identity Manager relatórios híbridos.

Eventos do Windows utilizados para a criação de relatórios híbridos

Os eventos gerados por Identity Manager são armazenados no Registo de Eventos do Windows. Pode ver os eventos no Visualizador de Eventos ao selecionar Registos de Aplicações e ServiçosIdentity Manager Registo de Pedidos>. Cada pedido de Identity Manager é exportado como um evento no Registo de Eventos do Windows na estrutura JSON. Pode exportar o resultado para o seu sistema de gestão de informações e eventos de segurança (SIEM).

| Tipo de evento | ID | Detalhes do evento |

|---|---|---|

| Informações | 4121 | O Identity Manager dados de eventos que incluem todos os dados do pedido. |

| Informações | 4137 | O Identity Manager extensão do evento 4121, se existirem demasiados dados para um único evento. O cabeçalho neste evento é apresentado no seguinte formato: "Request: <GUID> , message <xxx> out of <xxx>. |