Capacidades na Pré-visualização Técnica 1512 para Gestor de Configuração

Aplica-se a: Gestor de Configuração (ramo de pré-visualização técnica)

Este artigo introduz as funcionalidades disponíveis na Pré-visualização Técnica para Gestor de Configuração, versão 1512. Pode instalar esta versão para atualizar e adicionar novas capacidades ao seu site de pré-visualização técnica do Gestor de Configuração. Antes de instalar esta versão da pré-visualização técnica, reveja o tópico introdutório, Antevisão Técnica para Gestor de Configuração,para se familiarizar com os requisitos gerais e limitações para a utilização de uma pré-visualização técnica, como atualizar entre versões e como fornecer feedback sobre as funcionalidades numa pré-visualização técnica.

Seguem-se novas funcionalidades que pode experimentar com esta versão.

Atestado de Saúde do Dispositivo

A partir da pré-visualização técnica 1512, os administradores podem ver o estado do Atestado de Saúde do Dispositivo Windows 10 na consola Do Gestor de Configuração. Esta funcionalidade está disponível para Gestor de Configuração e Gestor de Configuração com Microsoft Intune. O Device Health Attestation permite ao administrador garantir que os computadores cliente têm configurações fidedignas de BIOS, TPM e software de arranque. Para suportar o atestado de saúde do dispositivo, os dispositivos do cliente devem estar a executar Win10 com TPM 2 ativado. O Device Health Attestation apresenta o número de dispositivos ativados para cada o seguinte:

Antimalware de início antecipado

BitLocker

Arranque Seguro

Integridade do Código

A consola também apresenta as definições de atestado de saúde em falta com o número de dispositivos.

Para visualizar a visualização do atestado de saúde do dispositivo, na consola 'Gestor de Configuração' vai para o espaço de trabalho de monitorização, clique no nó de Segurança e, em seguida, clique em "Health Attestation".

Monitorização na consola para termos e condições

Começando pela Pré-Visualização Técnica 1512, quando integrar o Gestor de Configuração com Microsoft Intune, pode utilizar a consola Do Gestor de Configuração para ver quais os utilizadores que aceitaram os termos e condições configurados pelo seu departamento de TI e quais os utilizadores não o fizeram.

Para ver informações resumidas:

- Na consola 'Gestor de Configuração' vai para Monitorização de > > Implementações gerais e seleciona os termos e condições de implementação que pretende visualizar.

Para visualizar informações detalhadas:

Na consola 'Gestor de Configuração' vai para o Ativo e conformidade conformidade conformidade conformidade > > Definições Termos e > Condições, e, em seguida, selecione os termos e condições que deseja ver.

Na parte inferior da consola, selecione o separador Implementações, selecione a implementação e, em seguida, clique em Ver Estado.

Melhorias nas definições da política de proteção de pontos finais

Na pré-visualização técnica de 1512, adicionámos as seguintes novas definições na política antimalware endpoint Protection:

Proteção em tempo real: Bloquear aplicações potencialmente indesejadas no download e antes da instalação

PUA (Potential Unwanted Applications) é uma classificação de ameaça baseada em reputação e identificação orientada por pesquisa. Normalmente, trata-se de bundlers de aplicações indesejadas ou das respetivas aplicações agregadas.

A definição da política de proteção está ativada (definida como "Sim") por predefinição. Quando ativada, esta definição bloqueia PUA no momento da transferência e da instalação. No entanto, pode excluir ficheiros ou pastas específicos para atender às necessidades específicas do seu ambiente.

Definições de digitalização: Digitalizar unidades de rede mapeadas ao executar uma verificação completa

Esta definição proporciona uma maior granularidade para o administrador permitir digitalizações a pedido de ficheiros de rede sem o risco de digitalizar sempre as unidades de rede mapeadas durante uma verificação completa programada.

Os ficheiros de rede de configuração devem ser inicialmente ativados ("sim") para que esta definição esteja disponível para configurar.

Por predefinição, esta definição é "Não" o que significa que uma varredura completa não acederá às unidades de rede mapeadas.

Definições de submissão de ficheiros de amostra automática:

O motor antimalware pode solicitar amostras de ficheiros para a Microsoft para posterior análise. Por predefinição, será sempre apresentado um aviso antes de enviar esses exemplos. Os administradores podem agora gerir as seguintes definições para configurar este comportamento:

Avançado: Ative a submissão de ficheiros de amostra automática para ajudar a Microsoft a determinar se certos itens detetados são maliciosos: Altere esta definição para "Sim" para permitir a submissão de ficheiros de amostras automáticas. Por predefinição, esta definição é "Não", o que significa que a submissão de ficheiros de amostra automática é desativada e os utilizadores serão solicitados antes de enviarem amostras. (Esta definição foi introduzida pela primeira vez em System Center R2 2012 R2 Configuration Manager SP1)

Avançado: Permitir que os utilizadores modifiquem as definições de submissão de ficheiros de amostra automática: Esta definição determina se um utilizador com direitos administrativos locais num dispositivo pode alterar a definição de submissão de ficheiros de amostra automática na interface do cliente. Por predefinição, esta definição é "Não", o que significa que as definições só podem ser alteradas a partir da consola Do Gestor de Configuração, e os administradores locais num dispositivo não podem alterar esta configuração.

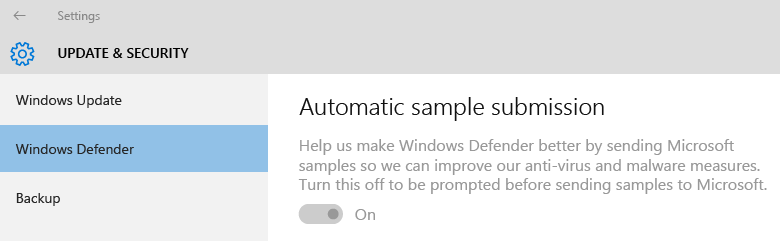

Por exemplo, o seguinte mostra a definição de Windows Defender em Windows 10 definida pelo administrador conforme ativado, e o utilizador não está autorizado a modificá-lo:

Além disso, a definição de ficheiros e pastas existentes excluindo na secção "Definições de exclusão" da política antimalware de proteção de pontos finais é melhorada para permitir a exclusão do dispositivo. Por exemplo, agora pode especificar o seguinte como exclusão: \device\mvfs (em Sistema de Ficheiros com Múltiplas Versões). A política não valida o percurso do dispositivo; a política de proteção do ponto final é fornecida ao motor antimalware do cliente que deve ser capaz de interpretar a cadeia do dispositivo.

Pré-requisitos para a utilização de políticas de proteção de pontos finais:

Antes de utilizar as políticas de Proteção de Pontos Finais, tem de instalar e gerir o cliente Endpoint Protection utilizando as definições do cliente Endpoint Protection. Isto é feito usando o cliente System Center Endpoint Protection para Windows 7, Windows 8, Windows 8.1, ou gerido Windows Defender para Windows 10. Ver Proteção do Ponto Final.