Investigação de concessão de consentimento do aplicativo

Este artigo fornece orientações sobre como identificar e investigar ataques de consentimento de aplicativos, proteger informações e minimizar riscos adicionais.

Este artigo contém as seguintes seções:

- Pré-requisitos: Abrange os requisitos específicos que você precisa preencher antes de iniciar a investigação. Por exemplo, registro em log que deve ser ativado, funções e permissões necessárias, entre outros.

- Fluxo de trabalho: mostra o fluxo lógico que você deve seguir para executar esta investigação.

- Lista de verificação: contém uma lista de tarefas para cada uma das etapas do fluxograma. Esta lista de verificação pode ser útil em ambientes altamente regulamentados para verificar as medidas tomadas ou simplesmente como uma porta de qualidade para si mesmo.

- Etapas da investigação: Inclui orientações detalhadas passo a passo para esta investigação específica.

- Recuperação: contém etapas de alto nível sobre como recuperar/mitigar de um ataque de concessão de consentimento de aplicativo ilícito.

- Referências: Contém mais materiais de leitura e de referência.

Pré-requisitos

Aqui estão as configurações gerais e configurações que você deve concluir para executar uma investigação para Concessões de Consentimento de Aplicativo. Antes de iniciar a investigação, leia sobre os tipos de permissões de consentimento explicados em Tipos de permissão de consentimento.

Dados do cliente

Para iniciar o processo de investigação, você precisa dos seguintes dados:

- Acesso ao locatário como Administrador Global - Uma conta somente na nuvem (não parte do ambiente local)

- Detalhe dos indicadores de compromisso (IoCs)

- A data e a hora em que reparou no incidente

- Intervalo de datas

- Número de contas comprometidas

- Nome(s) das contas comprometidas

- Funções da conta comprometida

- As contas são altamente privilegiadas (GA, Microsoft Exchange, SharePoint)?

- Existem Aplicações Empresariais relacionadas com o incidente?

- Algum usuário relatou sobre algum aplicativo que estava solicitando permissões para dados em seu nome?

Requisitos de sistema

Certifique-se de concluir as seguintes instalações e requisitos de configuração:

- O módulo AzureAD PowerShell está instalado.

- Você tem direitos de administrador global no locatário contra o qual o script é executado.

- Você recebe a função de administrador local no computador que você usa para executar os scripts.

Nota

Os módulos Azure AD e MSOnline PowerShell foram preteridos a partir de 30 de março de 2024. Para saber mais, leia a atualização de descontinuação. Após essa data, o suporte para esses módulos é limitado à assistência de migração para o SDK do Microsoft Graph PowerShell e correções de segurança. Os módulos preteridos continuarão a funcionar até 30 de março de 2025.

Recomendamos migrar para o Microsoft Graph PowerShell para interagir com o Microsoft Entra ID (anteriormente Azure AD). Para perguntas comuns sobre migração, consulte as Perguntas frequentes sobre migração. Nota: As versões 1.0.x do MSOnline podem sofrer interrupções após 30 de junho de 2024.

Instalar o módulo AzureAD

Use este comando para instalar o módulo AzureAD.

Install-Module -Name AzureAD -Verbose

Nota

Se lhe for pedido para instalar os módulos a partir de um repositório não fidedigno, escreva Y e prima Enter.

Instalar o módulo MSOnline PowerShell

Execute o aplicativo Windows PowerShell com privilégios elevados (execute como administrador).

Execute este comando para permitir que o PowerShell execute scripts assinados.

Set-ExecutionPolicy RemoteSignedInstale o módulo MSOnline com este comando.

Install-Module -Name MSOnline -VerboseNota

Se lhe for pedido para instalar os módulos a partir de um repositório não fidedigno, escreva Y e prima Enter.

Baixe o script AzureADPSPermissions do GitHub

Baixe o script Get-AzureADPSPermissions.ps1 do GitHub para uma pasta a partir da qual você executa o script. O arquivo de saída "permissions.csv" também é gravado nesta mesma pasta.

Abra uma instância do PowerShell como administrador e abra a pasta na qual você salvou o script.

Conecte-se ao seu diretório usando o

Connect-AzureADcmdlet. Eis um exemplo.Connect-AzureAD -tenantid "2b1a14ac-2956-442f-9577-1234567890ab" -AccountId "user1@contoso.onmicrosoft.com"Execute este comando do PowerShell.

Get-AzureADPSPermissions.ps1 | Export-csv -Path "Permissions.csv" -NoTypeInformationDesconecte sua sessão do AzureAD com este comando.

Disconnect-AzureAD

Terminologias de consentimento

O que são concessões de autorização de aplicação?

O consentimento é o processo de concessão de autorização a uma aplicação para aceder a recursos protegidos em nome dos utilizadores. Pode ser solicitado consentimento a um administrador ou utilizador para permitir o acesso aos seus dados organizacionais/individuais.

Um aplicativo recebe acesso a dados com base em um usuário específico ou para toda a organização. Os invasores podem usar indevidamente esses consentimentos para obter persistência no ambiente e acessar dados confidenciais. Esses tipos de ataques são chamados de Concessões de Consentimento Ilícito, que podem acontecer por meio de um e-mail de phishing, comprometimento de uma conta de usuário por meio de spray de senha ou quando um invasor registra um aplicativo como um usuário legítimo. Em cenários em que uma conta de administrador global é comprometida, a concessão de registro e consentimento é para todo o locatário e não apenas para um usuário.

Para uma aplicação poder aceder aos dados da organização, o utilizador terá de conceder as permissões de aplicação necessárias para o fazer. Diferentes permissões permitem diferentes níveis de acesso. Por predefinição, todos os utilizadores estão autorizados a consentir às aplicações permissões que não requerem consentimento do administrador. Por exemplo, por padrão, um usuário pode consentir em permitir que um aplicativo acesse sua caixa de correio, mas não pode consentir em permitir que um aplicativo tenha acesso irrestrito para ler e gravar em todos os arquivos em sua organização.

Nota

Ao permitir que os usuários concedam aos aplicativos acesso aos dados, os usuários podem facilmente adquirir aplicativos úteis e ser produtivos. No entanto, em algumas situações, essa configuração pode representar um risco se não for monitorada e controlada cuidadosamente.

Funções que podem conceder consentimento em nome da organização

Para poder conceder o consentimento de administrador de todo o locatário, você deve entrar como uma das seguintes opções:

- Administrador Global

- Administrador da Aplicação

- Administrador de Aplicações na Cloud

Tipos de consentimento

- Administrador - Indica que o consentimento foi fornecido pelo administrador (em nome da organização)

- Usuário individual - Indica que o consentimento foi dado pelo usuário e só tem acesso às informações desse usuário

- Valores aceites

- AllPrincipals - Consentido por um administrador para todo o arrendamento

- Principal – Consentimento do utilizador individual para dados apenas relacionados com essa conta

Consentimento e permissões

A experiência real do usuário de conceder consentimento difere dependendo das políticas definidas no locatário do usuário, do escopo de autoridade (ou função) do usuário e do tipo de permissões solicitadas pelo aplicativo cliente. Isso significa que os desenvolvedores de aplicativos e administradores de locatários têm algum controle sobre a experiência de consentimento. Os administradores têm a flexibilidade de definir e desativar políticas em um locatário ou aplicativo para controlar a experiência de consentimento em seu locatário. Os desenvolvedores de aplicativos podem ditar quais tipos de permissões são solicitados e se desejam orientar os usuários pelo fluxo de consentimento do usuário ou pelo fluxo de consentimento do administrador.

Fluxo de consentimento do usuário - Quando um desenvolvedor de aplicativos direciona os usuários para o ponto de extremidade de autorização com a intenção de registrar o consentimento apenas para o usuário atual.

Fluxo de consentimento do administrador - Quando um desenvolvedor de aplicativos direciona os usuários para o ponto de extremidade de consentimento do administrador com a intenção de registrar o consentimento para todo o locatário. Para garantir que o fluxo de consentimento de administrador funcione corretamente, os desenvolvedores de aplicativos devem listar todas as permissões na propriedade RequiredResourceAccess no manifesto do aplicativo.

Permissões delegadas vs. permissões de aplicativos

As permissões delegadas são usadas por aplicativos que têm um usuário conectado presente e podem ter consentimentos aplicados pelo administrador ou usuário.

As permissões de aplicação são utilizadas por aplicações que funcionam sem um utilizador com sessão iniciada presente. Por exemplo, aplicações que são executadas como serviços em segundo plano ou daemons. As permissões do aplicativo só podem ser consentidas por um administrador.

Para obter mais informações, consulte:

- Fluxo de trabalho de consentimento do administrador para aprovação do administrador para aplicativos específicos

- Programa de verificação do editor

- Configurar como os usuários finais consentem com os aplicativos

Classificando permissões de risco

Existem milhares (pelo menos) de permissões no sistema, e não é viável listar ou analisar todas elas. A lista a seguir aborda permissões comumente usadas indevidamente e outras que criariam um impacto catastrófico se usadas indevidamente.

Em um alto nível, a Microsoft observou as seguintes permissões delegadas "raiz" (Aplicativo + Usuário) sendo usadas indevidamente em ataques de phishing de consentimento. Root equivale ao nível superior. Por exemplo, Contacts.* significa incluir todas as permutações delegadas de permissões de Contatos: Contacts.Read, Contacts.ReadWrite, Contacts.Read.Shared e Contacts.ReadWrite.Shared.

- Mail.* (incluindo Mail.Send*, mas não Mail.ReadBasic*)

- Contatos. *

- MailboxSettings.*

- Pessoas.*

- Ficheiros.*

- Observações.*

- Directory.AccessAsUser.All

- User_Impersonation

As primeiras sete permissões na lista acima são para o Microsoft Graph e os equivalentes de API "legados", como o Azure Ative Directory (Azure AD) Graph e o Outlook REST. A oitava permissão é para o Azure Resource Manager (ARM) e também pode ser perigosa em qualquer API que exponha dados confidenciais com esse escopo de representação geral.

Com base nas observações da equipe de resposta a incidentes da Microsoft, os invasores usam uma combinação das seis primeiras permissões em 99% dos ataques de phishing de consentimento. A maioria das pessoas não pensa na versão delegada do Mail.Read ou Files.Read como uma permissão de alto risco, no entanto, os ataques geralmente são ataques generalizados visando usuários finais, em vez de spear phishing contra administradores que podem realmente consentir com as permissões perigosas. Recomenda-se criar bolhas em aplicativos com essas permissões de impacto de nível "crítico". Mesmo que os aplicativos não tenham intenção maliciosa e se um agente mal-intencionado comprometer a identidade do aplicativo, toda a sua organização pode estar em risco.

Para obter as permissões de maior impacto de risco, comece aqui:

- Versões de permissão de aplicativo (AppOnly/AppRole) de todas as permissões acima, quando aplicável

Versões delegadas e AppOnly das seguintes permissões:

- Application.ReadWrite.All

- Directory.ReadWrite.All

- Domínio.ReadWrite.All*

- EduRoster.ReadWrite.All*

- Grupo.ReadWrite.All

- Membro.Read.Hidden*

- RoleManagement.ReadWrite.Directory

- Usuário.ReadWrite.All*

- Usuário.ManageCreds.All

- Todas as outras permissões AppOnly que permitem acesso de gravação

Para obter a lista de permissões de menor impacto de risco, comece aqui:

- Usuário.Read

- Usuário.ReadBasic.All

- Open_id

- Perfil

- Offline_access (apenas se emparelhado com outras permissões nesta lista de "menor risco")

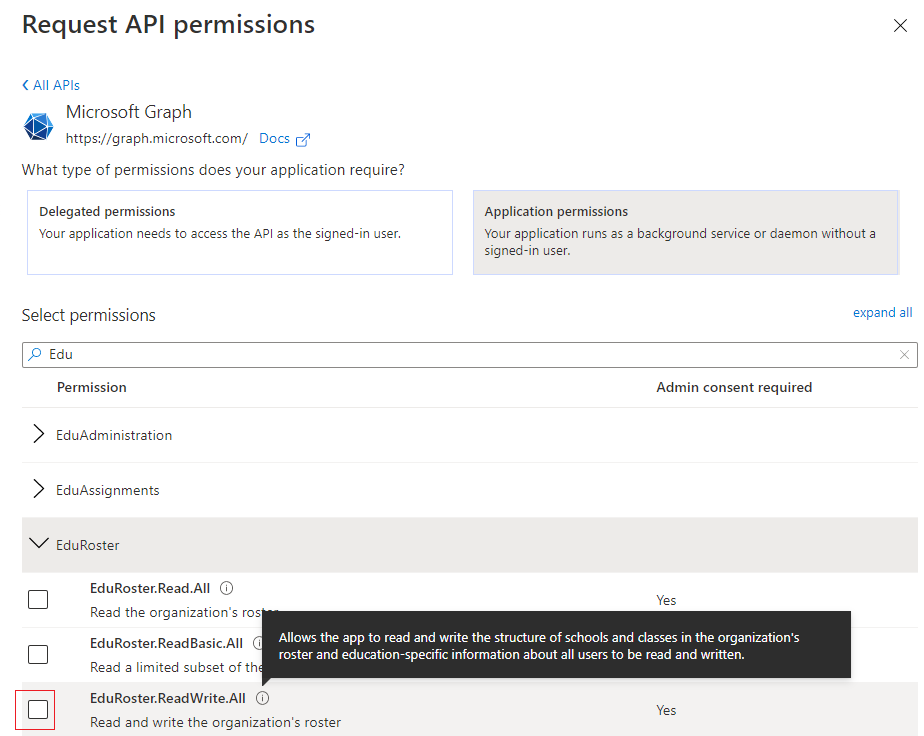

Permissões de visualização

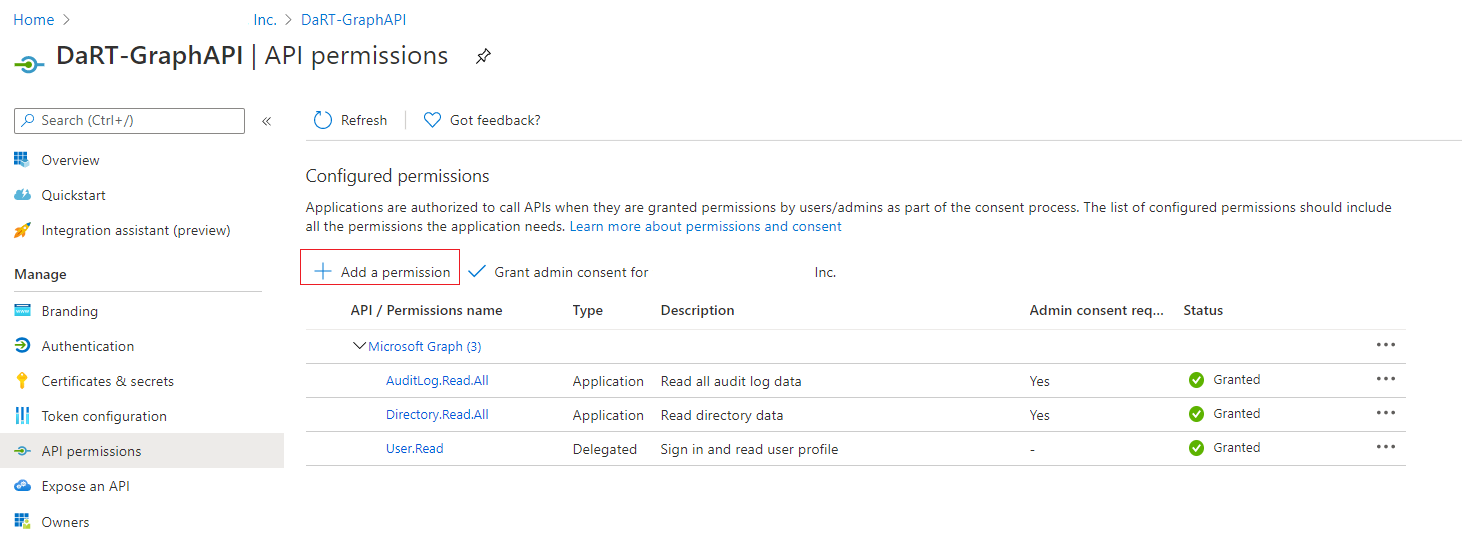

Para exibir as permissões, navegue até a tela Registro no aplicativo empresarial.

Selecione Exibir permissões da API.

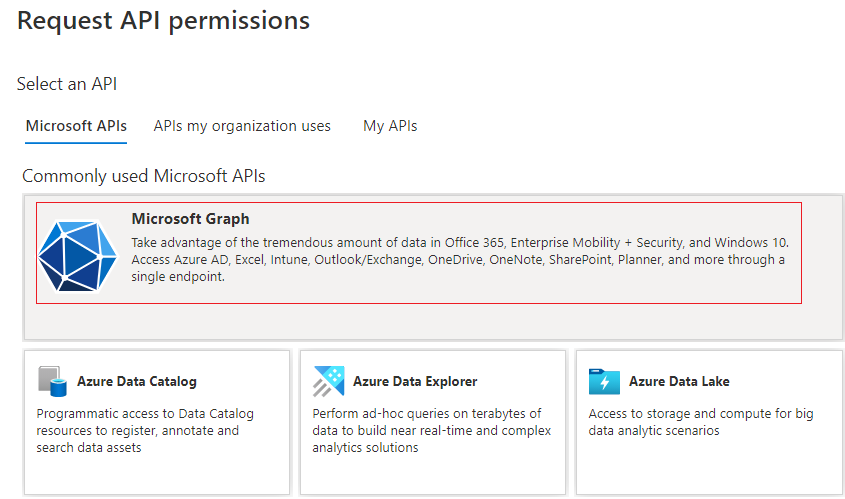

Selecione Adicionar uma permissão e a tela a seguir será exibida.

Selecione Microsoft Graph para exibir os diferentes tipos de permissões.

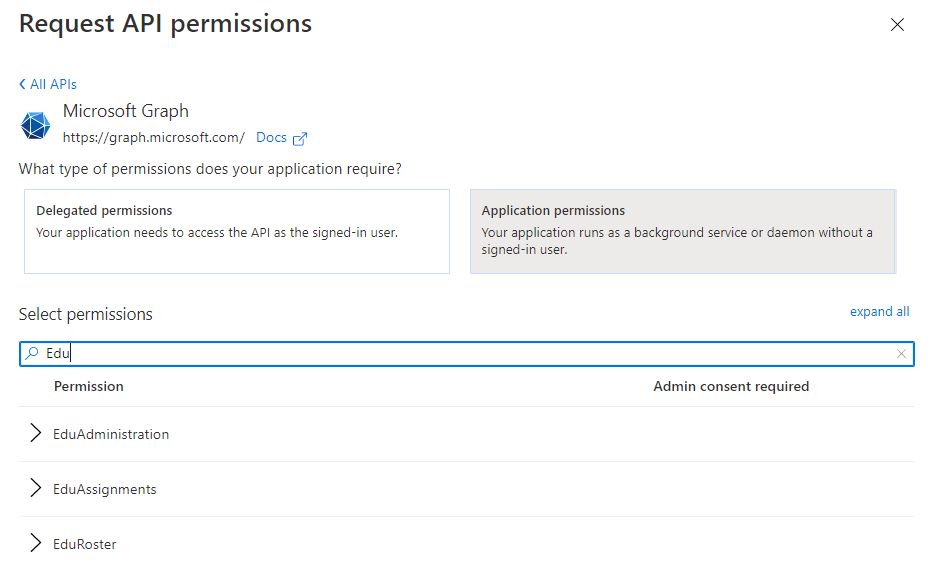

Selecione o tipo de permissões que o aplicativo registrado está usando: Permissões delegadas ou Permissões de aplicativo. Na imagem acima, Permissões de aplicativo é selecionado.

Você pode pesquisar uma das permissões de impacto de alto risco, como o EduRoster.

Selecione EduRoster e expanda as permissões.

Agora você pode atribuir ou revisar essas permissões.

Para obter mais informações, Permissões de gráfico.

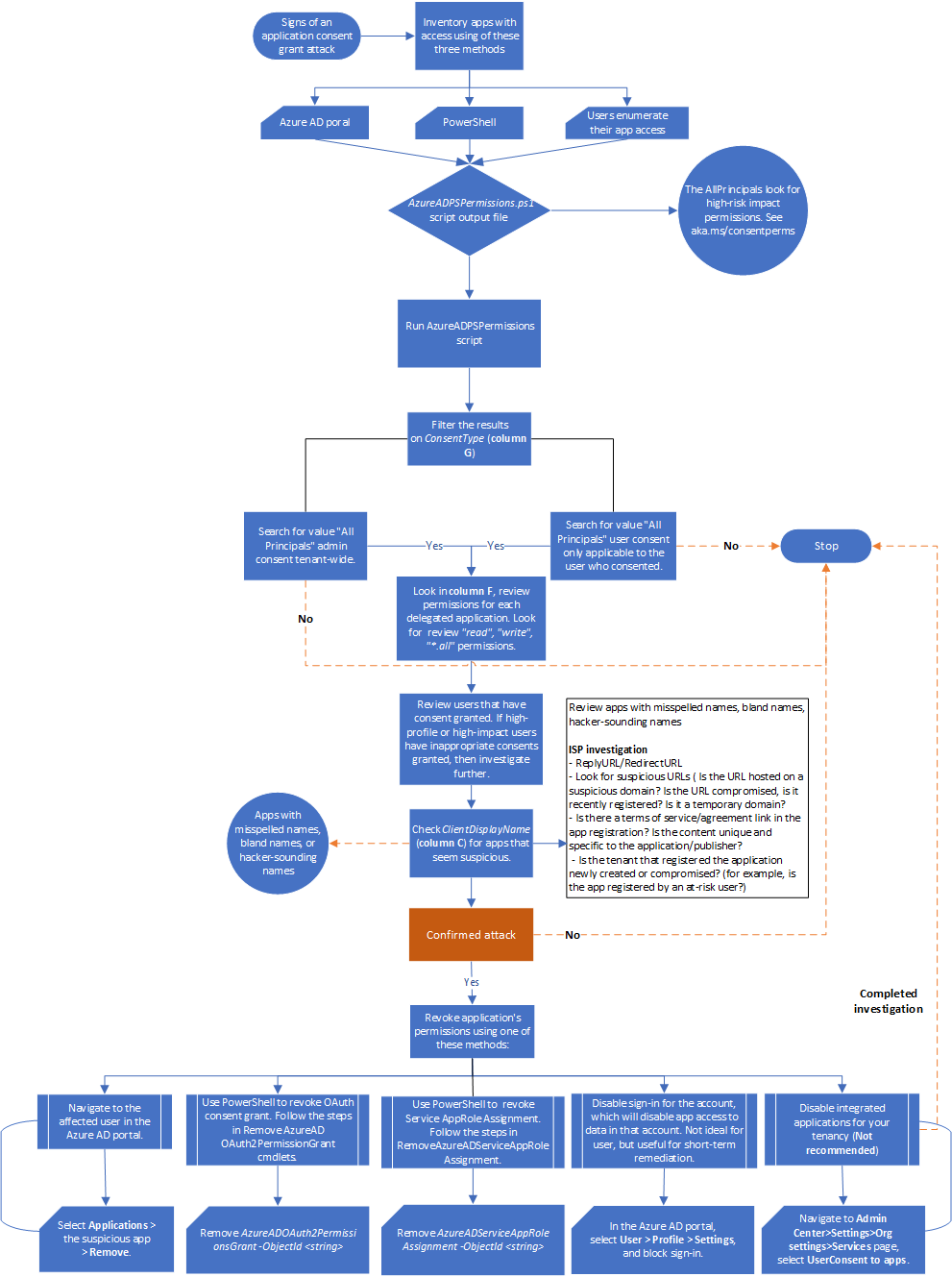

Fluxo de Trabalho

[ ]

]

Também pode:

- Baixe a concessão de consentimento do aplicativo e outros fluxos de trabalho do manual de resposta a incidentes como um PDF.

- Baixe a concessão de consentimento do aplicativo e outros fluxos de trabalho do manual de resposta a incidentes como um arquivo do Visio.

Lista de Verificação

Use esta lista de verificação para executar a validação de concessão de consentimento do aplicativo.

Requisitos

Certifique-se de que tem acesso ao inquilino como Administrador Global. Esta é uma conta apenas na nuvem e não faz parte do seu ambiente local.

Indicadores de compromisso (IoC)

Verifique os seguintes indicadores de compromisso (IoC):

- Quando reparou no incidente?

- Intervalo de datas do incidente (quão à esquerda está o poste da baliza?)

- Número de contas comprometidas

- Nome(s) das contas comprometidas

- Funções da(s) conta(s) comprometida(s)

- As contas comprometidas são altamente privilegiadas, um usuário padrão ou uma combinação

Funções

Você deve ser atribuído com estas funções:

- Direitos de administrador global no locatário para executar o script

- Função de Administrador Local no computador a partir do qual executa o script

Configuração do PowerShell

Configure seu ambiente do PowerShell com estas etapas:

- Instale o módulo Azure AD PowerShell.

- Execute o aplicativo Windows PowerShell com privilégios elevados. (Executar como administrador).

- Configure o PowerShell para executar scripts assinados.

- Baixe o script Get-AzureADPSPermissions.ps1 .

Gatilhos da investigação

- Comprometimento da conta

- Configurações de Consentimento do Aplicativo modificadas no locatário

- Motivo do status do evento de alerta/auditoria "aplicativo de risco" detetado

- Notou aplicações de aparência estranha

Você também pode baixar a concessão de consentimento do aplicativo e outras listas de verificação do manual de incidentes como um arquivo do Excel.

Passos de investigação

Você pode usar os dois métodos a seguir para investigar concessões de consentimento de aplicativo:

- Portal do Azure

- Script do PowerShell

Nota

Usar o portal do Azure só permite que você veja as Concessões de Consentimento de Administrador dos últimos 90 dias e, com base nisso, recomendamos usar o método de script do PowerShell apenas para reduzir as etapas de investigação de registros de invasores.

Método 1 – Usando o portal do Azure

Você pode usar o Centro de administração do Microsoft Entra para localizar aplicativos aos quais usuários individuais concederam permissões.

- Inicie sessão no portal do Azure como administrador.

- Selecione o ícone ID do Microsoft Entra .

- Selecione Utilizadores.

- Selecione o usuário que você deseja revisar.

- Selecione Aplicativos.

- Você pode ver a lista de aplicativos atribuídos ao usuário e quais permissões esses aplicativos têm.

Método 2 - Usando o PowerShell

Há várias ferramentas do PowerShell que você pode usar para investigar concessões de consentimento ilícitas, como:

- Ferramenta HAWK

- Módulo de resposta a incidentes do AzureAD

- O script Get-AzureADPSPermissions.ps1 do GitHub

O PowerShell é a ferramenta mais fácil e não exige que você modifique nada na locação. Vamos basear a nossa investigação na documentação pública do ataque de Concessão de Consentimento Ilícito.

Execute Get-AzureADPSPermissions.ps1, para exportar todas as concessões de consentimento OAuth e aplicativos OAuth para todos os usuários em sua locação para um arquivo .csv . Consulte a seção Pré-requisitos para baixar e executar o Get-AzureADPSPermissions script.

Abra uma instância do PowerShell como administrador e abra a pasta onde você salvou o script.

Conecte-se ao seu diretório usando o seguinte comando Connect-AzureAD . Eis um exemplo.

Connect-AzureAD -tenantid "2b1a14ac-2956-442f-9577-1234567890ab" -AccountId "user1@contoso.onmicrosoft.com"Execute este comando do PowerShell.

Get-AzureADPSPermissions.ps1 | Export-csv c:\temp\consentgrants\Permissions.csv -NoTypeInformationQuando o script for concluído, é recomendável desconectar a sessão do Microsoft Entra com este comando.

Disconnect-AzureADNota

O script pode levar horas para ser concluído, dependendo do tamanho e das permissões configuradas, bem como da sua conexão.

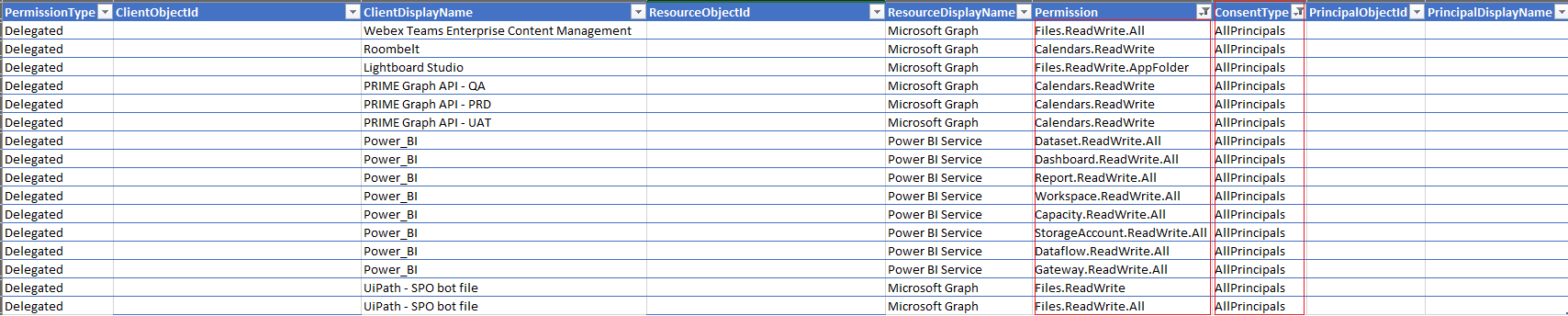

O script cria um arquivo chamado Permissions.csv.

Abra o arquivo, filtre ou formate os dados em uma tabela e salve como um arquivo .xlxs (para filtragem).

Os cabeçalhos de coluna para saída são mostrados nesta imagem.

Na coluna ConsentType (G), procure o valor AllPrinciples. A permissão AllPrincipals permite que o aplicativo cliente acesse o conteúdo de todos na locação. Os aplicativos nativos do Microsoft 365 precisam dessa permissão para funcionar corretamente. Todos os aplicativos que não sejam da Microsoft com essa permissão devem ser analisados cuidadosamente.

Na coluna Permissão (F), revise as permissões que cada aplicativo delegado tem. Procure a permissão de Leitura e Escrita ou *. Todas as permissões e revise essas permissões cuidadosamente porque elas podem não ser apropriadas.

Nota

Analise os usuários específicos que têm consentimentos concedidos. Se usuários de alto perfil ou alto impacto tiverem consentimentos inadequados concedidos, você deve investigar mais.

Na coluna ClientDisplayName (C), procure aplicativos que pareçam suspeitos, como:

Aplicações com nomes com erros ortográficos

Nomes incomuns ou sem graça

Nomes que soam a hackers. Você deve revisar esses nomes cuidadosamente.

Exemplo de saída: AllPrincipals e ler escrever tudo. Os aplicativos podem não ter nada suspeito como nomes sem graça e estão usando o gráfico MS. No entanto, realize pesquisas e determine a finalidade dos aplicativos e as permissões reais que os aplicativos têm no locatário, conforme mostrado neste exemplo.

Aqui estão algumas dicas úteis para revisar investigações de política de segurança da informação (ISP):

- ReplyURL/RedirectURL

- Procure URLs suspeitos

- O URL está alojado num domínio suspeito?

- Está comprometido?

- O domínio foi registado recentemente?

- É um domínio temporário?

- Há um link de termos de serviço/contrato de serviço no registro do aplicativo?

- Os conteúdos são únicos e específicos da aplicação/editora?

- O locatário que registrou o aplicativo é recém-criado ou comprometido (por exemplo, o aplicativo é registrado por um usuário em risco)?

Detalhes do ataque de concessão de consentimento

Técnicas de ataque

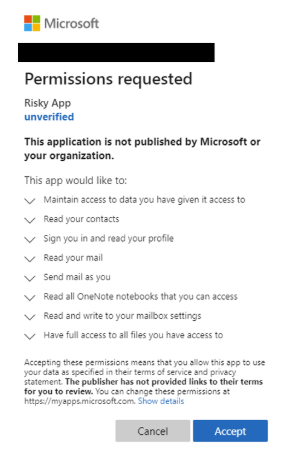

Embora cada ataque tenda a variar, as principais técnicas de ataque são:

Um invasor registra um aplicativo com um provedor OAuth 2.0, como o Microsoft Entra ID.

O aplicativo é configurado de uma forma que faz parecer legítimo. Por exemplo, os atacantes podem usar o nome de um produto popular disponível no mesmo ecossistema.

O invasor recebe um link diretamente dos usuários, o que pode ser feito por meio de phishing convencional baseado em e-mail, comprometendo um site não mal-intencionado ou por meio de outras técnicas.

O usuário seleciona o link e é mostrado um prompt de consentimento autêntico solicitando que ele conceda permissões ao aplicativo mal-intencionado para os dados.

Se um usuário selecionar 'Aceitar', ele concederá permissões ao aplicativo para acessar dados confidenciais.

O aplicativo recebe um código de autorização, que ele resgata para um token de acesso e, potencialmente, um token de atualização.

O token de acesso é usado para fazer chamadas de API em nome do usuário.

Se o usuário aceitar, o invasor poderá obter acesso aos e-mails, regras de encaminhamento, arquivos, contatos, notas, perfil e outros dados e recursos confidenciais do usuário.

Encontrar sinais de um ataque

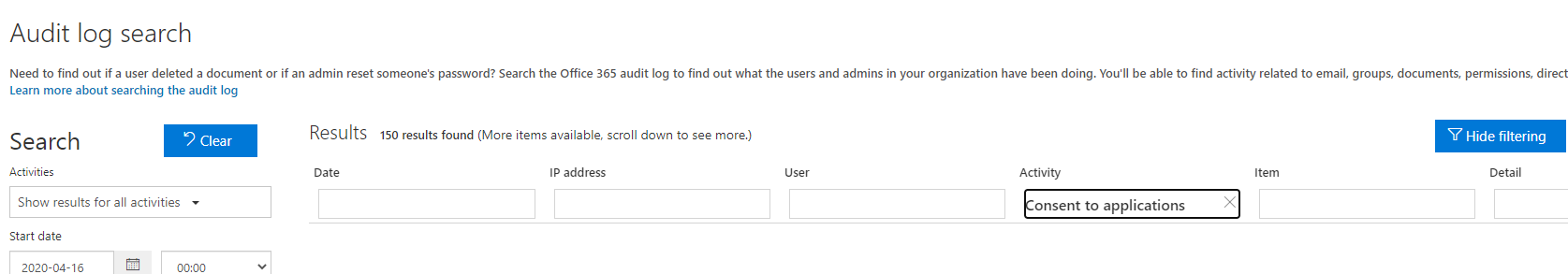

Abra o Centro de Segurança e Conformidade.

Navegue até Pesquisar e selecione Pesquisa de log de auditoria.

Pesquise (todas as atividades e todos os utilizadores) e introduza a data de início e a data de fim (se necessário) e, em seguida, selecione Procurar.

Selecione Filtrar resultados e, no campo Atividade , insira Consentimento para o aplicativo.

Se você tiver atividade sob consentimento para conceder, continue conforme indicado abaixo.

Selecione o resultado para ver os detalhes da atividade. Selecione Mais informações para obter detalhes da atividade.

Verifique se IsAdminContent está definido como 'True'.

Nota

Esse processo pode levar de 30 minutos até 24 horas para que a entrada de log de auditoria correspondente seja exibida nos resultados da pesquisa após a ocorrência de um evento.

A extensão do tempo em que um registro de auditoria é retido e pode ser pesquisado no log de auditoria depende da sua assinatura do Microsoft 365 e, especificamente, do tipo de licença atribuída a um usuário específico. Se esse valor for verdadeiro, ele indica que alguém com acesso de Administrador Global pode ter concedido amplo acesso aos dados. Se isso for inesperado, tome medidas imediatas para confirmar um ataque.

Como confirmar um ataque?

Se você tiver uma ou mais instâncias dos IOCs listados anteriormente, precisará fazer uma investigação mais aprofundada para confirmar positivamente que o ataque ocorreu.

Inventariar aplicações com acesso na sua organização

Você pode inventariar aplicativos para seus usuários usando o centro de administração do Microsoft Entra, PowerShell, ou fazer com que seus usuários enumerem individualmente seu acesso ao aplicativo.

- Use o centro de administração do Microsoft Entra para inventariar aplicativos e suas permissões. Este método é completo, mas você só pode verificar um usuário de cada vez, o que pode ser demorado se você tiver que verificar as permissões de vários usuários.

- Use o PowerShell para inventariar aplicativos e suas permissões. Este método é o mais rápido e completo, com a menor quantidade de sobrecarga.

- Incentive seus usuários a verificar individualmente seus aplicativos e permissões e relatar os resultados aos administradores para correção.

Inventariar aplicativos atribuídos aos usuários

Você pode usar o centro de administração do Microsoft Entra para ver a lista de aplicativos aos quais usuários individuais concederam permissões.

- Entre no Portal do Azure com direitos administrativos.

- Selecione o ícone ID do Microsoft Entra .

- Selecione Utilizadores.

- Selecione o usuário que você deseja revisar.

- Selecione Aplicativos.

Você pode ver a lista de aplicativos atribuídos ao usuário e as permissões concedidas a esses aplicativos.

Determinar o escopo do ataque

Depois de concluir o inventário do acesso ao aplicativo, revise o log de auditoria para determinar o escopo completo da violação. Pesquise sobre os usuários afetados, os períodos de tempo em que o aplicativo ilícito teve acesso à sua organização e as permissões que o aplicativo tinha. Você pode pesquisar o log de auditoria no Centro de Conformidade e Segurança do Microsoft 365.

Importante: Se a auditoria não estava habilitada antes do possível ataque, você não poderá investigar porque os dados de auditoria não estão disponíveis.

Como prevenir ataques e mitigar riscos?

Audite regularmente os aplicativos e as permissões concedidas em sua organização para garantir que nenhum aplicativo injustificado ou suspeito tenha acesso aos dados.

Revise, detete e corrija concessões de consentimento ilícitas no Office 365 para obter mais práticas recomendadas e proteções contra aplicativos suspeitos que solicitam consentimento OAuth.

Se a sua organização tiver a licença apropriada:

- Use mais recursos de auditoria de aplicativos OAuth no Microsoft Defender for Cloud Apps.

- Use as Pastas de Trabalho do Azure Monitor para monitorar permissões e atividades relacionadas ao consentimento. A pasta de trabalho do Consent Insights fornece uma exibição de aplicativos por número de solicitações de consentimento com falha. Isso pode ser útil para priorizar aplicativos para que os administradores analisem e decidam se concedem o consentimento de administrador.

Como parar e remediar um ataque ilícito de concessão de consentimento?

Depois de identificar um aplicativo com permissões ilícitas, desative imediatamente o aplicativo seguindo as instruções em Desativar um aplicativo. Em seguida, contate o Suporte da Microsoft para denunciar o aplicativo mal-intencionado.

Depois que um aplicativo é desabilitado em seu locatário do Microsoft Entra, ele não pode obter novos tokens para acessar dados e outros usuários não poderão entrar ou conceder consentimento ao aplicativo.

Nota

Se suspeitar que encontrou uma aplicação maliciosa na sua organização, é melhor desativá-la do que eliminá-la. Se você excluir apenas o aplicativo, ele poderá retornar mais tarde se outro usuário conceder consentimento. Em vez disso, desative o aplicativo para garantir que ele não possa voltar mais tarde.

Defesas recomendadas

Passos para proteger a sua organização

Existem vários tipos de ataques de consentimento, mas se você seguir essas defesas recomendadas, o que atenua todos os tipos de ataques, especialmente o phishing de consentimento, em que os invasores enganam os usuários para que concedam a um aplicativo mal-intencionado acesso a dados confidenciais ou outros recursos. Em vez de tentar roubar a senha do usuário, um invasor está buscando permissão para que um aplicativo controlado pelo invasor acesse dados valiosos.

Para ajudar a evitar que ataques de consentimento afetem o Microsoft Entra ID e o Office 365, consulte as seguintes recomendações:

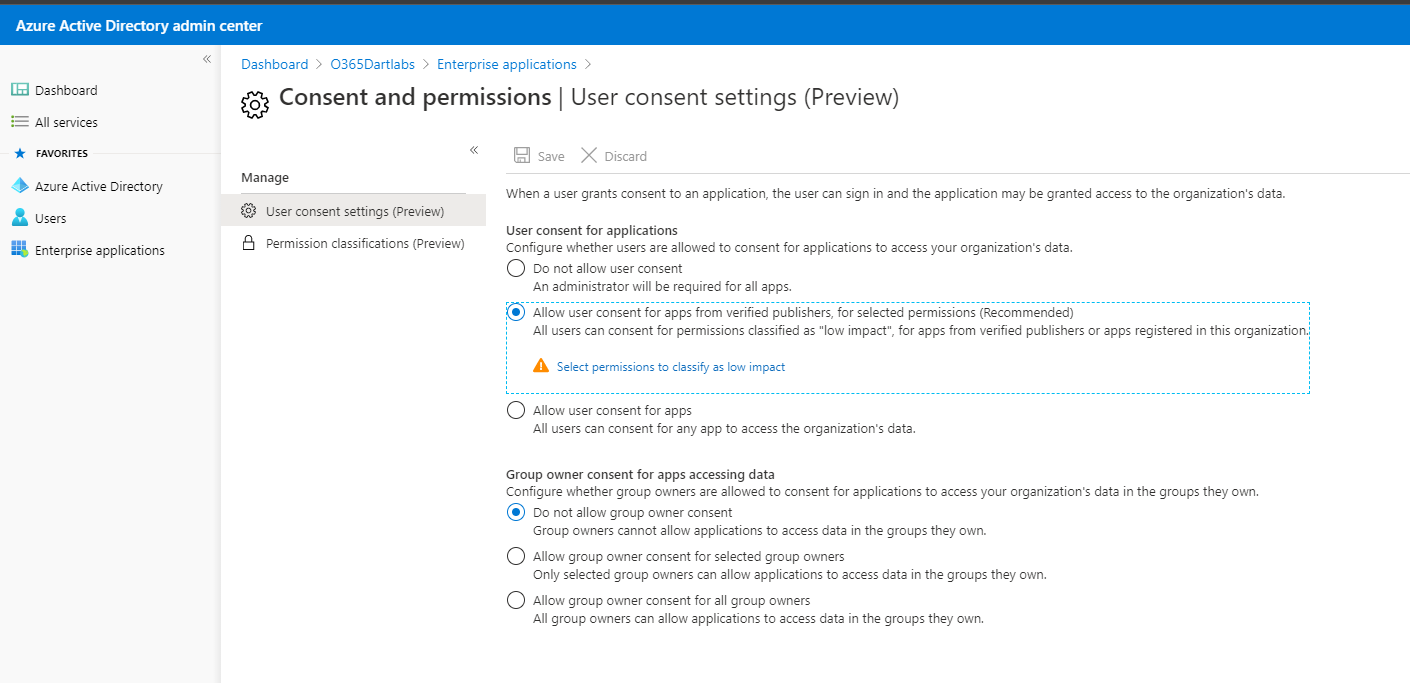

Definir políticas

Essa configuração tem implicações para o usuário e pode não ser aplicável a um ambiente. Se você vai permitir algum consentimento, certifique-se de que os administradores aprovem as solicitações.

Permita consentimentos apenas para aplicativos de editores verificados e tipos específicos de permissões classificadas como de baixo impacto.

Nota

As recomendações acima são sugeridas com base nas configurações mais ideais e seguras. No entanto, como a segurança é um bom equilíbrio entre funcionalidades e operações, as configurações mais seguras podem causar mais sobrecarga aos administradores. É uma decisão que deve ser tomada depois de consultar os administradores.

Configurar o consentimento step-up baseado em risco - Ativado por padrão se o consentimento do usuário para concessões estiver habilitado

O consentimento intensificado baseado no risco ajuda a reduzir a exposição do utilizador a aplicações maliciosas que fazem pedidos de consentimento ilícitos. Se a Microsoft detetar uma solicitação de consentimento do usuário final arriscada, a solicitação exigirá um "passo" para o consentimento do administrador. Esse recurso é habilitado por padrão, mas só resulta em uma alteração de comportamento quando o consentimento do usuário final é habilitado.

Quando uma solicitação de consentimento arriscada é detetada, o prompt de consentimento exibe uma mensagem indicando que a aprovação do administrador é necessária. Se o fluxo de trabalho de solicitação de consentimento do administrador estiver habilitado, o usuário poderá enviar a solicitação ao administrador para revisão adicional diretamente do prompt de consentimento. Se habilitado, a seguinte mensagem é exibida:

AADSTS90094: <clientAppDisplayName> precisa de permissão para acessar recursos em sua organização que somente um administrador pode conceder. Por favor, peça a um administrador para conceder permissão a este aplicativo antes de poder usá-lo. Nesse caso, um evento de auditoria também será registrado com uma categoria de "ApplicationManagement" Tipo de atividade "Consentimento para aplicativo" e Status Motivo de "Aplicativo arriscado detetado".

Nota

Todas as tarefas que exigem a aprovação do administrador têm sobrecarga operacional. A opção "Consentimento e permissões, configurações de consentimento do usuário" está na visualização atualmente. Quando estiver pronto para disponibilidade geral (GA), o recurso "Permitir o consentimento do usuário de editores verificados, para permissões selecionadas" deve reduzir a sobrecarga dos administradores e é recomendado para a maioria das organizações.

Eduque seus desenvolvedores de aplicativos a seguir o ecossistema de aplicativos confiáveis. Para ajudar os desenvolvedores a criar integrações seguras e de alta qualidade, também estamos anunciando a visualização pública do Assistente de Integração nos registros de aplicativos do Microsoft Entra.

- O Assistente de Integração analisa o registo da sua aplicação e compara-a com um conjunto de práticas recomendadas de segurança.

- O Assistente de Integração destaca as práticas recomendadas que são relevantes durante cada fase do ciclo de vida da integração, desde o desenvolvimento até o monitoramento, e garante que cada estágio seja configurado corretamente.

- Torna o seu trabalho mais fácil, quer esteja a integrar a sua primeira aplicação ou seja um especialista à procura de melhorar as suas competências.

Eduque sua organização sobre táticas de consentimento (táticas de phishing, consentimento de administradores e usuários):

- Verifique se há erros ortográficos e gramaticais. Se uma mensagem de e-mail ou a tela de consentimento do aplicativo tiver erros ortográficos e gramaticais, é provável que seja um aplicativo suspeito.

- Fique atento aos nomes de aplicativos e URLs de domínio. Os atacantes gostam de falsificar nomes de aplicativos que fazem parecer que vêm de aplicativos ou empresas legítimas, mas levam você a consentir com um aplicativo mal-intencionado.

- Certifique-se de reconhecer o nome do aplicativo e a URL do domínio antes de consentir com um aplicativo.

Promova e permita o acesso a aplicações em que confia

- Promova o uso de aplicativos que são verificados pelo editor. A verificação do editor ajuda os administradores e os usuários finais a entender a autenticidade dos desenvolvedores de aplicativos. Até à data, foram verificadas mais de 660 candidaturas de 390 editores.

- Configure políticas de consentimento de aplicativos permitindo que os usuários consintam apenas com aplicativos específicos em que você confia, como aplicativos desenvolvidos por sua organização ou de editores verificados.

- Eduque a sua organização sobre como funciona a nossa estrutura de permissões e consentimento.

- Entenda os dados e permissões que um aplicativo está solicitando e entenda como as permissões e o consentimento funcionam em nossa plataforma.

- Garantir que os administradores saibam como gerenciar e avaliar solicitações de consentimento.

Audite aplicativos e permissões consentidas em sua organização para garantir que os aplicativos que estão sendo usados estejam acessando apenas os dados de que precisam e aderindo aos princípios de menor privilégio.

Mitigações

- Educar o cliente e fornecer conscientização e treinamento sobre como garantir concessões de consentimento de aplicativo

- Apertar o processo de concessão de consentimento de aplicativo com política organizacional e controles técnicos

- Configurar Criar agendamento para rever Aplicações autorizadas

- Você pode usar o PowerShell para desabilitar aplicativos suspeitos ou mal-intencionados desativando o aplicativo

Referências

A fonte do conteúdo deste artigo é a seguinte:

- Protegendo ataques a aplicativos de força de trabalho remota

- Promover um ecossistema de aplicações seguro e fiável

- Investigar aplicações OAuth de risco

- Gerir o consentimento para pedidos e avaliar pedidos de consentimento

- Desabilitar entradas de usuário para um aplicativo corporativo no Microsoft Entra ID

- Entenda a estrutura de permissões e consentimento na plataforma de identidade da Microsoft.

- Compreender a diferença entre permissões delegadas e permissões de aplicação.

- Configurar a forma como os utilizadores finais concedem consentimento às aplicações

- Aplicação inesperada na minha lista de aplicações

- Detetar e Remediar Concessões de Consentimento Ilícitas

- Como e por que os aplicativos Microsoft Entra são adicionados

- Objetos de aplicação e de principal de serviço no Microsoft Entra ID

- Microsoft Entra Config Documentor

- Gerir o consentimento para pedidos e avaliar pedidos de consentimento

- Get-AzureADServicePrincipal

- Build 2020: Promovendo um ecossistema de aplicativos seguro e confiável para todos os usuários

- Configurar o fluxo de trabalho de consentimento de administrador

- Os administradores devem avaliar cuidadosamente todas as solicitações de consentimento antes de aprovar uma solicitação, especialmente quando a Microsoft detetou risco.

- Registo de Aplicações vs. Aplicações Empresariais

- Permissões

- KrebsOnSecurity em AppConsent Phishing

Manuais adicionais de resposta a incidentes

Examine as orientações para identificar e investigar esses tipos adicionais de ataques:

Recursos de resposta a incidentes

- Visão geral dos produtos e recursos de segurança da Microsoft para analistas recém-chegados às funções e experientes

- Planejando seu Centro de Operações de Segurança (SOC)

- Resposta a incidentes do Microsoft Defender XDR

- Microsoft Defender para Cloud (Azure)

- Resposta a incidentes do Microsoft Sentinel

- O guia da equipe de Resposta a Incidentes da Microsoft compartilha práticas recomendadas para equipes e líderes de segurança

- Os guias de Resposta a Incidentes da Microsoft ajudam as equipas de segurança a analisar atividades suspeitas

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários