Como configurar a delegação restrita kerberos para páginas de proxy do Registro Web

O artigo fornece instruções passo a passo para implementar o Service for User to Proxy (S4U2Proxy) ou a Delegação Restrita Kerberos somente em uma conta de serviço personalizada para páginas proxy do Registro Web.

Aplica-se a: Windows Server 2016, Window Server 2019, Windows Server 2012 R2

Número de KB original: 4494313

Resumo

Este artigo fornece instruções passo a passo para implementar o Serviço para Usuário para Proxy (S4U2Proxy) ou delegação restrita somente Kerberos para páginas proxy do Registro Web. Este artigo descreve os seguintes cenários de configuração:

- Configurando a delegação para uma conta de serviço personalizada

- Configurando delegação para a conta do NetworkService

Observação

Os fluxos de trabalho descritos neste artigo são específicos para um ambiente específico. Os mesmos fluxos de trabalho podem não funcionar para uma situação diferente. No entanto, os princípios permanecem os mesmos. A figura a seguir resume esse ambiente.

Cenário 1: configurar delegação restrita para uma conta de serviço personalizada

Esta seção descreve como implementar o Serviço para Usuário para Proxy (S4U2Proxy) ou delegação restrita somente Kerberos quando você usa uma conta de serviço personalizada para as páginas de proxy do Registro Web.

1. Adicionar um SPN à conta de serviço

Associe a conta de serviço a um SPN (Nome da Entidade de Serviço). Para fazer isso, siga estas etapas:

Em Usuários e Computadores do Active Directory, conecte-se ao domínio e selecione Usuários PKI>PKI.

Clique com o botão direito do mouse na conta de serviço (por exemplo, web_svc) e selecione Propriedades.

Selecione Atributo Editor>servicePrincipalName.

Digite a nova cadeia de caracteres SPN, selecione Adicionar (conforme mostrado na figura a seguir) e selecione OK.

Você também pode usar Windows PowerShell para configurar o SPN. Para fazer isso, abra uma janela do PowerShell elevada e execute

setspn -s SPN Accountname. Por exemplo, execute o seguinte comando:setspn -s HTTP/webenroll2016.contoso.com web_svc

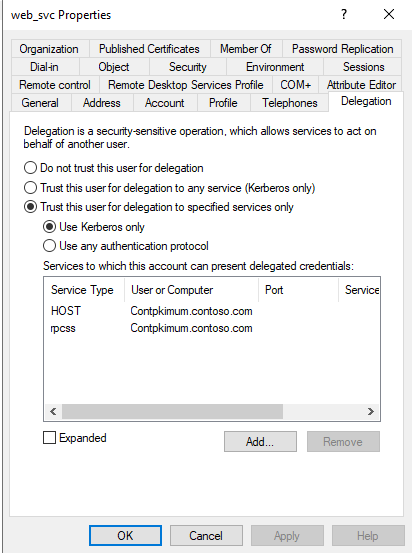

2. Configurar a delegação

Configurar a delegação restrita S4U2proxy (somente Kerberos) na conta de serviço. Para fazer isso, na caixa de diálogo Propriedades da conta de serviço (conforme descrito no procedimento anterior), selecione Delegação>Confie nesse usuário somente para delegação para serviços especificados. Verifique se o Uso de Kerberos só está selecionado.

Feche a caixa de diálogo.

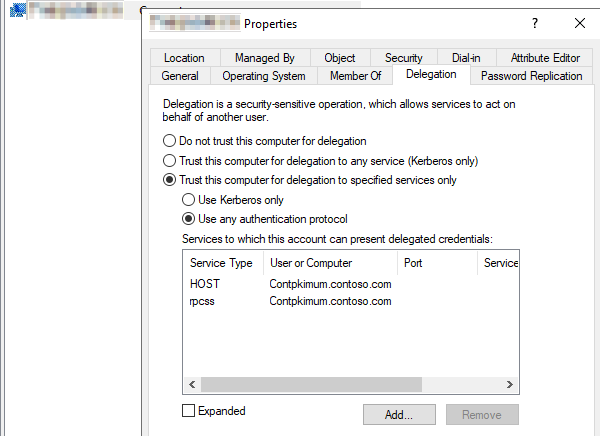

Na árvore do console, selecione Computadores e selecione a conta de computador do servidor de front-end do Registro Web.

Observação

Essa conta também é conhecida como a "conta do computador".

Configurar a delegação restrita do S4U2self (Transição de Protocolo) na conta do computador. Para fazer isso, clique com o botão direito do mouse na conta do computador e selecione Properties>Delegation>Trust neste computador para delegação apenas para serviços especificados. Selecione Usar qualquer protocolo de autenticação.

3. Criar e associar o certificado SSL para registro na Web

Para habilitar as páginas de registro da Web, crie um certificado de domínio para o site e, em seguida, associe-o ao Site Padrão. Para fazer isso, siga estas etapas:

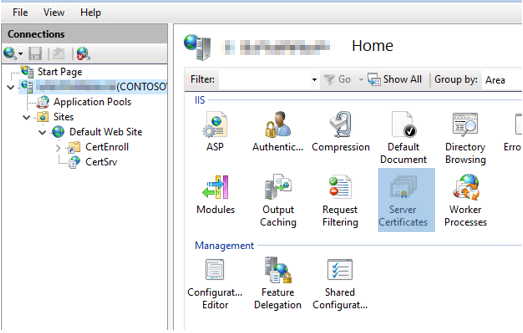

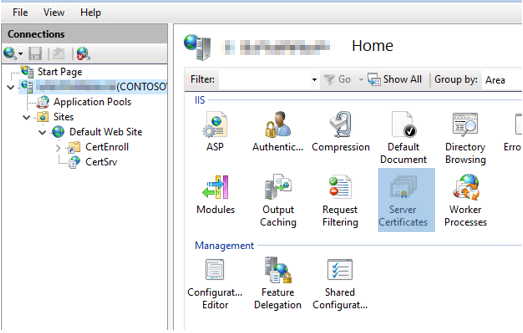

Abra o Gerenciador do IIS (Serviços de Informações da Internet).

Na árvore do console, selecione <HostName> e selecione Certificados de Servidor.

Observação

<Hostname> é o nome do servidor Web de front-end.

No menu Ações , selecione Criar um Certificado de Domínio.

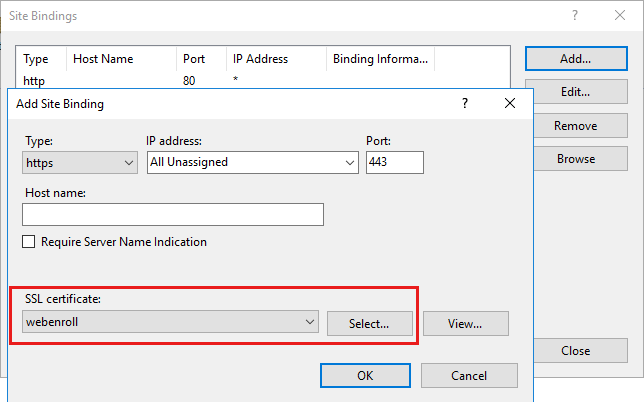

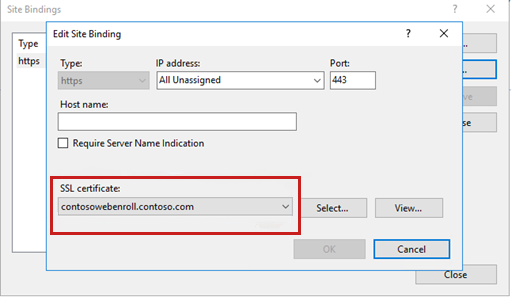

Depois que o certificado for criado, selecione Site Da Web Padrão na árvore do console e selecione Associações.

Verifique se a porta está definida como 443. Em seguida, em certificado SSL, selecione o certificado que você criou na etapa 3.

Selecione OK para associar o certificado à porta 443.

4. Configurar o servidor de front-end do Registro Web para usar a conta de serviço

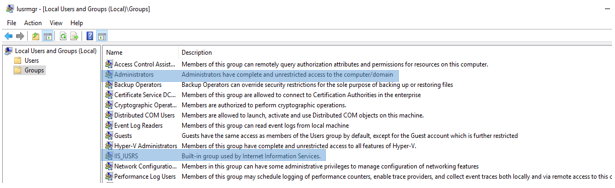

Importante

Verifique se a conta de serviço faz parte do grupo de administradores locais ou IIS_Users no servidor Web.

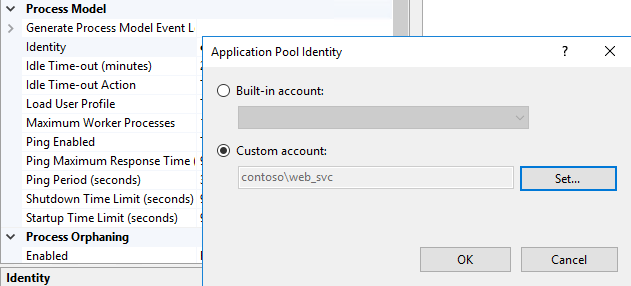

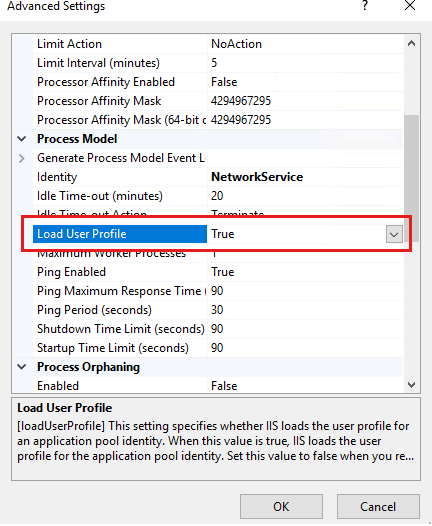

Clique com o botão direito do mouse em DefaultAppPool e selecione Configurações Avançadas.

Selecione ProcessarIdentidadedo Modelo>, selecione Conta personalizada e, em seguida, selecione Definir. Especifique o nome e a senha da conta de serviço.

Selecione OK nas caixas de diálogo Definir Credenciais e Identidade do Pool de Aplicativos .

Em Configurações Avançadas, localize o Perfil do Usuário de Carga e verifique se ele está definido como True.

Reinicie o computador.

Cenário 2: configurar delegação restrita na conta networkservice

Esta seção descreve como implementar a delegação restrita somente S4U2Proxy ou Kerberos quando você usa a conta NetworkService para as páginas de proxy do Registro Web.

Etapa opcional: configurar um nome a ser usado para conexões

Você pode atribuir um nome à função Registro da Web que os clientes podem usar para se conectar. Essa configuração significa que as solicitações de entrada não precisam saber o nome do computador do servidor de front-end do Registro Web ou outras informações de roteamento, como o nome canônico DNS (CNAME).

Por exemplo, suponha que o nome do computador do servidor de Registro Web seja WEBENROLLMAC (no domínio Contoso). Em vez disso, você deseja que as conexões de entrada usem o nome ContosoWebEnroll. Nesse caso, a URL de conexão seria a seguinte:

https://contosowebenroll.contoso.com/certsrv

Não seria o seguinte:

https://WEBENROLLMAC.contoso.com/certsrv

Para usar essa configuração, siga estas etapas:

No arquivo de zona DNS para o domínio, crie um registro de alias ou um registro de nome de host que mapeie o novo nome de conexão para o endereço IP da função Registro Web. Use a ferramenta Ping para testar a configuração de roteamento.

No exemplo que foi discutido anteriormente, o arquivo de

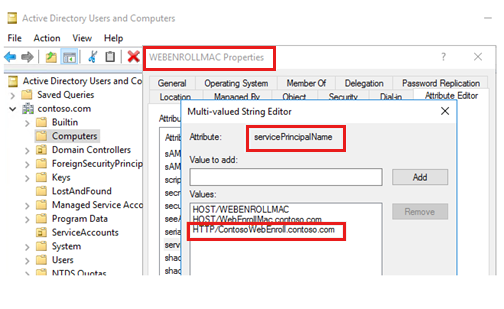

Contoso.comzona tem um registro de alias que mapeia ContosoWebEnroll para o endereço IP da função Registro Web.Configure o novo nome como um SPN para o servidor de front-end do Registro Web. Para fazer isso, siga estas etapas:

- Em Usuários e Computadores do Active Directory, conecte-se ao domínio e selecione Computadores.

- Clique com o botão direito do mouse na conta do computador do servidor de front-end do Registro Web e selecione Propriedades.

Observação

Essa conta também é conhecida como a "conta do computador".

- Selecione Atributo Editor>servicePrincipalName.

- Digite HTTP/<ConnectionName>.<DomainName.com>, selecione Adicionar e selecione OK.

Observação

Nesta cadeia de caracteres, <ConnectionName> é o novo nome que você definiu e <DomainName> é o nome do domínio. No exemplo, a cadeia de caracteres é HTTP/ContosoWebEnroll.contoso.com.

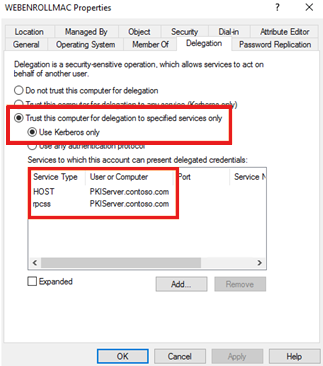

1. Configurar a delegação

Se você ainda não tiver se conectado ao domínio, faça isso agora em Usuários e Computadores do Active Directory e selecione Computadores.

Clique com o botão direito do mouse na conta do computador do servidor de front-end do Registro Web e selecione Propriedades.

Observação

Essa conta também é conhecida como a "conta do computador".

Selecione Delegação e, em seguida, selecione Confiar neste computador para delegação somente para serviços especificados.

Observação

Se você puder garantir que os clientes sempre usarão a autenticação Kerberos quando eles se conectarem a esse servidor, selecione Usar Kerberos somente. Se alguns clientes usarem outros métodos de autenticação, como NTLM ou autenticação baseada em formulários, selecione Usar qualquer protocolo de autenticação.

2. Criar e associar o certificado SSL para registro na Web

Para habilitar as páginas de registro da Web, crie um certificado de domínio para o site e, em seguida, associe-o ao primeiro site padrão. Para fazer isso, siga estas etapas:

Abra o Gerenciador do IIS.

Na árvore do console, selecione <HostName> e selecione Certificados de Servidor no painel de ações.

Observação

<Hostname> é o nome do servidor Web de front-end.

No menu Ações , selecione Criar um Certificado de Domínio.

Depois que o certificado for criado, selecione Site Da Web Padrão e selecione Associações.

Verifique se a porta está definida como 443. Em seguida, em certificado SSL, selecione o certificado que você criou na etapa 3. Selecione OK para associar o certificado à porta 443.

3. Configurar o servidor de front-end do Registro Web para usar a conta NetworkService

Clique com o botão direito do mouse em DefaultAppPool e selecione Configurações Avançadas.

Selecione Process Model>Identity. Verifique se a conta interna está selecionada e selecione NetworkService. Em seguida, selecione OK.

Em Propriedades Avançadas, localize o Perfil do Usuário de Carga e verifique se ele está definido como True.

Reinicie o serviço IIS.

Tópicos relacionados

Para obter mais informações sobre esses processos, consulte Autenticando usuários de aplicativos Web.

Para obter mais informações sobre as extensões de protocolo S4U2self e S4U2proxy, confira os seguintes artigos:

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários