Início rápido para implantação de malha protegida

Aplica-se a: Windows Server 2022, Windows Server 2019 e Windows Server 2016

Este tópico explica o que é uma malha protegida, seus requisitos e um resumo do processo de implantação. Para obter etapas detalhadas de implantação, consulte Implantando o Serviço Guardião de Host para hosts protegidos e VMs blindadas.

Prefere vídeo? Confira o curso da Microsoft Virtual Academy Implantando VMs blindadas e uma Malha Protegida com Windows Server 2016.

O que é uma malha protegida

Uma malha protegida é uma malha Windows Server 2016 Hyper-V capaz de proteger cargas de trabalho de locatário contra inspeção, roubo e violação de malware em execução no host, bem como de administradores do sistema. Essas cargas de trabalho de locatário virtualizadas, protegidas em repouso e em versão de pré-lançamento, são chamadas de VMs blindadas.

Quais são os requisitos para uma malha protegida

Os requisitos para uma malha protegida incluem:

Um local para executar VMs blindadas livres de software mal-intencionado.

Eles são chamados de hosts protegidos. Hosts protegidos são Windows Server 2016 hosts Hyper-V da edição Datacenter que só podem executar VMs blindadas se puderem provar que estão em execução em um estado conhecido e confiável para uma autoridade externa chamada HGS (Serviço Guardião de Host). O HGS é uma nova função de servidor em Windows Server 2016 e normalmente é implantado como um cluster de três nós.

Uma maneira de verificar se um host está em um estado íntegro.

O HGS executa o atestado, em que mede a integridade dos hosts protegidos.

Um processo para liberar chaves com segurança para hosts íntegros.

O HGS executa a proteção de chave e a liberação de chave, em que libera as chaves de volta para hosts íntegros.

Ferramentas de gerenciamento para automatizar o provisionamento seguro e a hospedagem de VMs blindadas.

Opcionalmente, você pode adicionar essas ferramentas de gerenciamento a uma malha protegida:

- Virtual Machine Manager (VMM) do System Center 2016. O VMM é recomendado porque fornece ferramentas de gerenciamento adicionais além do que você obtém usando apenas os cmdlets do PowerShell que vêm com o Hyper-V e as cargas de trabalho de malha protegidas.

- Service Provider Foundation (SPF) do System Center 2016. Essa é uma camada de API entre o Pacote do Windows Azure e o VMM e um pré-requisito para usar o Pacote do Windows Azure.

- O Pacote do Microsoft Azure fornece uma boa interface gráfica da Web para gerenciar uma malha protegida e VMs blindadas.

Na prática, uma decisão deve ser tomada antecipadamente: o modo de atestado usado pela malha protegida. Há dois meios— dois modos mutuamente exclusivos — pelos quais o HGS pode medir que um host Hyper-V está íntegro. Ao inicializar o HGS, você precisa escolher o modo:

- O atestado de chave de host, ou modo de chave, é menos seguro, no entanto mais fácil de adotar

- O atestado baseado em TPM, ou modo TPM, é mais seguro, mas requer mais configuração e hardware específico

Se necessário, você pode implantar no modo de chave usando hosts Hyper-V existentes que foram atualizados para o Windows Server 2019 Datacenter edition e converter para o modo TPM mais seguro ao dar suporte ao hardware do servidor (incluindo o TPM 2.0) está disponível.

Agora que você sabe quais são as peças, vamos examinar um exemplo do modelo de implantação.

Como obter de uma malha Hyper-V atual para uma malha protegida

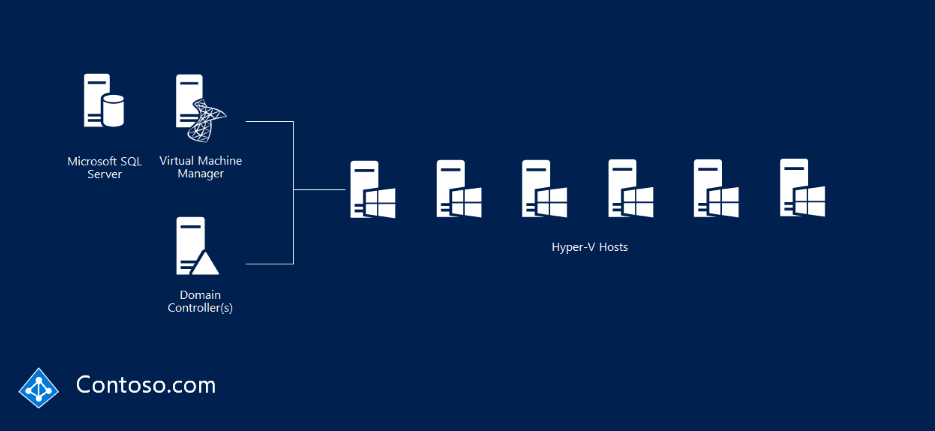

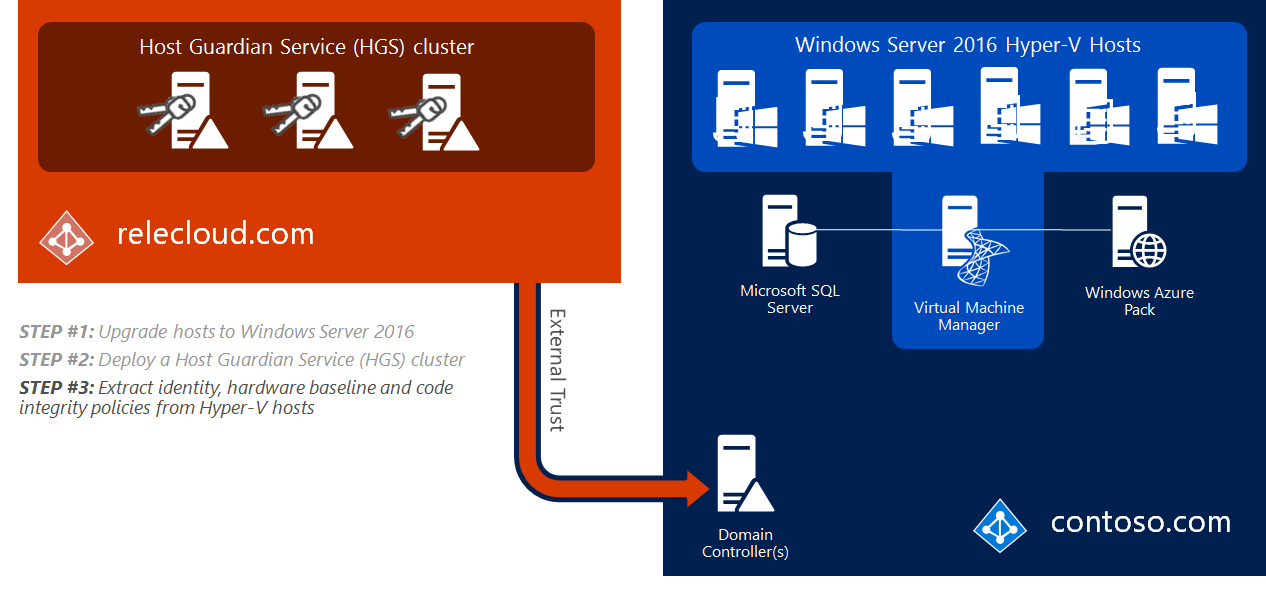

Vamos imaginar esse cenário: você tem uma malha Hyper-V existente, como Contoso.com na imagem a seguir, e deseja criar uma malha Windows Server 2016 protegida.

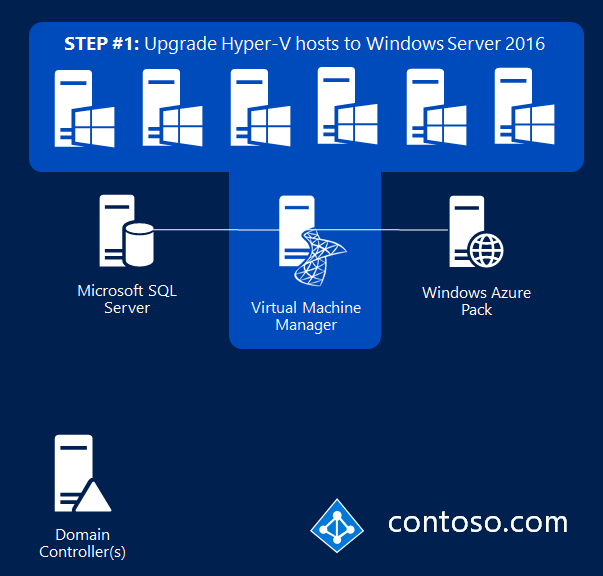

Etapa 1: Implantar os hosts Hyper-V em execução Windows Server 2016

Os hosts Hyper-V precisam executar Windows Server 2016 datacenter edition ou posterior. Se você estiver atualizando hosts, poderá atualizar da edição Standard para a edição datacenter.

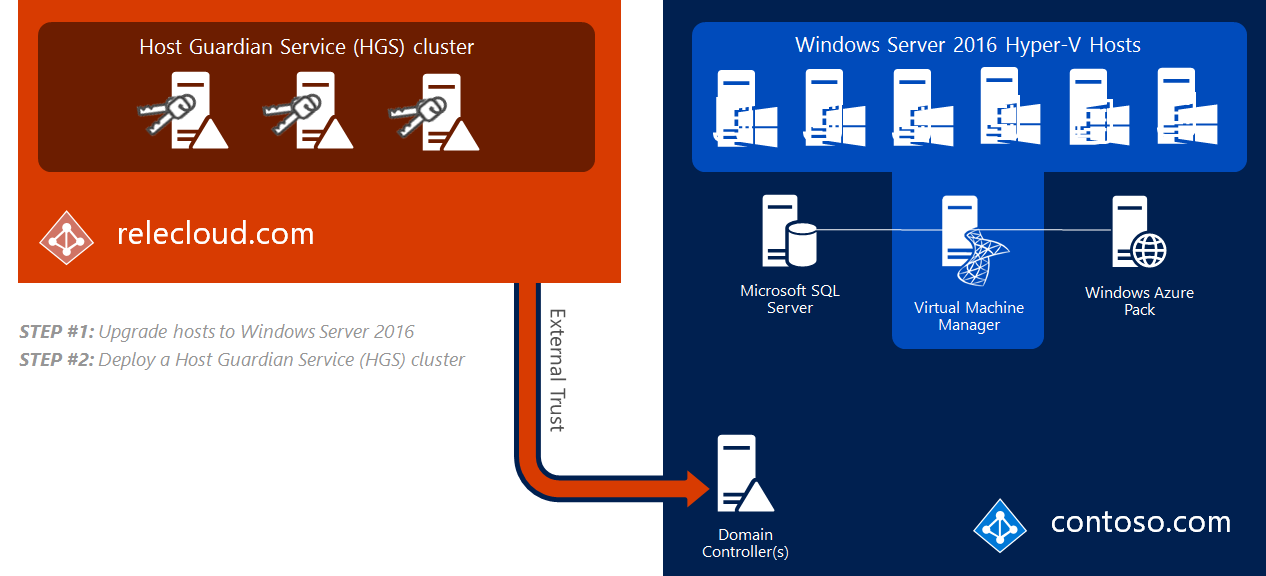

Etapa 2: Implantar o Serviço Guardião de Host (HGS)

Em seguida, instale a função de servidor HGS e implante-a como um cluster de três nós, como o exemplo de relecloud.com na imagem a seguir. Isso requer três cmdlets do PowerShell:

- Para adicionar a função HGS, use

Install-WindowsFeature - Para instalar o HGS, use

Install-HgsServer - Para inicializar o HGS com o modo de atestado escolhido, use

Initialize-HgsServer

Se os servidores Hyper-V existentes não atenderem aos pré-requisitos para o modo TPM (por exemplo, eles não têm o TPM 2.0), você poderá inicializar o HGS usando o atestado baseado em Administração (modo AD), o que requer uma confiança do Active Directory com o domínio de malha.

Em nosso exemplo, digamos que a Contoso implante inicialmente no modo AD para atender imediatamente aos requisitos de conformidade e planeja converter para o atestado mais seguro baseado em TPM depois que um hardware de servidor adequado puder ser comprado.

Etapa 3: Extrair identidades, linhas de base de hardware e políticas de integridade de código

O processo para extrair identidades de hosts Hyper-V depende do modo de atestado que está sendo usado.

Para o modo AD, a ID do host é sua conta de computador ingressada no domínio, que deve ser membro de um grupo de segurança designado no domínio de malha. A associação ao grupo designado é a única determinação de se o host está íntegro ou não.

Nesse modo, o administrador de malha é o único responsável por garantir a integridade dos hosts Hyper-V. Como o HGS não desempenha nenhum papel na decisão do que é ou não permitido executar, malwares e depuradores funcionarão conforme projetado.

No entanto, os depuradores que tentam anexar diretamente a um processo, como WinDbg.exe, são bloqueados para VMs blindadas porque o processo de trabalho da VM (VMWP.exe) é uma PPL (sinal de processo protegido). Técnicas de depuração alternativas, como as usadas pelo LiveKd.exe, não são bloqueadas. Ao contrário das VMs blindadas, o processo de trabalho para VMs com suporte de criptografia não é executado como PPL, de modo que depuradores tradicionais como WinDbg.exe continuarão funcionando normalmente.

De outra forma, as etapas rigorosas de validação usadas para o modo TPM não são usadas de forma algum para o modo AD.

Para o modo TPM, três coisas são necessárias:

- Uma chave de endosso pública (ou EKpub) do TPM 2.0 em cada host Hyper-V. Para capturar o EKpub, use

Get-PlatformIdentifier. - Uma linha de base de hardware. Se cada um dos hosts Hyper-V for idêntico, uma única linha de base será tudo o que você precisa. Se não forem, você precisará de uma para cada classe de hardware. A linha de base está na forma de um arquivo de log do Grupo de Computação Confiável ou TCGlog. O TCGlog contém tudo o que o host fez, desde o firmware UEFI até o kernel até onde o host é totalmente inicializado. Para capturar a linha de base de hardware, instale a função Hyper-V e o recurso suporte do Hyper-V do Guardião do Host e use

Get-HgsAttestationBaselinePolicy. - Uma Política de Integridade de Código. Se cada um dos hosts Hyper-V for idêntico, uma única política CI será tudo o que você precisa. Se não forem, você precisará de uma para cada classe de hardware. Windows Server 2016 e Windows 10 têm uma nova forma de imposição para políticas de CI, chamada HVCI (Integridade de Código imposta pelo Hipervisor). O HVCI fornece uma imposição forte e garante que um host só tenha permissão para executar binários que um administrador confiável permitiu que ele fosse executado. Essas instruções são encapsuladas em uma política de CI adicionada ao HGS. O HGS mede a política de CI de cada host antes que eles possam executar VMs blindadas. Para capturar uma política de CI, use

New-CIPolicy. Em seguida, a política deve ser convertida em seu formulário binário usandoConvertFrom-CIPolicy.

Isso é tudo: a malha protegida é criada, em termos da infraestrutura para executá-la. Agora você pode criar um disco de modelo de VM blindada e um arquivo de dados de blindagem para que as VMs blindadas possam ser provisionadas de forma simples e segura.

Etapa 4: Criar um modelo para VMs blindadas

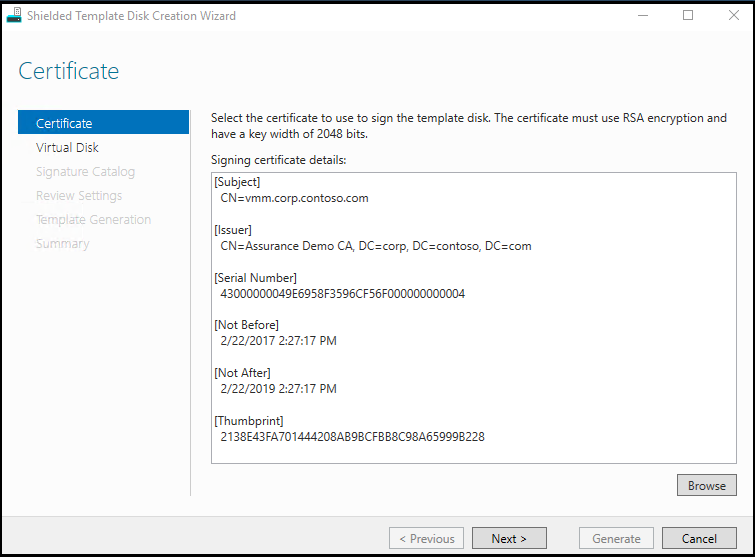

Um modelo de VM blindada protege os discos de modelo criando uma assinatura do disco em um ponto confiável conhecido no tempo.

Se o disco de modelo for infectado posteriormente por malware, sua assinatura será diferente do modelo original que será detectado pelo processo de provisionamento de VM blindada segura.

Os discos de modelo protegidos são criados executando o Assistente de Criação de Disco de Modelo Protegido ou Protect-TemplateDisk em um disco de modelo regular.

Cada um é incluído com o recurso Ferramentas de VM Blindadas nas Ferramentas de Administração de Servidor Remoto para Windows 10. Depois de baixar o RSAT, execute este comando para instalar o recurso Ferramentas de VM Blindadas:

Install-WindowsFeature RSAT-Shielded-VM-Tools -Restart

Um administrador confiável, como o administrador de malha ou o proprietário da VM, precisará de um certificado (geralmente fornecido por um Provedor de Serviços de Hospedagem) para assinar o disco de modelo VHDX.

A assinatura de disco é computada sobre a partição do sistema operacional do disco virtual. Se alguma coisa mudar na partição do sistema operacional, a assinatura também será alterada. Isso permite que os usuários identifiquem fortemente em quais discos eles confiam especificando a assinatura apropriada.

Examine os requisitos de disco de modelo antes de começar.

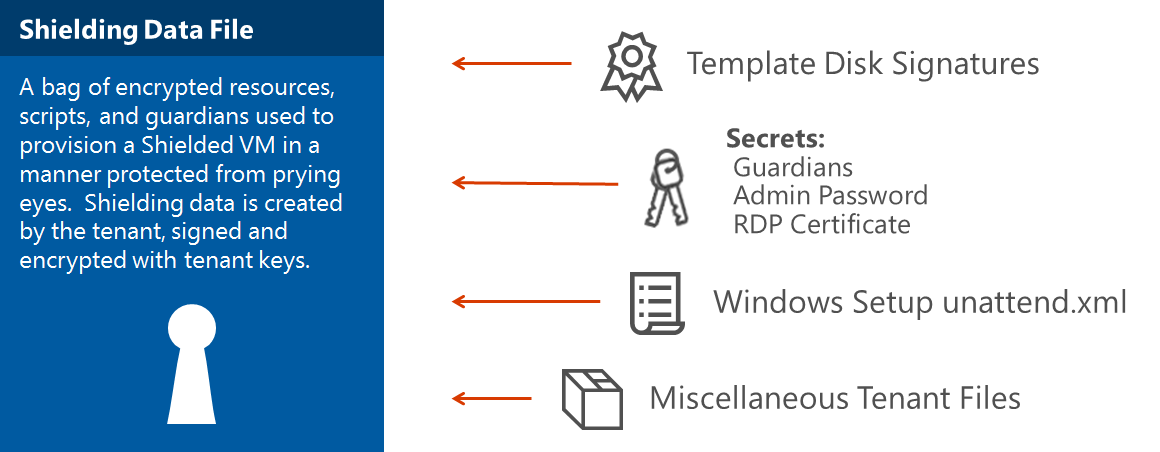

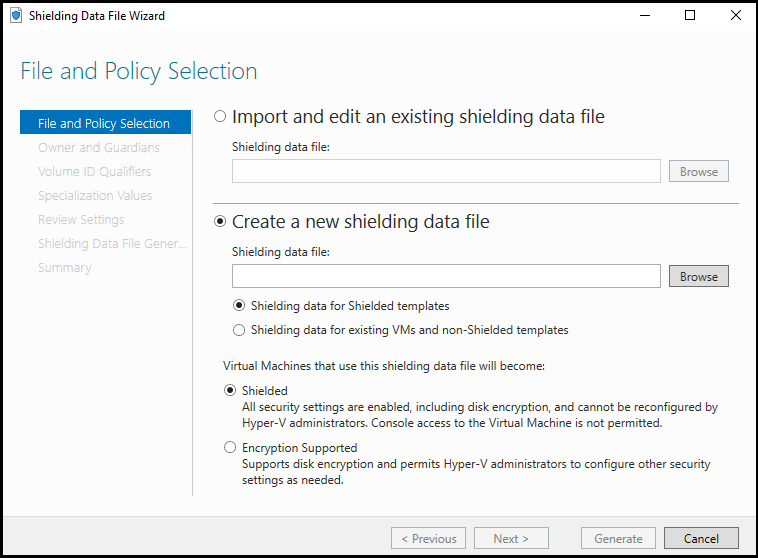

Etapa 5: Criar um arquivo de dados de blindagem

Um arquivo de dados de blindagem, também conhecido como um arquivo .pdk, captura informações confidenciais sobre a máquina virtual, como a senha de Administrador.

O arquivo de dados de blindagem também inclui a configuração de política de segurança para a VM blindada. Você deve escolher uma das duas políticas de segurança ao criar um arquivo de dados de blindagem:

Blindado

A opção mais segura, que elimina muitos vetores de ataque administrativo.

Criptografia com suporte

Um nível menor de proteção que ainda fornece os benefícios de conformidade de ser capaz de criptografar uma VM, mas permite que os administradores do Hyper-V façam coisas como usar a conexão de console de VM e o PowerShell Direct.

Você pode adicionar peças de gerenciamento opcionais, como o VMM ou o Pacote do Windows Azure. Se você quiser criar uma VM sem instalar essas peças, consulte Passo a passo – Criando VMs blindadas sem o VMM.

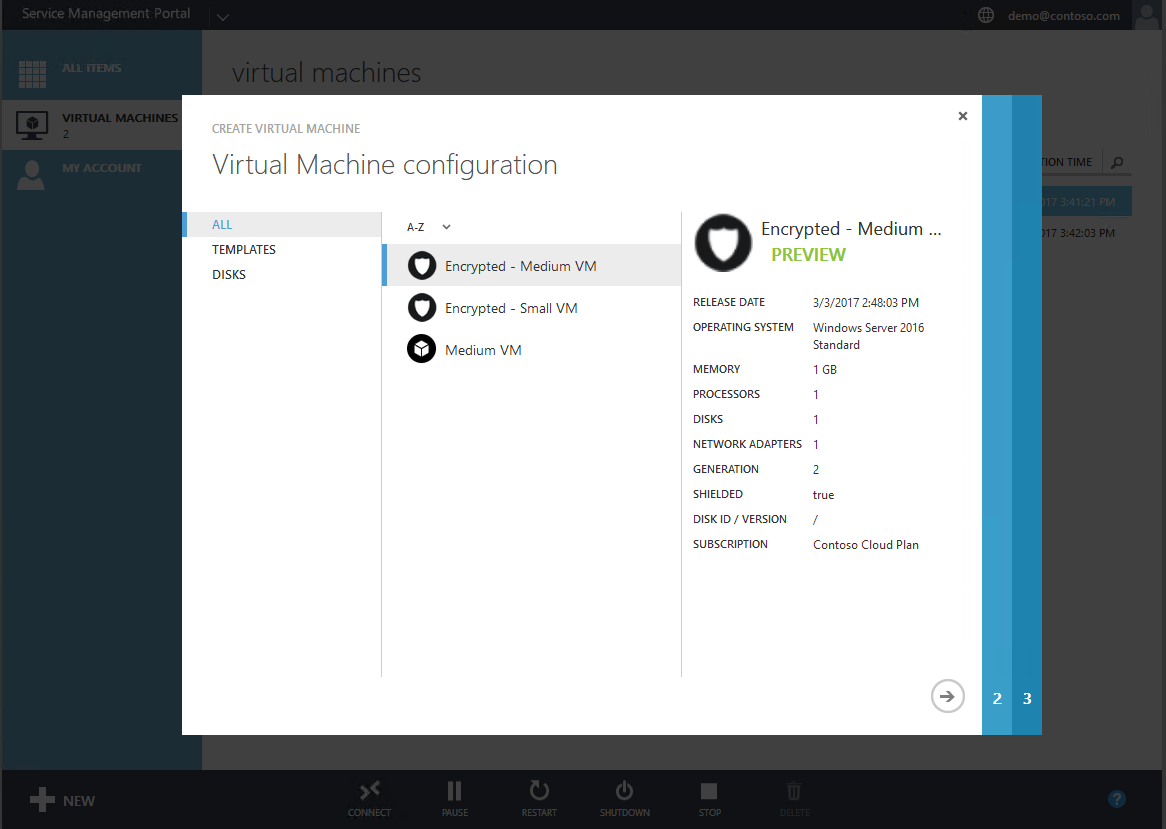

Etapa 6: Criar uma VM blindada

A criação de máquinas virtuais blindadas difere muito pouco das máquinas virtuais regulares. No Pacote do Windows Azure, a experiência é ainda mais fácil do que criar uma VM normal porque você só precisa fornecer um nome, blindando o arquivo de dados (contendo o restante das informações de especialização) e a rede VM.