Общие сведения о объединенной регистрации сведений о безопасности для Microsoft Entra

Перед объединенной регистрацией пользователи зарегистрировали методы проверки подлинности для многофакторной проверки подлинности Microsoft Entra и самостоятельного сброса пароля (SSPR). Люди были смущены, что аналогичные методы использовались для многофакторной проверки подлинности и SSPR, но они должны были зарегистрировать оба компонента. Теперь с объединенной регистрацией пользователи могут зарегистрировать один раз и получить преимущества многофакторной проверки подлинности и SSPR. Мы рекомендуем это видео о включении и настройке SSPR в идентификаторе Microsoft Entra.

Прежде чем активировать новые возможности, проверьте документацию для администраторов и документацию для пользователей, чтобы убедиться, что вы понимаете функционал этих возможностей и эффект от их активации. Начните с изучения документации для пользователей, чтобы подготовить пользователей к новым возможностям и обеспечить успешный переход.

Объединенная регистрация сведений о безопасности в Microsoft Entra доступна для azure для государственных организаций США, но не Microsoft Azure, работающих в 21Vianet.

Страницы Моя учетная запись локализованы на основе языковых параметров компьютера, обращающегося к странице. Корпорация Майкрософт сохраняет самый последний язык, используемый в кэше браузера, поэтому последующие попытки доступа к страницам продолжают отображаться на последнем используемом языке. Если очистить кэш, страницы будут перезагружены.

Если требуется принудительно применить конкретный язык, можно добавить ?lng=<language> в конец URL-адреса, где <language> — это код языка, который требуется отобразить.

Методы, доступные в объединенной регистрации

Объединенная регистрация поддерживает методы проверки подлинности и действия в следующей таблице.

| Способ | Регистр | Изменение | Удаление |

|---|---|---|---|

| Microsoft Authenticator | Да (максимум 5) | No | Да |

| Другое приложение для проверки подлинности | Да (максимум 5) | No | Да |

| Аппаратный токен | No | No | Да |

| Номер телефона | Да | Да | Да |

| Дополнительный телефон | Да | Да | Да |

| Office phone* | Да | Да | Да |

| Отправить электронную почту | Да | Да | Да |

| Контрольные вопросы: | Да | No | Да |

| Passwords | No | Да | Нет |

| Пароли приложений* | Да | No | Да |

| Секретный ключ (FIDO2)* | Да | No | Да |

Примечание.

Если включить Microsoft Authenticator для режима проверки подлинности без пароля в политике методов проверки подлинности, пользователям также необходимо включить вход без пароля в приложении Authenticator.

Альтернативный телефон можно зарегистрировать только в режимеhttps://aka.ms/mysecurityinfo управления и требует включения голосовых вызовов в политике методов проверки подлинности.

Телефон Office можно зарегистрировать только в режиме прерывания, если задано свойство телефона для бизнеса. Телефон Office можно добавить пользователями в управляемом режимеhttps://aka.ms/mysecurityinfo без этого требования.

Пароли приложений доступны только пользователям, которые были применены для MFA для каждого пользователя. Пароли приложений недоступны пользователям, которые включены для многофакторной проверки подлинности Microsoft Entra политикой условного доступа.

Секретный ключ (FIDO2) можно добавить только в режимеhttps://aka.ms/mysecurityinfoуправления.

Пользователи могут задать один из следующих параметров в качестве метода многофакторной проверки подлинности по умолчанию.

- Microsoft Authenticator – push-уведомление или без пароля

- Токен оборудования или приложение Microsoft Authenticator — код

- Звонок

- Текстовое сообщение

Примечание.

Номера виртуальных телефонов не поддерживаются для голосовых звонков или SMS-сообщений.

Сторонние приложения authenticator не предоставляют push-уведомления. Так как мы продолжаем добавлять дополнительные методы проверки подлинности в идентификатор Microsoft Entra ID, эти методы становятся доступными в объединенной регистрации.

Режимы объединенной регистрации

Существует два режима объединенной регистрации: прерывание и управление.

- Режим прерывания — это интерфейс, напоминающий мастер установки, который отображается пользователям при регистрации или обновлении сведений о безопасности во время входа.

- Режим управления является частью профиля пользователя и позволяет пользователям управлять сведениями о безопасности.

Для обоих режимов пользователям, которые ранее зарегистрировали метод, который можно использовать для многофакторной проверки подлинности Microsoft Entra, необходимо выполнить многофакторную проверку подлинности, прежде чем они смогут получить доступ к своим сведениям о безопасности. Пользователи должны подтвердить свои сведения, прежде чем продолжить использование ранее зарегистрированных методов.

Режим прерывания

Объединенная регистрация соответствует политикам многофакторной проверки подлинности и SSPR, если они включены для вашего клиента. Эти политики определяют, будет ли сеанс входа пользователя прерван для регистрации, и какие методы доступны для регистрации. Если включена только политика SSPR, пользователи смогут пропустить (неограниченное время) прерывание регистрации и завершить его позже.

Ниже приведены примеры сценариев, в которых пользователям может быть предложено зарегистрировать или обновить сведения о безопасности.

- Регистрация многофакторной проверки подлинности, применяемая с помощью защиты идентификации: пользователям предлагается зарегистрировать во время входа. Они регистрируют методы многофакторной проверки подлинности и методы SSPR (если пользователь включен для SSPR).

- Регистрация многофакторной проверки подлинности, применяемая через многофакторную проверку подлинности для каждого пользователя: пользователям предлагается зарегистрировать во время входа. Они регистрируют методы многофакторной проверки подлинности и методы SSPR (если пользователь включен для SSPR).

- Регистрация многофакторной проверки подлинности, применяемая с помощью условного доступа или других политик: пользователям предлагается зарегистрировать при использовании ресурса, требующего многофакторной проверки подлинности. Они регистрируют методы многофакторной проверки подлинности и методы SSPR (если пользователь включен для SSPR).

- Принудительно включена регистрация SSPR. Пользователям предлагается зарегистрироваться во время входа. Они регистрируют только методы SSPR.

- Принудительное обновление SSPR. Пользователям необходимо проверять сведения о безопасности с заданной администратором периодичностью. Пользователи просматривают свои сведения и могут подтвердить текущие сведения или внести изменения, если это необходимо.

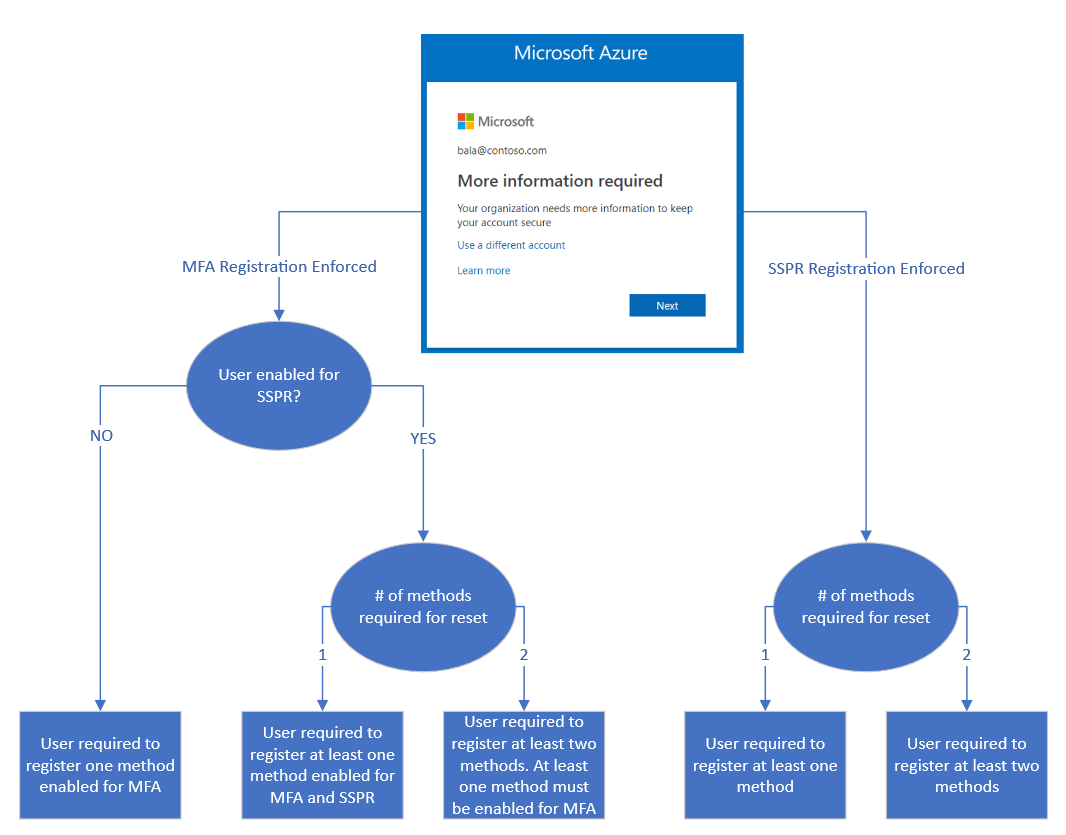

При принудительном применении регистрации пользователи отображают минимальное количество методов, необходимых для соответствия политикам многофакторной проверки подлинности и SSPR, от большинства до наименее безопасных. Пользователи, выполняющие объединенную регистрацию, в которой применяется регистрация MFA и SSPR, и политика SSPR требует, чтобы для регистрации метода MFA в качестве первого метода и может выбрать другой метод MFA или SSPR в качестве второго зарегистрированного метода (например, электронной почты, вопросов безопасности и т. д.).

Рассмотрим следующий сценарий в качестве примера:

- Пользователям включена политика SSPR. Политика SSPR требует двух методов для сброса и включения приложения Microsoft Authenticator, электронной почты и телефона.

- Когда пользователь выбирает регистрацию, требуются два метода:

- По умолчанию пользователь отображает приложение и телефон Microsoft Authenticator.

- пользователь может зарегистрироваться, указав адрес электронной почты вместо приложения Authenticator или номера телефона.

При настройке Microsoft Authenticator пользователь может щелкнуть , чтобы настроить другой метод для регистрации других методов проверки подлинности. Список доступных методов определяется политикой методов проверки подлинности для клиента.

Следующая блок-схема показывает, какие методы отображаются пользователю при прерывании для регистрации во время входа в систему.

Если включена многофакторная проверка подлинности и SSPR, рекомендуется применить регистрацию многофакторной проверки подлинности.

Если политика SSPR требует, чтобы пользователи проверяли свои сведения о безопасности через регулярные промежутки времени, вход пользователей будет прерываться для отображения всех зарегистрированных методов этих пользователей. Они могут подтвердить текущие сведения, если они актуальны, или же внести изменения, если это необходимо. Пользователи должны выполнять многофакторную проверку подлинности для доступа к этой странице.

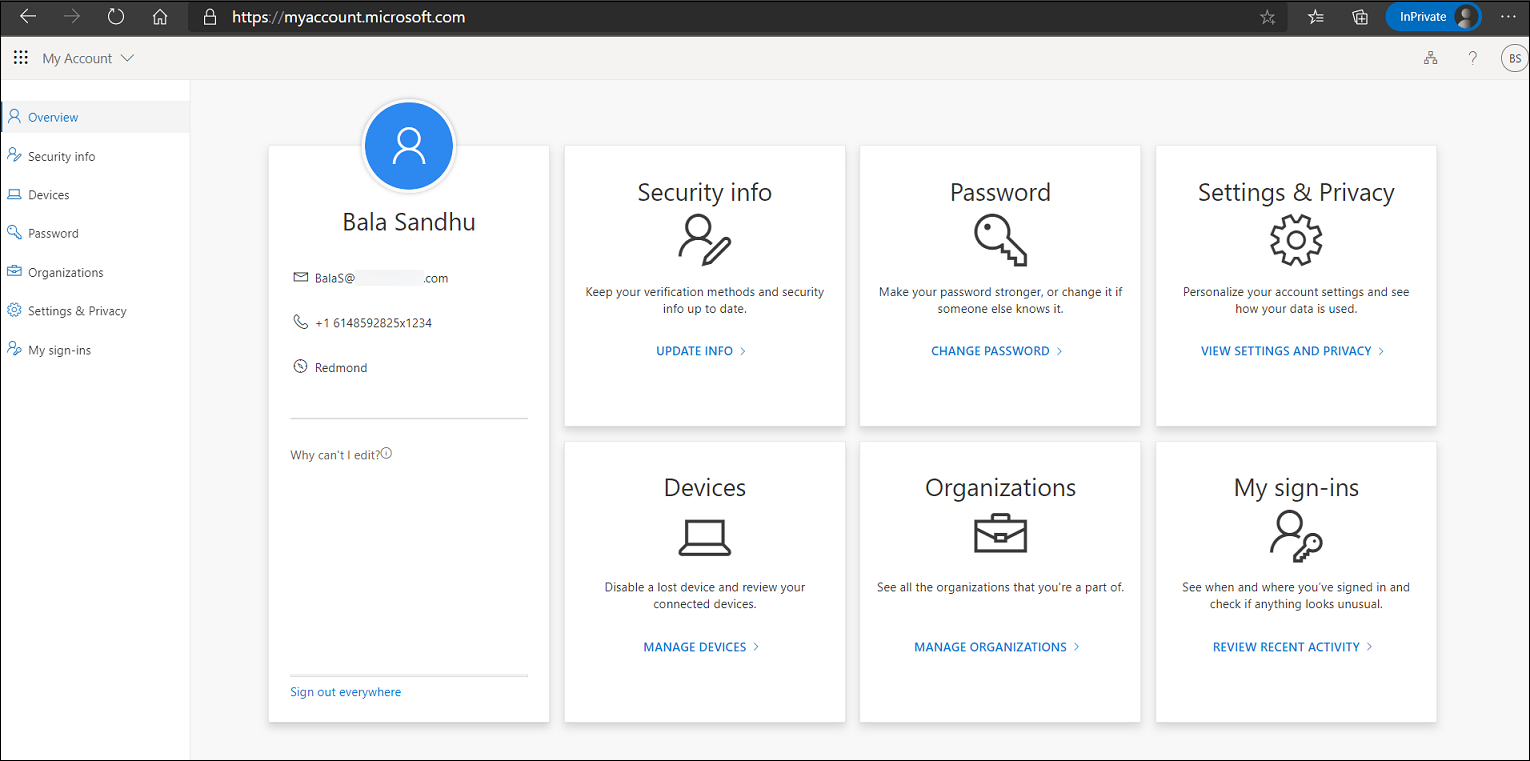

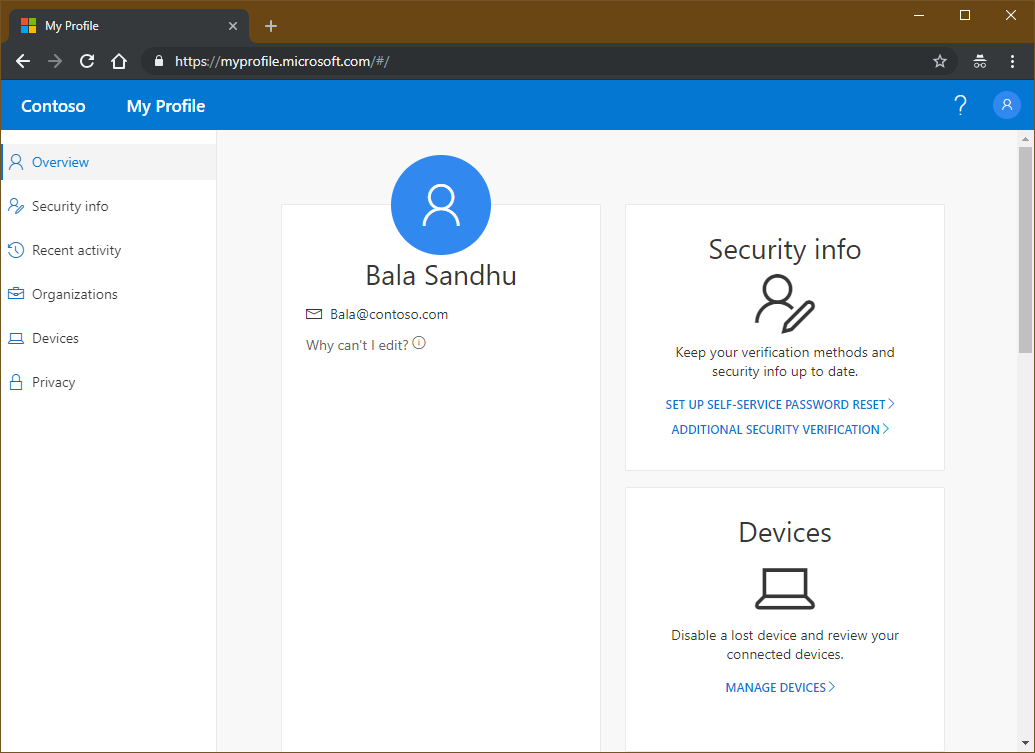

Режим управления

Пользователи могут получить доступ к режиму управления, перейдя в сведения о безопасности или выбрав сведения о безопасности из моей учетной записи. После этого пользователи могут добавлять методы, удалять или изменять существующие методы, изменять метод по умолчанию и многое другое.

Основные сценарии использования

Изменение пароля в MySignIns

Пользователь переходит к сведениям о безопасности. После входа пользователь может изменить пароль. Если пользователь проходит проверку подлинности с помощью пароля и метода многофакторной проверки подлинности, он сможет использовать расширенный интерфейс пользователя для изменения пароля без ввода существующего пароля. По завершении пользователь обновил новый пароль на странице сведений о безопасности. Методы проверки подлинности, такие как временный проход доступа (TAP), не поддерживаются для изменения пароля, если пользователь не знает свой существующий пароль.

Защита регистрации сведений о безопасности с помощью условного доступа

Чтобы защитить время и способ регистрации пользователей для многофакторной проверки подлинности Microsoft Entra и самостоятельного сброса пароля, можно использовать действия пользователей в политике условного доступа. Эта функция может быть включена в организациях, которые хотят, чтобы пользователи регистрируются для многофакторной проверки подлинности Microsoft Entra и SSPR из центрального расположения, например в надежном сетевом расположении во время подключения кадров. Дополнительные сведения о настройке распространенных политик условного доступа для защиты регистрации сведений о безопасности.

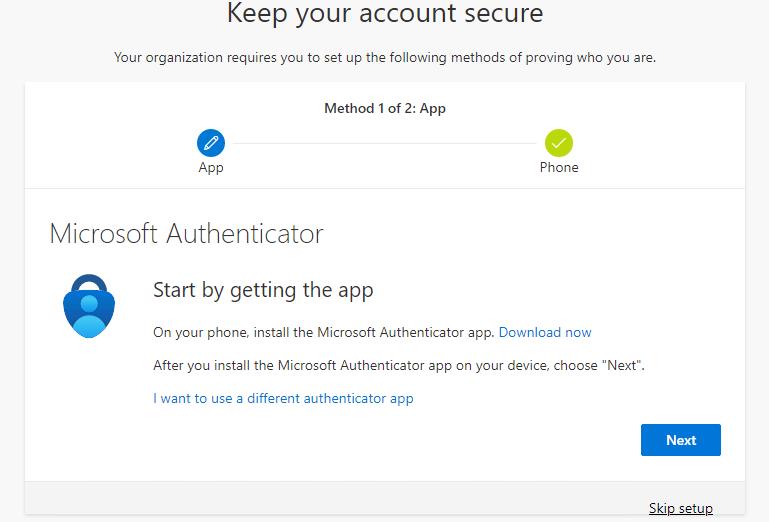

Настройка сведений для защиты при входе в систему

Администратор активировал принудительную регистрацию.

Пользователь не настроил все необходимые сведения о безопасности и переходит в Центр администрирования Microsoft Entra. После ввода имени пользователя и пароля пользователю будет предложено настроить сведения для защиты. Затем пользователь выполняет действия, описанные в мастере, чтобы настроить необходимые сведения о безопасности. Если настройки политик позволяют, пользователь может настроить методы, отличные от показанных по умолчанию. После завершения работы мастера пользователи просматривают методы, которые они настраивают, и их метод по умолчанию для многофакторной проверки подлинности. Чтобы завершить процесс установки, пользователь подтверждает сведения и продолжает работу в Центре администрирования Microsoft Entra.

Настройка сведений о безопасности на странице "Моя учетная запись"

Администратор не применял регистрацию.

Пользователь, который еще не настроил все необходимые сведения о безопасности, переходит на страницу https://myaccount.microsoft.com. Пользователь выбирает Сведения о безопасности в левой области. После этого пользователь выбирает добавление метода, выбирает любой из доступных методов и выполняет действия по его настройке. По завершении пользователь увидит метод, который был настроен на странице "Сведения о безопасности".

Настройка других методов после частичной регистрации

Если пользователь частично выполнил регистрацию MFA или SSPR из-за существующих регистраций методов проверки подлинности, выполненных пользователем или администратором, пользователям будет предложено зарегистрировать дополнительную информацию, разрешенную параметрами политики методов проверки подлинности при необходимости регистрации. Если для пользователя доступно несколько других методов проверки подлинности, можно выбрать и зарегистрировать этот параметр, чтобы настроить другой метод проверки подлинности и разрешить пользователю настроить нужный метод проверки подлинности.

Удаление сведений о безопасности на странице "Моя учетная запись"

Пользователь, ранее настроивший хотя бы один метод, переходит на страницу https://aka.ms/mysecurityinfo. Пользователь выбирает удаление одного из ранее зарегистрированных методов. По завершении пользователь больше не увидит этот метод на странице сведений о безопасности.

Изменение метода по умолчанию на странице "Моя учетная запись"

Пользователь, который ранее настроил хотя бы один метод, который можно использовать для многофакторной проверки подлинности, переходит к https://aka.ms/mysecurityinfo. Пользователь изменяет текущий метод по умолчанию на другой метод по умолчанию. По завершении пользователь увидит новый метод по умолчанию на странице сведений о безопасности.

Переключение каталога

Внешнему удостоверению (например, пользователю B2B) может потребоваться переключить каталог, чтобы изменить сведения о безопасности регистрации для стороннего клиента. Кроме того, пользователи, обращающиеся к клиенту ресурса, могут запутаться при изменении параметров домашнего клиента, но не увидят изменений, отраженных в клиенте ресурса.

Например, пользователь задает push-уведомление приложения Microsoft Authenticator в качестве основного метода проверки подлинности для входа в домашний клиент, а также использует текстовое сообщение/SMS-сообщение в качестве другого варианта. Этот пользователь также настроен с параметром SMS/Text для клиента ресурса. Если этот пользователь удалит текстовое сообщение/SMS-сообщение в качестве одного из вариантов проверки подлинности для своего домашнего клиента, он запутается, когда при попытке доступа к клиенту ресурса его попросят ответить на SMS-сообщение или текстовое сообщение.

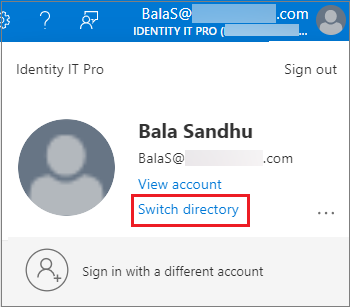

Чтобы переключить каталог в Центре администрирования Microsoft Entra, щелкните имя учетной записи пользователя в правом верхнем углу и щелкните " Переключить каталог".

Кроме того, можно указать клиент по URL-адресу для доступа к сведениям о безопасности.

https://mysignins.microsoft.com/security-info?tenant=<Tenant Name>

https://mysignins.microsoft.com/security-info/?tenantId=<Tenant ID>

Примечание.

Клиенты, пытающиеся зарегистрировать или управлять сведениями о безопасности с помощью объединенной регистрации или страницы "Мои входы", должны использовать современный браузер, например Microsoft Edge.

IE11 официально не поддерживается для создания веб-представления или браузера в приложениях, так как он не будет работать должным образом во всех сценариях.

Приложения, которые не были обновлены и по-прежнему используют библиотеку аутентификация Azure AD (ADAL), которые используют устаревшие веб-представления, могут вернуться к более старым версиям IE. В этих сценариях пользователи получат пустую страницу при перенаправлении на страницу "Мои входы". Чтобы устранить эту проблему, перейдите в современный браузер.

Следующие шаги

Сведения о начале работы см. в руководствах по включению самостоятельного сброса пароля и включению многофакторной проверки подлинности Microsoft Entra.

Узнайте, как включить объединенную регистрацию в клиенте или заставить пользователей повторно зарегистрировать методы проверки подлинности.

Вы также можете просмотреть доступные методы для многофакторной проверки подлинности Microsoft Entra и SSPR.