Оптимизация запросов повторной проверки подлинности и понимание времени существования сеанса для многофакторной проверки подлинности Microsoft Entra

Идентификатор Microsoft Entra имеет несколько параметров, определяющих частоту повторной проверки подлинности пользователей. Это может быть первый фактор, например пароль, FIDO или без пароля Microsoft Authenticator или многофакторная проверка подлинности. Эти параметры повторной проверки подлинности можно настроить необходимым образом согласно условиям вашей среды и требованиям к пользовательскому интерфейсу.

Конфигурация идентификатора Microsoft Entra id по умолчанию для частоты входа пользователя — это скользякое окно 90 дней. Частые запросы на ввод учетных данных может быть разумным подходом, но у него есть и обратная сторона. Если приучить пользователей вводить учетные данные снова и снова, может произойти так, что они непреднамеренно введут свои данные при появлении вредоносного запроса.

Может вызывать беспокойство тот факт, что пользователь не получает запрос на вход; даже если любое нарушение ИТ-политик приведет к отмене сеанса. Приведены примеры для изменения пароля, определения несоответствующего устройства или операции отключения учетной записи. Вы также можете явно отозвать сеансы пользователей с помощью Microsoft Graph PowerShell.

В этой статье описаны рекомендуемые конфигурации и принципы взаимосвязи и взаимодействия различных параметров.

Рекомендуемые параметры

Чтобы предоставить пользователям службы, сбалансированные по безопасности и простоте использования, нужно запрашивать ввод учетных данных с подходящей частотой. Для этого рекомендуем использовать следующие конфигурации.

- Если у вас есть идентификатор Microsoft Entra ID P1 или P2:

- Включите единый вход (SSO) между приложениями с использованием управляемых устройств или простого единого входа.

- Если требуется выполнить повторную проверку подлинности, используйте политику частоты входа условного доступа.

- Для пользователей, которые входят в систему с неуправляемых устройств, или при использовании мобильных устройств постоянные сеансы браузеров, возможно, не будут предпочтительными. Кроме того, для включения постоянных сеансов браузеров с политиками частоты входа можно использовать условный доступ. Ограничьте продолжительность до соответствующего времени в зависимости от риска при входе, чтобы пользователи с меньшим уровнем риска могли использовать более продолжительные сеансы.

- Если у вас есть лицензии на приложения Microsoft 365 или бесплатный уровень Microsoft Entra:

- Включите единый вход (SSO) между приложениями с использованием управляемых устройств или простого единого входа.

- Оставьте включенным параметр Оставаться в системе и предложите пользователям использовать его.

- В сценариях с мобильными устройствами убедитесь, что пользователи используют приложение Microsoft Authenticator. Это приложение используется в качестве брокера для других федеративных приложений Microsoft Entra ID и уменьшает запросы проверки подлинности на устройстве.

Исследования показали, что эти параметры подходят для большинства клиентов. Некоторые сочетания этих параметров, такие как Сохранение данных MFA и Оставаться в системе, могут привести к появлению слишком частых запросов на проверку подлинности пользователей. Регулярные запросы повторной проверки подлинности нежелательны с точки зрения производительности работы пользователей, и могут сделать их более уязвимыми для атак.

Параметры конфигурации времени существования сеанса Microsoft Entra

Чтобы оптимизировать частоту запросов проверки подлинности для пользователей, можно настроить параметры времени существования сеанса Microsoft Entra. Необходимо учитывать бизнес-потребности и запросы пользователей и настраивать параметры так, чтобы создать оптимальный баланс для вашей среды.

Оценка политик времени существования сеанса

Если не заданы параметры существования сеанса, для сеанса браузера не создаются постоянные файлы cookie. Каждый раз, когда пользователь закрывает и открывает браузер, он получает запрос на повторную проверку подлинности. В клиентах Office время существования сеанса по умолчанию составляет 90 дней. Если используется конфигурация Office по умолчанию, запрос повторной проверки подлинности со всеми обязательными факторами (первый и второй факторы) будет отображаться в тех случаях, когда пользователь сбросил пароль или не был активен в течение 90 дней.

Пользователь может увидеть несколько запросов MFA на устройстве, которое не имеет удостоверения в идентификаторе Microsoft Entra. Если каждое приложение имеет собственный токен обновления OAuth, который не используется совместно с другими клиентскими приложениями, будет отображаться несколько запросов. В этом сценарии MFA запрашивается несколько раз, так как каждое приложение запрашивает токен обновления OAuth для проверки с помощью MFA.

В идентификаторе Microsoft Entra наиболее ограничивающая политика для времени существования сеанса определяет, когда пользователю необходимо повторно выполнить проверку подлинности. Рассмотрим следующий сценарий:

- Вы включили функцию Оставаться в системе, которая использует постоянный файл cookie браузера;

- Вы также включили параметр Запомнить MFA в течение 14 дней.

В этом примере пользователю требуется повторная проверка подлинности каждые 14 дней. Это поведение соответствует наиболее ограничивающей политике, несмотря на то, что функция Оставаться в системе не требует повторных проверок подлинности в этом же браузере.

Управляемые устройства

Устройства, присоединенные к идентификатору Microsoft Entra с помощью соединения Microsoft Entra или гибридного соединения Microsoft Entra, получают первичные маркеры обновления (PRT) для использования единого входа в приложениях. Эти PRT позволяют пользователю войти на устройство один раз, а ИТ-специалистам — обеспечить соблюдение стандартов и норм безопасности. Если для некоторых приложений или сценариев использование нужно более часто запрашивать вход пользователя на присоединенном устройстве, сделать это можно с помощью частоты входа условного доступа.

Отображение возможности оставаться в системе

Когда пользователь выбирает "Да " на экране "Оставаться вошедшем"? при входе в систему постоянный файл cookie устанавливается в браузере. Этот постоянный файл cookie запоминает как первый, так и второй фактор и применяется только для запросов проверки подлинности в этом браузере.

Если у вас есть лицензия Microsoft Entra ID P1 или P2, рекомендуется использовать политику условного доступа для сеанса постоянного браузера. Эта политика перезаписывает параметр Оставаться в системе и позволяет улучшить взаимодействие с пользователем. Если у вас нет лицензии Microsoft Entra ID P1 или P2, рекомендуется включить параметр входа для пользователей.

Дополнительные сведения о настройке параметра, чтобы пользователи оставались вошедшего в систему, см . в командной строке "Оставаться вошедшего в систему?".

Помните многофакторную проверку подлинности

Этот параметр позволяет настроить значения в диапазоне от 1 до 365 дней и задает постоянный файл cookie в браузере, когда пользователь при входе выбирает параметр Больше не спрашивать X дн..

Хотя этот параметр сокращает количество проверок подлинности в веб-приложениях, он увеличивает число проверок подлинности для клиентов, использующих современные методы проверки подлинности, таких как клиенты Office. Обычно эти клиенты запрашивают вход только после сброса пароля или бездействия в течение 90 дней. Однако при установке этого значения менее 90 дней сокращает промежуток между запросами MFA по умолчанию для клиентов Office, и увеличивает частоту повторных проверок подлинности. При использовании в сочетании с параметром Оставаться в системе или политики условного доступа может увеличиться количество запросов проверки подлинности.

Если вы используете MFA и имеете лицензии Microsoft Entra ID P1 или P2, рассмотрите возможность переноса этих параметров на частоту входа условного доступа. В противном случае рассмотрите возможность использования параметра Оставаться в системе.

Дополнительные сведения см. в статье "Запомнить многофакторную проверку подлинности".

Управление проверкой подлинности сеансов с условным доступом

Частота входов позволяет администратору выбрать частоту входов, которая применяется как для первого, так и для второго фактора в клиенте и в браузере. Рекомендуется использовать эти параметры вместе с управляемыми устройствами в тех сценариях, где требуется ограничить продолжительность сеанса проверки подлинности, например для критически важных бизнес-приложений.

Постоянный сеанс браузера позволяет пользователям оставаться в системе после закрытия и повторного открытия окна браузера. Аналогично параметру Остаться в системе он создает в браузере постоянный файл cookie. Поскольку эта возможность настраивается администратором, в данном случае не требуется, чтобы пользователь выбрал Да для параметра Оставаться в системе, что повышает удобство работы пользователей. Если вы используете параметр Оставаться в системе, рекомендуется вместо этого включить политику Постоянного сеанса браузера.

Дополнительные сведения. Настройка управления сеансом проверки подлинности с использованием условного доступа.

Настройка времени жизни маркеров

Этот параметр позволяет настроить время существования маркера, выданного идентификатором Microsoft Entra. Эту политику заменяет Управление проверкой подлинности сеансов с условным доступом. Если используется политика Настраиваемого времени существования токенов, рекомендуется начать переход на политики условного доступа.

Проверка конфигурации клиентов

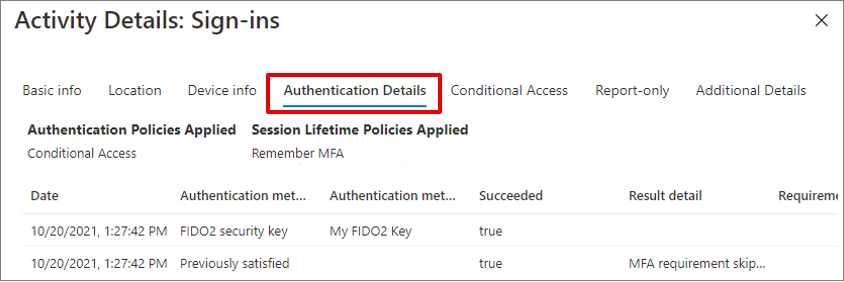

Теперь, когда вы понимаете, как работают различные параметры и ознакомились с рекомендуемой конфигурацией, настало время проверить конфигурацию арендаторов. Вы можете начать с просмотра журналов попыток входа, чтобы понять, какие политики времени существования сеанса были применены во время входа.

В каждом журнале попыток входа перейдите на вкладку Сведения о проверке подлинности и изучите примененные политики времени существования сеанса. Дополнительные сведения см . в статье сведений о действиях журнала входа.

Чтобы настроить или проверить параметр Остаться в системе, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra в качестве глобального Администратор istrator.

- Перейдите к фирменной символике организации удостоверений>, а затем для каждого языкового стандарта выберите "Показать", чтобы оставаться вошедшего в систему.

- Выберите Да, а затем нажмите Сохранить.

Чтобы настроить запоминание параметров многофакторной проверки подлинности на доверенных устройствах, выполните следующие действия:

- Войдите в Центр администрирования Microsoft Entra как минимум политику проверки подлинности Администратор istrator.

- Перейдите к многофакторной проверке подлинности защиты>.

- В разделе Настройка выберите Дополнительные облачные параметры многофакторной проверки подлинности.

- На странице параметров службы многофакторной проверки подлинности прокрутите страницу, чтобы помнить параметры многофакторной проверки подлинности. Отключите этот параметр, сняв флажок.

Чтобы настроить политики условного доступа и задать частоту входов и длительность постоянного сеанса браузера, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Entra как минимум условный доступ Администратор istrator.

- Перейдите к условному доступу к защите>.

- Настройте политику, используя рекомендуемые параметры управления сеансами, описанные в этой статье.

Чтобы просмотреть время существования маркеров, используйте Azure AD PowerShell для запроса любых политик Microsoft Entra. Отключите все существующие политики.

Если в клиенте включено более одного параметра, рекомендуется обновить параметры на основе доступных лицензий. Например, если у вас есть лицензии Microsoft Entra ID P1 или P2, следует использовать только политику условного доступа для сеанса входа и постоянного сеанса браузера. Если у вас есть приложения Microsoft 365 или бесплатные лицензии Microsoft Entra ID, следует использовать конфигурацию "Остаться вошедшего"?

Если у вас включено настраиваемое время существования токенов, помните, что эта возможность скоро будет удалена. Запланируйте миграцию на политику условного доступа.

В следующей таблице перечислены рекомендации согласно доступным лицензиям.

| Бесплатные приложения Microsoft Entra ID и Microsoft 365 | Microsoft Entra ID P1 или P2 | |

|---|---|---|

| Единый вход | Присоединение к Microsoft Entra или гибридное соединение Microsoft Entra или простой единый вход для неуправляемых устройств. | Присоединение к Microsoft Entra Гибридное соединение Microsoft Entra |

| Параметры повторной проверки подлинности | Оставаться в системе | Используйте политики условного доступа для указания частоты входов и продолжительности постоянного сеанса браузера |

Следующие шаги

Чтобы приступить к работе, выполните инструкции по обеспечению безопасности событий входа пользователей с помощью многофакторной проверки подлинности Microsoft Entra или используйте обнаружения рисков для входа пользователей, чтобы активировать многофакторную проверку подлинности Microsoft Entra.