Настройка сервера Многофакторной идентификации Azure для веб-приложений IIS

С помощью раздела аутентификации IIS для сервера Многофакторной идентификации Azure (MFA) можно включить и настроить аутентификацию IIS для интеграции с веб-приложениями Microsoft IIS. Сервер Многофакторной идентификации Azure устанавливает подключаемый модуль, который может фильтровать запросы, выполняемые на веб-сервере IIS, чтобы добавить Многофакторную проверку подлинности Azure. Подключаемый модуль IIS обеспечивает поддержку проверки подлинности на основе форм и встроенной проверки подлинности HTTP Windows. Также можно настроить доверенные IP-адреса для исключения внутренних IP-адресов из двухфакторной проверки подлинности.

Важно!

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать запросы многофакторной проверки подлинности (MFA), что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу Многофакторной идентификации Azure с помощью последней программы миграции, включенной в последнее обновление сервера Многофакторной идентификации Azure. Дополнительные сведения см. в статье "Миграция сервера Многофакторной идентификации Azure".

Чтобы приступить к работе с облачной MFA, см. статью Учебник. Защита пользовательских событий входа с помощью многофакторной проверки подлинности Azure.

При использовании облачной многофакторной идентификации Azure не существует альтернативы подключаемому модулю IIS, предоставляемому сервером Многофакторной идентификации Azure (MFA). Вместо этого используйте прокси-сервер веб-приложения (WAP) с службы федерации Active Directory (AD FS) (AD FS) или прокси приложения Microsoft Entra.

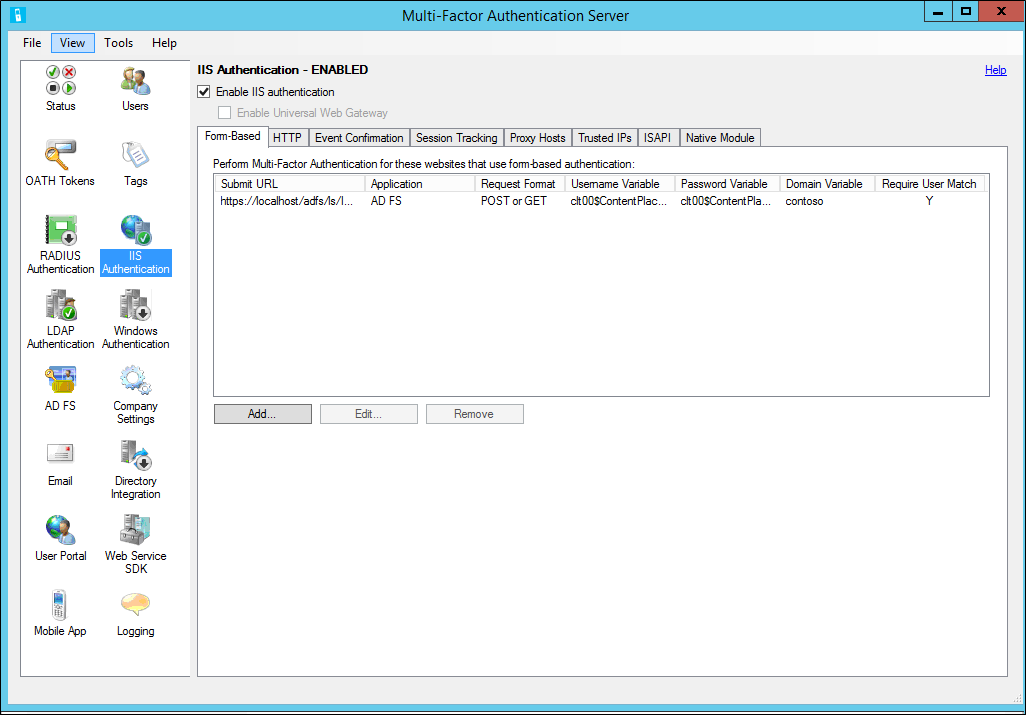

Использование проверки подлинности IIS на основе форм с сервером Многофакторной идентификации Azure

Чтобы защитить веб-приложение IIS, использующее аутентификацию на основе форм, установите сервер Многофакторной идентификации Azure на веб-сервер IIS и настройте его согласно следующей процедуре.

На сервере Многофакторной идентификации Azure щелкните значок Проверка подлинности IIS в меню слева.

Щелкните вкладку На основе форм.

Нажмите кнопку Добавить.

Чтобы автоматически определить имя пользователя, пароль и домен, введите URL-адрес входа (например,

https://localhost/contoso/auth/login.aspx) в диалоговом окне "Автоматическая настройка веб-сайта на основе форм" и нажмите кнопку ОК.Установите флажок Требуется сопоставление пользователей многофакторной проверки подлинности, если все пользователи, которые были или будут импортированы на сервер, подлежат многофакторной проверке подлинности. Если значительное число пользователей еще не импортировано на сервер и (или) будет исключено из многофакторной проверки подлинности, оставьте поле не проверка.

Если переменные страницы не могут быть обнаружены автоматически, нажмите кнопку "Указать вручную " в диалоговом окне "Автоматически настроить веб-сайт на основе форм".

В диалоговом окне «Добавление веб-сайта на основе форм» URL-адрес страницы входа в поле «URL-адрес для отправки» и введите имя приложения (необязательно). Имя приложения отображается в отчетах сервера Многофакторной идентификации Azure. Кроме того, оно может отображаться в SMS-сообщениях и сообщениях о проверке подлинности мобильного приложения.

Выберите правильный формат запроса. Для большинства веб-приложений это POST или GET.

Введите значения переменных имени пользователя, пароля и домена (если он отображается на странице входа). Чтобы найти имена полей ввода, перейдите на страницу входа в веб-браузере, щелкните ее правой кнопкой мыши и выберите пункт Просмотр источника.

Установите флажок Требуется сопоставление пользователей многофакторной проверки подлинности, если все пользователи, которые были или будут импортированы на сервер, подлежат многофакторной проверке подлинности. Если значительное число пользователей еще не импортировано на сервер и (или) будет исключено из многофакторной проверки подлинности, оставьте поле не проверка.

Щелкните Дополнительно, чтобы просмотреть дополнительные параметры, позволяющие:

- выбрать специальный файл страницы отказа;

- поместить в кэш данные успешных операциях аутентификации на веб-сайте на определенный период времени с помощью файлов cookie.

- Выберите способ аутентификации основных учетных данных в домене Windows, каталоге LDAP или сервере RADIUS.

Нажмите кнопку ОК, чтобы вернуться к диалоговому окну "Добавление веб-сайта на основе форм".

Щелкните OK.

Когда переменные для URL-адреса и страницы будут введены или обнаружены, данные веб-сайта отобразятся на панели "На основе форм".

Использование Встроенной проверки подлинности Windows с сервером Многофакторной идентификации Azure

Чтобы защитить веб-приложение IIS, использующее встроенную проверку подлинности Windows HTTP, установите сервер Многофакторной идентификации Azure на веб-сервере IIS, а затем настройте сервер следующим образом:

- На сервере Многофакторной идентификации Azure щелкните значок Проверка подлинности IIS в меню слева.

- Перейдите на вкладку HTTP.

- Нажмите кнопку Добавить.

- В диалоговом окне "Добавление базового URL-адреса" введите URL-адрес веб-сайта, на котором выполняется аутентификация HTTP (например,

http://localhost/owa), и введите имя приложения (необязательно). Имя приложения отображается в отчетах сервера Многофакторной идентификации Azure. Кроме того, оно может отображаться в SMS-сообщениях и сообщениях о проверке подлинности мобильного приложения. - Настройте время ожидания простоя и максимальное время сеанса, если значение по умолчанию недостаточно.

- Установите флажок Требуется сопоставление пользователей многофакторной проверки подлинности, если все пользователи, которые были или будут импортированы на сервер, подлежат многофакторной проверке подлинности. Если значительное число пользователей еще не импортировано на сервер и (или) будет исключено из многофакторной проверки подлинности, оставьте поле не проверка.

- При необходимости установите флажок Cookie cache (Кэш для файлов cookie).

- Щелкните OK.

Включение подключаемых модулей IIS для сервера Многофакторной идентификации Azure

После настройки URL-адресов и параметров проверки подлинности на основе форм или HTTP необходимо выбрать расположения, в которые будут загружены подключаемые модули IIS для сервера Многофакторной идентификации Azure, которые затем будут включены в IIS. Это можно сделать следующим образом:

- Если вы работаете в IIS 6, щелкните вкладку ISAPI . Выберите веб-сайт, в котором работает веб-приложение (например, веб-сайт по умолчанию), чтобы включить подключаемый модуль фильтра ISAPI многофакторной проверки подлинности Azure для этого сайта.

- Если вы работаете в IIS 7 или более поздней версии, щелкните вкладку "Собственный модуль ". Выберите сервер, веб-сайты или приложения, чтобы включить подключаемый модуль IIS на нужных уровнях.

- Установите флажок Включить проверку подлинности IIS в верхней части экрана. Теперь выбранное приложение IIS защищено службой Многофакторной идентификации Azure. Убедитесь, что пользователи были импортированы на сервер.

Надежные IP-адреса

Список «Надежные IP-адреса» позволяет обойти службу Многофакторной идентификации Azure при обработке таких запросов на веб-сайты, которые исходят от определенных IP-адресов или подсетей. Например, вам может понадобиться исключить пользователей из проверки Многофакторной идентификации Azure, если они входят с офисного компьютера. В этом случае можно указать подсеть Office в качестве записи доверенных IP-адресов. Для настройки надежных IP-адресов используйте следующую процедуру.

- В разделе проверки подлинности IIS перейдите на вкладку Надежные IP-адреса.

- Нажмите кнопку Добавить.

- Когда появится диалоговое окно "Добавление надежных IP-адресов", с помощью переключателя выберите один IP-адрес, диапазон IP-адресов или подсеть.

- Укажите IP-адрес, диапазон IP-адресов или подсеть, которые нужно разрешить. Указывая подсеть, выберите соответствующую маску сети, затем нажмите кнопку ОК.