Что такое обнаружение рисков?

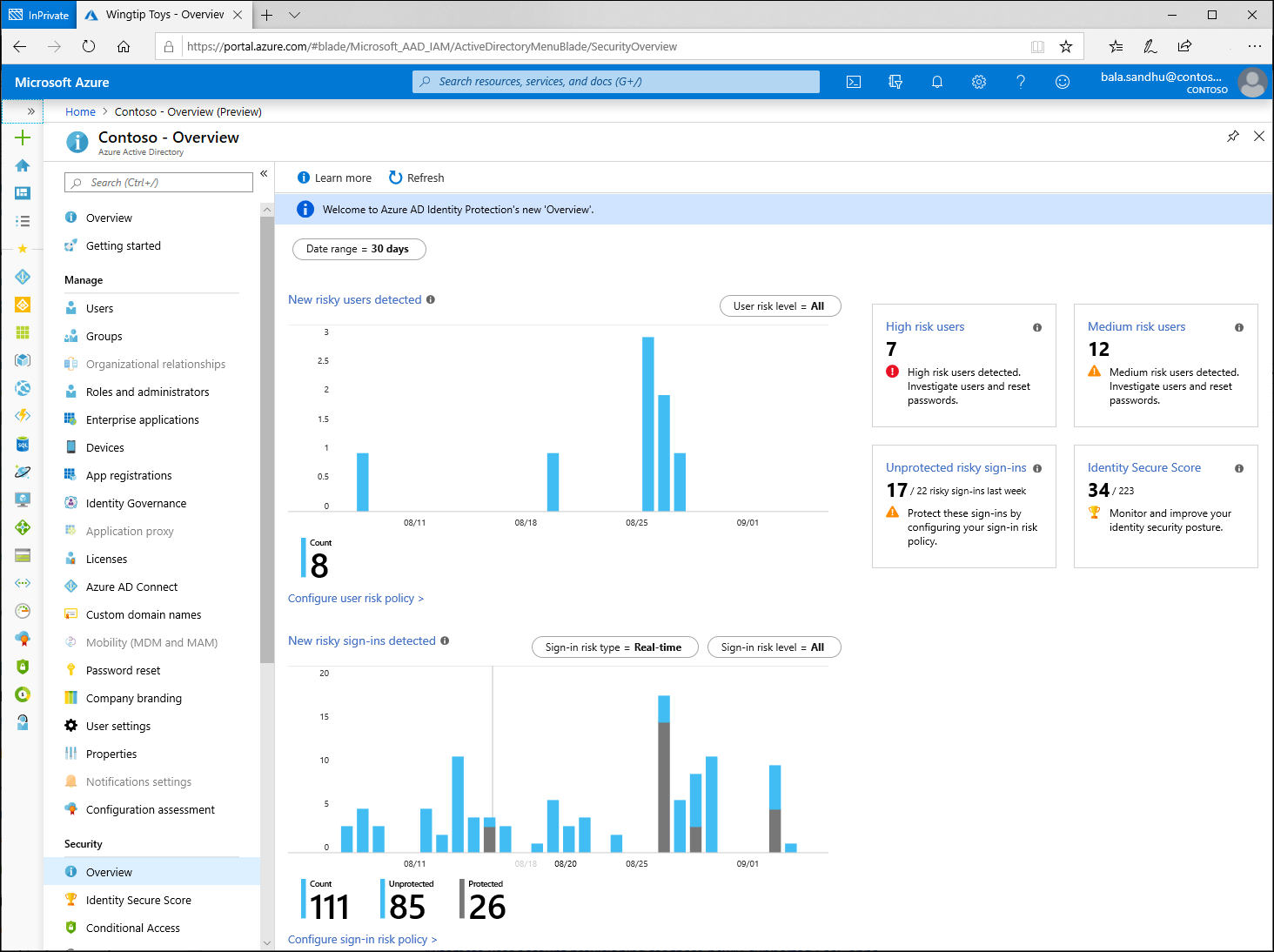

Функция обнаружения рисков в службе защиты идентификации Microsoft Entra информирует обо всех выявленных подозрительных действиях, которые связаны с учетными записями пользователей в каталоге. Обнаружения рисков (связанных с пользователем и входом) влияют на общую оценку риска пользователя в отчете о пользователях, совершающих рискованные действия.

Защита идентификаторов предоставляет организациям доступ к мощным ресурсам, чтобы быстро просматривать и реагировать на эти подозрительные действия.

Примечание.

Защита идентификаторов создает обнаружение рисков только в том случае, если используются правильные учетные данные. Если при входе в систему используются неверные учетные данные, это не представляет риск компрометации учетных данных.

Типы и обнаружение рисков

Существует два типа риска: Пользователь и Вход, а также два типа обнаружения или вычисления В реальном времени и Автономно. Некоторые риски считаются премиумом только для клиентов Microsoft Entra ID P2, а другие доступны для клиентов Free и Microsoft Entra ID P1.

Риск входа представляет вероятность того, что заданный запрос проверки подлинности не является авторизованным владельцем удостоверения. Обнаруженные рискованные действия могут быть связаны не с конкретным злонамеренным входом, а с самим пользователем.

Обнаружение в режиме реального времени может не отображаться в отчетах за 5–10 минут. Автономные обнаружения могут не отображаться в отчетах в течение 48 часов.

Примечание.

Наша система может обнаружить, что событие риска, которое способствовало оценке риска пользователей, было либо:

- Ложноположительный результат.

- Риск пользователя был исправлен политикой:

- выполнение многофакторной проверки подлинности;

- безопасная смена пароля.

Наша система закроет состояние риска, отобразятся сведения о риске "ИИ подтвердил безопасный вход", которые больше не будут вноситься в общий риск пользователя.

Обнаружение рисков входа

| Обнаружение риска | Тип обнаружения | Тип |

|---|---|---|

| Нетипичное путешествие | Offline | Premium |

| Аномальный маркер | В режиме реального времени или в автономном режиме | Premium |

| Подозрительный браузер | Offline | Premium |

| Незнакомые свойства входа | Реальное время | Premium |

| Вредоносный IP-адрес | Offline | Premium |

| Подозрительные правила для папки "Входящие" | Offline | Premium |

| Распыление пароля | Offline | Premium |

| Неосуществимое перемещение | Offline | Premium |

| Новая страна | Offline | Premium |

| Действие с анонимного IP-адреса | Offline | Premium |

| Подозрительная пересылка входящих писем | Offline | Premium |

| Массовый доступ к конфиденциальным файлам | Offline | Premium |

| Проверенный IP-адрес субъекта угроз | Реальное время | Premium |

| Обнаружен дополнительный риск | В режиме реального времени или в автономном режиме | Nonpremium |

| Анонимный IP-адрес | Реальное время | Nonpremium |

| Администратор подтверждено, что пользователь скомпрометирован | Offline | Nonpremium |

| Аналитика угроз Microsoft Entra | В режиме реального времени или в автономном режиме | Nonpremium |

Обнаружения рисков пользователей

| Обнаружение риска | Тип обнаружения | Тип |

|---|---|---|

| Возможная попытка доступа к основному маркеру обновления (PRT) | Offline | Premium |

| Аномальное действие пользователя | Offline | Premium |

| Пользователь сообщил о подозрительном действии | Offline | Premium |

| Подозрительный трафик API | Offline | Premium |

| Подозрительные шаблоны отправки | Offline | Premium |

| Обнаружен дополнительный риск | В режиме реального времени или в автономном режиме | Nonpremium |

| Утечка учетных данных | Offline | Nonpremium |

| Аналитика угроз Microsoft Entra | Offline | Nonpremium |

Обнаружение рисков уровня "Премиум"

Следующие обнаружения уровня "Премиум" отображаются только для клиентов Microsoft Entra ID P2.

Обнаружение рисков при входе для уровня "Премиум"

Необычное перемещение

Вычисляется в автономном режиме. Этот тип обнаружения рисков определяет два входа, исходящих из географически удаленных расположений, где по крайней мере одно из расположений также может быть нетипичным для пользователя, учитывая прошлое поведение. Алгоритм учитывает несколько факторов, включая время между двумя входами и временем, которое потребуется пользователю для перемещения из первого расположения во второй. Этот риск может указывать на то, что другой пользователь использует одни и те же учетные данные.

Этот алгоритм игнорирует очевидные ложные срабатывания, такие как VPN и расположения, которые постоянно используют другие пользователи в организации, и позволяет получить результаты, соответствующие невозможным условиям перемещения. В системе предусмотрен первоначальный период обучения — 14 дней или 10 входов в систему, в течение которых она изучает поведение нового пользователя при входе.

Исследование нетипичных обнаружений путешествий

- Если вы можете подтвердить, что действие не было выполнено законным пользователем:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сброс пароля.

- Если пользователь, как известно, использует IP-адрес в область своих обязанностей:

- Рекомендуемое действие. Закрыть оповещение

- Если вы можете подтвердить, что пользователь недавно путешествовал в место назначения, упоминание подробно описано в оповещении:

- Рекомендуемое действие: закройте оповещение.

- Если вы можете подтвердить, что диапазон IP-адресов находится из санкционированного VPN.

- Рекомендуемое действие: пометить вход как безопасный и добавить диапазон IP-адресов VPN в именованные расположения в идентификаторе Microsoft Entra и Microsoft Defender для облака Apps.

Аномальный маркер

Вычисляется в режиме реального времени или в автономном режиме. Это обнаружение указывает на наличие аномальных характеристик маркера, таких как необычное время существования или воспроизведение из незнакомого расположения. Это обнаружение охватывает маркеры сеансов и маркеры обновления.

Примечание.

Аномальный маркер настраивается на более шум, чем другие обнаружения на том же уровне риска. Этот компромисс выбирается для повышения вероятности обнаружения повторенных маркеров, которые в противном случае могут быть незамечены. Так как это обнаружение создает много шума, вероятность ложных срабатываний по сеансам, отмеченным этим обнаружением, выше обычного. Мы рекомендуем расследовать сеансы, отмеченные этим обнаружением, только в контексте других входов того же пользователя. Если расположение, приложение, IP-адрес, агент пользователя или другие характеристики нетипичны для этого пользователя, администратор клиента может считать этот риск признаком потенциального воспроизведения маркеров.

Изучение обнаружения аномальных маркеров

- Если вы можете подтвердить, что действие не было выполнено законным пользователем, используя сочетание оповещений о рисках, расположения, приложения, IP-адреса, агента пользователя или других характеристик, которые являются непредвиденными для пользователя:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

- Если вы можете подтвердить расположение, приложение, IP-адрес, агент пользователя или другие характеристики, которые ожидаются для пользователя, и нет других признаков компрометации:

- Рекомендуемое действие. Разрешить пользователю самостоятельно устранить проблему с помощью политики риска условного доступа или подтвердить вход администратора как безопасного.

Дополнительные сведения об обнаружении на основе маркеров см. в статье "Тактика маркеров: как предотвратить, обнаруживать и реагировать на кражу и кражу маркеров" и сборник схем исследования кражи маркеров.

Аномалия издателя токенов

Вычисляется в автономном режиме. Это обнаружение риска указывает на то, что издатель токена SAML для связанного маркера SAML потенциально скомпрометирован. Утверждения, содержащиеся в маркере, являются необычными или соответствуют известным шаблонам злоумышленников.

Изучение обнаружения аномалий издателя маркеров

- Если вы можете подтвердить, что действие не было выполнено законным пользователем:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

- Если пользователь подтвердил, что это действие было выполнено им, и нет других индикаторов компрометации:

- Рекомендуемое действие. Разрешить пользователю самостоятельно устранить проблему с помощью политики риска условного доступа или подтвердить вход администратора как безопасного.

Дополнительные сведения об обнаружении на основе маркеров см. в статье "Тактика маркера: как предотвратить, обнаруживать и реагировать на кражу облачных маркеров".

Подозрительный браузер

Вычисляется в автономном режиме. Обнаружение подозрительного браузера указывает на аномальное поведение на основе подозрительных действий при входе в несколько клиентов из разных стран в одном браузере.

Изучение обнаружения подозрительных браузеров

- Браузер обычно не используется пользователем или действием в браузере не соответствует обычному поведению пользователей.

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

Необычные свойства входа

Вычисляется в режиме реального времени. Этот тип обнаружения риска учитывает прошлый журнал входа для поиска аномальных входов. Система хранит сведения о предыдущих входах и активирует обнаружение рисков при входе со свойствами, незнакомыми пользователю. Эти свойства могут включать протокол IP, ASN, расположение, устройство, браузер и IP-подсеть клиента. Только что созданные пользователи находятся в "режиме обучения", когда неизвестные свойства входа отключены, а наши алгоритмы изучают поведение пользователя. Длительность режима обучения является динамической и зависит от того, сколько времени понадобится алгоритму для сбора достаточной информации о шаблонах входа пользователей. Минимальная длительность составляет 5 дней. Если пользователь долго бездействовал, оно может быть возвращен в режим обучения.

Мы также запускаем это обнаружение для базовой аутентификации (или устаревших протоколов). Так как эти протоколы не имеют современных свойств, таких как идентификатор клиента, существуют ограниченные данные для уменьшения ложных срабатываний. Мы рекомендуем нашим клиентам перейти на современные способы проверки подлинности.

Необычные свойства входа можно обнаружить как при интерактивных, так и при неинтерактивных входах. При обнаружении таких свойств для неинтерактивных входов стоит повысить точность проверки из-за риска атак с помощью воспроизведения маркеров.

При выборе неизвестных свойств входа вы увидите дополнительные сведения о том, почему этот риск активируется. На следующем снимка экрана показан пример этих сведений.

Вредоносный IP-адрес

Вычисляется в автономном режиме. Это обнаружение означает вход с вредоносного IP-адреса. IP-адрес считается вредоносным на основании высокой частоты сбоев из-за недопустимых учетных данных, полученных от IP-адреса, или других источников репутации IP-адресов.

Изучение обнаружения вредоносных IP-адресов

- Если вы можете подтвердить, что действие не было выполнено законным пользователем:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

- Если пользователь, как известно, использует IP-адрес в область своих обязанностей:

- Рекомендуемое действие. Закрыть оповещение

Подозрительные правила для папки "Входящие"

Вычисляется в автономном режиме. Это обнаружение обнаруживается с помощью сведений, предоставляемых Microsoft Defender для облака Приложениями. Эта политика изучает среду и активирует оповещения при обнаружении подозрительных правил, которые удаляют или перемещают сообщения либо папки в папке "Входящие" пользователя. Это обнаружение может указывать на то, что учетная запись пользователя скомпрометирована, сообщения намеренно скрыты, а почтовый ящик используется для распространения нежелательной почты или вредоносных программ в вашей организации.

Распыление пароля

Вычисляется в автономном режиме. Чтобы получить несанкционированный доступ, в качестве средства взлома паролей могут использоваться несколько имен пользователей, использующих обычные пароли. Это обнаружение риска активируется после успешного выполнения атаки путем распыления пароля. Например, злоумышленник успешно прошел проверку подлинности в обнаруженном экземпляре.

Изучение обнаружения спреев паролей

- Если вы можете подтвердить, что действие не было выполнено законным пользователем:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

- Если пользователь, как известно, использует IP-адрес в область своих обязанностей:

- Рекомендуемое действие. Закрыть оповещение

- Если вы можете подтвердить, что учетная запись не была скомпрометирована и не отображает индикаторы подбора или распыления паролей для учетной записи.

- Рекомендуемое действие. Разрешить пользователю самостоятельно устранить проблему с помощью политики риска условного доступа или подтвердить вход администратора как безопасного.

Дополнительные сведения об обнаружении рисков распыления паролей см. в статье "Руководство по выявлению и расследованию атак спрея паролей".

Неосуществимое перемещение

Вычисляется в автономном режиме. Это обнаружение обнаруживается с помощью сведений, предоставляемых Microsoft Defender для облака Приложениями. Это обнаружение идентифицирует действия пользователя (в одном или нескольких сеансах), выполняемых в географически отдаленных расположениях в течение периода, недостаточного для того, чтобы переместиться из первого расположения во второе. Этот риск может указывать на то, что другой пользователь использует одни и те же учетные данные.

Новая страна

Вычисляется в автономном режиме. Это обнаружение обнаруживается с помощью сведений, предоставляемых Microsoft Defender для облака Приложениями. Это обнаружение изучает расположения, где выполнялись предыдущие действия, чтобы определить новые редко упоминаемые расположения. Механизм обнаружения аномалий хранит информацию о предыдущих расположениях, используемых пользователями в организации.

Действия, выполняемые с анонимных IP-адресов

Вычисляется в автономном режиме. Это обнаружение обнаруживается с помощью сведений, предоставляемых Microsoft Defender для облака Приложениями. Эта функция обнаруживает, что пользователи использовали IP-адрес, который был идентифицирован как анонимный IP-адрес прокси-сервера.

Подозрительная пересылка входящих писем

Вычисляется в автономном режиме. Это обнаружение обнаруживается с помощью сведений, предоставляемых Microsoft Defender для облака Приложениями. Эта функция определяет подозрительные правила переадресации сообщений электронной почты, например, если пользователь создал правило для папки "Входящие", которое отправляет копию всех сообщений электронной почты на внешний адрес.

Массовый доступ к конфиденциальным файлам

Вычисляется в автономном режиме. Это обнаружение обнаруживается с помощью сведений, предоставляемых Microsoft Defender для облака Приложениями. При этом изучается ваша среда и выдаются оповещения, когда пользователь обращается к нескольким файлам из Microsoft SharePoint или OneDrive. Оповещение активируется, только если количество файлов, к которым производится доступ, нетипично для пользователя и файлы могут содержать конфиденциальные данные.

Проверенный IP-адрес субъекта угроз

Вычисляется в режиме реального времени. Этот тип обнаружения рисков указывает на активность входа, которая соответствует известным IP-адресам, связанным с национальными государственными субъектами или группами кибер-преступлений, на основе Центра аналитики угроз (MSTIC).

Обнаружение рисков уровня "Премиум", связанных с пользователем

Возможная попытка доступа к основному маркеру обновления

Вычисляется в автономном режиме. Этот тип обнаружения рисков обнаруживается с помощью сведений, предоставляемых Microsoft Defender для конечной точки (MDE). Первичный маркер обновления (PRT) — это ключевой артефакт проверки подлинности Microsoft Entra на устройствах Windows 10, Windows Server 2016 и более поздних версиях, iOS и Android. PRT — это маркер в формате JWT (JSON Web Token), который специально выдается собственным брокерам маркеров корпорации Майкрософт, чтобы обеспечить единый вход для приложений на этих устройствах. Злоумышленники могут попытаться получить доступ к этому ресурсу для последующей атаки на организацию или кражи учетных данных. Это обнаружение перемещает пользователей на высокий риск и только пожары в организациях, которые развернули MDE. Это обнаружение является низким объемом и редко наблюдается в большинстве организаций. Когда это обнаружение появляется, это высокий риск, и пользователи должны быть исправлены.

Аномальное действие пользователя

Вычисляется в автономном режиме. Эти базовые показатели обнаружения рисков обычное поведение пользователя администрирования в идентификаторе Microsoft Entra ID и выявляют аномальные шаблоны поведения, такие как подозрительные изменения в каталоге. Обнаружение активируется для администратора, внося изменения или измененный объект.

Пользователь сообщил о подозрительном действии

Вычисляется в автономном режиме. Это обнаружение рисков сообщается, когда пользователь отрицает запрос многофакторной проверки подлинности (MFA) и сообщает о нем как подозрительное действие. Запрос MFA, не инициированный пользователем, может означать, что их учетные данные скомпрометированы.

Подозрительный трафик API

Вычисляется в автономном режиме. Это обнаружение рисков сообщается, когда ненормальный трафик Graph или перечисление каталогов наблюдается пользователем. Подозрительный трафик API может предложить, что пользователь скомпрометирован и проводит разведку в своей среде.

Подозрительные шаблоны отправки

Вычисляется в автономном режиме. Этот тип обнаружения рисков обнаруживается с помощью сведений, предоставляемых Microsoft Defender для Office (MDO). Это оповещение создается, когда кто-то в вашей организации отправил подозрительные сообщения электронной почты и может быть ограничен от отправки электронной почты или уже ограничен от отправки электронной почты. Это обнаружение перемещает пользователей на средний риск и только пожары в организациях, которые развернули MDO. Это обнаружение является низким объемом и редко наблюдается в большинстве организаций.

Обнаружения nonpremium

Клиенты без лицензий Microsoft Entra ID P2 получают обнаружения с названием "дополнительный риск обнаружен" без подробных сведений об обнаружении, что клиенты с лицензиями P2 делают.

Обнаружение рисков при входе для уровней, отличных от "Премиум"

Обнаружен дополнительный риск (вход)

Вычисляется в режиме реального времени или в автономном режиме. Это означает, что был обнаружен один из рисков уровня "Премиум". Так как обнаружения класса "Премиум" видны только клиентам Microsoft Entra ID P2, они называются "дополнительными рисками" для клиентов без лицензий Microsoft Entra ID P2.

Анонимный IP-адрес

Вычисляется в режиме реального времени. Этот тип обнаружения риска указывает на вход с анонимного IP-адреса (например, браузер Tor, анонимайзеры VPN). Эти IP-адреса обычно используются субъектами, которые хотят скрыть свои данные для входа (IP-адрес, местоположение, устройство и т. д.) для потенциально преступных намерений.

Подтвержденная администратором компрометация пользователя

Вычисляется в автономном режиме. Это обнаружение означает, что администратор выбрал параметр "Подтвердить компрометацию пользователя" в пользовательском интерфейсе пользователей, совершающих рискованные действия, или с помощью API-интерфейса riskyUsers. Чтобы узнать, кто из администраторов подтвердил, что этот пользователь скомпрометирован, посмотрите журнал рисков пользователя (через пользовательский интерфейс или API).

Аналитика угроз Microsoft Entra (вход)

Вычисляется в режиме реального времени или в автономном режиме. Этот тип обнаружения рисков определяет активность пользователей, которая необычна для пользователя или соответствует известным шаблонам атак. Это обнаружение работает на основе источников внутренней и внешней аналитики угроз Майкрософт.

Обнаружение рисков, связанных с пользователем, для уровня, отличного от "Премиум"

Обнаружен дополнительный риск (пользователь)

Вычисляется в режиме реального времени или в автономном режиме. Это означает, что был обнаружен один из рисков уровня "Премиум". Так как обнаружения класса "Премиум" видны только клиентам Microsoft Entra ID P2, они называются "дополнительными рисками" для клиентов без лицензий Microsoft Entra ID P2.

Утечка учетных данных

Вычисляется в автономном режиме. Этот тип обнаружения риска означает, что произошла утечка допустимых учетных данных пользователя. Когда злоумышленники компрометируют допустимые пароли законных пользователей, они часто используют эти собранные учетные данные. Обычно их публикуют в теневом интернете или paste-сайтах либо продают на теневом рынке. Когда служба утечки учетных данных Майкрософт получает учетные данные пользователей из темного интернета, вставки сайтов или других источников, они проверка для текущих допустимых учетных данных пользователей Microsoft Entra, чтобы найти допустимые совпадения. Дополнительные сведения об утечках учетных данных см. в разделе Часто задаваемые вопросы.

Исследование обнаружения утечки учетных данных

- Если этот сигнал обнаружения оповещен для утечки учетных данных для пользователя:

- Рекомендуемое действие. Помечайте вход как скомпрометированный и вызовите сброс пароля, если он еще не выполнен самостоятельной исправлением. Заблокировать пользователя, если злоумышленник имеет доступ к сбросу пароля или выполнить многофакторную проверку подлинности и сбросить пароль и отозвать все маркеры.

Аналитика угроз Microsoft Entra (пользователь)

Вычисляется в автономном режиме. Этот тип обнаружения рисков определяет активность пользователей, которая необычна для пользователя или соответствует известным шаблонам атак. Это обнаружение работает на основе источников внутренней и внешней аналитики угроз Майкрософт.

Часто задаваемые вопросы

Уровни риска

Защита идентификаторов классифицирует риск на три уровня: низкий, средний и высокий. Уровни риска, вычисляемые нашими алгоритмами машинного обучения, и представляют, насколько уверена корпорация Майкрософт в том, что одна или несколько учетных данных пользователя известны неавторизованной сущностью. Обнаружение рисков с высоким уровнем риска означает, что корпорация Майкрософт уверена, что учетная запись была скомпрометирована. Низкий риск указывает на наличие аномалий, присутствующих в учетных данных входа или учетных данных пользователя, но мы менее уверены, что эти аномалии означают, что учетная запись скомпрометирована.

Многие обнаружения могут возникать на нескольких уровнях в зависимости от числа или серьезности обнаруженных аномалий. Например, обнаружение свойств незнакомого входа с высоким риском для пользователя имеет более высокую уверенность в том, что учетная запись была скомпрометирована, чем обнаружение свойств незнакомого входа с низким или средним риском. Некоторые обнаружения, такие как утечка учетных данных и проверенный IP-адрес субъекта угроз, всегда предоставляются как высокий риск.

Уровень риска важен при принятии решения о том, какие обнаружения следует определять приоритеты для исследования и исправления. Они также играют ключевую роль в настройке политик условного доступа на основе рисков, так как каждая политика может быть активирована для низкой, средней, высокой или нет обнаруженных рисков.

Внимание

Все "низкие" уровни риска и пользователи будут сохраняться в продукте в течение 6 месяцев, после чего они будут автоматически стареть, чтобы обеспечить более чистый опыт исследования. Средние и высокие уровни риска будут сохраняться до устранения или увольнения.

На основе допустимости рисков организации можно создавать политики, требующие многофакторной проверки подлинности или сброса пароля при обнаружении определенного уровня риска. Эти политики могут направлять пользователя для самостоятельного исправления и устранения риска или блокировки в зависимости от допустимости.

Синхронизация хэша паролей

Для обнаружения рисков, таких как утечки учетных данных, требуется наличие хэшей паролей. Дополнительные сведения о синхронизации хэша паролей см. в статье о реализации синхронизации хэша паролей с помощью Microsoft Entra Подключение Sync.

Почему существуют обнаружения рисков, созданные для отключенных учетных записей пользователей?

Отключенные учетные записи пользователей можно снова включить. Если учетные данные отключенной учетной записи были скомпрометированы и учетная запись снова включена, злоумышленники смогут использовать эти учетные данные для получения доступа. Защита идентификаторов создает обнаружения рисков для подозрительных действий в отношении отключенных учетных записей пользователей, чтобы предупредить клиентов о потенциальном компрометации учетной записи. Если учетная запись больше не используется и не будет снова включена, клиентам следует удалить ее, чтобы предотвратить нарушение безопасности. Для удаленных учетных записей обнаружения рисков не создаются.

Где Майкрософт находит утечки учетных данных?

Майкрософт находит утечки учетных данных в различных местах, в том числе:

- на общедоступных сайтах для размещения фрагментов текста, например pastebin.com и paste.ca, где злоумышленники обычно публикуют такие материалы; именно в этих местах в первую очередь останавливаются злоумышленники при поиске, чтобы найти украденные учетные данные;

- у правоохранительных органов;

- у прочих группы в корпорации Майкрософт, занимающихся исследованием теневого интернета.

Почему я не вижу утечки учетных данных?

Утечки учетных данных обрабатываются всякий раз, когда корпорация Майкрософт находит новый пакет в общественном доступе. Поскольку эти сведения конфиденциальны, утерянные учетные данные удаляются вскоре после обработки. Только новые утечки учетных данных, обнаруженные после включения синхронизации хэша паролей (PHS), обрабатываются в клиенте. Проверка по ранее найденным парам учетных данных не выполняется.

Я не видел каких-либо утечки событий риска учетных данных в течение довольно некоторого времени

Если вы еще не видели события риска утечки учетных данных, это вызвано следующими причинами:

- Вы не включили PHS для вашего клиента.

- Корпорация Майкрософт не обнаружила утечки для пар учетных данных, соответствующих вашим пользователям.

Как часто корпорация Майкрософт обрабатывает новые учетные данные?

Учетные данные обрабатываются сразу же после их обнаружения, обычно в нескольких пакетах в день.

Ячейки

Расположение в обнаружениях рисков определяется с помощью поиска IP-адресов.