Предоставление приложению согласия администратора на уровне арендатора

Из этой статьи вы узнаете, как предоставить приложению согласие администратора на уровне клиента в идентификаторе Microsoft Entra. Сведения о настройке параметров согласия отдельных пользователей см. в статье "Настройка согласия конечных пользователей для приложений".

При предоставлении согласия администратора на уровне клиента приложению вы предоставляете приложению доступ к разрешениям, запрошенным от имени всей организации. Предоставление согласия администратора от имени организации — это конфиденциальная операция, позволяющая издателю приложения получать доступ к значительной части данных организации или разрешение на выполнение операций с высоким уровнем привилегий. Примерами таких операций могут быть управление ролями, полный доступ ко всем почтовым ящикам или всем сайтам, а также полное олицетворение пользователя. Поэтому перед предоставлением согласия необходимо тщательно проверить разрешения, запрашиваемые приложением.

По умолчанию предоставление согласия администратора на уровне клиента приложению позволяет всем пользователям получать доступ к приложению, если иное не ограничено. Чтобы ограничить круг пользователей, которые могут входить в приложение, настройте это приложение таким образом, чтобы требовать назначения пользователей, а затем назначьте пользователей или группы приложению.

Внимание

Предоставление согласия администратора на уровне клиента может отозвать разрешения, которые уже были предоставлены для этого приложения. Разрешения, которые пользователи уже предоставили от собственного имени, не затрагиваются.

Необходимые компоненты

Для предоставления согласия администратора на уровне клиента необходимо войти в систему как пользователь, имеющий право давать согласие от имени организации.

Чтобы предоставить приложению согласие администратора на уровне арендатора, требуется следующее:

Учетная запись пользователя Microsoft Entra с одной из следующих ролей:

- Глобальный администратор или Администратор привилегированных ролей для предоставления согласия для приложений, запрашивающих любое разрешение для любого API.

- Cloud Application Администратор istrator или Application Администратор istrator для предоставления согласия для приложений, запрашивающих любое разрешение для любого API, кроме ролей приложений Microsoft Graph (разрешений приложения).

- Настраиваемая роль каталога, которая включает разрешение на предоставление приложениям разрешений для разрешений, необходимых приложению.

Предоставление согласия администратора на уровне клиента в области приложений Enterprise

Вы можете предоставить согласие администратора на уровне клиента через область корпоративных приложений , если приложение уже подготовлено в вашем клиенте. К примеру, приложение может быть подготовлено в вашем клиенте, если хотя бы один пользователь уже дал согласие на использование приложения. Дополнительные сведения см. в статье о том, как и почему приложения добавляются в идентификатор Microsoft Entra.

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

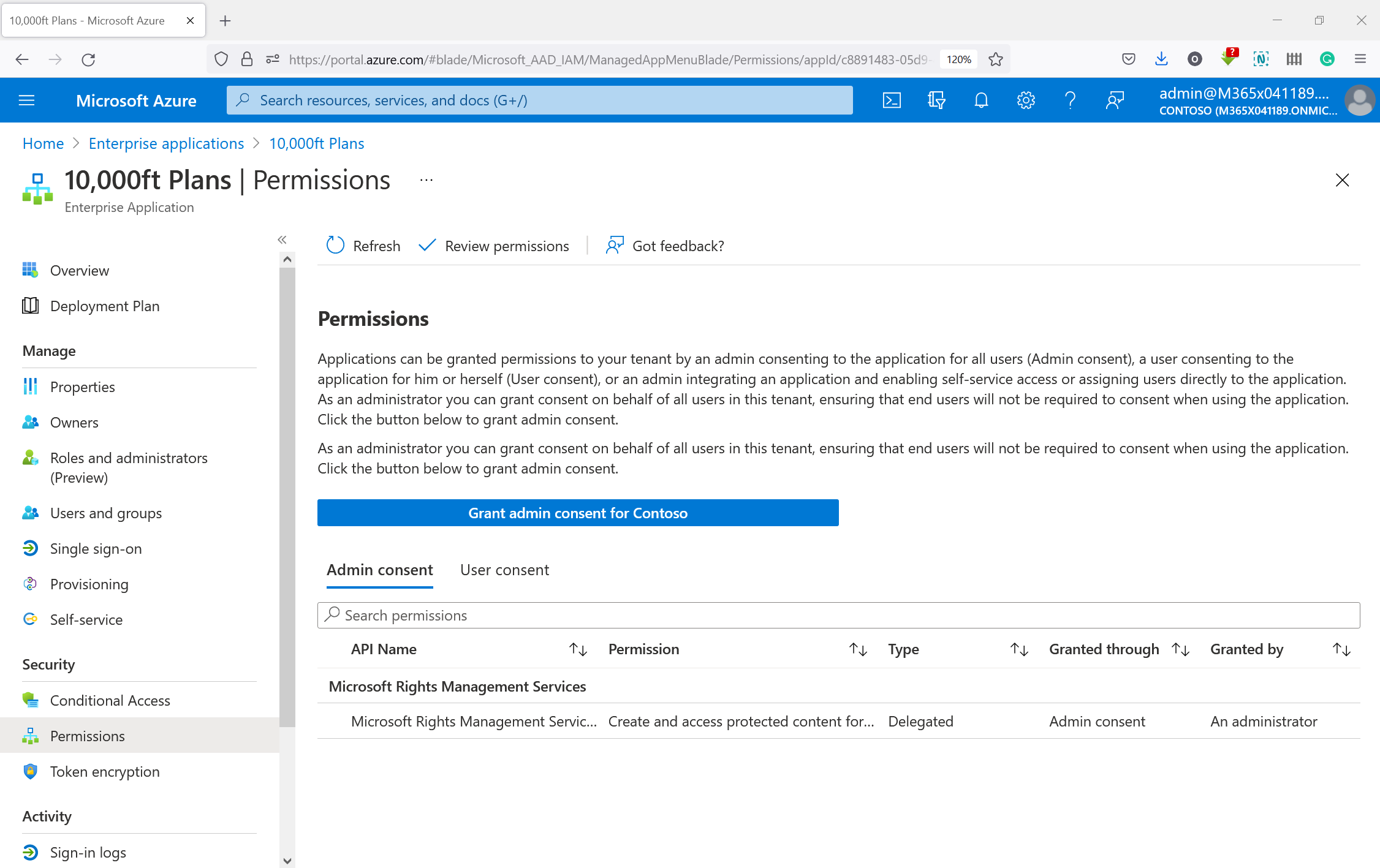

Чтобы предоставить согласие администратора на уровне клиента приложению, указанному в области корпоративных приложений :

- Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

- Перейдите к приложениям>Identity>Application Enterprise Для всех приложений.>

- Введите имя существующего приложения в поле поиска и выберите приложение из результатов поиска.

- Выберите разрешения в разделе "Безопасность".

- Внимательно проверьте разрешения, необходимые для работы приложения. Если вы согласны с разрешениями, которые требует приложение, выберите Предоставление согласия администратора.

Предоставление согласия администратора в области Регистрация приложений

Вы можете предоставить согласие администратора на уровне клиента из Регистрация приложений в Центре администрирования Microsoft Entra для приложений, которые ваша организация разработала и зарегистрировала непосредственно в клиенте Microsoft Entra.

Для предоставления согласия администратора на уровне клиента при регистрации приложений:

- В Центре администрирования Microsoft Entra перейдите к приложениям Identity>Application> Регистрация приложений> All.

- Введите имя существующего приложения в поле поиска и выберите приложение из результатов поиска.

- Выберите разрешения API в разделе "Управление".

- Внимательно проверьте разрешения, необходимые для работы приложения. Если вы согласны, щелкните Предоставление согласия администратора.

Создание URL-адреса для предоставления согласия администратора на уровне клиента

При предоставлении согласия администратора на уровне клиента с помощью любого метода, описанного в предыдущем разделе, откроется окно из Центра администрирования Microsoft Entra, чтобы получить согласие администратора на уровне клиента. Если вам известен идентификатор клиента (также известный как идентификатор приложения) приложения, вы можете создать тот же URL-адрес, чтобы предоставить согласие администратора на уровне клиента.

URL-адрес согласия администратора на уровне клиента имеет следующий формат:

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

где:

{client-id}представляет собой идентификатор клиента приложения (также известный как идентификатор приложения).{organization}— это идентификатор клиента или любое проверенное доменное имя клиента, в который вы хотите предоставить согласие приложению. Вы можете использовать значениеorganizations, которое приводит к тому, что согласие произойдет в домашнем клиенте пользователя, с которым вы входите.

Как всегда, внимательно просматривайте разрешения, запрашиваемые приложением, перед предоставлением согласия.

Дополнительные сведения о создании URL-адреса согласия администратора на уровне клиента см. в разделе Администратор согласие на платформа удостоверений Майкрософт.

Предоставление согласия администратора для делегированных разрешений с помощью Microsoft Graph PowerShell

В этом разделе описано, как предоставить делегированные разрешения приложению. Делегированные разрешения — это разрешения, необходимые приложению для доступа к API от имени пользователя, вошедшего в систему. Разрешения определяются API ресурсов и предоставляются корпоративному приложению, который является клиентским приложением. Это согласие предоставляется от имени всех пользователей.

В следующем примере API ресурсов — Microsoft Graph идентификатора 7ea9e944-71ce-443d-811c-71e8047b557aобъекта. API Microsoft Graph определяет делегированные разрешения User.Read.All и Group.Read.All. Тип согласия AllPrincipalsуказывает, что вы даете согласие от имени всех пользователей в клиенте. Идентификатор объекта клиентского корпоративного приложения b0d9b9e3-0ecf-4bfd-8dab-9273dd055a941.

Внимание

Будьте осторожны! Разрешения, предоставленные программным способом, не подлежат проверке или подтверждению. Они вступают в силу немедленно.

Подключение в Microsoft Graph PowerShell и войдите как минимум Cloud Application Администратор istrator.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"Получение всех делегированных разрешений, определенных Microsoft Graph (приложением ресурсов) в вашем клиенте. Определите делегированные разрешения, которые необходимо предоставить клиентскому приложению. В этом примере разрешения делегирования имеют и

User.Read.AllGroup.Read.AllGet-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | flПредоставьте делегированные разрешения клиентскому корпоративному приложению, выполнив следующий запрос.

$params = @{ "ClientId" = "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94" "ConsentType" = "AllPrincipals" "ResourceId" = "7ea9e944-71ce-443d-811c-71e8047b557a" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, ScopeУбедитесь, что вы предоставили согласие администратора на уровне клиента, выполнив следующий запрос.

Get-MgOauth2PermissionGrant -Filter "clientId eq 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' and consentType eq 'AllPrincipals'"

Предоставление согласия администратора для разрешений приложений с помощью Microsoft Graph PowerShell

В этом разделе описано, как предоставить приложениям разрешения для корпоративного приложения. Разрешения приложения — это разрешения, необходимые приложению для доступа к API ресурсов. Разрешения определяются API ресурсов и предоставляются корпоративному приложению, которое является основным приложением. После предоставления приложению доступа к API ресурсов он запускается как фоновая служба или управляющая программа без входа пользователя. Разрешения приложения также называются ролями приложения.

В следующем примере вы предоставляете приложению Microsoft Graph (субъекту идентификатора b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94) роль приложения (разрешение приложения) идентификатора df021288-bdef-4463-88db-98f22de89214 , который предоставляется API ресурсов идентификатора 7ea9e944-71ce-443d-811c-71e8047b557a.

Подключение в Microsoft Graph PowerShell и войдите в систему в качестве Глобальный Администратор istrator.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"Получение ролей приложения, определенных Microsoft Graph в клиенте. Определите роль приложения, которую необходимо предоставить клиентскому корпоративному приложению. В этом примере идентификатор роли приложения —

df021288-bdef-4463-88db-98f22de89214.Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |flПредоставьте приложению разрешение (роль приложения) основному приложению, выполнив следующий запрос.

$params = @{

"PrincipalId" ="b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94"

"ResourceId" = "7ea9e944-71ce-443d-811c-71e8047b557a"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Используйте Обозреватель Graph для предоставления делегированных и приложений разрешений.

Предоставление согласия администратора для делегированных разрешений с помощью API Microsoft Graph

В этом разделе описано, как предоставить делегированные разрешения приложению. Делегированные разрешения — это разрешения, необходимые приложению для доступа к API от имени пользователя, вошедшего в систему. Разрешения определяются API ресурсов и предоставляются корпоративному приложению, который является клиентским приложением. Это согласие предоставляется от имени всех пользователей.

Необходимо войти по крайней мере в облачное приложение Администратор istrator.

В следующем примере API ресурсов — Microsoft Graph идентификатора 7ea9e944-71ce-443d-811c-71e8047b557aобъекта. API Microsoft Graph определяет делегированные разрешения User.Read.All и Group.Read.All. Тип согласия AllPrincipalsуказывает, что вы даете согласие от имени всех пользователей в клиенте. Идентификатор объекта клиентского корпоративного приложения b0d9b9e3-0ecf-4bfd-8dab-9273dd055a941.

Внимание

Будьте осторожны! Разрешения, предоставленные программным способом, не подлежат проверке или подтверждению. Они вступают в силу немедленно.

Получение всех делегированных разрешений, определенных Microsoft Graph (приложением ресурсов) в вашем клиенте. Определите делегированные разрешения, которые необходимо предоставить клиентскому приложению. В этом примере разрешения делегирования имеют и

User.Read.AllGroup.Read.AllGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopesПредоставьте делегированные разрешения клиентскому корпоративному приложению, выполнив следующий запрос.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94", "consentType": "AllPrincipals", "resourceId": "7ea9e944-71ce-443d-811c-71e8047b557a", "scope": "User.Read.All Group.Read.All" }Убедитесь, что вы предоставили согласие администратора на уровне клиента, выполнив следующий запрос.

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' and consentType eq 'AllPrincipals'

Предоставление согласия администратора для разрешений приложений с помощью API Microsoft Graph

В этом разделе описано, как предоставить приложениям разрешения для корпоративного приложения. Разрешения приложения — это разрешения, необходимые приложению для доступа к API ресурсов. Разрешения определяются API ресурсов и предоставляются корпоративному приложению, которое является основным приложением. После предоставления приложению доступа к API ресурсов он запускается как фоновая служба или управляющая программа без входа пользователя. Разрешения приложения также называются ролями приложения.

В следующем примере вы предоставляете приложению Microsoft Graph (субъект идентификатораb0d9b9e3-0ecf-4bfd-8dab-9273dd055a94df021288-bdef-4463-88db-98f22de89214) роль приложения (разрешение приложения), который предоставляется корпоративным приложением ресурса id7ea9e944-71ce-443d-811c-71e8047b557a.

Вам нужно подписаться как глобальный Администратор istrator.

Получение ролей приложения, определенных Microsoft Graph в клиенте. Определите роль приложения, которую необходимо предоставить клиентскому корпоративному приложению. В этом примере идентификатор роли приложения —

df021288-bdef-4463-88db-98f22de89214GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRolesПредоставьте приложению разрешение (роль приложения) основному приложению, выполнив следующий запрос.

POST https://graph.microsoft.com/v1.0/servicePrincipals/7ea9e944-71ce-443d-811c-71e8047b557a/appRoleAssignedTo Request body { "principalId": "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94", "resourceId": "7ea9e944-71ce-443d-811c-71e8047b557a", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }

Следующие шаги

- Настройте способ предоставления конечным пользователям согласия на приложения.

- Настройте рабочий процесс согласия администратора.