Что такое управление привилегированными пользователями Microsoft Entra?

управление привилегированными пользователями (PIM) — это служба в идентификаторе Microsoft Entra, которая позволяет управлять, контролировать и отслеживать доступ к важным ресурсам в организации. К этим ресурсам относятся ресурсы в идентификаторе Microsoft Entra, Azure и других веб-службах Майкрософт, таких как Microsoft 365 или Microsoft Intune. В следующем видео объясняется важные понятия и функции PIM.

Причины использования

Организациям необходимо свести к минимуму число пользователей, имеющих доступ к защищенным сведениям или ресурсам. Это снижает вероятность того, что

- такой доступ получит злоумышленник;

- действия полномочного пользователя случайно окажут негативное воздействие на конфиденциальный ресурс.

Однако пользователям по-прежнему необходимо выполнять привилегированные операции в приложениях Microsoft Entra ID, Azure, Microsoft 365 или SaaS. Организации могут предоставлять пользователям доступ к ресурсам Azure и Microsoft Entra с правами JIT и управлять тем, что эти пользователи делают с привилегированным доступом.

Требования к лицензиям

Для использования управление привилегированными пользователями требуются лицензии. Дополнительные сведения о лицензировании см. в Управление идентификацией Microsoft Entra основах лицензирования.

В чем его функция?

Управление привилегированными пользователями обеспечивает активацию ролей на основе времени и утверждений, чтобы снизить риски, связанные с чрезмерным, ненужным или неправильным использованием разрешений на доступ к ресурсам, которые вас интересуют. Ниже приведены некоторые основные возможности управления привилегированными пользователями:

- Предоставление JIT-привилегированного доступа к идентификатору Microsoft Entra и ресурсам Azure

- назначение доступа с временным ограничением к ресурсам с помощью даты начала и окончания;

- требование утверждения для активации привилегированных ролей;

- принудительное применение многофакторной проверки подлинности для активации любой роли;

- использование обоснования, чтобы понять причину активации;

- получение уведомлений при активации привилегированных ролей;

- проведение проверки доступа, чтобы убедиться в необходимости ролей для пользователей;

- скачивание журнала аудита для операций внутреннего и внешнего аудита.

- Защита от удаления последних активных назначений роли глобального администратора и администратора привилегированных ролей

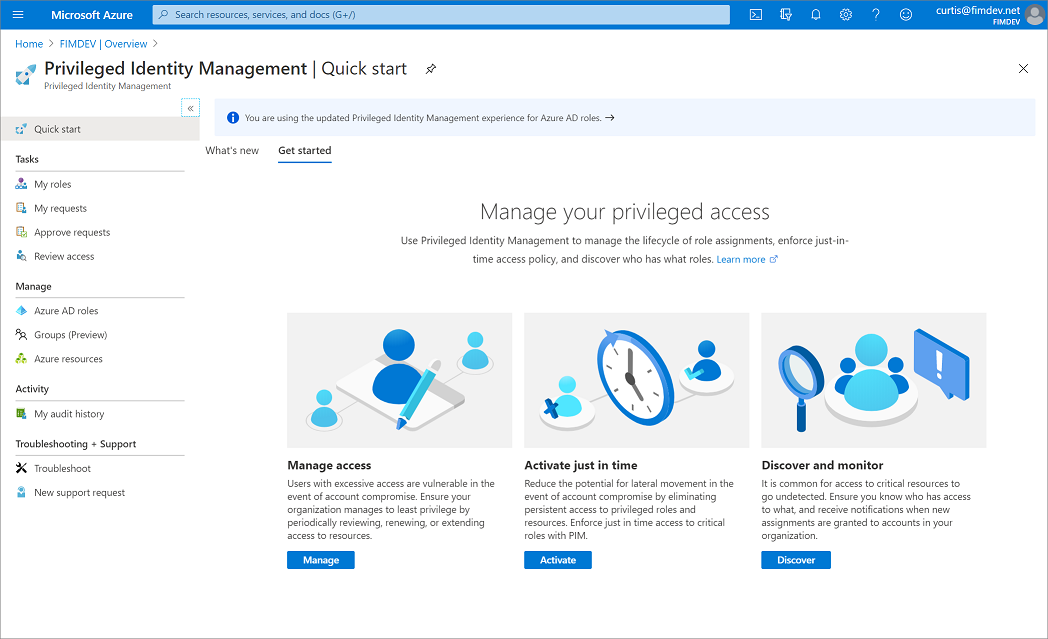

Что можно сделать?

После настройки PIM в меню навигации слева вы увидите параметры Задачи, Управление и Действие. Администратор может выбрать варианты управления ролями Microsoft Entra, управления ролями ресурсов Azure или PIM для групп. Выбрав нужный вариант, вы увидите соответствующий набор параметров.

Какие существуют роли пользователей и доступные им действия?

Для ролей Microsoft Entra в управление привилегированными пользователями только пользователь, который находится в роли привилегированной роли Администратор istrator или глобальной роли Администратор istrator, может управлять назначениями для других администраторов. Глобальные Администратор istrators, security Администратор istrator, Global Читатели и средства чтения безопасности также могут просматривать назначения для ролей Microsoft Entra в управление привилегированными пользователями.

Для ролей ресурсов Azure только администратор подписки, владелец ресурса или администратор доступа пользователей к ресурсам могут управлять назначениями других администраторов в PIM. Администратор привилегированных ролей, администратор безопасности и читатель сведений о безопасности по умолчанию не могут просматривать назначения ролей ресурсов Azure в PIM.

Терминология

Чтобы лучше понять PIM и сопутствующую документацию, изучите следующие термины.

| Термин или понятие | Категория назначения ролей | Description |

|---|---|---|

| допустимое | Тип | Назначение роли, в соответствии с которым пользователь должен выполнить одно или несколько действий для использования роли. Назначение роли пользователю означает, что он может активировать роль, когда ему необходимо выполнить привилегированные задачи. Доступы, предоставленные пользователю с постоянной ролью и пользователю с временной ролью, ничем не отличаются. Единственное различие состоит в том, что второму типу пользователей доступ не требуется постоянно. |

| active | Тип | Назначение роли, которое не требует от пользователя выполнения каких-либо действий для ее использования. Пользователи, назначенные в качестве активных, имеют все полномочия, присвоенные роли. |

| активировать | Процесс выполнения одного или нескольких действий для использования роли, на которую имеет право пользователь. Действия могут включать выполнение многофакторной проверки подлинности (MFA) проверка, предоставление бизнес-обоснования или запрос утверждения от назначенных утверждающих лиц. | |

| назначено | State | Пользователь, который имеет назначение активной роли. |

| активировано | State | Пользователь, который имеет назначение допустимой роли, выполнил действия по активации роли, и теперь она активна. После активации пользователь может использовать роль для предварительно настроенного периода времени, прежде чем снова активировать его. |

| постоянное допустимое | Длительность | Назначение роли, где пользователь всегда имеет право активировать роль. |

| постоянное активное | Длительность | Назначение роли, где пользователь всегда может использовать роль, не выполняя каких-либо действий. |

| допустимое ограничение по времени | Длительность | Назначение роли, когда пользователь может активировать роль в только в период между указанными датами начала и окончания. |

| активное ограничение по времени | Длительность | Назначение роли, когда пользователь может использовать роль в только в период между указанными датами начала и окончания. |

| JIT-доступ | Это модель, в которой пользователи получают временные разрешения для выполнения привилегированных задач, что не позволяет злоумышленникам или неавторизованным пользователям получить доступ по истечении срока действия разрешения. Доступ предоставляется только в том случае, если он необходим пользователю. | |

| Принцип доступа с минимальными привилегиями | Рекомендуемый метод обеспечения безопасности, когда каждому пользователю предоставляются только минимальные привилегии, необходимые для выполнения задач, которые ему разрешено выполнять. Такой подход позволяет свести к минимуму количество глобальных администраторов. Вместо этого используются определенные роли администратора для конкретных сценариев. |

Общие сведения о назначении ролей

Назначения ролей PIM обеспечивают безопасный способ предоставления доступа к ресурсам в организации. В этом разделе описан процесс назначения. Он включает назначение ролей участникам, активацию назначений, утверждение или отклонение запросов, а также продление и обновление назначений.

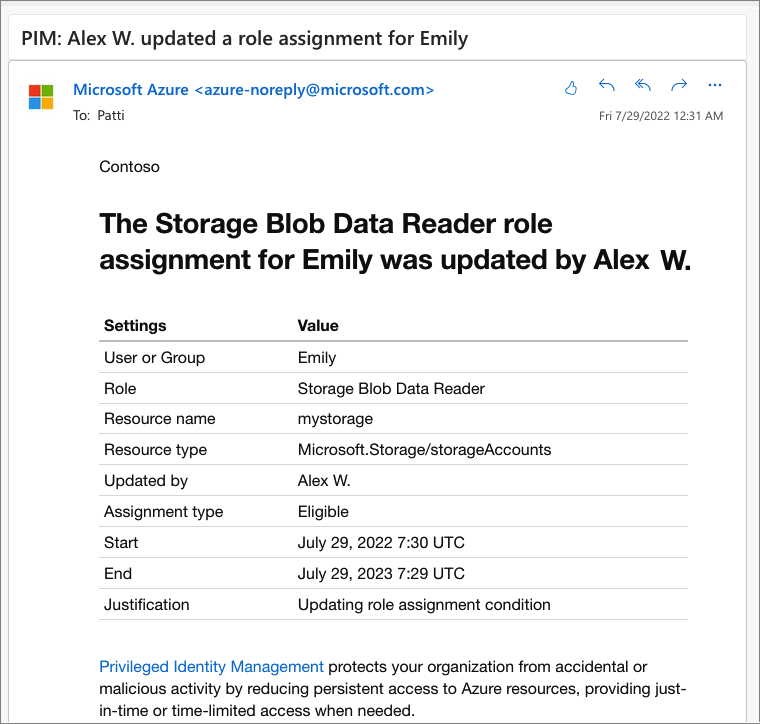

PIM информирует вас, отправляя вам и другим участникам уведомления по электронной почте. В этих сообщениях электронной почты также могут содержаться ссылки на соответствующие задачи, такие как активация, одобрение или отклонение запроса.

На следующем снимка экрана показано сообщение электронной почты, отправленное PIM. Сообщение информирует пользователя Patti о том, что пользователь Alex обновил назначение роли для пользователя Emily.

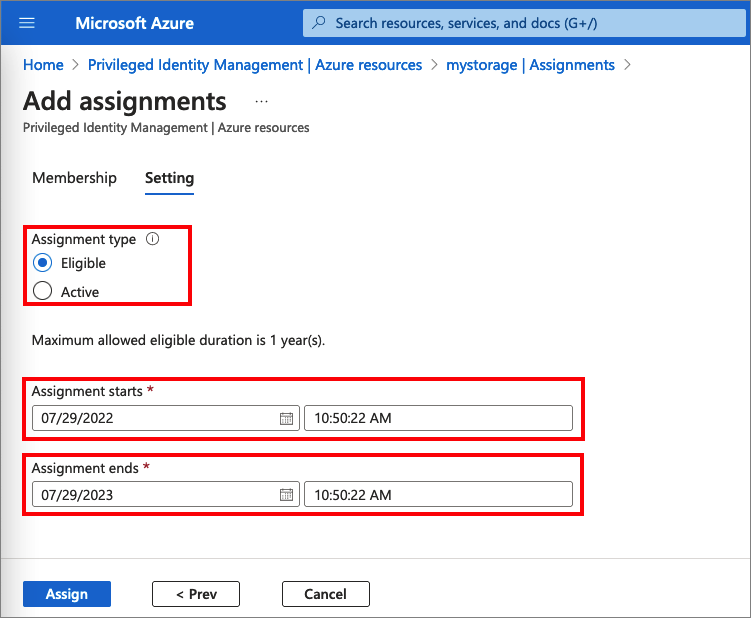

Назначить

Процесс назначения начинается с назначения ролей участникам. Чтобы предоставить доступ к ресурсу, администратор назначает роли пользователям, группам, субъектам-службам или управляемым удостоверениям. Назначение содержит следующие данные:

- Участники или владельцы для назначения роли.

- Область назначения. Область ограничивает назначенную роль определенным набором ресурсов.

- Тип назначения

- Назначение допустимой роли означает, что участник роли должен выполнить определенное действие для использования этой роли. Действия могут включать активацию или запрос утверждения у назначенных утверждающих лиц.

- Назначение активной роли не предусматривает дополнительных действий члена для использования роли. Участники, назначенные в качестве активных, имеют все полномочия, назначенные роли.

- Продолжительность назначения с использованием дат начала и окончания или постоянная. Для допустимых назначений участники могут активировать или запросить утверждение в даты начала и окончания. Для активных назначений участники могут использовать роль назначения в течение этого периода времени.

На следующем снимке экрана показано, как администратор назначает роль участникам.

Дополнительные сведения проверка следующих статьях: назначение ролей Microsoft Entra, назначение ролей ресурсов Azure и назначение прав на PIM для групп

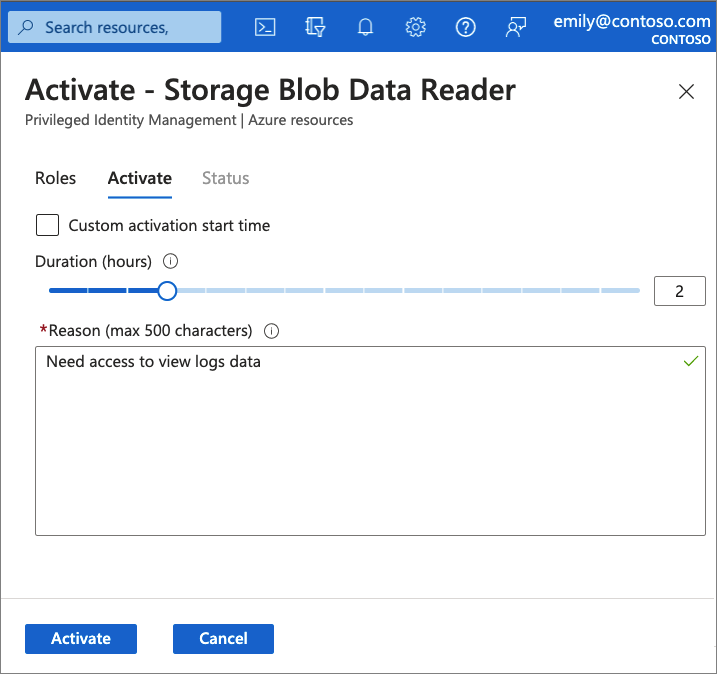

Активировать

Если пользователям было предоставлено право на роль, они должны активировать назначение роли, прежде чем использовать роль. Чтобы активировать роль, пользователи должны выбрать определенную продолжительность активации в пределах максимального значения (настраивается администраторами) и указать причину запроса на активацию.

На следующем снимке экрана показано, как участники активируют свою роль на ограниченное время.

Если роль требует утверждения для активации, уведомление появится в правом верхнем углу браузера пользователя, информируя о том, что запрос ожидает утверждения. Если утверждение не требуется, участник может начать использовать роль.

Дополнительные сведения проверка из следующих статей: активация ролей Microsoft Entra, активация ролей ресурсов Azure и активация ролей PIM для групп

Утверждение или отклонение

Делегированные утверждающие получают уведомления по электронной почте, когда запрос на роль ожидает их утверждения. Утверждающие могут просматривать, утверждать или отклонять эти ожидающие запросы в PIM. После утверждения запроса участник может начать использовать роль. Например, если пользователю или группе назначена роль "Вклад" в группу ресурсов, они могут управлять этой конкретной группой ресурсов.

Дополнительные сведения проверка в следующих статьях: утверждение или отклонение запросов для ролей Microsoft Entra, утверждение или отклонение запросов на роли ресурсов Azure и утверждение запросов активации для PIM для групп

Продлевать и обновлять назначения

После того, как администраторы установят назначения владельцев или участников с привязкой ко времени, первый вопрос, который вы можете задать, — что произойдет, если срок действия назначения истечет? В этой новой версии мы предоставляем два варианта для такого сценария:

- Отсрочка — если срок действия назначения роли скоро истечет, пользователь может с помощью Privileged Identity Management запросить отсрочку для назначения роли.

- Продление — если срок действия назначения уже истек, пользователь может с помощью Privileged Identity Management запросить продление назначения роли.

Оба инициированных пользователем действия должен утвердить глобальный администратор или администратор привилегированных ролей. Администраторам больше не нужно управлять сроками действия назначений. Можно просто дождаться запроса на отсрочку или продление и утвердить его либо отклонить.

Дополнительные сведения проверка следующих статьях: расширение или продление назначений ролей Microsoft Entra, расширение или продление назначений ролей ресурсов Azure и расширение или продление PIM для назначений групп

Сценарии

Управление привилегированными пользователями поддерживает следующие сценарии:

Разрешения администратора привилегированных ролей

- Включение утверждений для конкретных ролей

- Указание утверждающих лиц или групп с правом утверждения запросов

- Просмотр истории запросов и утверждений для всех привилегированных ролей

Разрешения утверждающего

- Просмотр запросов, ожидающих утверждения

- Утверждение или отклонение запросов на повышение роли (по одному и массово)

- Указание обоснования для своего утверждения или отказа

Допустимые разрешения пользователя роли

- Запрос активации роли, для которой требуется утверждение

- Просмотр состояния запроса на активацию

- Выполните задачу в идентификаторе Microsoft Entra, если активация утверждена

API-интерфейсы Microsoft Graph

Вы можете использовать управление привилегированными пользователями программным способом с помощью следующих API Microsoft Graph:

Следующие шаги

- License requirements to use Privileged Identity Management (Требования к лицензии для использования PIM)

- Защита привилегированного доступа для гибридных и облачных развертываний в идентификаторе Microsoft Entra

- Deploy Azure AD Privileged Identity Management (PIM) (Развертывание Azure AD Privileged Identity Management (PIM))