Цель этой статьи — предоставить технические сведения о реализации рабочих нагрузок Murex в Microsoft Azure.

Murex является ведущим глобальным поставщиком программного обеспечения для торговли, управления рисками, операций обработки и постторговых решений для рынков капитала. Многие банки развертывают платформу третьего поколения Murex MX.3 для управления рисками, ускорения преобразования и упрощения соответствия требованиям, а также для ускорения роста доходов. Платформа Murex позволяет клиентам получать больший контроль над своими операциями, повысить эффективность и сократить эксплуатационные затраты.

Архитектура

Рабочие нагрузки Murex MX.3 могут выполняться в таких базах данных, как Oracle, Sybase или SQL Server. В версии 3.1.48 SQL Server 2019 Standard поддерживается для MX.3, что позволяет воспользоваться преимуществами производительности, масштабируемости, устойчивости и экономии затрат, упрощаемых SQL Server. MX.3 доступен только на виртуальных машинах Azure под управлением ОС Windows.

Скачайте файл Visio для этой архитектуры.

Рабочий процесс

- Уровень презентации MX.3 размещается в Azure и доступен из локальной среды через ExpressRoute или VPN типа "сеть — сеть".

- Уровень приложения содержит уровень презентации, бизнес-слой, уровень оркестрации и уровень сетки. Он обращается к SQL Server на виртуальной машине Windows для хранения и получения данных. Для дополнительной безопасности рекомендуется использовать виртуальный рабочий стол Azure или Облачный компьютер Windows 365 запуска классического приложения для доступа к уровню презентации. Однако вы также можете получить доступ к нему через веб-интерфейс.

- Уровень презентации обращается к бизнес-уровню, уровню оркестрации и компонентам уровня сетки для завершения бизнес-процесса.

- Уровень приложений обращается к службам Azure Key Vault для безопасного хранения ключей и секретов шифрования.

- Администратор пользователи безопасно получают доступ к серверам Murex MX.3 с помощью службы Бастиона Azure.

Компоненты

- Бастион Azure: Бастион Azure — это полностью управляемая служба, которая обеспечивает более безопасный и простой протокол удаленного рабочего стола (RDP) и протокол Secure Shell (SSH) для виртуальных машин без каких-либо уязвимостей через общедоступные IP-адреса.

- Azure Monitor: Azure Monitor помогает собирать, анализировать и действовать с данными телеметрии из azure и локальных сред.

- Брандмауэр Azure. Брандмауэр Azure — это облачная и интеллектуальная служба безопасности брандмауэра сети, которая обеспечивает лучшую защиту от угроз для облачных рабочих нагрузок, работающих в Azure.

- Azure ExpressRoute: используйте Azure ExpressRoute для создания частных подключений между центрами обработки данных Azure и инфраструктурой в локальной среде или в среде совместного размещения.

- Файлы Azure: полностью управляемые файловые ресурсы в облаке, доступные через стандартные протоколы S МБ и NFS.

- Служба хранилища дисков Azure: служба хранилища дисков Azure предлагает высокопроизводительное, устойчивое хранилище блоков для критически важных приложений.

- Azure Site Recovery. Чтобы обеспечить работу приложений во время запланированных и незапланированных сбоев, развертывания реплика отработки отказа и процессов восстановления с помощью Site Recovery.

- SQL Server на виртуальной машине Windows: SQL Server в Azure Виртуальные машины позволяет использовать полные версии SQL Server в облаке без необходимости управлять локальным оборудованием. Кроме того, оплата по мере использования упрощает лицензирование для виртуальных машин SQL Server.

- Azure Key Vault. Используйте Azure Key Vault для безопасного хранения и доступа к секретам.

- Azure VPN-шлюз: VPN-шлюз отправляет зашифрованный трафик между виртуальной сетью Azure и локальным расположением через общедоступный Интернет.

- Политика Azure. Используйте Политика Azure для создания, назначения и управления определениями политик в среде Azure.

- Azure Backup: Azure Backup — это экономичное, безопасное и безопасное решение для резервного копирования, которое можно масштабировать в зависимости от потребностей хранилища резервных копий.

Альтернативные варианты

В качестве альтернативного решения можно использовать Murex MX.3 с Oracle в качестве базы данных вместо SQL. Дополнительные сведения см. в статье "Размещение рабочей нагрузки Murex MX.3 в Azure".

Подробности сценария

MX.3 — это клиентское или серверное приложение на основе трехуровневой архитектуры. Банки используют MX.3 для своих бизнес-требований, таких как продажи и торговля, управление рисками предприятия, а также обеспечение и инвестиции.

Azure предоставляет быстрый и простой способ создания и масштабирования инфраструктуры MX.3. Она предлагает безопасную, надежную и эффективную среду для рабочих, разработки и тестирования систем, а также значительно снижает затраты на инфраструктуру, необходимую для работы среды MX.3.

Подробные сведения о различных уровнях и уровнях приложения Murex MX.3, вычислительных ресурсов и хранилища см. в технической группе Murex.

Потенциальные варианты использования

Это решение идеально подходит для использования в финансовой отрасли, включая следующие потенциальные варианты использования:

- Повышение контроля над операциями, повышение эффективности и снижение затрат на инфраструктуру.

- Создайте безопасную, надежную и эффективную среду для рабочей среды и разработки.

Требования и ограничения

Murex MX.3 — это сложная рабочая нагрузка с высокой памятью, низкой задержкой и высоким уровнем доступности. Ниже приведены некоторые технические ограничения и требования, которые необходимо проанализировать при реализации рабочей нагрузки Murex MX.3 в Azure.

- MX.3 использует архитектуру клиента или сервера. При реализации в Azure его можно запускать на виртуальных машинах, и для приложения не поддерживаются службы PaaS. Тщательно проанализируйте все собственные службы Azure, чтобы убедиться, что они соответствуют техническим требованиям для Murex.

- Приложению MX.3 требуются внешние (интернет) и внутренние (локальные) подключения для выполнения задач. Архитектура Azure для приложения MX.3 должна поддерживать модель безопасного подключения для интеграции с внутренними и внешними службами. Используйте VPN типа "сеть — сеть" Azure или ExpressRoute (рекомендуется) для подключения к локальным службам.

- Вы можете полностью развернуть решение MX.3 в Azure или развернуть частичный набор компонентов Azure с помощью гибридной модели (не описанной в этой статье). Перед использованием гибридной модели развертывания необходимо тщательно проанализировать архитектуру и технические требования. Гибридные модели развертывания для MX.3 подлежат техническому просмотру командой Murex.

Рекомендации

Эти рекомендации реализуют основные принципы платформы Azure Well-Architected Framework, которая является набором руководящих принципов, которые можно использовать для улучшения качества рабочей нагрузки. Дополнительные сведения см. в статье Microsoft Azure Well-Architected Framework.

Надежность

Надежность гарантирует, что ваше приложение позволит вам выполнить ваши обязательства перед клиентами. Дополнительные сведения см. в разделе "Обзор основы надежности".

Для резервного копирования можно использовать собственные службы резервного копирования Azure в сочетании с хранилищем Azure. Используйте эти службы для ежедневных, еженедельных или ежемесячных резервных копий виртуальных машин приложения или других требований к резервному копированию на уровне приложений. Для требований к базе данных можно использовать Site Recovery для автоматизации процесса аварийного восстановления и реплика собственной базы данных. Вы также можете использовать средства резервного копирования для достижения требуемого уровня метрик RPO.

Чтобы получить высокую доступность и устойчивость решения Murex в Azure, выполните каждый слой уровня приложений по крайней мере на двух виртуальных машинах. Конфигурацию группы доступности Azure можно использовать для обеспечения высокой доступности на нескольких виртуальных машинах. Вы также можете использовать Azure Масштабируемые наборы виртуальных машин для избыточности и повышения производительности приложений, распределенных по нескольким экземплярам. Вы можете обеспечить высокую доступность для уровня оркестрации, размещая их в нескольких экземплярах и вызывая экземпляры с помощью пользовательских скриптов. Чтобы обеспечить высокий уровень доступности, используйте функции высокого уровня доступности базы данных, такие как группа доступности SQL Server AlwaysOn.

Группу доступности AlwaysOn SQL Server можно использовать для автоматизации отработки отказа аварийного восстановления путем настройки основного экземпляра SQL Server и одного или нескольких дополнительных экземпляров. Настройте функцию группы доступности AlwaysOn на каждом экземпляре сервера.

MX.3 требует включения DTC в SQL Server. Мы рекомендуем разместить SQL Server на виртуальных машинах Windows Server для поддержки транзакций DTC, так как поддержка DTC пока недоступна в SQL Server в ОС RedHat Linux для группы доступности AlwaysOn SQL Server.

Для аварийного восстановления необходимо запустить сайт аварийного восстановления в другом регионе Azure. Для SQL Server можно использовать конфигурации аварийного восстановления активного пассивного аварийного восстановления на основе целевой точки восстановления и требований к целевому времени восстановления. Active-active не является вариантом с SQL Server, так как записи в нескольких регионах невозможно. Потеря данных из-за задержки и времени резервного копирования необходимо учитывать. Вы можете использовать Site Recovery для автоматизации процесса аварийного восстановления и реплика собственной базы данных. Вы также можете использовать средства резервного копирования для достижения требуемого уровня метрик RPO.

Linux является товарным знаком соответствующей компании. Никакое подтверждение не подразумевается использованием этого знака.

Безопасность

Безопасность обеспечивает гарантии от преднамеренного нападения и злоупотребления ценными данными и системами. Дополнительные сведения см. в разделе "Общие сведения о компоненте безопасности".

Доступ к уровню клиента MX.3 напрямую из пользовательского рабочего стола или через решения виртуального рабочего стола, такие как Виртуальный рабочий стол Azure, Облачный компьютер Windows 365 или другие решения, отличные от Майкрософт.

Используйте службы, такие как Azure Key Vault, для решения требований безопасности приложения MX.3 в Azure путем хранения ключей и сертификатов. Виртуальные сети, группы безопасности сети (NSG) и группы безопасности приложений можно использовать для управления доступом между различными уровнями и уровнями. Используйте Брандмауэр Azure, защиту от атак DDoS и Шлюз приложений Azure или службы Брандмауэр веб-приложений для защиты внешнего уровня в зависимости от требований безопасности.

Ознакомьтесь с функциями и возможностями SQL Server, которые предоставляют метод безопасности на уровне данных. Кроме того, с помощью мер безопасности Azure можно шифровать конфиденциальные данные, защищать виртуальные машины от вирусов и вредоносных программ, защищать сетевой трафик, выявлять и обнаруживать угрозы, соответствовать требованиям соответствия требованиям и предоставлять единый метод администрирования и отчетности по любым потребностям безопасности в гибридном облаке. Дополнительные сведения об этих соображениях безопасности см. в разделе "Вопросы безопасности" для SQL Server в Azure Виртуальные машины.

Дополнительные сведения о рекомендациях по использованию виртуальных машин SQL Server см. в других статьях в этой серии:

- Контрольный список: рекомендации для SQL Server на виртуальных машинах Azure

- Размер виртуальной машины. Рекомендации по производительности SQL Server на виртуальных машинах Azure

- Рекомендации по настройке HADR

- Сбор базовых показателей. Рекомендации по производительности SQL Server на виртуальной машине Azure

Оптимизация затрат

Оптимизация затрат заключается в поиске способов уменьшения ненужных расходов и повышения эффективности работы. Дополнительные сведения см. в разделе Обзор критерия "Оптимизация затрат".

Преимущество гибридного использования Azure позволяет обменивать существующие лицензии на скидки на базу данных SQL Azure и Управляемый экземпляр SQL Azure. Вы можете сохранить до 30 процентов или больше в базе данных SQL и Управляемый экземпляр SQL с помощью лицензий SQL Server с поддержкой Software Assurance в Azure. Страница Преимущество гибридного использования Azure предоставляет калькулятор для определения экономии.

Несколько вариантов могут повлиять на затраты, и важно выбрать правильный номер SKU виртуальной машины, который балансирует затраты с бизнес-требованиями.

Масштабируемые наборы виртуальных машин может автоматически увеличить количество экземпляров виртуальных машин по мере увеличения спроса на приложение, а затем уменьшить количество экземпляров виртуальных машин по мере уменьшения спроса.

Автомасштабирование также сводит к минимуму количество ненужных экземпляров виртуальных машин, которые запускают приложение при низком спросе. Клиенты продолжают получать приемлемый уровень производительности по мере роста спроса и автоматически добавляются дополнительные экземпляры виртуальных машин. Эта возможность помогает уменьшить затраты и эффективно создавать ресурсы Azure по требованию.

Дополнительные сведения о ценах см. в руководстве по ценам для SQL Server на виртуальных машинах Azure. Вы также можете использовать калькулятор цен Azure для оценки затрат.

Эффективность работы

Оперативное превосходство охватывает процессы операций, которые развертывают приложение и продолжают работать в рабочей среде. Дополнительные сведения см. в разделе "Общие сведения о принципах эффективности работы".

Используйте Azure Monitor для мониторинга компонентов инфраструктуры Azure. Его механизм оповещений позволяет выполнять такие профилактические действия, как автомасштабирование или уведомление.

Вы можете обеспечить автоматизацию инфраструктуры с помощью служб "Инфраструктура как код", таких как шаблоны Azure Resource Manager или скрипты Terraform.

Azure DevOps позволяет развертывать SQL Server Azure с любым поддерживаемым IaC, например Terraform. Средства Murex DevOps можно использовать для решения требований DevOps на уровне приложения. Напрямую сотрудничайте с Мерексом для получения рекомендаций по этому подходу.

Оптимизация производительности

Уровень производительности — это способность вашей рабочей нагрузки эффективно масштабироваться в соответствии с требованиями, предъявляемыми к ней пользователями. Дополнительные сведения см. в разделе "Общие сведения о эффективности производительности".

Наличие рабочих нагрузок Murex MX.3 на различных уровнях требует конкретных типов вычислительных ресурсов для удовлетворения функциональных и технических требований. См. архитектуру Murex MX.3, чтобы понять требования к вычислительным ресурсам, памяти и хранилищу для рабочей нагрузки MX.3.

Чтобы обеспечить необходимые метрики производительности для рабочих нагрузок Murex, рассмотрите возможность хранения каталога приложений MX.3 и баз данных в Azure Управляемые диски с SSD уровня "Премиум". Вы можете использовать группу размещения близкого взаимодействия и сетевое ускорение в Azure для достижения высокой пропускной способности сети на разных уровнях.

Используйте хранилище SSD уровня "Премиум" или "Ультра" для SQL на виртуальной машине Azure. Дополнительные сведения о SSD уровня "Премиум" см. в служба хранилища руководства по настройке SQL Server на виртуальной машине Azure.

Ssd ценовой категории "Ультра" — это другое предложение хранилища, доступное в Azure для критически важных рабочих нагрузок с задержками субмиллисекунда с высокой пропускной способностью. При использовании SSD категории "Ультра" требуется только один диск SSD категории "Ультра" с 1 ТБ, что может увеличить до 50 000 операций ввода-вывода в секунду. Ssd категории "Ультра" можно настроить гибко, а размер и объем операций ввода-вывода в секунду может масштабироваться независимо. Дополнительные сведения о SSD категории "Ультра" см. в статье "Критически важный уровень производительности" с SSD категории "Ультра" для SQL Server на виртуальной машине Azure | Блог Azure | Microsoft Azure.

Контрольный список. Рекомендации по SQL Server на виртуальных машинах Azure предоставляют быстрый проверка список рекомендаций и рекомендаций по оптимизации производительности SQL Server на виртуальных машинах Azure. Дополнительные сведения о рекомендациях по виртуальным машинам SQL Server см. в других статьях этой серии:

- Размер виртуальной машины. Рекомендации по производительности SQL Server на виртуальных машинах Azure

- служба хранилища. Рекомендации по производительности sql Server на виртуальных машинах Azure

- Вопросы безопасности SQL Server на виртуальных машинах Azure

- Рекомендации по настройке HADR

- Сбор базовых показателей. Рекомендации по производительности SQL Server на виртуальной машине Azure

Включите оценку SQL для SQL Server на виртуальных машинах Azure, чтобы оценить SQL Server по известным рекомендациям, используя результаты, предоставленные на странице управления виртуальными машинами SQL портал Azure.

Если вы используете Масштабируемые наборы виртуальных машин, можно масштабировать и создавать дополнительные виртуальные машины для удовлетворения спроса на вычислительные ресурсы для уровня бизнеса. Однако для Murex MX.3 это необходимо сделать без прекращения активных сеансов. Клиенты Murex MX.3 могут взаимодействовать с инженерами по поддержке продуктов для стратегий для обеспечения безопасного масштабирования виртуальных машин.

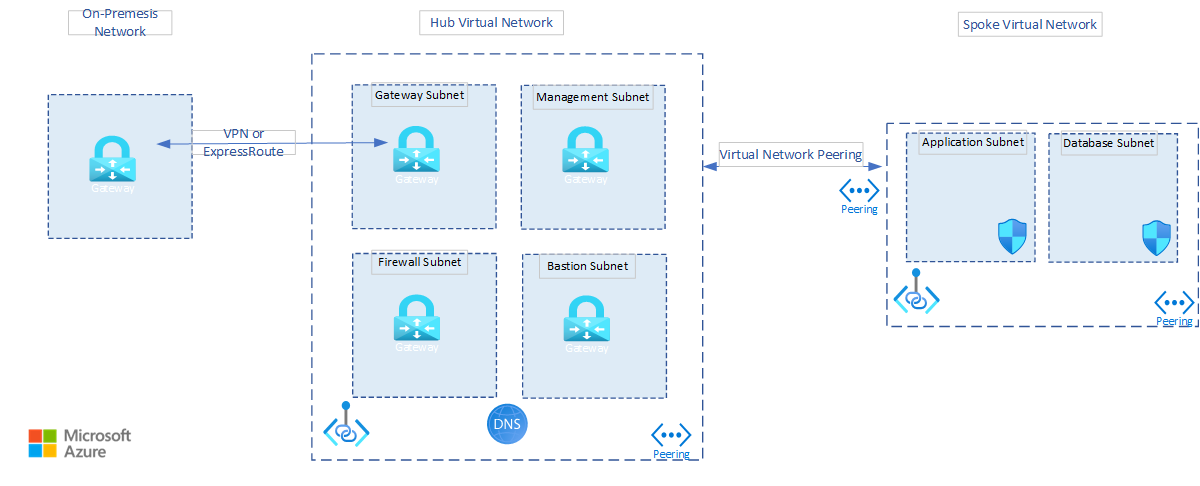

Модель сетевого концентратора и периферийной сети

Ключевое внимание при реализации рабочих нагрузок MX.3 в Azure определяет архитектуру целевой зоны. Эта архитектура содержит подписку, группу ресурсов, изоляцию виртуальной сети и подключение между различными компонентами решения. В этом разделе рассматривается архитектура целевой зоны для реализации рабочей нагрузки MX.3 в Azure на основе Microsoft Cloud Adoption Framework.

На этой схеме показано высокоуровневое представление целевой зоны, которая использует топологию сети концентратора в Azure.

- Эта модель обеспечивает сильную изоляцию периферийных сетей, используемых для выполнения различных сред. Модель также поддерживает безопасный контроль доступа и общий уровень служб в центральной сети.

- Вы можете использовать ту же звездообразную модель в другом регионе, что и решение с несколькими регионами. Вы можете создать концентратор для каждого региона, за которым следует различные периферийные устройства для непроизводства и производства.

- Используйте эту целевую зону для одной подписки или нескольких подписок в зависимости от того, как ваша организация классифицирует ваши приложения.

Здесь рассматривается каждый компонент в целевой зоне:

Концентратор: концентратор — это виртуальная сеть, которая выступает в качестве центрального расположения для управления внешним подключением к локальной сети и службам размещения, используемым несколькими рабочими нагрузками клиента MX.3.

Периферийные устройства— это виртуальные сети, в которых размещаются рабочие нагрузки Azure MX.3 и подключаются к центральному концентратору через пиринг между виртуальными сетями.

Пиринг между виртуальными сетями: концентратор и периферийные виртуальные сети подключены с помощью пиринга виртуальной сети, которая поддерживает подключения с низкой задержкой между виртуальными сетями.

Шлюз. Шлюз используется для отправки трафика из локальной сети клиента MX.3 в виртуальную сеть Azure. Перед отправкой трафика можно зашифровать.

Подсеть шлюза. Шлюз, который отправляет трафик из локальной среды в Azure, использует определенную подсеть, называемую подсетью шлюза. Подсеть шлюза входит в диапазон IP-адресов виртуальной сети, который вы указываете при ее настройке. Подсеть шлюза содержит IP-адреса, которые используют ресурсы и службы шлюза виртуальной сети.

Виртуальная машина Azure Jumpbox: Jumpbox подключает виртуальные машины Azure приложений и уровней сохраняемости с помощью динамического IP-адреса. Jumpbox запрещает доступ ко всем виртуальным машинам приложения и базы данных для общественности. Это подключение является точкой входа для подключения через RDP из локальной сети.

Брандмауэр Azure. Вы должны маршрутизировать любое входящее и исходящее подключение между виртуальными машинами MX.3 и Интернетом через Брандмауэр Azure. Типичными примерами такого подключения являются синхронизация времени и обновление определения антивирусной защиты.

Бастион Azure. С помощью Бастиона Azure можно безопасно подключить виртуальные машины приложения и базы данных через портал Azure. Разверните узел Бастиона Azure в виртуальной сети концентратора и перейдите к виртуальным машинам в пиринговых виртуальных сетях. Этот компонент является необязательным, и его можно использовать по мере необходимости.

Подсеть Бастиона Azure: Для Бастиона Azure требуется выделенная подсеть: AzureBastionSubnet. Необходимо создать эту подсеть в концентраторе и развернуть узел Бастиона в этой подсети.

Подсеть управления Azure: Azure Jumpbox должна находиться в подсети управления. Jumpbox содержит виртуальные машины, реализующие возможности управления и мониторинга для виртуальных машин приложений и баз данных в периферийной виртуальной сети.

Подсеть приложения. Вы можете разместить все компоненты на уровне приложения здесь. Наличие выделенной подсети приложения также помогает управлять трафиком в бизнес, оркестрацию и технические службы через группы безопасности сети.

Подсеть базы данных. Компоненты в подсети базы данных можно разместить в выделенной подсети для управления трафиком по базе данных.

Приватный канал. Службы Azure, такие как хранилища служб восстановления, Кэш Azure для Redis и Файлы Azure, подключены через приватный канал к виртуальной сети. Приватный канал между этими службами и виртуальной сетью защищает подключение между конечными точками в Azure, устраняя уязвимость данных к Интернету.

Соавторы

Эта статья поддерживается корпорацией Майкрософт. Первоначально он был написан следующими участник.

Основные авторы:

- Вандана Багалкот | Главный архитектор облачных решений

- Gansu Adhinarayanan | Директор - Стратег технологий партнеров

Чтобы просмотреть недоступные профили LinkedIn, войдите в LinkedIn.

Следующие шаги

- Централизация основных служб с помощью концентратора и периферийной архитектуры виртуальной сети Azure

- Начало работы с приложениями Finance и Operations

- Топология сети концентратора и периферийной сети

- Архитектура Murex MX.3