Настройка приватного канала

Настройка экземпляра Приватный канал Azure требует:

- Создайте область Приватный канал Azure Monitor (AMPLS) с ресурсами.

- Создайте частную конечную точку в сети и подключите ее к область.

- Настройте необходимый доступ к ресурсам Azure Monitor.

В этой статье рассматривается, как выполняется настройка с помощью портал Azure. В нем представлен пример шаблона Azure Resource Manager (шаблона ARM) для автоматизации процесса.

Создание приватного подключения через портал Azure

В этом разделе мы рассмотрим пошаговый процесс настройки приватного канала через портал Azure. Сведения о создании приватного канала и управлении ими с помощью командной строки или шаблона ARM см. в разделе "Использование API" и командной строки.

Создание области частной ссылки Azure Monitor

Перейдите в раздел Создание ресурса на портале Azure и выполните поиск фразы область Приватного канала Azure Monitor.

Выберите Создать.

Выберите подписку и группу ресурсов.

Присвойте области AMPLS имя. Используйте понятное и понятное имя, например AppServerProdTelem.

Выберите Review + create (Просмотреть и создать).

Позвольте пройти проверку и нажмите кнопку "Создать".

Подключение к ресурсам Azure Monitor

Подключение ресурсы Azure Monitor, такие как рабочие области Log Analytics, компоненты Аналитика приложения и конечные точки сбора данных) в область Приватный канал Azure Monitor (AMPLS).

В AMPLS выберите ресурсы Azure Monitor в меню слева. Выберите Добавить.

Добавьте рабочую область или компонент. При нажатии кнопки "Добавить" откроется диалоговое окно, в котором можно выбрать ресурсы Azure Monitor. Вы можете просматривать подписки и группы ресурсов. Вы также можете ввести их имена, чтобы отфильтровать их. Выберите рабочую область или компонент и нажмите кнопку Применить, чтобы добавить их в область.

Примечание.

При удалении ресурсов Azure Monitor необходимо сначала отключить их от любых объектов AMPLS, к которым они подключены. Невозможно удалить ресурсы, подключенные к AMPLS.

Подключение к частной конечной точке

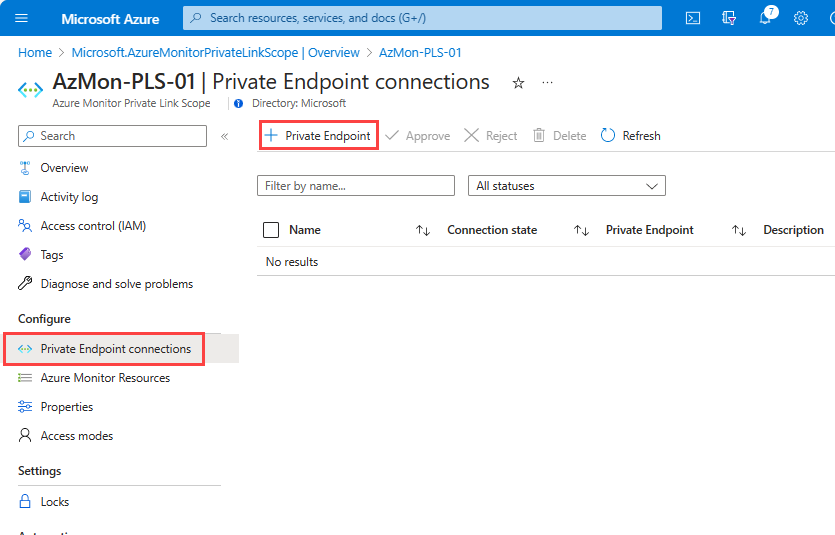

Теперь, когда у вас есть ресурсы, подключенные к AMPLS, создайте частную конечную точку для подключения сети. Эту задачу можно выполнить в центре портал Azure Приватный канал или внутри AMPLS, как показано в этом примере.

В ресурсе область выберите подключения к частной конечной точке в меню ресурсов слева. Выберите частную конечную точку , чтобы запустить процесс создания конечной точки. Вы также можете утвердить подключения, которые были запущены в центре Приватный канал, выбрав их и выбрав "Утвердить".

На вкладке "Основные сведения" выберите группу "Подписка " и "Ресурсы"

Введите имя конечной точки и имя сетевого интерфейса

Выберите регион, в который должна жить частная конечная точка. Регион должен быть тем же регионом, что и виртуальная сеть, к которой вы подключаетесь.

По завершении выберите Далее: Ресурс.

На вкладке "Ресурс" выберите подписку, содержащую ресурс Приватный канал области Azure Monitor.

Для типа ресурса выберите Microsoft.insights/privateLinkScopes.

В раскрывающемся списке ресурсов выберите созданную ранее область Приватный канал.

Выберите Далее: Виртуальная сеть.

На вкладке виртуальная сеть выберите виртуальную сеть и подсеть, которые требуется подключить к ресурсам Azure Monitor.

Для политики сети для частных конечных точек выберите изменить , если вы хотите применить группы безопасности сети или таблицы Route к подсети, содержащей частную конечную точку.

В разделе "Изменение политики сети подсети" выберите проверка boxes рядом с группами безопасности сети и таблицами маршрутизации и нажмите кнопку "Сохранить". Дополнительные сведения см. в разделе "Управление политиками сети для частных конечных точек".

Для конфигурации частного IP-адреса по умолчанию выбран динамически выделенный IP-адрес . Если вы хотите назначить статический IP-адрес, выберите статически выделить IP-адрес. Затем введите имя и частный IP-адрес.

При необходимости можно выбрать или создать группу безопасности приложений. Группы безопасности приложений можно использовать для группирования виртуальных машин и определения политик безопасности сети на основе этих групп.Выберите Далее: DNS.

На вкладке DNS выберите "Да " для интеграции с частной зоной DNS и автоматически создайте частную зону DNS. Фактические зоны DNS могут отличаться от того, что показано на следующем снимке экрана.

Примечание.

Если вы выберете "Нет" и предпочитаете управлять записями DNS вручную, сначала завершите настройку приватного канала. Включите эту частную конечную точку и конфигурацию AMPLS. Затем настройте DNS в соответствии с инструкциями в конфигурации DNS частной конечной точки Azure. Не создавайте пустые записи в качестве подготовки к настройке приватного канала. Создаваемые записи DNS могут переопределить существующие параметры и повлиять на подключение к Azure Monitor.

Нажмите кнопку "Далее": теги, а затем нажмите кнопку "Проверить и создать".

После прохождения проверки нажмите кнопку "Создать".

Теперь вы создали новую частную конечную точку, подключенную к этому AMPLS.

Настройка доступа к ресурсам

До сих пор мы рассмотрели конфигурацию вашей сети. Но также следует учитывать, как настроить сетевой доступ к отслеживаемых ресурсам, таким как рабочие области Log Analytics, компоненты приложения Аналитика и конечные точки сбора данных.

Переход на портал Azure. В меню ресурса найдите сетевую изоляцию слева. На этой странице определяется, какие сети могут получить доступ к ресурсу через приватный канал, а также возможность доступа к другим сетям.

Подключение области Приватный канал Azure Monitor

Здесь можно просмотреть и настроить подключения ресурса к AMPLS. Подключение в AMPLS позволяет трафику из виртуальной сети, подключенной к каждой AMPLS, получить доступ к ресурсу. Он имеет тот же эффект, что и подключение из область, как и в разделе Подключение ресурсов Azure Monitor.

Чтобы добавить новое подключение, нажмите кнопку "Добавить " и выберите AMPLS. Нажмите кнопку Применить для подключения. Ресурс может подключаться к пяти объектам AMPLS, как упоминалось в разделе Ограничения AMPLS.

Конфигурация доступа к виртуальным сетям: управление доступом извне области Приватный канал

Параметры в нижней части этой страницы управляют доступом из общедоступных сетей, то есть сети, не подключенные к перечисленным область.

Если вы устанавливаете прием данных из общедоступных сетей, не подключенных через область Приватный канал,клиенты, такие как компьютеры или пакеты SDK за пределами подключенных область, не могут отправлять данные или отправлять журналы в ресурс.

Если вы настроили запросы из общедоступных сетей, не подключенных через область Приватный канал, значение "Нет", клиенты, такие как компьютеры или пакеты SDK за пределами подключенных область, не могут запрашивать данные в ресурсе.

Эти данные включают доступ к журналам, метрикам и потоку динамических метрик. Он также включает в себя интерфейсы, созданные на основе таких книг, как книги, панели мониторинга, интерфейсы клиента на основе API запросов и аналитические сведения в портал Azure. Интерфейсы, выполняемые вне портал Azure и запрашивающие данные Log Analytics, также должны выполняться в частной виртуальной сети.

Использование API и командной строки

Процесс, описанный ранее, можно автоматизировать с помощью шаблонов ARM, REST и интерфейсов командной строки.

Создание областей Приватный канал и управление ими

Чтобы создать области Приватный канал и управлять ими, используйте REST API или Azure CLI (az monitor private-link-область).

Создание AMPLS с режимами открытого доступа: пример ИНТЕРФЕЙСА командной строки

Следующая команда CLI создает новый ресурс AMPLS с заданным "my-scope"режимом доступа к запросу и приему Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Создание AMPLS с смешанными режимами доступа: пример PowerShell

Следующий сценарий PowerShell создает новый ресурс AMPLS с заданным "my-scope"режимом Open доступа к запросу, но для режима доступа приема задано значение PrivateOnly. Этот параметр означает, что это позволит прием только ресурсам в AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Создание шаблона AMPLS: ARM

Следующий шаблон ARM создает:

- Имя AMPLS

"my-scope"с режимамиOpenдоступа к запросу и приему. - Рабочая область Log Analytics с именем

"my-workspace". - И добавляет область d ресурс в

"my-scope"ampLS с именем"my-workspace-connection"AMPLS.

Примечание.

Убедитесь, что вы используете новую версию API (2021-07-01-preview или более поздней версии) для создания объекта AMPLS (тип microsoft.insights/privatelinkscopes , как показано ниже). Шаблон ARM, описанный в прошлом, использовал старую версию API, которая приводит к набору AMPLS с и QueryAccessMode="Open"IngestionAccessMode="PrivateOnly".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Настройка режимов доступа AMPLS: пример PowerShell

Чтобы установить флаги режима доступа на AMPLS, вы можете использовать следующий сценарий PowerShell. Следующий скрипт задает флаги Open. Чтобы использовать режим "Только приватный", используйте значение "PrivateOnly".

Разрешить обновление режимов доступа AMPLS примерно через 10 минут.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group-name"

$scopeName = "my-scope"

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Установить флаги доступа к ресурсам

Для управления флагами доступа к рабочей области или компонентам используйте флаги [--ingestion-access {Disabled, Enabled}] и [--query-access {Disabled, Enabled}]в az monitor log-analytics workspace или az monitor app-insights component.

Проверка и проверка настройки приватного канала

Выполните действия, описанные в этом разделе, чтобы просмотреть и проверить настройку приватного канала.

Просмотр параметров DNS конечной точки

Созданная частная конечная точка должна иметь пять зон DNS:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure.automation.netprivatelink.blob.core.windows.net

Каждая из этих зон сопоставляет определенные конечные точки Azure Monitor с частными IP-адресами из пула IP-адресов виртуальной сети. IP-адреса, показанные на следующих изображениях, являются только примерами. Вместо этого в конфигурации должны отображаться частные IP-адреса из вашей сети.

Важно!

Ресурсы AMPLS и частных конечных точек, созданные с 1 декабря 2021 г., используют механизм сжатия конечных точек. Теперь конечные точки, относящиеся к ресурсам, такие как конечные точки OMS, ODS и AgentSVC, совместно используют один и тот же IP-адрес, для каждого региона и зоны DNS. Этот механизм означает, что из пула IP-адресов виртуальной сети берется меньше IP-адресов, а в AMPLS можно добавить много ресурсов.

Privatelink-monitor-azure-com

Эта зона охватывает глобальные конечные точки, используемые Azure Monitor, что означает, что конечные точки обслуживают запросы глобально или регионально, а не запросы, относящиеся к ресурсам. В этой зоне должны быть конечные точки, сопоставленный со следующими компонентами:

- in.ai: конечная точка приема приложений Аналитика (как глобальная, так и региональная запись).

- api: конечная точка API Аналитика приложений и API Log Analytics.

- live: конечная точка динамических метрик приложения Аналитика.

- профилировщик: конечная точка профилировщика Аналитика приложения.

- моментальный снимок: конечная точка моментального снимка приложения Аналитика.

- diagservices-query: Application Аналитика Profiler и Snapshot Debuger (используется при доступе к профилировщику или отладчику приводит к портал Azure).

Эта зона также охватывает конечные точки, относящиеся к ресурсу, для конечных точек сбора данных (DCEs):

<unique-dce-identifier>.<regionname>.handler.control: частная конечная точка конфигурации, часть ресурса DCE.<unique-dce-identifier>.<regionname>.ingest: частная конечная точка приема данных, часть ресурса DCE.

Конечные точки Log Analytics

Важно!

AMPLS и частные конечные точки, созданные с 1 декабря 2021 г., используют механизм сжатия конечных точек. Теперь каждая конечная точка, зависящая от ресурса, например OMS, ODS и AgentSVC, использует один IP-адрес для каждого региона и зоны DNS для всех рабочих областей в этом регионе. Этот механизм означает, что из пула IP-адресов виртуальной сети берется меньше IP-адресов, а в AMPLS можно добавить много ресурсов.

Log Analytics использует четыре зоны DNS:

- privatelink-oms-opinsights-azure-com: охватывает сопоставление для конкретных рабочих областей с конечными точками OMS. Вы увидите запись для каждой рабочей области, связанной с AMPLS, подключенной к этой частной конечной точке.

- privatelink-ods-opinsights-azure-com: охватывает сопоставление конкретных рабочих областей с конечными точками ODS, которые являются конечными точками приема Log Analytics. Вы увидите запись для каждой рабочей области, связанной с AMPLS, подключенной к этой частной конечной точке.

- privatelink-agentvc-azure-automation-net: охватывает сопоставление для конкретных рабочих областей с конечными точками автоматизации службы агента. Вы увидите запись для каждой рабочей области, связанной с AMPLS, подключенной к этой частной конечной точке.

- privatelink-blob-core-windows-net: настраивает подключение к учетной записи хранения пакетов решений глобальных агентов. Через него агенты могут скачать новые или обновленные пакеты решений, которые также называются пакетами управления. Для работы со всеми агентами Log Analytics требуется всего одна запись, независимо от числа используемых рабочих областей. Эта запись добавляется только в настройки приватного канала, созданные с 19 апреля 2021 г. (или начиная с июня 2021 г. в национальных облаках Azure).

На следующем снимке экрана показаны конечные точки, сопоставленные для AMPLS с двумя рабочими областями в восточной части США и одной рабочей областью в Западной Европе. Обратите внимание, что рабочие области "Восточная часть США" используют IP-адреса. Конечная точка рабочей области Западной Европы сопоставляется с другим IP-адресом. Конечная точка большого двоичного объекта не отображается на этом изображении, но настроена.

Убедитесь, что вы взаимодействуете по приватной ссылке

Убедитесь, что ваша частная ссылка находится в хорошем рабочем порядке:

Чтобы проверить, отправляются ли ваши запросы через частную конечную точку, вы можете просмотреть их с помощью средства отслеживания сети или даже браузера. Например, при попытке запросить рабочую область или приложение убедитесь, что запрос отправляется в частный IP-адрес, сопоставленный с конечной точкой API. В этом примере это 172.17.0.9.

Примечание.

Некоторые браузеры могут использовать другие параметры DNS. Дополнительные сведения см. в разделе "Параметры DNS браузера". Убедитесь, что параметры DNS применяются.

Чтобы убедиться, что рабочие области или компоненты не получают запросы из общедоступных сетей (не подключены через AMPLS), задайте для общедоступного приема и запроса флаги ресурса значение "Нет ", как описано в разделе "Настройка доступа к ресурсам".

С клиента в защищенной сети используйте

nslookupдля любой из конечных точек, перечисленных в зонах DNS. Он должен быть разрешен сервером DNS на сопоставленные частные IP-адреса вместо общедоступных IP-адресов, используемых по умолчанию.

Следующие шаги

- Узнайте о частном хранилище для пользовательских журналов и ключей, управляемых клиентом.

- Сведения о Приватный канал для служба автоматизации Azure.

- Узнайте о новых конечных точках сбора данных.