Шифрование данных резервного копирования с помощью ключей, управляемых клиентом

Azure Backup можно использовать для шифрования данных резервного копирования с помощью ключей, управляемых клиентом (CMKs), а не ключей, управляемых платформой (PMKs), которые включены по умолчанию. Ключи для шифрования данных резервного копирования должны храниться в Azure Key Vault.

Ключ шифрования, используемый для шифрования резервных копий, может отличаться от ключа шифрования, используемого для источника. Ключ шифрования данных на основе AES 256 (DEK) помогает защитить данные. Ключи шифрования ключей (KEKs), в свою очередь, помогают защитить DEK. У вас есть полный контроль над данными и ключами.

Чтобы разрешить шифрование, необходимо предоставить хранилище резервных копий разрешения на доступ к ключу шифрования в хранилище ключей. При необходимости ключ можно изменить.

Вы узнаете, как выполнять следующие задачи:

- Создайте хранилище служб восстановления.

- Настройте хранилище служб восстановления для шифрования данных резервного копирования с помощью cmKs.

- Резервное копирование данных в хранилище, зашифрованное с помощью cmKs.

- Восстановление данных из резервных копий.

Рекомендации

Эту функцию можно использовать (с помощью Azure Backup для шифрования данных резервного копирования с помощью cmKs) для шифрования только новых хранилищ служб восстановления. Любое хранилище, содержащее существующие элементы, зарегистрированные или пытающиеся зарегистрировать его, не поддерживаются.

После включения шифрования с помощью cmKs для хранилища служб восстановления нельзя отменить изменения использовать PMKs (по умолчанию). Ключи шифрования можно изменить в соответствии с требованиями.

Эта функция в настоящее время не поддерживает резервное копирование с помощью агента Служб восстановления Microsoft Azure (MARS), и вы можете не использовать зашифрованное хранилище CMK для резервного копирования с помощью агента MARS. Агент MARS использует шифрование на основе парольной фразы. Эта функция также не поддерживает резервное копирование виртуальных машин, созданных в классической модели развертывания.

Эта функция не связана с Шифрование дисков Azure, которая использует гостевое шифрование диска виртуальной машины с помощью BitLocker для Windows и DM-Crypt для Linux.

Хранилище служб восстановления можно шифровать только с помощью ключей, хранящихся в Azure Key Vault и расположенных в том же регионе. Кроме того, ключи должны поддерживать ключи RSA и должны находиться в состоянии включено.

Перемещение хранилища служб восстановления с шифрованием CMK между группами ресурсов и подписками в настоящее время не поддерживается.

При перемещении хранилища служб восстановления, которое уже зашифровано с помощью cmKs в новый клиент, необходимо обновить хранилище служб восстановления для повторного создания и перенастройки управляемого удостоверения хранилища и CMK (который должен находиться в новом клиенте). Если вы не обновляете хранилище, операции резервного копирования и восстановления завершаются ошибкой. Кроме того, необходимо перенастроить все разрешения на основе ролей Azure (RBAC), настроенные в подписке.

Эту функцию можно настроить с помощью портал Azure и PowerShell. Используйте модуль Az 5.3.0 или более поздней версии для резервного копирования в хранилище служб восстановления.

Предупреждение

Если вы используете PowerShell для управления ключами шифрования для резервного копирования, мы не рекомендуем обновлять ключи на портале. Если вы обновляете ключи на портале, вы не можете использовать PowerShell для дальнейшего обновления ключей до тех пор, пока обновление PowerShell не будет доступно для поддержки новой модели. Однако можно продолжать обновлять ключи из портал Azure.

Если вы не создали и не настроили хранилище служб восстановления, ознакомьтесь с этой статьей.

Настройка хранилища для шифрования с помощью ключей, управляемых клиентом

Чтобы настроить хранилище, выполните следующие действия в последовательности:

Включите управляемое удостоверение для хранилища служб восстановления.

Назначьте разрешения хранилищу служб восстановления для доступа к ключу шифрования в Azure Key Vault.

Включите обратимое удаление и защиту от очистки в Azure Key Vault.

Назначьте ключ шифрования хранилищу Служб восстановления.

В следующих разделах подробно рассматриваются все эти действия.

Включение управляемого удостоверения для хранилища служб восстановления

Azure Backup использует управляемые удостоверения, назначенные системой, и управляемые удостоверения, назначенные пользователем, для проверки подлинности хранилища Служб восстановления для доступа к ключам шифрования, хранящимся в Azure Key Vault. Вы можете выбрать, какое управляемое удостоверение следует использовать.

Примечание.

После включения управляемого удостоверения его нельзя отключить (даже временно). Отключение управляемого удостоверения может привести к несогласованности поведения.

Включение управляемого удостоверения, назначаемого системой для хранилища

Выбор клиента:

Перейдите к удостоверению хранилища>служб восстановления.

Выберите вкладку Назначаемое системой.

Измените состояние на "Вкл.".

Нажмите кнопку "Сохранить", чтобы включить удостоверение для хранилища.

На предыдущих шагах создается идентификатор объекта, который является управляемым удостоверением, назначаемым системой, хранилищем.

Назначение управляемого удостоверения, назначаемого пользователем, хранилищу (в предварительной версии)

Примечание.

Хранилища, использующие управляемые удостоверения, назначаемые пользователем, для шифрования CMK не поддерживают использование частных конечных точек для резервного копирования.

Хранилища ключей, ограничивающие доступ к определенным сетям, пока не поддерживаются для использования с управляемыми удостоверениями, назначенными пользователем для шифрования CMK.

Чтобы назначить хранилищу Служб восстановления управляемое удостоверение, назначенного пользователем, выберите клиент:

Перейдите к удостоверению хранилища>служб восстановления.

Перейдите на вкладку "Назначено пользователем ( предварительная версия).

Нажмите кнопку +Добавить, чтобы добавить управляемое удостоверение, назначаемое пользователем.

На панели добавления назначенных пользователем управляемых удостоверений выберите подписку для удостоверения.

Выберите удостоверение из списка. Вы также можете отфильтровать по имени удостоверения или группы ресурсов.

Нажмите кнопку "Добавить ", чтобы завершить назначение удостоверения.

Назначение разрешений для доступа хранилища Служб восстановления к ключу шифрования в Azure Key Vault

Теперь необходимо разрешить управляемому удостоверению хранилища служб восстановления доступ к хранилищу ключей, содержащего ключ шифрования.

Если вы используете удостоверение, назначаемое пользователем, необходимо назначить ему те же разрешения.

Выбор клиента:

Перейдите к политикам доступа к хранилищу>ключей. Нажмите кнопку +Добавить политику доступа.

Укажите действия, которые нужно разрешить для ключа. Для разрешений ключей выберите операции Get, List, Unwrap Key и Wrap Key.

Перейдите к разделу "Выбрать субъект" и найдите хранилище в поле поиска с помощью его имени или управляемого удостоверения. Когда откроется хранилище, выберите его и выберите в нижней части панели.

Выберите Добавить, чтобы добавить новую политику доступа.

Нажмите кнопку "Сохранить ", чтобы сохранить изменения, внесенные в политику доступа хранилища ключей.

Вы также можете назначить роль RBAC в хранилище служб восстановления, содержащее ранее упоминание предоставляемые разрешения, например роль директора шифрования Key Vault. Эта роль может содержать дополнительные разрешения.

Включение обратимого удаления и очистки в Azure Key Vault

Необходимо включить обратимое удаление и очистку в хранилище ключей, в которой хранится ключ шифрования.

Выбор клиента:

Вы можете включить обратимое удаление и очистку из интерфейса Azure Key Vault, как показано на следующем снимке экрана. Кроме того, эти свойства можно задать при создании хранилища ключей. Дополнительные сведения об этих свойствах Key Vault.

Назначение ключа шифрования хранилищу служб восстановления

Прежде чем выбрать ключ шифрования для хранилища, убедитесь, что вы успешно выполните следующие действия.

- Включено управляемое удостоверение хранилища служб восстановления и назначаемое им необходимые разрешения.

- Включено обратимое удаление и защита от очистки хранилища ключей.

- У вас нет элементов, защищенных или зарегистрированных в хранилище служб восстановления, для которого требуется включить шифрование CMK.

Чтобы назначить ключ и выполнить инструкции, выберите клиент:

Перейдите к свойствам хранилища>служб восстановления.

В разделе "Шифрование Параметры" выберите "Обновить".

На панели "Шифрование Параметры" выберите "Использовать собственный ключ", а затем укажите ключ с помощью одного из следующих параметров. Обязательно используйте ключ RSA, который находится в состоянии включено.

Выберите универсальный код ресурса (URI) клавиши ВВОД. В поле "Ключ URI" введите универсальный код ресурса (URI) для ключа, который требуется использовать для шифрования данных в этом хранилище служб восстановления. Вы также можете получить этот универсальный код ресурса (URI) ключа из соответствующего ключа в хранилище ключей. В поле "Подписка" укажите подписку для хранилища ключей, содержащего этот ключ.

Не забудьте скопировать универсальный код ресурса (URI) ключа правильно. Мы рекомендуем использовать кнопку "Копировать в буфер обмена ", указанную с идентификатором ключа.

При указании ключа шифрования с помощью полного URI ключа с компонентом версии ключ не будет автоматически добавлен. Необходимо вручную обновить ключи, указав новый ключ или версию при необходимости. Кроме того, удалите компонент версии URI ключа, чтобы получить автоматическую смену.

Выберите из Key Vault. На панели выбора ключей перейдите и выберите ключ из хранилища ключей.

При указании ключа шифрования с помощью панели выбора ключей ключ будет автоматически отображаться при включении новой версии ключа. Дополнительные сведения о включении автоматической активации ключей шифрования.

Выберите Сохранить.

Отслеживайте ход выполнения и состояние назначения ключа шифрования с помощью представления заданий резервного копирования в меню слева. Состояние должно вскоре измениться на Завершено. Теперь хранилище зашифрует все данные с указанным ключом как KEK.

Обновления ключа шифрования также регистрируются в журнале действий хранилища.

Резервное копирование данных в хранилище, зашифрованное с помощью ключей, управляемых клиентом

Перед настройкой защиты резервных копий убедитесь, что вы успешно выполните следующие действия.

- Создано хранилище служб восстановления.

- Включено управляемое удостоверение, назначаемое системой, хранилище служб восстановления или назначаемое пользователем управляемое удостоверение хранилищу.

- Назначены разрешения для хранилища служб восстановления (или управляемого удостоверения, назначаемого пользователем), для доступа к ключам шифрования из хранилища ключей.

- Включена обратимая защита удаления и очистки хранилища ключей.

- Назначен действительный ключ шифрования для хранилища служб восстановления.

Этот список проверка важен, так как после настройки (или попытаться настроить) элемент для резервного копирования в зашифрованное хранилище, вы не можете включить шифрование CMK в нем. Он продолжает использовать PMK.

Процесс настройки и выполнения резервных копий в хранилище служб восстановления, зашифрованном с помощью cmKs, совпадает с процессом настройки и выполнения резервных копий в хранилище, использующее PMK. Изменения в интерфейсе отсутствуют. Эта инструкция предназначена для резервного копирования виртуальных машин Azure и резервного копирования рабочих нагрузок, выполняемых внутри виртуальной машины (например, баз данных SAP HANA или SQL Server ).

Восстановление данных из резервной копии

Восстановление данных из резервной копии виртуальной машины

Данные, хранящиеся в хранилище служб восстановления, можно восстановить в соответствии с инструкциями, описанными в этой статье. При восстановлении из хранилища служб восстановления, зашифрованного с помощью cmKs, можно зашифровать восстановленные данные с помощью набора шифрования дисков (DES).

Интерфейс, описываемый в этом разделе, применяется только при восстановлении данных из хранилищ с шифрованием CMK. При восстановлении данных из хранилища, который не использует шифрование CMK, восстановленные данные шифруются с помощью PMK. При восстановлении из моментального снимка мгновенного восстановления восстановленные данные шифруются с помощью механизма, используемого для шифрования исходного диска.

Восстановление диска или виртуальной машины

При восстановлении диска или виртуальной машины из точки восстановления моментальных снимков восстановленные данные шифруются с помощью DES, используемой для шифрования дисков исходной виртуальной машины.

При восстановлении диска или виртуальной машины из точки восстановления с типом восстановления в качестве хранилища можно зашифровать восстановленные данные с помощью указанного деСЕР. Кроме того, можно продолжить восстановление данных без указания DES. В этом случае применяется параметр шифрования на виртуальной машине.

Во время восстановления между регионами виртуальные машины Azure с поддержкой CMK (которые не создаются в хранилище служб восстановления с поддержкой CMK) восстанавливаются как виртуальные машины с поддержкой CMK в дополнительном регионе.

После завершения восстановления можно зашифровать восстановленный диск или виртуальную машину независимо от выбранного вами выбора при запуске восстановления.

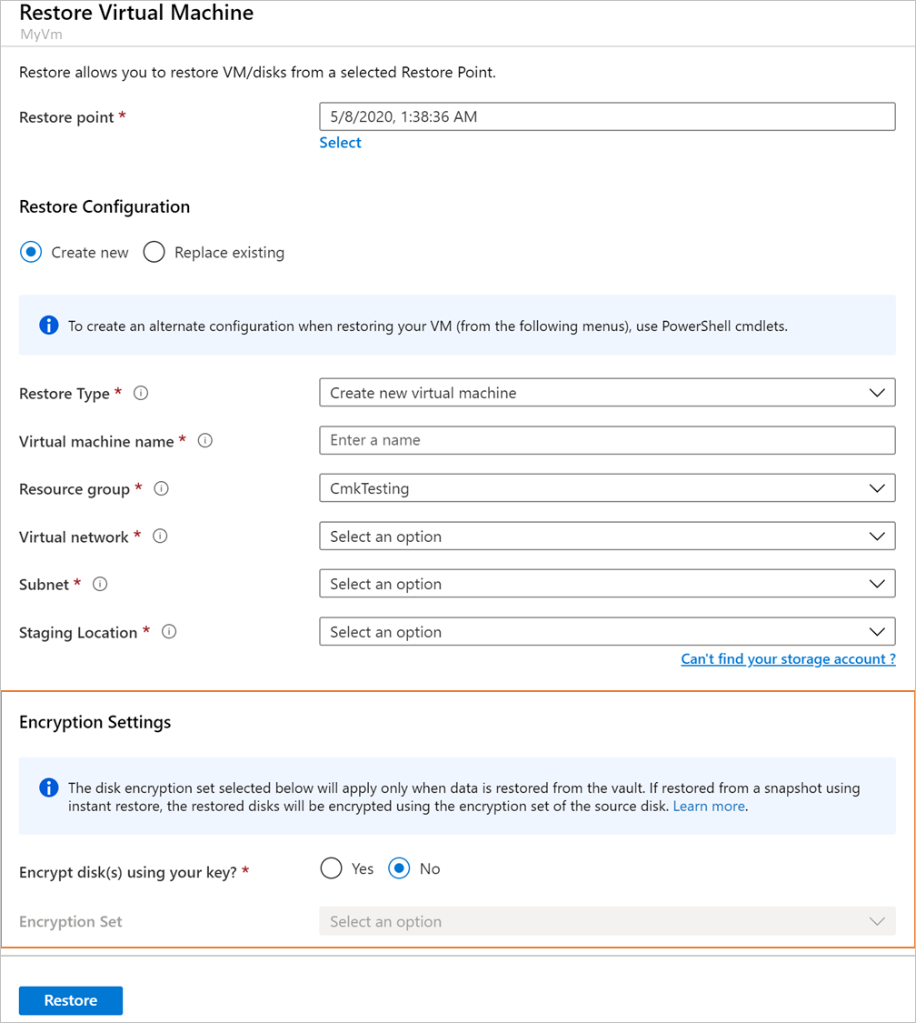

Выбор набора шифрования дисков при восстановлении из точки восстановления хранилища

Выбор клиента:

Чтобы указать des в разделе "Шифрование Параметры" в области восстановления, выполните следующие действия.

Для шифрования дисков с помощью ключа нажмите кнопку "Да".

В раскрывающемся списке "Набор шифрования" выберите DES, которые вы хотите использовать для восстановленных дисков. Убедитесь, что у вас есть доступ к DES.

Примечание.

Возможность выбора DES во время восстановления поддерживается, если выполняется восстановление между регионами. Однако в настоящее время она не поддерживается, если вы восстанавливаете виртуальную машину, использующую Шифрование дисков Azure.

Восстановление файлов

При восстановлении файла восстановленные данные шифруются ключом, используемым для шифрования целевого расположения.

Восстановление баз данных SAP HANA и SQL на виртуальных машинах Azure

При восстановлении из резервной копии базы данных SAP HANA или SQL Server, работающей на виртуальной машине Azure, восстановленные данные шифруются с помощью ключа шифрования, используемого в целевом расположении хранилища. Это может быть CMK или PMK, который используется для шифрования дисков виртуальной машины.

Дополнительные темы

Включение шифрования с помощью ключей, управляемых клиентом, при создании хранилища (в предварительной версии)

Включение шифрования при создании хранилища с помощью cmKs находится в ограниченной общедоступной предварительной версии и требует включения списка разрешений для подписок. Чтобы зарегистрироваться для предварительной версии, заполните форму и напишите нам.AskAzureBackupTeam@microsoft.com

Когда подписка разрешена, откроется вкладка "Шифрование резервных копий". Эта вкладка используется для включения шифрования резервных копий с помощью cmKs во время создания нового хранилища служб восстановления.

Чтобы включить шифрование, выполните следующие действия.

На вкладке "Шифрование резервных копий" укажите ключ шифрования и удостоверение, используемое для шифрования. Параметры применяются только к резервной копии и являются необязательными.

Для типа шифрования выберите "Использовать управляемый клиентом ключ".

Чтобы указать ключ, используемый для шифрования, выберите соответствующий параметр для ключа шифрования. Вы можете указать универсальный код ресурса (URI) для ключа шифрования или найти и выбрать ключ.

Если вы укажете ключ с помощью параметра Select from Key Vault , автоматическое включение автоматического включения ключа шифрования. Дополнительные сведения об автообмене.

Для удостоверений укажите управляемое удостоверение, назначаемое пользователем, для управления шифрованием с помощью cmKs. Выберите "Выбрать ", чтобы перейти и выбрать необходимое удостоверение.

Добавьте теги (необязательно) и продолжайте создавать хранилище.

Включение авторотации ключей шифрования

Чтобы указать CMK для шифрования резервных копий, используйте один из следующих вариантов:

- Ввод URI ключа

- Выбор из Key Vault

С помощью параметра Select from Key Vault включена автоматическая активация выбранного ключа. Этот параметр устраняет попытку вручную обновить до следующей версии. Однако при использовании этого параметра:

- Обновление до версии ключа может занять до часа.

- После того как обновление ключа вступает в силу, старая версия также должна быть доступна (в состоянии включена) по крайней мере для одного последующего задания резервного копирования.

При указании ключа шифрования с помощью универсального кода ресурса (URI) полного ключа ключ не будет автоматически поворачиваться. Необходимо вручную выполнить обновления ключей, указав новый ключ при необходимости. Чтобы включить автоматическую смену, удалите компонент версии URI ключа.

Используйте Политика Azure для аудита и принудительного шифрования с помощью ключей, управляемых клиентом (в предварительной версии)

С помощью Azure Backup можно использовать Политика Azure для аудита и принудительного шифрования данных в хранилище служб восстановления с помощью cmKs. Политику аудита можно использовать для аудита зашифрованных хранилищ с помощью ключей УПРАВЛЕНИЯ, которые были включены после 1 апреля 2021 г.

Для хранилищ с включенным шифрованием CMK до 1 апреля 2021 г. политика может не применяться или отображать ложные отрицательные результаты. То есть эти хранилища могут быть сообщены как несоответствующие, несмотря на включение шифрования CMK.

Чтобы использовать политику аудита для аудита хранилищ с включенным шифрованием CMK до 1 апреля 2021 г., используйте портал Azure для обновления ключа шифрования. Этот подход помогает обновить новую модель. Если вы не хотите изменить ключ шифрования, укажите тот же ключ еще раз с помощью URI ключа или параметра выбора ключа.

Предупреждение

Если вы используете PowerShell для управления ключами шифрования для резервного копирования, мы не рекомендуем обновить ключ шифрования на портале. Если вы обновляете ключ на портале, вы не можете использовать PowerShell для обновления ключа шифрования до тех пор, пока обновление PowerShell не будет доступно для поддержки новой модели. Однако вы можете продолжить обновление ключа на портале.

Часто задаваемые вопросы

Можно ли зашифровать существующее хранилище резервных копий с помощью ключей, управляемых клиентом?

№ Вы можете включить шифрование CMK только для новых хранилищ. Хранилище никогда не должно иметь каких-либо элементов, защищенных им. На самом деле, перед включением шифрования с помощью CMK не следует пытаться защитить элементы в хранилище.

Моя попытка защитить элемент в хранилище не удалась, и хранилище по-прежнему не содержит защищенных элементов. Могу ли я включить шифрование CMK для этого хранилища?

№ Хранилище не должно иметь никаких попыток защитить все элементы к нему в прошлом.

У меня есть хранилище, в котором используется шифрование CMK. Можно ли позже отменить изменения к шифрованию PMK, даже если у меня есть элементы резервного копирования, защищенные в хранилище?

№ После включения шифрования CMK нельзя отменить изменения использовать PMKs. Ключи можно изменить в соответствии с вашими требованиями.

Применяется ли шифрование CMK для Azure Backup и к Azure Site Recovery?

№ В этой статье описывается шифрование только данных резервного копирования. Для Azure Site Recovery необходимо отдельно задать свойство, доступное в службе.

Я пропустил один из шагов в этой статье и продолжал защищать источник данных. Могу ли я по-прежнему использовать шифрование CMK?

Если вы не выполните действия, описанные в статье, и вы переходите к защите элементов, хранилище может не использовать шифрование CMK. Перед защитой элементов рекомендуется использовать этот список проверка.

Добавляет ли шифрование CMK к стоимости резервных копий?

Использование шифрования CMK для резервного копирования не приводит к дополнительным затратам. Но вы можете продолжать нести расходы на использование хранилища ключей, где хранится ключ.