Конфиденциальные контейнеры в Экземпляры контейнеров Azure

В этой статье описывается, как конфиденциальные контейнеры в Экземпляры контейнеров Azure позволяют защитить рабочие нагрузки, выполняемые в облаке. В этой статье приводятся общие сведения о наборе функций, сценариях, ограничениях и ресурсах.

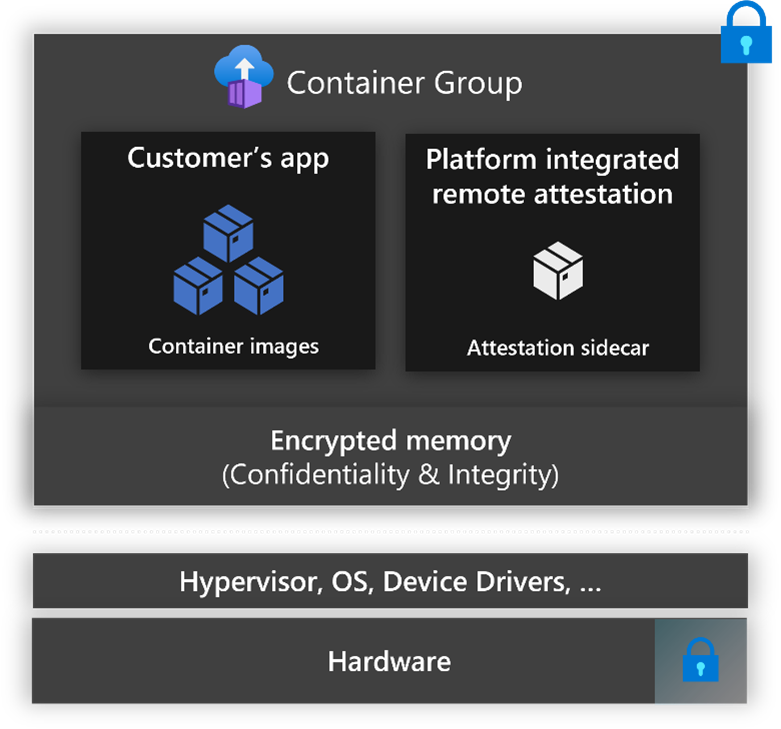

Конфиденциальные контейнеры в Экземпляры контейнеров Azure позволяют клиентам запускать контейнеры Linux в аппаратной и аттестации доверенной среды выполнения (TEE). Клиенты могут переносить контейнерные приложения Linux или создавать новые приложения конфиденциальных вычислений, не применяя специализированные модели программирования для достижения преимуществ конфиденциальности в TEE. Конфиденциальные контейнеры на Экземпляры контейнеров Azure защищать используемые данные и шифровать данные, используемые в памяти. Экземпляры контейнеров Azure расширяет эту возможность с помощью проверяемых политик выполнения и проверяемого аппаратного корня гарантий доверия через аттестацию гостей.

Функции конфиденциальных контейнеров в Экземпляры контейнеров Azure

Приложения lift-and-shift

Клиенты могут переносить контейнерные приложения Linux или создавать новые приложения конфиденциальных вычислений, не применяя специализированные модели программирования для достижения преимуществ конфиденциальности в TEE.

Доверенная среда выполнения на основе оборудования

Конфиденциальные контейнеры на Экземпляры контейнеров Azure развертываются в группе контейнеров с изолированной teE Hyper-V, которая включает ключ шифрования памяти, который создается и управляется процессором с поддержкой AMD SEV-SNP. Данные, используемые в памяти, шифруются с помощью этого ключа, чтобы обеспечить защиту от воспроизведения данных, повреждения, повторного сопоставления и атак на основе псевдонимов.

Проверяемые политики выполнения

Конфиденциальные контейнеры на Экземпляры контейнеров Azure могут работать с проверяемыми политиками выполнения, которые позволяют клиентам контролировать, какое программное обеспечение и действия разрешено выполнять в TEE. Эти политики выполнения помогают защититься от злоумышленников, создающих непредвиденные изменения приложений, которые могут привести к утечке конфиденциальных данных. Политики выполнения создаются клиентом с помощью предоставленных средств и проверяются с помощью криптографического подтверждения.

Удаленная аттестация гостей

Конфиденциальные контейнеры в ACI обеспечивают поддержку удаленной аттестации гостей, которая используется для проверки надежности группы контейнеров перед созданием безопасного канала с проверяющей стороной. Группы контейнеров могут создавать отчет об аттестации оборудования SNP, подписанный оборудованием и содержащий сведения об оборудовании и программном обеспечении. Затем созданный отчет об аттестации оборудования может быть проверен службой Microsoft Аттестация Azure с помощью приложения с открытым исходным кодом или другой службой аттестации, прежде чем конфиденциальные данные будут опубликованы в TEE.

Политики принудительного применения конфиденциальных вычислений

Конфиденциальные контейнеры поддерживают целостность и аттестацию на уровне контейнера с помощью политик принудительного применения конфиденциальных вычислений (CCE). Политики принудительного применения конфиденциальных вычислений предписывают компоненты, которые могут выполняться в группе контейнеров и будут применяться средой выполнения контейнеров.

Расширение конференц-связи Azure CLI

Расширение конференц-связи Azure CLI позволяет клиентам создавать политики принудительного применения конфиденциальных вычислений с помощью шаблона ARM в качестве входных данных и предоставления строковой политики base 64 в качестве выходных данных. Эти выходные данные включаются в определение группы контейнеров, чтобы определить, какие компоненты разрешено запускать. Дополнительные сведения о разработке политик выполнения конфиденциальных вычислений см. в разделе Расширение для конференц-связи Azure CLI.

Безопасный выпуск ключа и зашифрованные расширения файловой системы

Конфиденциальные контейнеры на Экземпляры контейнеров Azure интегрируются с двумя открытый код дополнительными платформами для поддержки конфиденциальных функций в группе контейнеров. Эти расширения и дополнительные сведения можно найти в репозитории конфиденциальных дополнительных пакетов.

Защищенный ключ выпуска sidecar

Конфиденциальные контейнеры на Экземпляры контейнеров Azure предоставляют контейнер открытый код расширения для аттестации и безопасного выпуска ключа. Этот расширения создает экземпляр веб-сервера, который предоставляет REST API, чтобы другие контейнеры могли получить отчет об аттестации оборудования или маркер Аттестация Azure Майкрософт с помощью метода POST. Это расширение интегрируется с Хранилищем ключей Azure, чтобы освободить ключ для группы контейнеров после завершения проверки.

Расширение расширения зашифрованной файловой системы

Конфиденциальные контейнеры на Экземпляры контейнеров Azure предоставляют контейнер расширения для подключения удаленной зашифрованной файловой системы, ранее отправленной в Хранилище BLOB-объектов Azure. Контейнер расширения прозрачно извлекает аттестацию оборудования и цепочку сертификатов, подтверждающие ключ подписи аттестации. Затем он запрашивает у Аттестация Azure Майкрософт авторизацию маркера аттестации, который необходим для безопасного освобождения ключа шифрования файловой системы из управляемого модуля HSM. Ключ освобождается в контейнер расширения, только если маркер аттестации подписан ожидаемым центром сертификации и утверждения аттестации соответствуют политике выпуска ключа. Контейнер расширения прозрачно использует ключ для подключения удаленной зашифрованной файловой системы; Этот процесс сохранит конфиденциальность и целостность файловой системы при любой операции из контейнера, работающего в группе контейнеров.

Сценарии

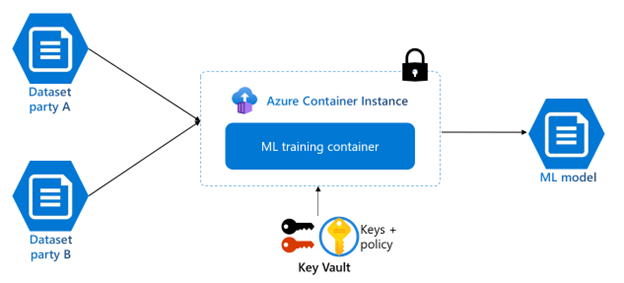

Комнаты очистки данных для многопользовательской аналитики данных и обучения машинного обучения

Бизнес-транзакции и совместная работа над проектами часто требуют обмена конфиденциальными данными между несколькими сторонами. Эти данные могут включать личную информацию, финансовую информацию и медицинские записи, которые необходимо защитить от несанкционированного доступа. Конфиденциальные контейнеры на Экземпляры контейнеров Azure предоставляют необходимые функции (аппаратные TEE, удаленная аттестация), чтобы клиенты могли обрабатывать обучающие данные из нескольких источников без предоставления входных данных другим сторонам. Это позволяет организациям получать дополнительные преимущества от наборов данных своих или партнеров, сохраняя при этом контроль над доступом к конфиденциальной информации. Это делает конфиденциальные контейнеры на Экземпляры контейнеров Azure идеальными для сценариев аналитики данных, таких как конфиденциальное машинное обучение.

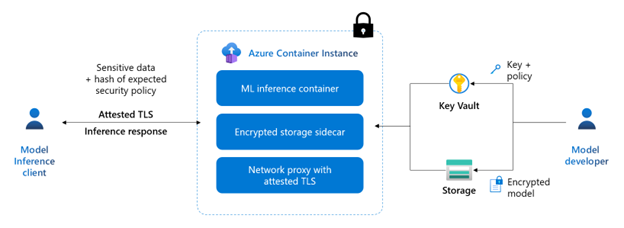

Конфиденциальный вывод

ACI обеспечивает быстрое и простое развертывание, гибкое распределение ресурсов и оплату за использование, что делает его отличной платформой для рабочих нагрузок конфиденциального вывода. Благодаря конфиденциальным контейнерам на Экземпляры контейнеров Azure разработчики моделей и владельцы данных могут совместно работать, защищая интеллектуальную собственность разработчика модели и обеспечивая безопасность и конфиденциальность данных, используемых для вывода. Ознакомьтесь с примером развертывания конфиденциального вывода с использованием конфиденциальных контейнеров на Экземпляры контейнеров Azure.

Неподдерживаемые сценарии

- Политики принудительного применения конфиденциальных вычислений должны создаваться расширением confcom Azure CLI и не могут быть созданы вручную.

Ресурсы

- Расширение конференц-связи Azure CLI

- Конфиденциальные контейнеры расширения

- Конфиденциальное приложение hello world

- Демонстрация вывода машинного обучения

Next Steps

- Пример развертывания см. в статье Развертывание конфиденциальной группы контейнеров с помощью Azure Resource Manager