Мониторинг целостности файлов с помощью агента Log Analytics

Чтобы обеспечить мониторинг целостности файлов (FIM), агент Log Analytics отправляет данные в рабочую область Log Analytics. Сравнивая текущее состояние этих элементов с состоянием во время предыдущей проверки, FIM сообщает вам обо всех подозрительных изменениях.

Примечание.

Так как агент Log Analytics (также известный как MMA) установлен на пенсию в августе 2024 года, все функции Defender для серверов, которые в настоящее время зависят от него, включая описанные на этой странице, будут доступны через Microsoft Defender для конечной точки интеграцию или проверку без агента до даты выхода на пенсию. Дополнительные сведения о схеме развития для каждой из функций, которые в настоящее время зависят от агента Log Analytics, см . в этом объявлении.

В этой статье вы узнаете, как выполнять следующие задачи.

- Включение мониторинга целостности файлов с помощью агента Log Analytics

- Отключение мониторинга целостности файлов

- Мониторинг рабочих областей, сущностей и файлов

- Сравнение базовых показателей с помощью мониторинга целостности файлов

Примечание.

Мониторинг целостности файлов может создать следующую учетную запись на отслеживаемых серверах SQL Server: NT Service\HealthService

Если удалить учетную запись, она будет автоматически воссоздана.

Availability

| Аспект | Сведения |

|---|---|

| Состояние выпуска: | Общедоступная версия |

| Цены. | Требуется Microsoft Defender для серверов, план 2. С помощью агента Log Analytics FIM передает данные в рабочую область Log Analytics. За эту операцию взимается плата, размер которой зависит от объема передаваемых данных. Дополнительные сведения см. на странице цен на Log Analytics. |

| Требуемые роли и разрешения | Владелец рабочей области может включать и отключать функцию FIM (дополнительные сведения см. в разделе Роли Azure для Log Analytics). Читатель может просматривать результаты. |

| Облако. | Поддерживается только в регионах, где доступно решение для отслеживания изменений службы автоматизации Azure. Дополнительную информацию см. в статье Регионы, в которых поддерживается связанная рабочая область Log Analytics. Дополнительные сведения об отслеживании изменений. |

Включение монитора целостности файлов с помощью агента Log Analytics

Функция FIM доступна только на страницах Defender для облака на портале Azure. В настоящее время НЕТ REST API для работы с FIM.

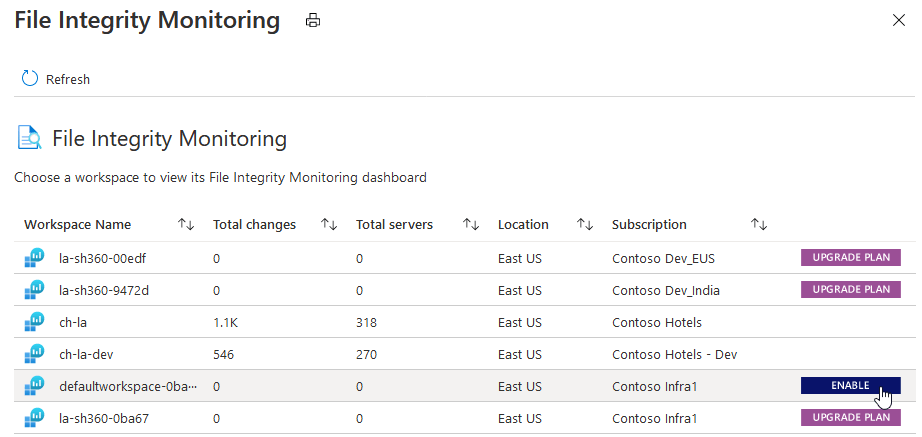

На панели мониторинга Защита рабочих нагрузок в области Расширенная защита выберите Мониторинг целостности файлов.

Для каждой рабочей области предоставляется следующая информация:

- Общее количество изменений, произошедших на прошлой неделе (может появиться тире "-", если FIM не включен в рабочей области)

- общее число компьютеров и виртуальных машин, передающих сведения в эту рабочую область;

- географическое расположение рабочей области;

- подписка Azure, к которой относится рабочая область.

Используйте эту страницу, чтобы:

Получить доступ к состоянию и параметрам каждой рабочей области, а также просмотреть их.

Обновите рабочую область, чтобы использовать расширенные функции безопасности. Этот значок указывает, что рабочая область или подписка не защищены средством Microsoft Defender для серверов. Чтобы использовать функции FIM, ваша подписка должна быть защищена с помощью этого плана. Узнайте, как включить Defender для серверов.

Обновите рабочую область, чтобы использовать расширенные функции безопасности. Этот значок указывает, что рабочая область или подписка не защищены средством Microsoft Defender для серверов. Чтобы использовать функции FIM, ваша подписка должна быть защищена с помощью этого плана. Узнайте, как включить Defender для серверов. Включите FIM на всех компьютерах в рабочей области и настройте параметры FIM. Этот значок указывает, что FIM не включен для рабочей области. Если кнопка "Включить" или "Обновить" отсутствует, а поле пустое, функция FIM уже включена для этой рабочей области.

Включите FIM на всех компьютерах в рабочей области и настройте параметры FIM. Этот значок указывает, что FIM не включен для рабочей области. Если кнопка "Включить" или "Обновить" отсутствует, а поле пустое, функция FIM уже включена для этой рабочей области.

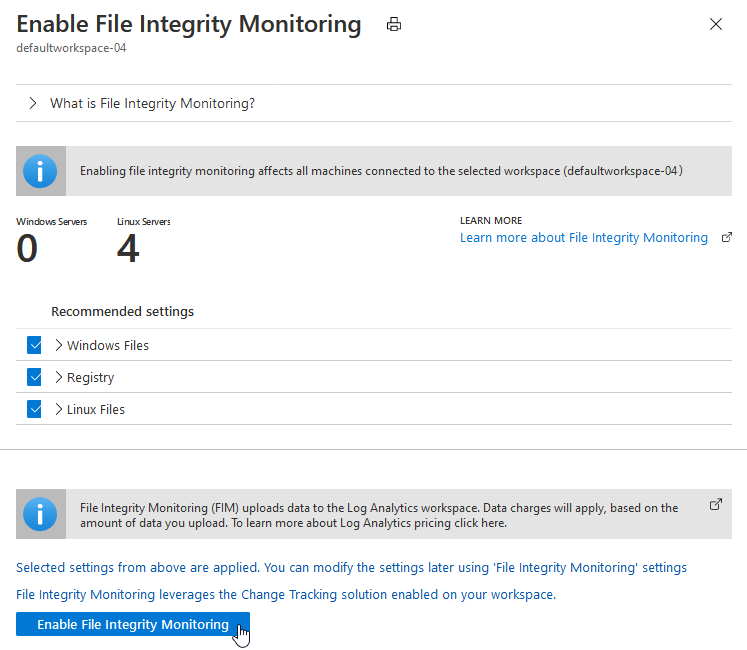

Выберите ВКЛЮЧИТЬ. Будут показаны сведения о рабочей области, включая число компьютеров Windows и Linux для этой рабочей области.

Также здесь приводятся рекомендуемые параметры для Windows и Linux. Разверните узлы Файлы Windows, Реестр и Файлы Linux, чтобы просмотреть полный список рекомендаций.

Снимите флажки проверка для любых рекомендуемых сущностей, которые вы не хотите отслеживать с помощью FIM.

Выберите Применение мониторинга целостности файлов, чтобы включить FIM.

Эти параметры вы можете изменить в любое время. См. дополнительные сведения об изменении отслеживаемых сущностей.

Отключение мониторинга целостности файлов

FIM использует решение "Отслеживание изменений" Azure, чтобы отслеживать и обнаруживать изменения в среде. После отключения FIM решение для отслеживания изменений будет удалено из выбранной рабочей области.

Отключение FIM

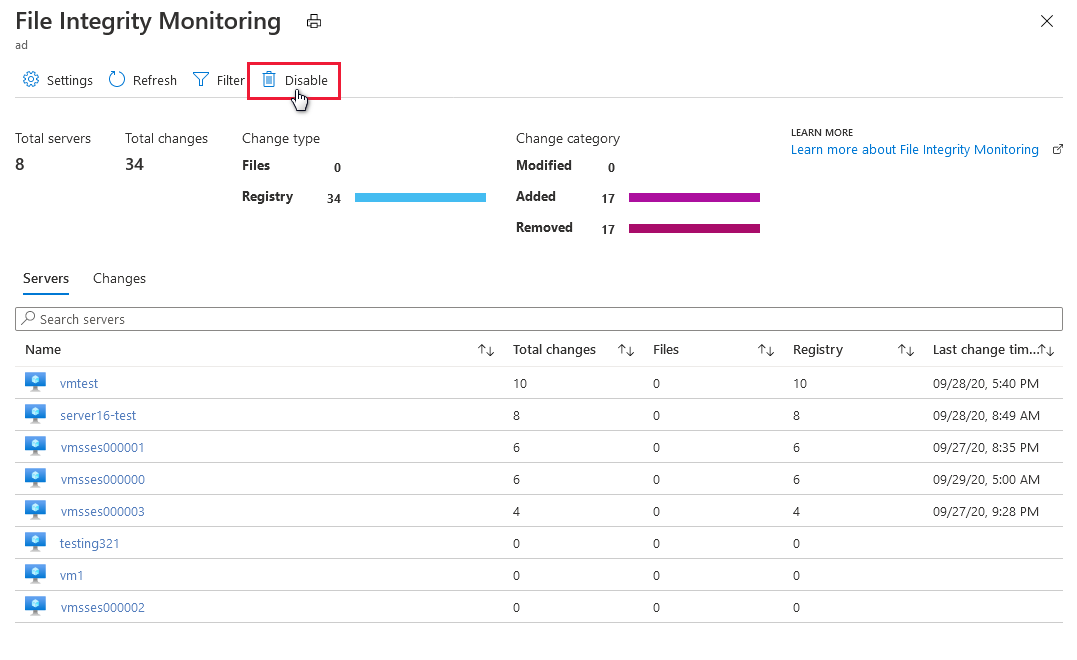

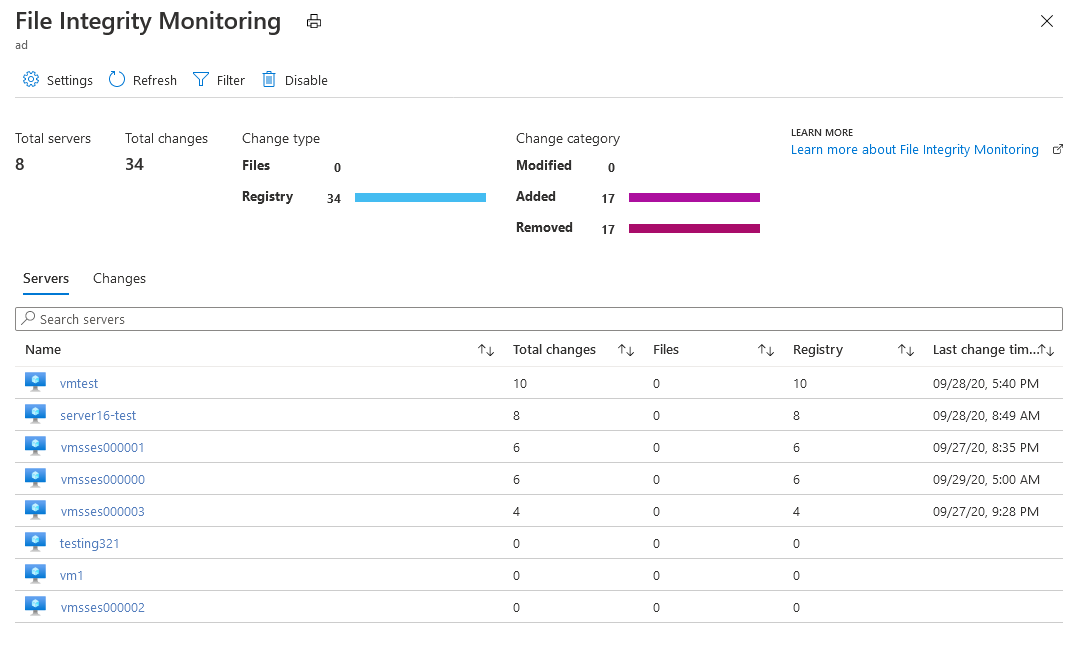

На панели мониторинга целостности файлов для рабочей области щелкните Отключить.

Выберите Удалить.

Мониторинг рабочих областей, сущностей и файлов

Аудит отслеживаемых рабочих областей

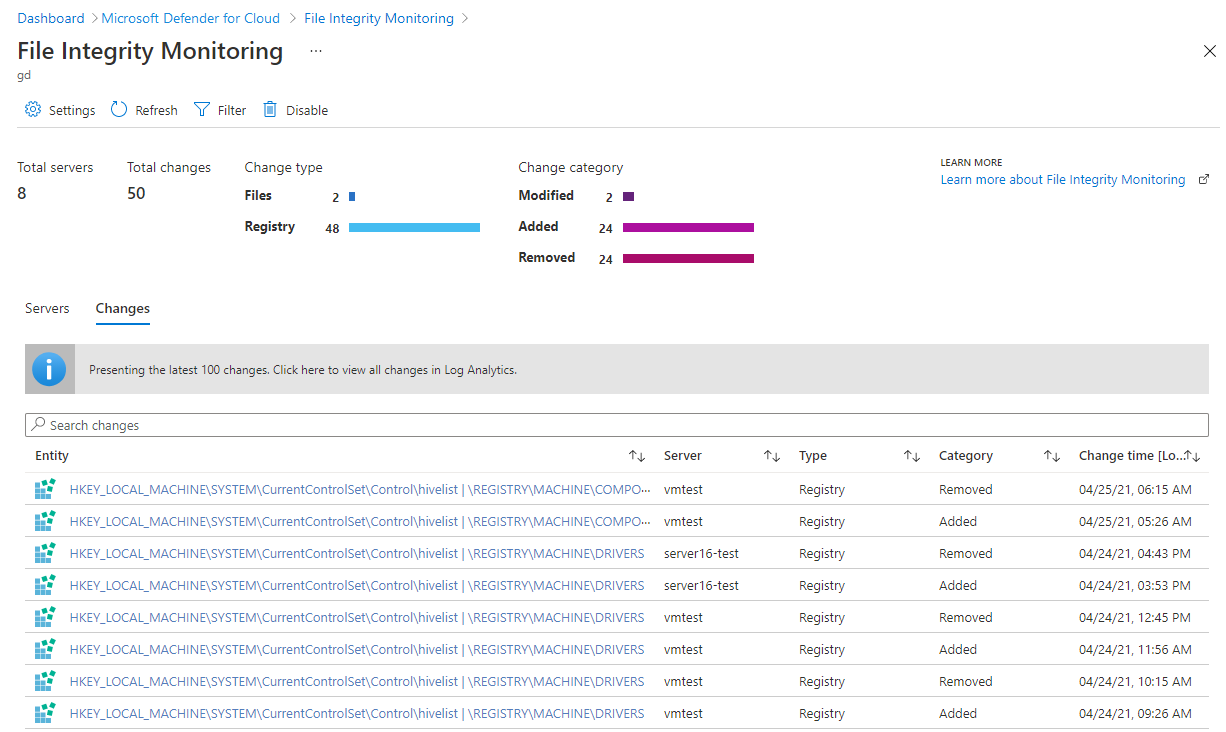

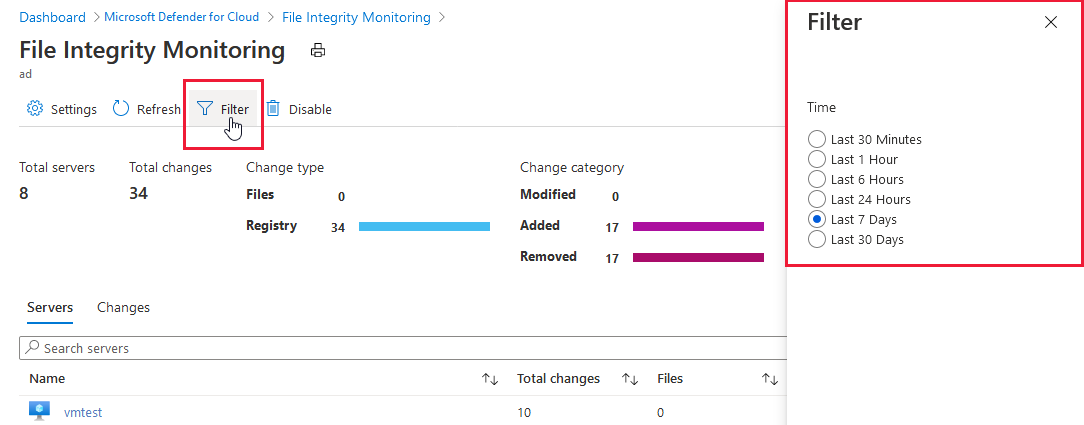

Панель мониторинга целостности файлов отображается для рабочих областей с включенной функцией FIM. Панель мониторинга FIM открывается, когда вы включаете FIM для рабочей области или выбираете в окне Мониторинг целостности файла рабочую область, для которой уже включена функция FIM.

На панели мониторинга FIM для рабочей области отображаются следующие данные:

- общее число компьютеров, подключенных к рабочей области;

- общее число изменений, произошедших за выбранный период времени;

- разбивка изменений по типам (файлы, реестр);

- разбивка изменений по категориям (изменение, добавление, удаление).

Выберите Фильтр в верхней части панели мониторинга, чтобы изменить период времени, в течение которого отображаются изменения.

Вкладка Серверы содержит полный список компьютеров, передающих сведения в эту рабочую область. Для каждого компьютера на панели мониторинга предоставляются такие сведения:

- число изменений, произошедших за выбранный период времени;

- разбивка изменений на изменения файлов и реестра.

При выборе компьютера отображается запрос с результатами, которые обозначают изменения, внесенные в течение выбранного периода для компьютера. Вы можете развернуть любое изменение, чтобы получить дополнительную информацию.

Вкладка Изменения (см. ниже) содержит список всех изменений в рабочей области за выбранный период времени. Для каждой сущности, в которой произошли изменения, на панели мониторинга отображается следующее:

- идентификатор компьютера, на котором произошло изменение;

- тип изменения (реестр или файл);

- категория изменения (изменено, добавлено, удалено);

- дата и время изменения.

Страница Сведения об изменении открывается, когда вы вводите изменение в поле поиска или выбираете сущность из списка на вкладке Изменения.

Изменение списка отслеживаемых сущностей

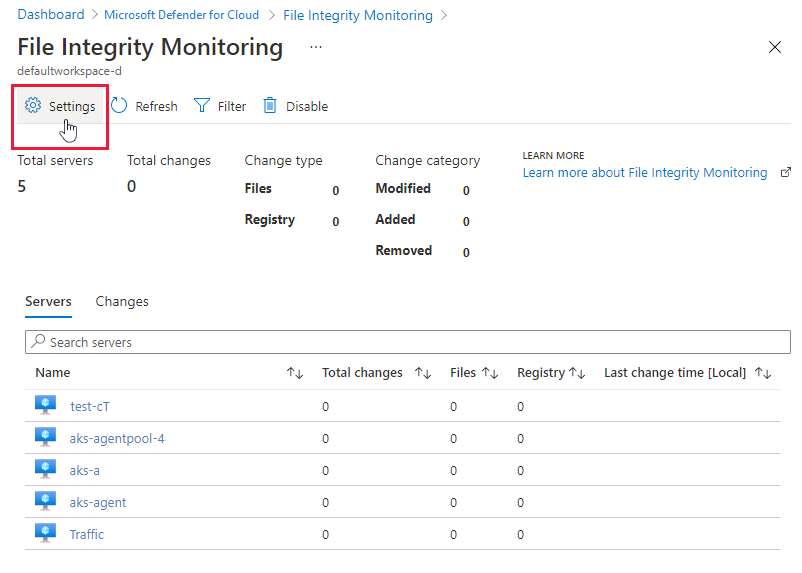

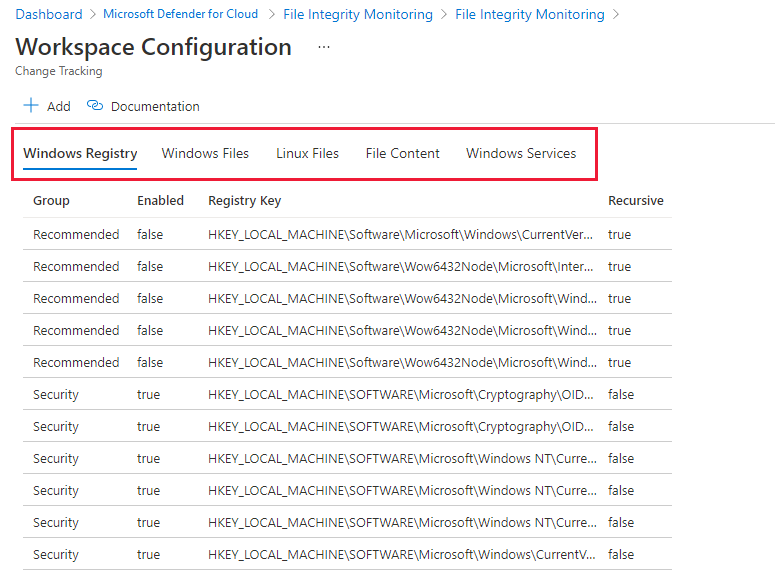

На панели мониторинга целостности файлов для рабочей области щелкните Параметры на панели инструментов.

Откроется конфигурация рабочей области с вкладками для каждого типа элементов, которые можно отслеживать:

- Реестр Windows

- Файлы Windows

- Файлы Linux

- Содержимое файла

- Службы Windows

На каждой вкладке перечислены сущности, которые можно изменять для этой категории. Для каждой сущности Defender для облака предоставляет информацию о том, включена ли для нее функция FIM (true или false). Измените сущность, чтобы включить или отключить FIM.

Выберите запись на одной из вкладок и измените любое из доступных полей в области Изменение для отслеживания изменений. Возможные варианты:

- включить (True) или отключить (False) мониторинг целостности файлов;

- назначить или изменить имя сущности;

- указать или изменить значение или путь;

- удалить сущность;

отменить или сохранить изменения.

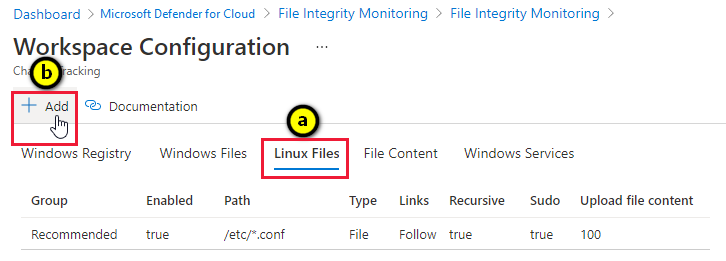

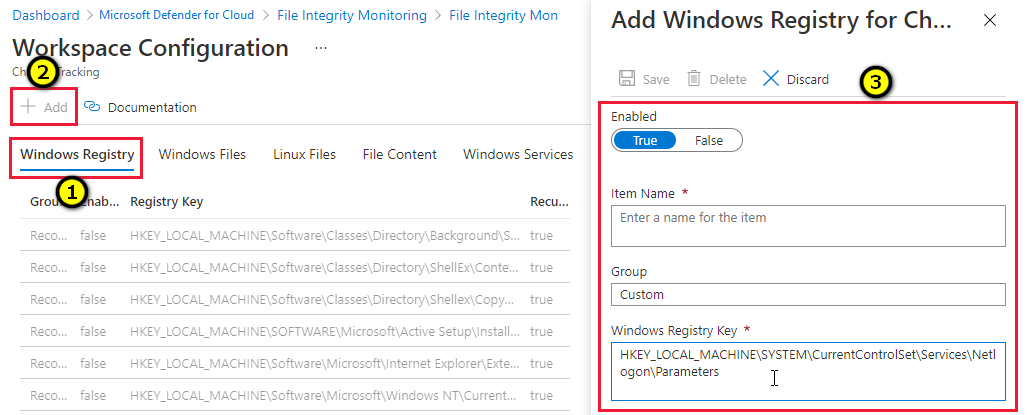

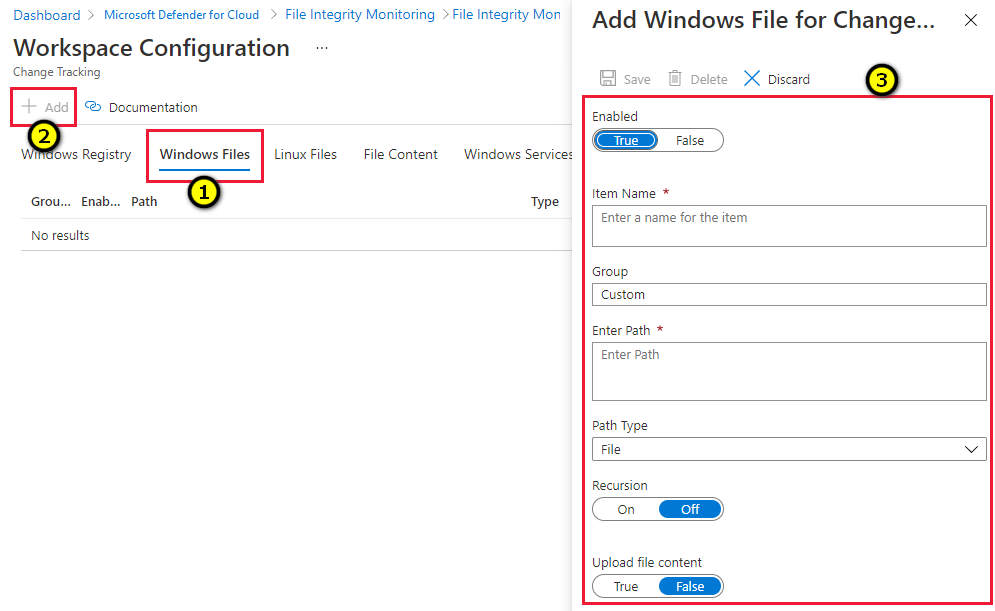

Добавление новой сущности для мониторинга

На панели мониторинга целостности файлов для рабочей области щелкните Параметры на панели инструментов.

Откроется страница Конфигурация рабочей области.

В конфигурации рабочей области:

Выберите Добавить. Открывается окно Добавление файла Linux для отслеживания изменений.

Введите необходимые сведения и выберите Сохранить.

Мониторинг папки и пути мониторинга с использованием подстановочных знаков

Используйте подстановочные знаки для упрощения отслеживания в каталогах. При настройке мониторинга папки с использованием подстановочных знаков применяются следующие правила:

- Для отслеживания нескольких файлов необходимы подстановочные знаки.

- Дикие карта можно использовать только в последнем сегменте пути, например

C:\folder\fileили/etc/*.conf - Если переменная среды содержит путь, который недействителен, проверка завершается успешно, но путь завершается ошибкой при выполнении инвентаризации.

- При настройке пути избегайте общих путей, таких как

c:\*.*, что приводит к слишком большому количестве папок, передаваемых.

Сравнение базовых показателей с помощью мониторинга целостности файлов

Мониторинг целостности файлов (FIM) информирует о том, что изменения происходят в конфиденциальных областях ресурсов. Это позволяет исследовать несанкционированные действия и устранять их последствия. FIM наблюдает за файлами Windows, реестрами Windows и файлами Linux.

Включение встроенных рекурсивных проверок реестра

Параметры куста реестра FIM по умолчанию позволяют удобно отслеживать рекурсивные изменения в общих областях безопасности. Например, злоумышленник может настроить скрипт для выполнения в LOCAL_SYSTEM контексте, настроив выполнение при запуске или завершении работы. Чтобы отслеживать изменения этого типа, включите встроенную проверку.

Примечание.

Рекурсивные проверки применяются только к рекомендуемым кустам безопасности, а не к пользовательским путям реестра.

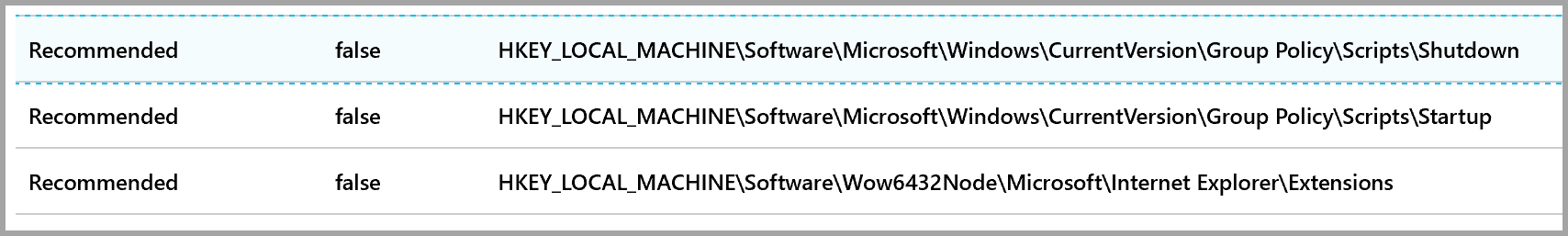

Добавление пользовательской проверки реестра

Базовые показатели FIM начинаются с определения характеристик известного рабочего состояния операционной системы и поддерживающего приложения. В этом примере мы сосредоточимся на конфигурациях политики паролей для Windows Server 2008 и более поздних версий.

| Имя политики | Параметр реестра |

|---|---|

| Контроллер домена: запретить изменение пароля учетных записей компьютера | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RefusePasswordChange |

| Член домена: всегда требуется цифровая подпись или шифрование потока данных безопасного канала | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireSignOrSeal |

| Член домена: шифрование данных безопасного канала, когда это возможно | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SealSecureChannel |

| Член домена: цифровая подпись данных безопасного канала, когда это возможно | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SignSecureChannel |

| Член домена: отключить изменение пароля учетных записей компьютера | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DisablePasswordChange |

| Член домена: максимальный срок действия пароля учетных записей компьютера | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\MaximumPasswordAge |

| Член домена: требовать стойкий сеансовый ключ (Windows 2000 или выше) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireStrongKey |

| Сетевая безопасность: ограничения NTLM — проверка подлинности NTLM на этом домене | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RestrictNTLMInDomain |

| Сетевая безопасность: ограничения NTLM: добавить исключения для серверов в этом домене | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DCAllowedNTLMServers |

| Сетевая безопасность: ограничения NTLM — аудит проверки подлинности NTLM на этом домене | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\AuditNTLMInDomain |

Примечание.

Дополнительные сведения о параметрах реестра, поддерживаемых различными версиями операционных систем, см. в справочной таблице параметров групповой политики.

Чтобы настроить отслеживание базовых показателей реестра с помощью FIM, сделайте следующее.

В окне "Добавление реестра Windows для Отслеживание изменений" выберите текстовое поле раздела реестра Windows.

Введите следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

Отслеживание изменений в файлах Windows

В окне Добавление файла Windows для Отслеживания изменений в текстовом поле Введите путь укажите папку, содержащую файлы, которые требуется отслеживать. В примере на следующем рисунке веб-приложение Contoso находится на диске D:\ в структуре папок ContosWebApp.

Создайте настраиваемую запись файла Windows, указав имя класса параметров, включив рекурсию и указав верхнюю папку с подстановочным знаком (*) в качестве суффикса.

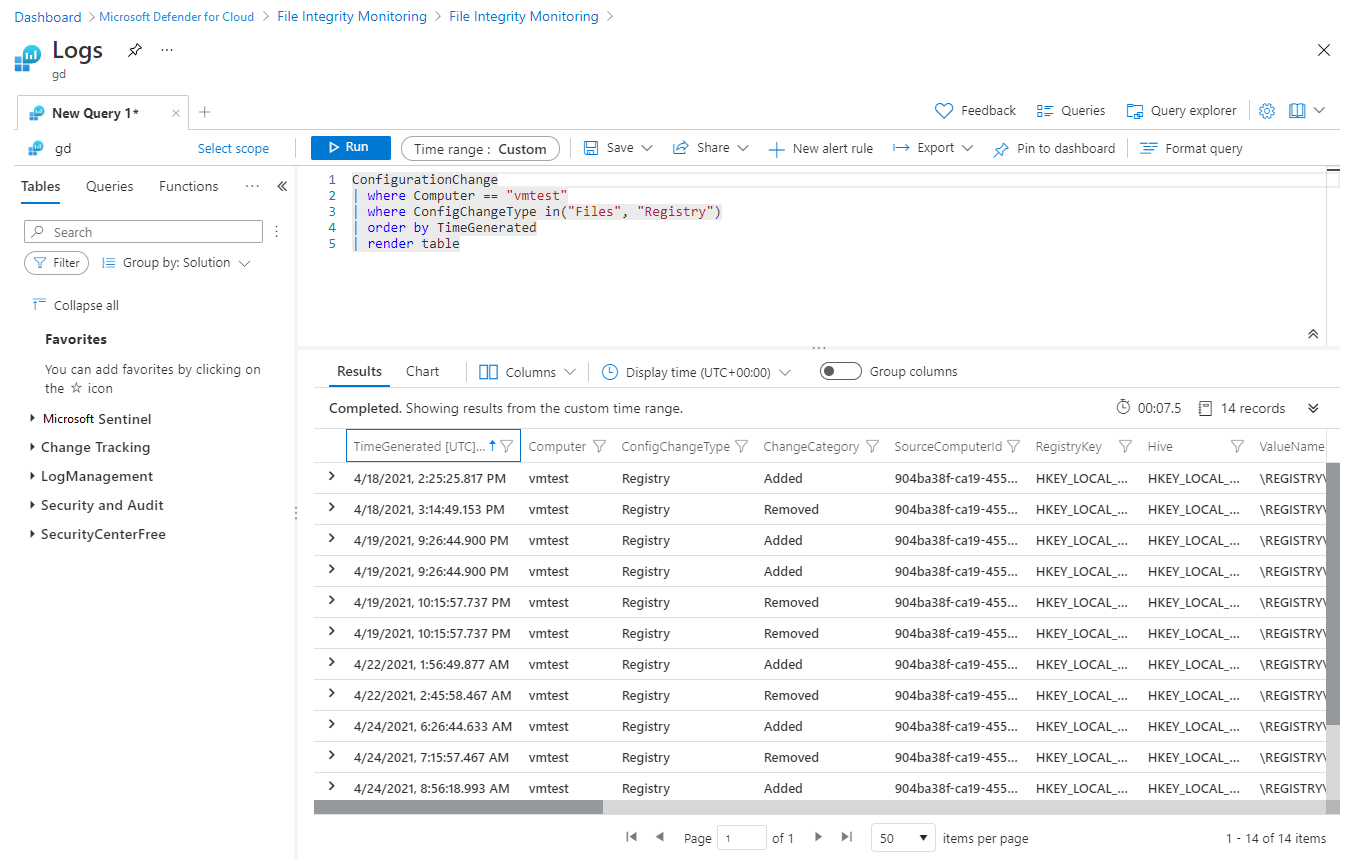

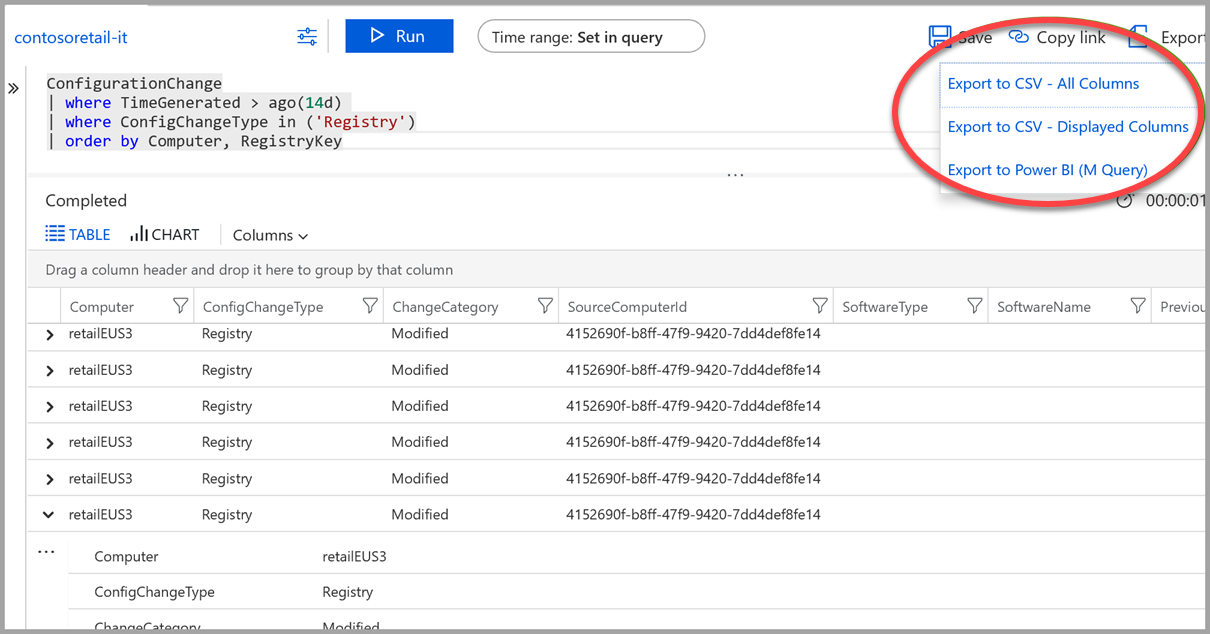

Получение данных изменений

Данные мониторинга целостности файлов доступны в наборе таблиц Azure Log Analytics/ConfigurationChange.

Задайте диапазон времени, чтобы получить сводку изменений по ресурсам.

В следующем примере мы извлекаем все изменения за последние 14 дней в категориях реестра и файлов:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeЧтобы просмотреть сведения об изменениях в реестре, сделайте следующее.

- Удалите файлы из предложения where .

- Удалите строку формирования сводных данных и замените ее предложением упорядочивания:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry') | order by Computer, RegistryKey

Отчеты можно экспортировать в CSV для архивирования или передачи в отчет Power BI.

Следующие шаги

См. дополнительные сведения о Defender для облака:

- Настройка политик безопасности — узнайте, как настроить политики безопасности для подписок и групп ресурсов Azure.

- Рекомендации по управлению безопасностью — узнайте об использовании рекомендаций для защиты ресурсов Azure.

- Блог по безопасности Azure — получайте последние новости и сведения об обеспечении безопасности в Azure.