Внимание

Решение для оценки уязвимостей Defender для сервера, созданное Qualys, находится на пути выхода на пенсию, который будет завершен 1 мая 2024 года. Если вы используете встроенную оценку уязвимостей, основанную на Qualys, необходимо спланировать переход на Управление уязвимостями Microsoft Defender сканирование уязвимостей, выполнив действия на этой странице.

Дополнительные сведения о нашем решении об объединению предложения оценки уязвимостей с Управление уязвимостями Microsoft Defender см. в этой записи блога.

Ознакомьтесь с общими вопросами о переходе на Управление уязвимостями Microsoft Defender.

Пользователи, которые хотят продолжать использовать Qualys, могут сделать это с помощью метода Bring Your Own License (BYOL).

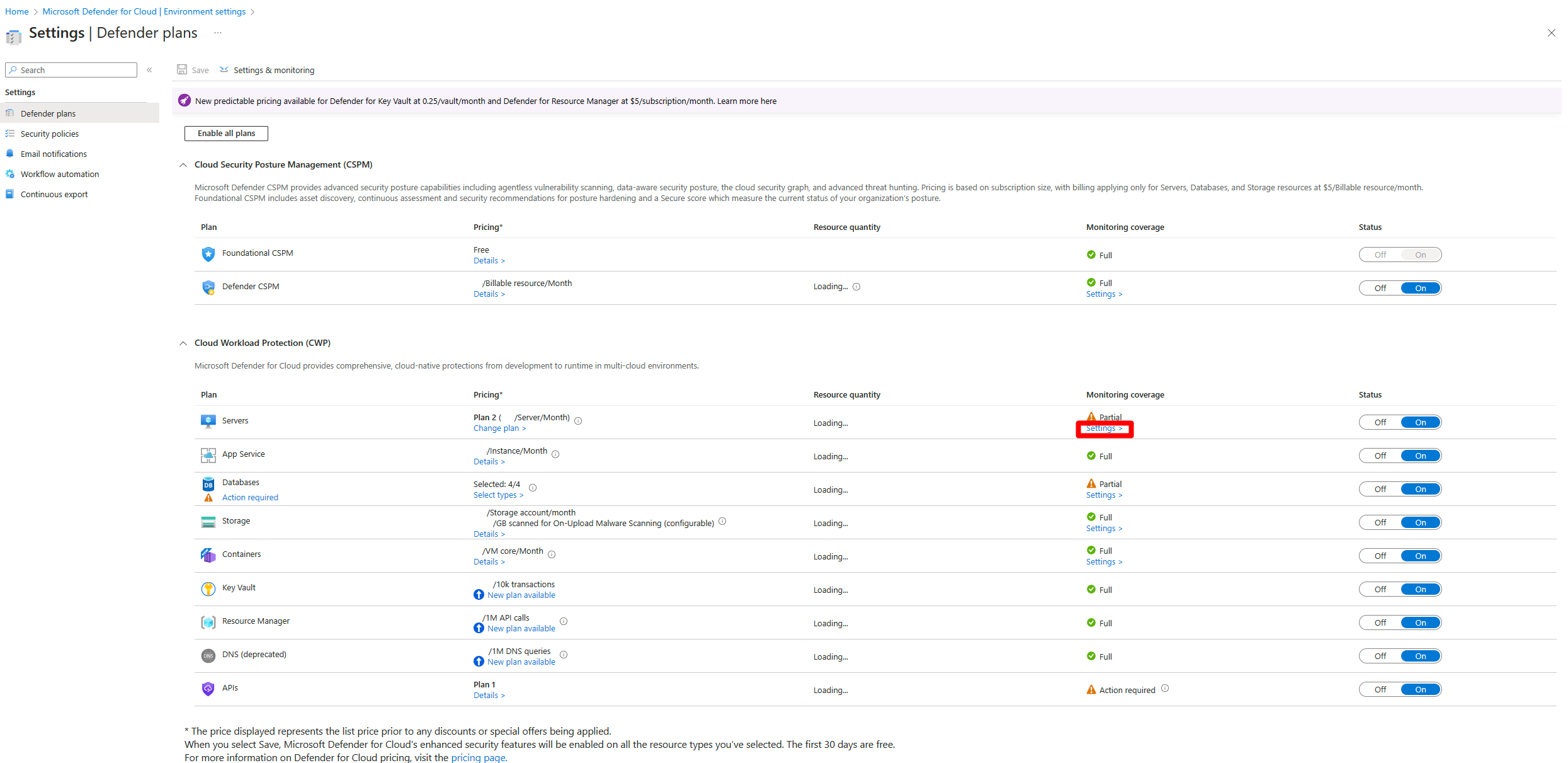

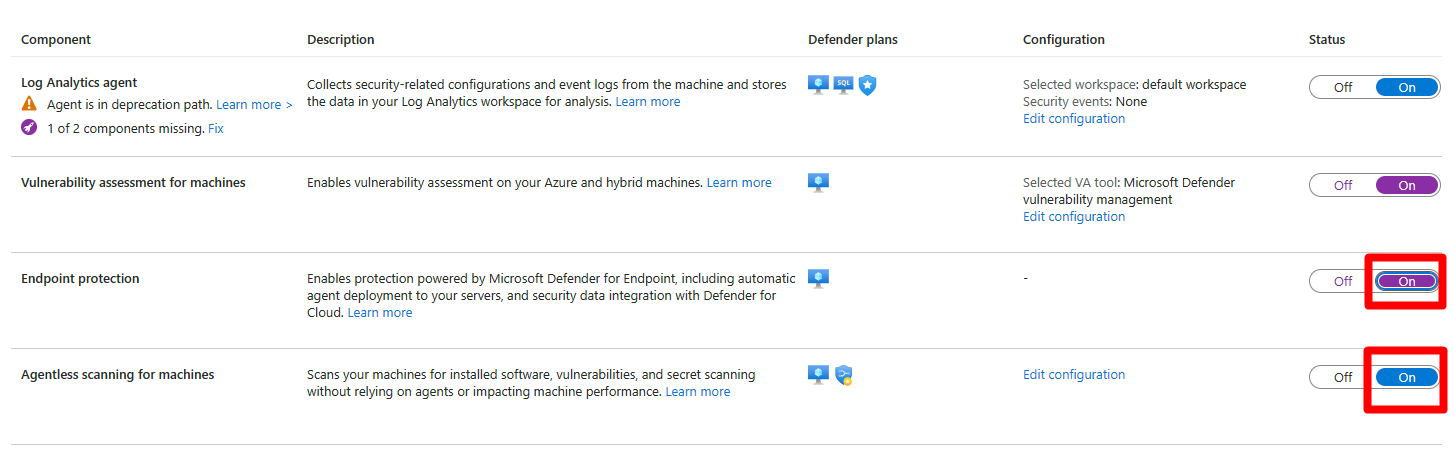

С помощью плана Defender для серверов в Microsoft Defender для облака можно сканировать вычислительные ресурсы для уязвимостей. Если вы используете решение для оценки уязвимостей, отличное от решения по оценке уязвимостей Управление уязвимостями Microsoft Defender, в этой статье приведены инструкции по переходу к интегрированному решению для управления уязвимостями Defender.

Чтобы перейти к интегрированному решению для управления уязвимостями Defender, можно использовать портал Azure, использовать определение политики Azure (для виртуальных машин Azure) или использовать REST API.