Включение Defender для облака для всех подписок в группе управления

Вы можете использовать Политику Azure для включения Microsoft Defender для облака во всех подписках Azure одной группы управления (ГУ). Такой подход более удобный по сравнению с доступом к каждой подписке с портала и работает, даже если подписки принадлежат разным владельцам.

Необходимые компоненты

Включите поставщика _Microsoft.Security_ ресурсов для группы управления с помощью следующей команды Azure CLI:

az provider register --namespace Microsoft.Security --management-group-id …

Подключение группы управления и всех ее подписок

Чтобы подключить группу управления и все ее подписки, выполните следующее:

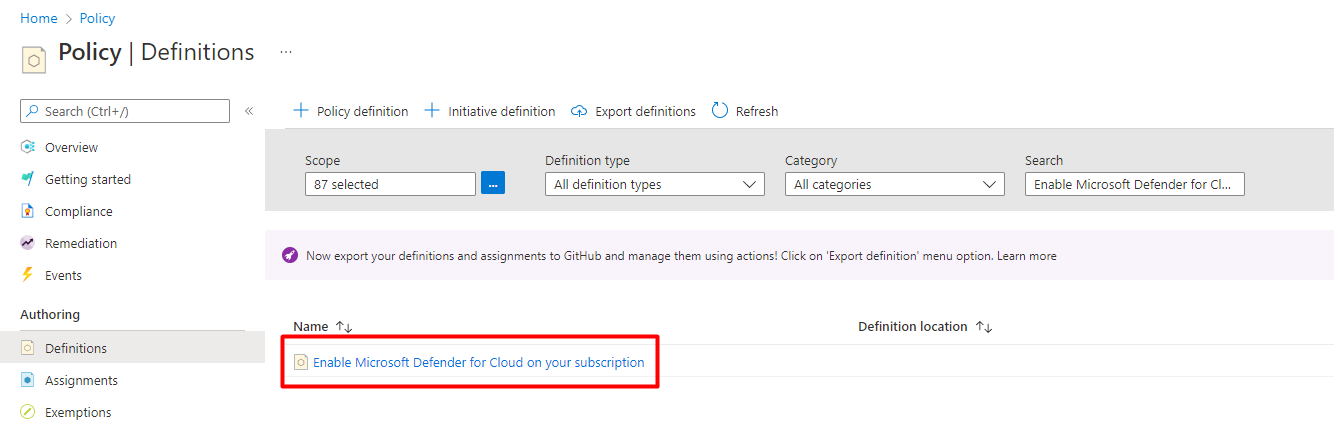

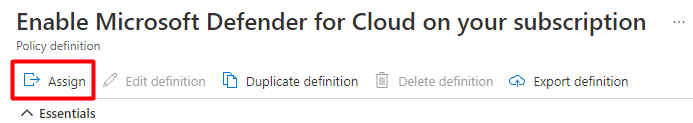

Как пользователь с разрешениями безопасности Администратор, откройте Политика Azure и выполните поиск определения

Enable Microsoft Defender for Cloud on your subscription.Выберите Назначить и убедитесь, что задана область действия для уровня ГУ.

Совет

Область является единственным обязательным параметром.

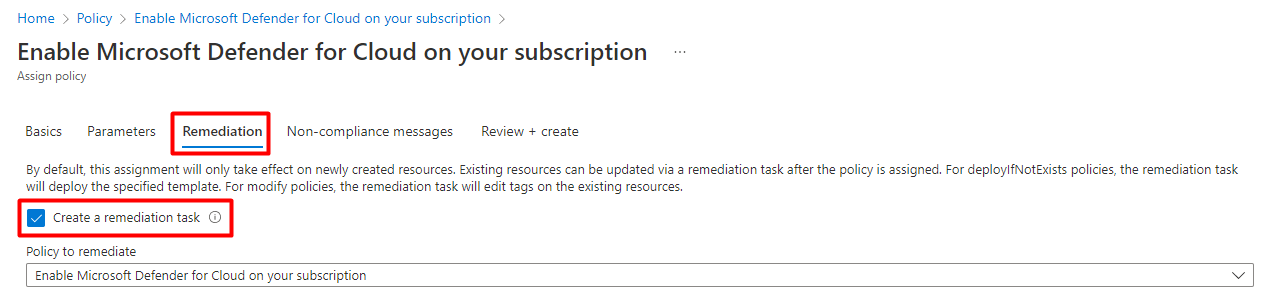

Выберите "Исправление" и нажмите кнопку "Создать задачу исправления", чтобы убедиться, что все существующие подписки, которые не Defender для облака включены, будут подключены.

Выберите Review + create (Просмотреть и создать).

Просмотрите сведения и щелкните Создать.

При назначении определения он будет:

- Обнаруживать все подписки в группе управления, не зарегистрированные в Defender для облака.

- Обозначать эти подписки как "несоответствующие".

- Обозначать все зарегистрированные подписки как "соответствующие" (независимо от того, включены у них функции усиленной безопасности Defender для облака или нет).

Затем задача исправления включает базовые функции Defender для облака для несоответствующих подписок.

Дополнительные изменения

Можно изменить определение Политика Azure различными способами:

Измените определение соответствия — Предоставляемая политика классифицирует все подписки в ГУ, которые еще не зарегистрированы в Defender для облака, как "несоответствующие". Вы можете настроить его для всех подписок без включения функций усиленной безопасности Microsoft Defender для облака.

Поставленное определение определяет несколько из приведенных ниже параметров ценообразования как соответствующие. Это означает, что подписка, для которой задано значение "стандартный" или "бесплатный", будет соответствовать требованиям.

Совет

Если включен план Microsoft Defender, в определении политики указан параметр "Стандартный". Если план выключен — "Бесплатный". Дополнительные сведения о различиях между этими планами см. в планах Защитника Microsoft Defender для облака.

"existenceCondition": { "anyof": [ { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" }, { "field": "microsoft.security/pricings/pricingTier", "equals": "free" } ] },Если изменить настройки следующим образом, тогда соответствующими будут только подписки уровня "Стандартный":

"existenceCondition": { { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" }, },Определите некоторые планы Microsoft Defender, которые будут применяться при включении Microsoft Defender для облака — Предоставленная политика включает Microsoft Defender для облака без необязательных функций усиленной безопасности. Вы можете включить один или несколько планов Microsoft Defender.

Раздел

deploymentпредоставленного определения имеет параметрpricingTier. По умолчанию для него задано значениеfree, однако его можно изменить.

Следующие шаги

Теперь, когда вы подключены ко всей группе управления, включите расширенные функции безопасности.