Краткое руководство. Подключение среду Azure DevOps для Microsoft Defender для облака

В этом кратком руководстве показано, как подключить организации Azure DevOps на странице параметров среды в Microsoft Defender для облака. На этой странице представлен простой интерфейс подключения для автообнаружения репозиториев Azure DevOps.

Подключив организации Azure DevOps к Defender для облака, вы расширяете возможности безопасности Defender для облака к ресурсам Azure DevOps. Эти функции включают перечисленные ниже.

Функции управления posture (CSPM) Foundational Cloud Security: вы можете оценить состояние безопасности Azure DevOps с помощью рекомендаций по безопасности, относящихся к Azure DevOps. Вы также можете узнать обо всех рекомендациях для ресурсов DevOps .

Функции CSPM в Защитнике: клиенты CSPM Defender получают код для облачных контекстуализированных путей атак, оценки рисков и аналитических сведений для выявления наиболее критически важных слабых мест, которые злоумышленники могут использовать для нарушения среды. Подключение репозитория Azure DevOps позволяет контекстуализировать результаты безопасности DevOps с помощью облачных рабочих нагрузок и определить источник и разработчика для своевременного исправления. Дополнительные сведения см. в руководстве по выявлению и анализу рисков в среде.

Вызовы API, которые Defender для облака выполняют подсчет в отношении ограничения глобального потребления Azure DevOps. Дополнительные сведения см. в разделе распространенных вопросов о безопасности DevOps в Defender для облака.

Необходимые компоненты

Для работы с этим кратким руководством вам понадобится:

- Учетная запись Azure с Defender для облака подключена. Если у вас еще нет учетной записи Azure, создайте ее бесплатно.

Availability

| Аспект | Сведения |

|---|---|

| Состояние выпуска: | Общая доступность. |

| Цены. | Сведения о ценах см. на странице цен на Defender для облака. |

| Необходимые разрешения: | Учетная запись Администратор istrator с разрешениями на вход в портал Azure. Участник создания соединителя в подписке Azure. Коллекция проектов Администратор istrator в организации Azure DevOps. Базовый или базовый уровень доступа к планам тестирования в организации Azure DevOps. Убедитесь, что у вас есть разрешения для коллекции проектов Администратор istrator и базовый уровень доступа для всех организаций Azure DevOps, которые вы хотите подключить. Уровень доступа заинтересованных лиц недостаточно. Доступ к сторонним приложениям через OAuth, который должен быть установлен On в организации Azure DevOps. Узнайте больше о OAuth и о том, как включить его в организациях. |

| Регионы и доступность: | Ознакомьтесь с разделом поддержки и предварительными условиями для поддержки регионов и доступности компонентов. |

| Облако. |  Коммерческих Коммерческих  National (Azure для государственных организаций, Microsoft Azure, управляемый 21Vianet) National (Azure для государственных организаций, Microsoft Azure, управляемый 21Vianet) |

Примечание.

Роль читателя безопасности можно применить к соединителю группы ресурсов или соединителя Azure DevOps область, чтобы избежать настройки высоко привилегированных разрешений на уровне подписки для доступа на чтение оценок безопасности DevOps.

Подключение организации Azure DevOps

Примечание.

После подключения Azure DevOps к Defender для облака расширение Сопоставления контейнеров Microsoft Defender для DevOps будет автоматически совместно использоваться и установлено во всех подключенных организациях Azure DevOps. Это расширение позволяет Defender для облака извлекать метаданные из конвейеров, например идентификатор и имя дайджеста контейнера. Эти метаданные используются для подключения сущностей DevOps к связанным облачным ресурсам. Дополнительные сведения о сопоставлении контейнеров.

Чтобы подключить организацию Azure DevOps к Defender для облака с помощью собственного соединителя:

Войдите на портал Azure.

Перейдите к параметрам Microsoft Defender для облака> Environment.

Выберите " Добавить среду".

Выберите Azure DevOps.

Введите имя, подписку, группу ресурсов и регион.

Подписка — это расположение, в котором Microsoft Defender для облака создает и сохраняет подключение Azure DevOps.

Нажмите кнопку Next: Configure access (Далее: настройка доступа).

Выберите Разрешить. Убедитесь, что вы авторизации правильного клиента Azure с помощью раскрывающегося меню в Azure DevOps и убедитесь, что вы находитесь в правильном клиенте Azure в Defender для облака.

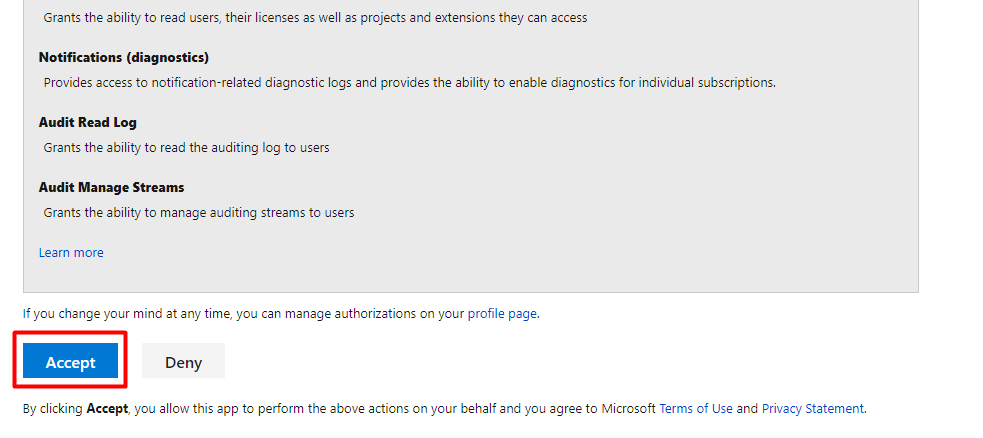

В всплывающем диалоговом окне прочитайте список запросов разрешений и нажмите кнопку "Принять".

Для организаций выберите один из следующих вариантов:

- Выберите все существующие организации, чтобы автоматически обнаруживать все проекты и репозитории в организациях, в настоящее время вы являетесь Администратор istrator коллекции проектов.

- Выберите все существующие и будущие организации, чтобы автоматически обнаруживать все проекты и репозитории во всех текущих и будущих организациях, в которые вы являетесь Администратор истатором коллекции проектов.

Примечание.

Для каждой организации Azure DevOps необходимо установить

Onдоступ к сторонним приложениям через OAuth. Узнайте больше о OAuth и о том, как включить его в организациях.Так как репозитории Azure DevOps подключены без дополнительных затрат, автоматическое обнаружение применяется в организации, чтобы гарантировать, что Defender для облака может комплексно оценить состояние безопасности и реагировать на угрозы безопасности во всей экосистеме DevOps. Позже организации можно добавлять и удалять вручную с помощью параметров Microsoft Defender для облака> Environment.

Нажмите кнопку Next: Review and generate (Далее: проверка и создание).

Просмотрите сведения и нажмите кнопку "Создать".

Примечание.

Чтобы обеспечить правильную функциональность расширенных возможностей размещения DevOps в Defender для облака, можно подключить только один экземпляр организации Azure DevOps к клиенту Azure, в который вы создаете соединитель.

После успешного подключения ресурсы DevOps (например, репозитории, сборки) будут присутствовать на страницах безопасности Inventory и DevOps. Для отображения ресурсов может потребоваться до 8 часов. Рекомендации по проверке безопасности могут потребовать дополнительного шага для настройки конвейеров. Интервалы обновления для результатов безопасности зависят от рекомендаций и подробных сведений на странице Рекомендации.

Следующие шаги

- Дополнительные сведения о безопасности DevOps см. в Defender для облака.

- Настройте задачу Microsoft Security DevOps в Azure Pipelines.

- Устранение неполадок соединителя Azure DevOps