Новые возможности Microsoft Defender для облака

Defender для облака находится в состоянии активной разработки, и мы постоянно совершенствуем его. Чтобы вы оставались в курсе последних разработок, на этой странице представлены сведения о новых функциях, исправленных ошибках и устаревших функциях.

Эта страница часто обновляется с последними обновлениями в Defender для облака.

Совет

Получите уведомление об обновлении этой страницы путем копирования и вставки следующего URL-адреса в средство чтения веб-канала:

https://aka.ms/mdc/rss

Сведения о запланированных изменениях, которые вскоре будут внесены в Defender для облака, см. в статье Важные предстоящие изменения в Microsoft Defender для облака.

Если вы ищете элементы старше шести месяцев, их можно найти в архиве для новых в Microsoft Defender для облака.

Апрель 2024 г.

Защитник для контейнеров теперь общедоступен (GA) для AWS и GCP

15 апреля 2024 г.

Обнаружение угроз среды выполнения и обнаружение без агента для AWS и GCP в Defender для контейнеров теперь общедоступно (GA). Дополнительные сведения см. в таблице поддержки контейнеров в Defender для облака.

Кроме того, в AWS есть новая возможность проверки подлинности, которая упрощает подготовку. Дополнительные сведения см. в разделе "Настройка компонентов Microsoft Defender для контейнеров".

Приоритет риска теперь используется по умолчанию в Defender для облака

3 апреля 2024 г.

Приоритет риска теперь используется по умолчанию в Defender для облака. Эта функция помогает сосредоточиться на наиболее важных проблемах безопасности в вашей среде путем приоритета рекомендаций на основе факторов риска каждого ресурса. Факторы риска включают потенциальное влияние проблемы безопасности, категории риска и путь атаки, в который входит проблема безопасности.

Дополнительные сведения о приоритете рисков.

Новые рекомендации по оценке уязвимостей контейнера

3 апреля 2024 г.

Для поддержки нового интерфейса приоритета на основе рисков для рекомендаций мы создали новые рекомендации по оценке уязвимостей контейнеров в Azure, AWS и GCP. Они сообщают о образах контейнеров для рабочих нагрузок реестра и контейнеров для среды выполнения:

- Образы контейнеров в реестре Azure должны быть устранены с результатами уязвимостей.

- Контейнеры, работающие в Azure, должны иметь устраненные результаты уязвимостей

- Образы контейнеров в реестре AWS должны быть устранены с результатами уязвимостей.

- Контейнеры, работающие в AWS, должны иметь устраненные результаты уязвимостей

- Образы контейнеров в реестре GCP должны иметь устраненные результаты уязвимостей

- Контейнеры, работающие в GCP, должны иметь устраненные результаты уязвимостей

Предыдущие рекомендации по оценке уязвимостей контейнера находятся на пути выхода на пенсию и будут удалены при общедоступной доступности новых рекомендаций.

- Образы контейнеров реестра Azure должны иметь устраненные уязвимости (на базе Управление уязвимостями Microsoft Defender)

- У запущенных образов контейнеров Azure должны быть устранены уязвимости (на базе Управление уязвимостями Microsoft Defender)

- Образы контейнеров реестра AWS должны иметь устраненные результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender)

- Для образов контейнеров aws, на которых выполняются образы контейнеров, должны быть устранены результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender)

- Образы контейнеров реестра GCP должны иметь устраненные результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) — Microsoft Azure

- GCP, на которых выполняются образы контейнеров, должны быть устранены результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) — Microsoft Azure

Примечание.

Новые рекомендации в настоящее время находятся в общедоступной предварительной версии и не будут использоваться для вычисления оценки безопасности.

Обновления реляционных баз данных с открытым кодом Defender для реляционных баз данных с открытым кодом

3 апреля 2024 г.

Обновление для гибких серверов Defender для PostgreSQL после общедоступной версии. Обновление позволяет клиентам применять защиту существующих гибких серверов PostgreSQL на уровне подписки, что позволяет обеспечить полную гибкость для обеспечения защиты на основе каждого ресурса или автоматической защиты всех ресурсов на уровне подписки.

Доступность гибких серверов Defender для MySQL и общедоступной версии Defender для облака расширила свою поддержку реляционных баз данных с открытым исходным кодом Azure, включив гибкие серверы MySQL.

В этот выпуск входят:

- Совместимость оповещений с существующими оповещениями для отдельных серверов Defender для MySQL.

- Включение отдельных ресурсов.

- Включение на уровне подписки.

Если вы уже защищаете подписку с помощью Defender для реляционных баз данных с открытым кодом, гибкие ресурсы сервера автоматически включены, защищены и выставляются счета.

Конкретные уведомления о выставлении счетов были отправлены по электронной почте для затронутых подписок.

Дополнительные сведения о Microsoft Defender для реляционных баз данных с открытым исходным кодом.

Примечание.

Обновления для База данных Azure для MySQL гибких серверов развертываются в течение следующих нескольких недель. Если появится сообщение The server <servername> is not compatible with Advanced Threat Protectionоб ошибке, вы можете ждать развертывания обновления или открыть запрос в службу поддержки, чтобы обновить сервер до поддерживаемой версии.

Обновление рекомендаций по согласованию с ресурсами Служб искусственного интеллекта Azure

2 апреля 2024 г.

Следующие рекомендации были обновлены для соответствия категории Служб ИИ Azure (ранее известной как Cognitive Services и Cognitive Search), чтобы соответствовать новому формату именования служб ИИ Azure и соответствовать соответствующим ресурсам.

| Старая рекомендация | Обновленная рекомендация |

|---|---|

| Для учетных записей Cognitive Services следует ограничить доступ к сети | Ресурсы служб искусственного интеллекта Azure должны ограничить доступ к сети |

| Для учетных записей Cognitive Services методы локальной проверки подлинности должны быть отключены | Ресурсы Служб искусственного интеллекта Azure должны иметь отключен доступ к ключу (отключить локальную проверку подлинности) |

| Необходимо включить журналы диагностики в службах поиска | Журналы диагностики в ресурсах служб ИИ Azure должны быть включены |

См. список рекомендаций по безопасности.

Отмена рекомендаций Cognitive Services

2 апреля 2024 г.

Рекомендация Public network access should be disabled for Cognitive Services accounts устарела. Определение связанной политики Cognitive Services accounts should disable public network access было удалено с панели мониторинга соответствия нормативным требованиям.

Эта рекомендация уже рассматривается другой сетевой рекомендацией для служб Cognitive Services accounts should restrict network accessИИ Azure.

См. список рекомендаций по безопасности.

Рекомендации по многооблачной обработке контейнеров (GA)

2 апреля 2024 г.

В рамках общедоступной доступности Defender для контейнеров с несколькими облаками также объявляются следующие рекомендации.

- Для Azure

| Рекомендация | Description | Ключ оценки |

|---|---|---|

| Образы контейнеров реестра Azure должны иметь устраненные уязвимости | Оценка уязвимостей образа контейнера проверяет реестр на наличие распространенных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Устранение уязвимостей может значительно повысить уровень безопасности, обеспечивая безопасность образов, безопасных для использования до развертывания. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| У запущенных образов контейнеров Azure должны быть устранены уязвимости | Оценка уязвимостей образа контейнера проверяет реестр на наличие распространенных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Эта рекомендация обеспечивает видимость уязвимых образов, работающих в настоящее время в кластерах Kubernetes. Исправление уязвимостей в образах контейнеров, которые в настоящее время выполняются, является ключом к улучшению состояния безопасности, значительно уменьшая область атаки для контейнерных рабочих нагрузок. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

- Для GCP

| Рекомендация | Description | Ключ оценки |

|---|---|---|

| Образы контейнеров реестра GCP должны иметь устраненные результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) — Microsoft Azure | Сканирует образы контейнеров реестров GCP для известных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Устранение уязвимостей может значительно повысить уровень безопасности, обеспечивая безопасность образов, безопасных для использования до развертывания. | c27441ae-775c-45be-8ffa-655de37362ce |

| GCP, на которых выполняются образы контейнеров, должны быть устранены результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) — Microsoft Azure | Оценка уязвимостей образа контейнера проверяет реестр на наличие распространенных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Эта рекомендация обеспечивает видимость уязвимых изображений, работающих в настоящее время в кластерах Google Kubernetes. Исправление уязвимостей в образах контейнеров, которые в настоящее время выполняются, является ключом к улучшению состояния безопасности, значительно уменьшая область атаки для контейнерных рабочих нагрузок. | 5cc3a2c1-8397-456f-8792-fe9d0d4c9145 |

- Для AWS

| Рекомендация | Description | Ключ оценки |

|---|---|---|

| Образы контейнеров реестра AWS должны иметь устраненные результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) | Сканирует образы контейнеров реестров GCP для известных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Устранение уязвимостей может значительно повысить уровень безопасности, обеспечивая безопасность образов, безопасных для использования до развертывания. Сканирует образы контейнеров реестров AWS для известных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Устранение уязвимостей может значительно повысить уровень безопасности, обеспечивая безопасность образов, безопасных для использования до развертывания. | c27441ae-775c-45be-8ffa-655de37362ce |

| Для образов контейнеров aws, на которых выполняются образы контейнеров, должны быть устранены результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) | Оценка уязвимостей образа контейнера проверяет реестр на наличие распространенных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Эта рекомендация обеспечивает видимость уязвимых образов, работающих в настоящее время в кластерах Elastic Kubernetes. Исправление уязвимостей в образах контейнеров, которые в настоящее время выполняются, является ключом к улучшению состояния безопасности, значительно уменьшая область атаки для контейнерных рабочих нагрузок. | 682b2595-d045-4cff-b5aa-46624eb2dd8f |

Рекомендации влияют на вычисление оценки безопасности.

Март 2024 г.

Проверка образов контейнеров Windows теперь общедоступна (общедоступная версия)

31 марта 2024 г.

Мы объявляем общедоступную версию образов контейнеров Windows для сканирования в Defender для контейнеров.

Непрерывный экспорт теперь включает данные пути атаки

25 марта 2024 г.

Мы объявляем, что непрерывный экспорт теперь включает данные пути атаки. Эта функция позволяет передавать данные безопасности в Log Analytics в Azure Monitor, Центры событий Azure или в другое решение модели автоматизации оркестрации безопасности или классической модели развертывания.

Дополнительные сведения о непрерывном экспорте.

Проверка без агента поддерживает зашифрованные виртуальные машины CMK в Azure

21 марта 2024 г.

До сих пор сканирование без агента охватывает зашифрованные виртуальные машины CMK в AWS и GCP. С помощью этого выпуска мы также завершаем поддержку Azure. Эта возможность использует уникальный подход проверки для CMK в Azure:

- Defender для облака не обрабатывает процесс расшифровки или ключа. Обработка ключей и расшифровка легко обрабатываются вычислением Azure и прозрачны для службы сканирования без агента Defender для облака.

- Незашифрованные данные диска виртуальной машины никогда не копируются или повторно шифруются с помощью другого ключа.

- Исходный ключ не реплика во время процесса. Очистка позволяет искоренить данные на рабочей виртуальной машине и временном моментальном снимке Defender для облака.

Во время общедоступной предварительной версии эта возможность не включена автоматически. Если вы используете CSPM Defender для серверов P2 или Defender, а среда имеет виртуальные машины с зашифрованными дисками CMK, теперь их можно проверить на наличие уязвимостей, секретов и вредоносных программ после выполнения этих действий.

- Дополнительные сведения о проверке без агента для виртуальных машин

- Дополнительные сведения о разрешениях сканирования без агента

Новые рекомендации обнаружение и нейтрализация атак на конечные точки

18 марта 2024 г.

Мы объявляем о новых рекомендациях обнаружение и нейтрализация атак на конечные точки, которые обнаруживают и оценивают конфигурацию поддерживаемых решений обнаружение и нейтрализация атак на конечные точки. При обнаружении проблем эти рекомендации предлагают действия по исправлению.

Следующие новые рекомендации по защите конечных точек без агента теперь доступны, если у вас есть план Defender для серверов 2 или план CSPM Defender, включенный в подписку с включенным функцией сканирования без агента. Рекомендации поддерживают компьютеры Azure и multicloud. Локальные компьютеры не поддерживаются.

| Имя рекомендации | Description | Серьезность |

|---|---|---|

| Решение EDR должно быть установлено на Виртуальные машины | Чтобы защитить виртуальные машины, установите решение обнаружения конечных точек и ответа (EDR). EDR помогает предотвратить, обнаруживать, исследовать и реагировать на сложные угрозы. Используйте Microsoft Defender для серверов для развертывания Microsoft Defender для конечной точки. Если ресурс классифицируется как "Неработоспособный", он не имеет поддерживаемого решения EDR, установленного [ссылка "Место держателя" — дополнительные сведения]. Если у вас установлено решение EDR, которое недоступно для обнаружения по этой рекомендации, его можно исключить. | Высокая |

| Решение EDR должно быть установлено в EC2s | Чтобы защитить EC2s, установите решение обнаружения конечных точек и ответа (EDR). EDR помогает предотвратить, обнаруживать, исследовать и реагировать на сложные угрозы. Используйте Microsoft Defender для серверов для развертывания Microsoft Defender для конечной точки. Если ресурс классифицируется как "Неработоспособный", он не имеет поддерживаемого решения EDR, установленного [ссылка "Место держателя" — дополнительные сведения]. Если у вас установлено решение EDR, которое недоступно для обнаружения по этой рекомендации, его можно исключить. | Высокая |

| Решение EDR должно быть установлено в GCP Виртуальные машины | Чтобы защитить виртуальные машины, установите решение обнаружения конечных точек и ответа (EDR). EDR помогает предотвратить, обнаруживать, исследовать и реагировать на сложные угрозы. Используйте Microsoft Defender для серверов для развертывания Microsoft Defender для конечной точки. Если ресурс классифицируется как "Неработоспособный", он не имеет поддерживаемого решения EDR, установленного [ссылка "Место держателя" — дополнительные сведения]. Если у вас установлено решение EDR, которое недоступно для обнаружения по этой рекомендации, его можно исключить. | Высокая |

| Проблемы с конфигурацией EDR должны быть устранены на виртуальных машинах | Чтобы защитить виртуальные машины от последних угроз и уязвимостей, устраните все выявленные проблемы конфигурации с установленным решением обнаружения конечных точек и реагирования (EDR). Примечание. В настоящее время эта рекомендация применяется только к ресурсам с включенным Microsoft Defender для конечной точки (MDE). |

Высокая |

| Проблемы с конфигурацией EDR следует устранить в EC2s | Чтобы защитить виртуальные машины от последних угроз и уязвимостей, устраните все выявленные проблемы конфигурации с установленным решением обнаружения конечных точек и реагирования (EDR). Примечание. В настоящее время эта рекомендация применяется только к ресурсам с включенным Microsoft Defender для конечной точки (MDE). |

Высокая |

| Проблемы с конфигурацией EDR следует устранить на виртуальных машинах GCP | Чтобы защитить виртуальные машины от последних угроз и уязвимостей, устраните все выявленные проблемы конфигурации с установленным решением обнаружения конечных точек и реагирования (EDR). Примечание. В настоящее время эта рекомендация применяется только к ресурсам с включенным Microsoft Defender для конечной точки (MDE). |

Высокая |

Узнайте, как управлять этими новыми рекомендациями обнаружение и нейтрализация атак на конечные точки (без агента)

Эти рекомендации по общедоступной предварительной версии будут устарели в конце марта.

| Рекомендация | Агент |

|---|---|

| Защита конечных точек должна быть установлена на компьютерах (общедоступных) | MMA/AMA |

| Проблемы работоспособности endpoint protection должны быть устранены на компьютерах (общедоступных) | MMA/AMA |

Текущие общедоступные рекомендации по-прежнему поддерживаются и будут поддерживаться до августа 2024 года.

Узнайте, как подготовиться к созданию новой рекомендации по обнаружению конечных точек.

Пользовательские рекомендации на основе KQL для Azure теперь общедоступная предварительная версия

17 марта 2024 г.

Пользовательские рекомендации на основе KQL для Azure теперь общедоступная предварительная версия и поддерживаются для всех облаков. Дополнительные сведения см. в статье "Создание пользовательских стандартов безопасности и рекомендаций".

Включение рекомендаций DevOps в microsoft cloud security benchmark

13 марта 2024 г.

Сегодня мы объявляем, что теперь вы можете отслеживать уровень безопасности и соответствия DevOps в microsoft cloud security benchmark (MCSB) в дополнение к Azure, AWS и GCP. Оценки DevOps являются частью элемента управления DevOps Security в MCSB.

MCSB — это платформа, которая определяет основные принципы облачной безопасности на основе общих отраслевых стандартов и платформ соответствия требованиям. MCSB предоставляет подробные сведения о реализации рекомендаций по безопасности, не зависящих от облака.

Дополнительные сведения о рекомендациях DevOps, которые будут включены и тест безопасности microsoft cloud security.

Интеграция ServiceNow теперь общедоступна (общедоступная версия)

12 марта 2024 г.

Мы объявляем о общедоступной доступности интеграции ServiceNow.

Защита критически важных ресурсов в Microsoft Defender для облака (предварительная версия)

12 марта 2024 г.

Defender для облака теперь включает функцию критической бизнес-важности, используя обработчик критически важных активов управления безопасностью Майкрософт, чтобы определить и защитить важные ресурсы с помощью определения приоритетов, анализа пути атаки и облачного обозревателя безопасности. Дополнительные сведения см. в разделе "Защита критически важных ресурсов" в Microsoft Defender для облака (предварительная версия).

Расширенные рекомендации AWS и GCP с помощью сценариев автоматической исправления

12 марта 2024 г.

Мы повышаем рекомендации AWS и GCP с помощью сценариев автоматической исправления, которые позволяют устранять их программными средствами и масштабируемыми сценариями. Узнайте больше о сценариях автоматической исправления.

(предварительная версия) Стандарты соответствия, добавленные на панель мониторинга соответствия требованиям

6 марта 2024 г.

На основе отзывов клиентов мы добавили стандарты соответствия в предварительной версии для Defender для облака.

Полный список поддерживаемых стандартов соответствия

Мы постоянно работаем над добавлением и обновлением новых стандартов для сред Azure, AWS и GCP.

Узнайте, как назначить стандарт безопасности.

Отмена двух рекомендаций, связанных с PCI

5 марта 2024 г.

Ниже приведены две рекомендации, связанные с индексом creep разрешения (PCI), не рекомендуется:

- Следует изучить избыточные удостоверения в учетных записях, чтобы уменьшить индекс ползука разрешений (PCI)

- Необходимо исследовать удостоверения с избыточными разрешениями в подписках, чтобы уменьшить индекс смещения разрешений (PCI)

См. список устаревших рекомендаций по безопасности.

оценка уязвимостей контейнеров Defender для облака, защищенная от выхода на пенсию qualys

3 марта 2024 г.

Оценка уязвимостей контейнеров Defender для облака на платформе Qualys отменяется. Выход на пенсию будет завершен к 6 марта, и до тех пор, пока это время частичные результаты по-прежнему могут отображаться как в рекомендациях Qualys, так и Qualys приводит к графу безопасности. Все клиенты, которые ранее использовали эту оценку, должны обновиться до оценки уязвимостей для Azure с Управление уязвимостями Microsoft Defender. Сведения о переходе к оценке уязвимостей контейнера, предоставляемой Управление уязвимостями Microsoft Defender, см. в статье "Переход от Qualys к Управление уязвимостями Microsoft Defender".

Февраль 2024 г.

Обновленное управление политиками безопасности расширяет поддержку AWS и GCP

28 февраля 2024 г.

Обновленный интерфейс для управления политиками безопасности, первоначально выпущенными в предварительной версии для Azure, расширяет свою поддержку в облачных средах (AWS и GCP). Этот выпуск предварительной версии включает:

- Управление стандартами соответствия нормативным требованиям в Defender для облака в средах Azure, AWS и GCP.

- Один и тот же интерфейс между облачными интерфейсами для создания пользовательских рекомендаций Microsoft Cloud Security Benchmark (MCSB) и управления ими.

- Обновленный интерфейс применяется к AWS и GCP для создания пользовательских рекомендаций с помощью запроса KQL.

Облачная поддержка Defender для контейнеров

26 февраля 2024 г.

функции обнаружения угроз Служба Azure Kubernetes (AKS) в Defender для контейнеров теперь полностью поддерживаются в коммерческих, Azure для государственных организаций и облаках Azure 21Vianet. Просмотрите поддерживаемые функции.

Новая версия датчика Defender для контейнеров Defender

20 февраля 2024 г.

Доступна новая версия датчика Defender для контейнеров Defender. Он включает улучшения производительности и безопасности, поддержку как для узлов архитектуры AMD64, так и ARM64 (только для Linux) и использует Inspektor Gadget в качестве агента сбора процессов вместо Sysdig. Новая версия поддерживается только в ядрах Linux версии 5.4 и выше, поэтому при наличии более старых версий ядра Linux необходимо обновить. Поддержка ARM 64 доступна только из AKS версии 1.29 и выше. Дополнительные сведения см. в разделе "Поддерживаемые операционные системы узла".

Поддержка спецификации формата изображений Open Container Initiative (OCI)

18 февраля 2024 г.

Спецификация формата образа Open Container Initiative (OCI) теперь поддерживается оценкой уязвимостей на базе Управление уязвимостями Microsoft Defender для AWS, облаков Azure и GCP.

Оценка уязвимостей контейнера AWS на базе Trivy прекращена

13 февраля 2024 г.

Оценка уязвимостей контейнера, на которую работает Trivy, была прекращена. Все клиенты, которые ранее использовали эту оценку, должны обновиться до новой оценки уязвимостей контейнеров AWS, на основе Управление уязвимостями Microsoft Defender. Инструкции по обновлению см. в Разделы справки обновлении от устаревшей оценки уязвимостей Trivy до оценки уязвимостей AWS, созданной на основе Управление уязвимостями Microsoft Defender?

Рекомендации выпущено для предварительной версии: четыре рекомендации по типу ресурсов Azure Stack HCI

8 февраля 2024 г.

Мы добавили четыре новых рекомендаций для Azure Stack HCI в качестве нового типа ресурсов, которые можно управлять с помощью Microsoft Defender для облака. Эти новые рекомендации в настоящее время находятся в общедоступной предварительной версии.

См. список рекомендаций по безопасности.

2024 января

Новые аналитические сведения о активных репозиториях в Cloud Security Обозреватель

31 января 2024 г.

В Обозреватель Cloud Security добавлена новая информация о репозиториях Azure DevOps, чтобы указать, активны ли репозитории. Это представление указывает, что репозиторий кода не архивирован или отключен, что означает, что доступ на запись к коду, сборкам и запросам на вытягивание по-прежнему доступен для пользователей. Архивированные и отключенные репозитории могут считаться более низким приоритетом, так как код обычно не используется в активных развертываниях.

Чтобы проверить запрос через Обозреватель Cloud Security, используйте эту ссылку запроса.

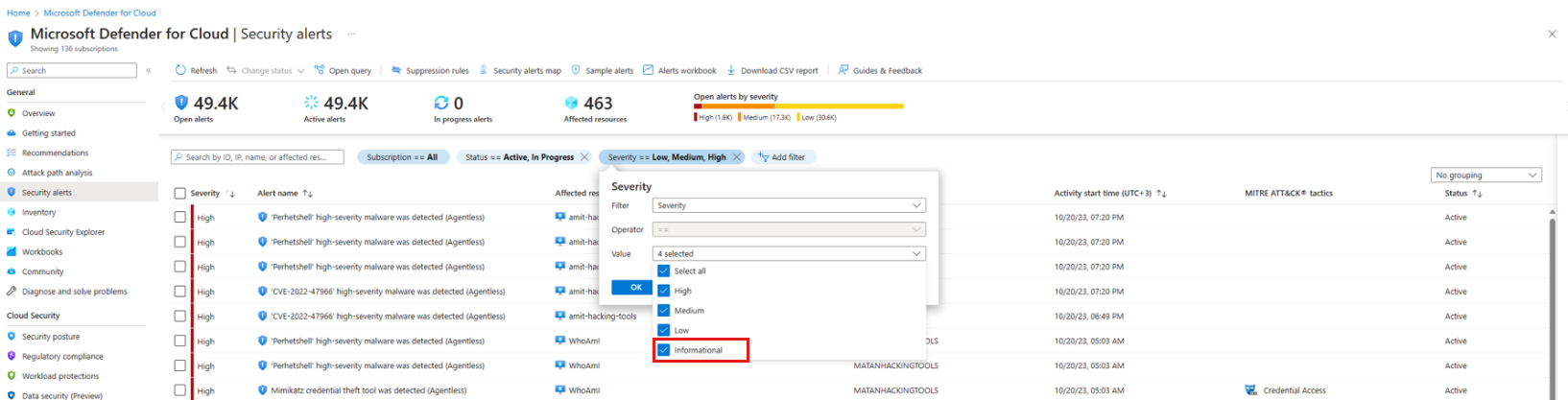

Отмена оповещений системы безопасности и обновление оповещений системы безопасности до уровня информационной серьезности

25 января 2024 г.

Это объявление включает в себя оповещения системы безопасности контейнеров, которые устарели, и оповещения системы безопасности, уровень серьезности которых обновляется на информационный.

Не рекомендуется использовать следующие оповещения системы безопасности контейнера:

Anomalous pod deployment (Preview) (K8S_AnomalousPodDeployment)Excessive role permissions assigned in Kubernetes cluster (Preview) (K8S_ServiceAcountPermissionAnomaly)Anomalous access to Kubernetes secret (Preview) (K8S_AnomalousSecretAccess)

Следующие оповещения системы безопасности обновляются на уровне информационной серьезности:

Оповещения для компьютеров Windows:

Adaptive application control policy violation was audited (VM_AdaptiveApplicationControlWindowsViolationAudited)Adaptive application control policy violation was audited (VM_AdaptiveApplicationControlLinuxViolationAudited)

Оповещения для контейнеров:

Attempt to create a new Linux namespace from a container detected (K8S.NODE_NamespaceCreation)Attempt to stop apt-daily-upgrade.timer service detected (K8S.NODE_TimerServiceDisabled)Command within a container running with high privileges (K8S.NODE_PrivilegedExecutionInContainer)Container running in privileged mode (K8S.NODE_PrivilegedContainerArtifacts)Container with a sensitive volume mount detected (K8S_SensitiveMount)Creation of admission webhook configuration detected (K8S_AdmissionController)Detected suspicious file download (K8S.NODE_SuspectDownloadArtifacts)Docker build operation detected on a Kubernetes node (K8S.NODE_ImageBuildOnNode)New container in the kube-system namespace detected (K8S_KubeSystemContainer)New high privileges role detected (K8S_HighPrivilegesRole)Privileged container detected (K8S_PrivilegedContainer)Process seen accessing the SSH authorized keys file in an unusual way (K8S.NODE_SshKeyAccess)Role binding to the cluster-admin role detected (K8S_ClusterAdminBinding)SSH server is running inside a container (K8S.NODE_ContainerSSH)

Оповещения для DNS:

Communication with suspicious algorithmically generated domain (AzureDNS_DomainGenerationAlgorithm)Communication with suspicious algorithmically generated domain (DNS_DomainGenerationAlgorithm)Communication with suspicious random domain name (Preview) (DNS_RandomizedDomain)Communication with suspicious random domain name (AzureDNS_RandomizedDomain)Communication with possible phishing domain (AzureDNS_PhishingDomain)Communication with possible phishing domain (Preview) (DNS_PhishingDomain)

Оповещения для службы приложение Azure:

NMap scanning detected (AppServices_Nmap)Suspicious User Agent detected (AppServices_UserAgentInjection)

Оповещения для сетевого уровня Azure:

Possible incoming SMTP brute force attempts detected (Generic_Incoming_BF_OneToOne)Traffic detected from IP addresses recommended for blocking (Network_TrafficFromUnrecommendedIP)

Оповещения для Azure Resource Manager:

Privileged custom role created for your subscription in a suspicious way (Preview)(ARM_PrivilegedRoleDefinitionCreation)

Полный список оповещений системы безопасности.

Состояние контейнера без агента для GCP в Defender для контейнеров и CSPM Defender (предварительная версия)

24 января 2024 г.

Новые возможности размещения контейнеров без агента (предварительная версия) доступны для GCP, включая оценки уязвимостей для GCP с Управление уязвимостями Microsoft Defender. Дополнительные сведения обо всех возможностях см. в статье о состоянии контейнера без агента в CSPM Defender и возможностях без агента в Defender для контейнеров.

Вы также можете прочитать об управлении состоянием контейнеров без агента для multicloud в этой записи блога.

Общедоступная предварительная версия проверки вредоносных программ без агента для серверов

16 января 2024 г.

Мы объявляем о выпуске обнаружения вредоносных программ без агента Defender для облака для виртуальных машин Azure , экземпляров AWS EC2 и экземпляров виртуальных машин GCP в качестве новой функции, включенной в Defender для серверов плана 2.

Обнаружение вредоносных программ без агента для виртуальных машин теперь входит в нашу платформу сканирования без агента. Сканирование вредоносных программ без агента использует антивирусная программа в Microsoft Defender подсистеме защиты от вредоносных программ для сканирования и обнаружения вредоносных файлов. Все обнаруженные угрозы, активируйте оповещения системы безопасности непосредственно в Defender для облака и XDR Defender, где их можно исследовать и исправлять. Сканер вредоносных программ без агента дополняет покрытие на основе агентов вторым уровнем обнаружения угроз с неявным подключением и не влияет на производительность компьютера.

Дополнительные сведения о проверке вредоносных программ без агента для серверов и без агента для виртуальных машин.

Общая доступность интеграции Defender для облака с XDR в Microsoft Defender

15 января 2024 г.

Мы объявляем о общедоступной доступности интеграции между Defender для облака и XDR в Microsoft Defender (ранее Microsoft 365 Defender).

Интеграция предоставляет конкурентные возможности защиты облака в центр управления безопасностью (SOC) ежедневно. С помощью Microsoft Defender для облака и интеграции XDR Defender команды SOC могут обнаруживать атаки, которые объединяют обнаружения из нескольких основных компонентов, включая облако, конечную точку, удостоверение, Office 365 и многое другое.

Дополнительные сведения о оповещениях и инцидентах в XDR в Microsoft Defender.

Заметки запроса на вытягивание средств безопасности DevOps теперь включены по умолчанию для соединителей Azure DevOps

12 января 2024 года

Безопасность DevOps предоставляет результаты безопасности в виде заметок в запросах на вытягивание (PR), чтобы помочь разработчикам предотвращать и устранять потенциальные уязвимости безопасности и неправильные настройки перед вводом в рабочую среду. По состоянию на 12 января 2024 г. заметки pr теперь включены по умолчанию для всех новых и существующих репозиториев Azure DevOps, подключенных к Defender для облака.

По умолчанию заметки pr включены только для выводов с высоким уровнем серьезности инфраструктуры в виде кода (IaC). Клиентам по-прежнему потребуется настроить Microsoft Security для DevOps (MSDO) для запуска в сборках PR и включить политику проверки сборки для сборок CI в параметрах репозитория Azure DevOps. Клиенты могут отключить функцию заметки pr для определенных репозиториев в параметрах конфигурации репозитория колонки безопасности DevOps.

Дополнительные сведения о включении заметок запроса на вытягивание для Azure DevOps.

Рекомендации выпущен для предварительной версии: девять новых рекомендаций по безопасности Azure

4 января 2024 г.

Мы добавили девять новых рекомендаций по безопасности Azure, согласованных с Microsoft Cloud Security Benchmark. Эти новые рекомендации в настоящее время находятся в общедоступной предварительной версии.

| Рекомендация | Description | Серьезность |

|---|---|---|

| Для учетных записей Cognitive Services методы локальной проверки подлинности должны быть отключены | Отключение методов локальной проверки подлинности повышает безопасность, так как гарантирует, что учетные записи Cognitive Services будут требовать для проверки подлинности исключительно удостоверения Azure Active Directory. Дополнительные сведения см. в следующем: https://aka.ms/cs/auth (Связанная политика: Учетные записи Cognitive Services должны отключать локальные методы проверки подлинности). | Низкая |

| Cognitive Services должны использовать приватный канал | Приватный канал Azure позволяет подключить виртуальные сети к службам Azure без общедоступного IP-адреса в исходном или целевом расположении. Платформа Приватного канала поддерживает подключение между потребителем и службами через магистральную сеть Azure. Сопоставление частных конечных точек с Cognitive Services позволяет снизить вероятность утечки данных. Дополнительные сведения о частных ссылках. (Связанная политика: Cognitive Services должен использовать приватный канал). | Средняя |

| Для виртуальных машин и их масштабируемых наборов должно быть включено шифрование на узле | Использование шифрования в узле для сквозного шифрования данных виртуальной машины и масштабируемого набора виртуальных машин. Шифрование на узле применяется для неактивных данных временного диска и кэша дисков с ОС или данными. Для шифрования (при включенном шифровании в узле) временных дисков (в том числе с ОС) используются ключи, управляемые платформой, а для неактивных данных кэша дисков с ОС или данными — управляемые платформой или клиентом, в зависимости от выбранного для диска типа шифрования. Узнайте больше по адресу https://aka.ms/vm-hbe. (Связанная политика: Виртуальные машины и масштабируемые наборы виртуальных машин должны иметь шифрование на узле. | Средняя |

| Служба Azure Cosmos DB должна отключать доступ к общедоступным сетям | Отключение доступа к общедоступной сети повышает безопасность, гарантируя, что учетная запись Cosmos DB не предоставляется в общедоступном Интернете. Создание частных конечных точек может ограничить воздействие учетной записи Cosmos DB. Подробнее. (Связанная политика: Azure Cosmos DB должен отключить доступ к общедоступной сети. | Средняя |

| Учетные записи Cosmos DB должны использовать приватный канал | Приватный канал Azure позволяет подключить виртуальную сеть к службам Azure без общедоступного IP-адреса в исходном или целевом расположении. Платформа Приватного канала поддерживает подключение между потребителем и службами через магистральную сеть Azure. При сопоставлении частных конечных точек с учетной записью Cosmos DB риски утечки данных снижаются. Дополнительные сведения о частных ссылках. (Связанная политика: Учетные записи Cosmos DB должны использовать приватный канал). | Средняя |

| VPN-шлюзы должны использовать только проверку подлинности Azure Active Directory (Azure AD) для пользователей типа "точка — сеть" | Отключение методов локальной проверки подлинности повышает безопасность, гарантируя, что VPN-шлюзам потребуются для проверки подлинности только удостоверения Azure Active Directory. Дополнительные сведения о проверке подлинности Azure AD. (Связанная политика: VPN-шлюзы должны использовать только проверку подлинности Azure Active Directory (Azure AD) для пользователей типа "точка — сеть"). | Средняя |

| База данных SQL Azure должна использовать TLS 1.2 или более поздней версии | Задав версию TLS 1.2 или более новую, вы усилите защиту, сделав Базу данных SQL Azure доступной только с клиентов, использующих TLS 1.2 или более поздней версии. Применение версий, предшествующих TLS 1.2, не рекомендуется, так как у них есть хорошо задокументированные уязвимости. (Связанная политика: База данных SQL Azure должна работать под управлением TLS версии 1.2 или более поздней версии). | Средняя |

| Управляемые экземпляры SQL Azure должны отключить доступ к общедоступной сети | Отключение доступа к общедоступной сети (общедоступной конечной точке) в Управляемых экземплярах SQL Azure повышает безопасность, так как доступ оказывается разрешен только из виртуальных сетей или через частные конечные точки. Дополнительные сведения о доступе к общедоступной сети. (Связанная политика: Управляемый экземпляр SQL Azure должны отключить доступ к общедоступной сети). | Средняя |

| Учетные записи хранения должны предотвращать доступ к общему ключу | Требование аудита Azure Active Directory (Azure AD) для авторизации запросов для вашей учетной записи хранения. По умолчанию запросы могут быть авторизованы с использованием учетных данных Azure Active Directory или с помощью ключа доступа к учетной записи для авторизации с общим ключом. Из этих двух типов авторизации Azure AD обеспечивает более высокую безопасность и удобство использования общего ключа и рекомендуется корпорацией Майкрософт. (Связанная политика: служба хранилища учетные записи должны препятствовать доступу к общему ключу). | Средняя |

См. список рекомендаций по безопасности.

Декабрь 2023 г.

Defender для серверов на уровне ресурсов, доступных как общедоступная версия

24 декабря 2023 г.

Теперь вы можете управлять Defender для серверов на определенных ресурсах в подписке, обеспечивая полный контроль над стратегией защиты. С помощью этой возможности можно настроить определенные ресурсы с настраиваемыми конфигурациями, которые отличаются от параметров, настроенных на уровне подписки.

Дополнительные сведения о включении Defender для серверов на уровне ресурсов.

Прекращение использования классических соединителей для multicloud

21 декабря 2023 г.

Классический интерфейс соединителя с несколькими облаками прекращается, и данные больше не передаются в соединители, созданные с помощью этого механизма. Эти классические соединители использовались для подключения центра безопасности AWS и центра управления безопасностью GCP к Defender для облака и подключению AWS EC2s к Defender для серверов.

Полная стоимость этих соединителей была заменена собственным интерфейсом соединителей безопасности с несколькими облаками, который был общедоступен для AWS и GCP с марта 2022 года без дополнительных затрат.

Новые собственные соединители включены в план и предлагают автоматический интерфейс подключения с параметрами подключения к отдельным учетным записям, нескольким учетным записям (с Terraform) и организационным подключением с автоматической подготовкой для следующих планов Defender: бесплатные базовые возможности CSPM, Defender Cloud Security Posture Management (CSPM), Defender для серверов, Defender для SQL и Defender для контейнеров.

Выпуск книги покрытия

21 декабря 2023 г.

Книга "Покрытие" позволяет отслеживать, какие планы Defender для облака активны, в каких частях сред. Эта книга поможет вам обеспечить полную защиту сред и подписок. Имея доступ к подробным сведениям о охвате, вы также можете определить все области, которые могут нуждаться в другой защите и принять меры для решения этих областей.

Дополнительные сведения о книге "Покрытие".

Общая доступность оценки уязвимостей контейнеров на базе Управление уязвимостями Microsoft Defender в Azure для государственных организаций и Azure под управлением 21Vianet

14 декабря 2023 г.

Оценка уязвимостей (VA) для образов контейнеров Linux в реестрах контейнеров Azure на базе Управление уязвимостями Microsoft Defender выпущена для общедоступной версии (GA) в Azure для государственных организаций и Azure, управляемых 21Vianet. Этот новый выпуск доступен в планах Defender для контейнеров и Defender для реестров контейнеров.

В рамках этого изменения следующие рекомендации выпускаются для общедоступной версии и включаются в расчет оценки безопасности:

| Имя рекомендации | Description | Ключ оценки |

|---|---|---|

| Образы контейнеров реестра Azure должны иметь устраненные уязвимости (на базе Управление уязвимостями Microsoft Defender) | Оценки уязвимостей образа контейнера проверяют реестр на наличие распространенных уязвимостей (CVEs) и предоставляют подробный отчет об уязвимостях для каждого образа. Устранение уязвимостей может значительно повысить уровень безопасности, обеспечивая безопасность образов, безопасных для использования до развертывания. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| При выполнении образов контейнеров должны быть устранены результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) | У запущенных образов контейнеров Azure должны быть устранены уязвимости (на базе Управление уязвимостями Microsoft Defender). Оценка уязвимостей образа контейнера проверяет реестр на наличие распространенных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Эта рекомендация обеспечивает видимость уязвимых образов, работающих в настоящее время в кластерах Kubernetes. Исправление уязвимостей в образах контейнеров, которые в настоящее время выполняются, является ключом к улучшению состояния безопасности, значительно уменьшая область атаки для контейнерных рабочих нагрузок. |

c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Сканирование образа контейнера на основе Управление уязвимостями Microsoft Defender теперь также взимает плату в соответствии с ценами на план.

Примечание.

Изображения, отсканированные как нашим контейнером VA, так и предложением Qualys и Container VA, которые поддерживаются Управление уязвимостями Microsoft Defender, будут выставляться только один раз.

Следующие рекомендации Qualys для оценки уязвимостей контейнеров переименовываются и по-прежнему доступны для клиентов, которые включили Defender для контейнеров в любой из своих подписок до этого выпуска. Новые клиенты, подключенные к Defender для контейнеров после этого выпуска, увидят только новые рекомендации по оценке уязвимостей контейнеров на основе Управление уязвимостями Microsoft Defender.

| Текущее имя рекомендации | Новое имя рекомендации | Description | Ключ оценки |

|---|---|---|---|

| Необходимо устранить уязвимости в образах реестра контейнеров (на платформе Qualys) | Образы контейнеров реестра Azure должны иметь уязвимости, разрешенные (на базе Qualys) | Средство оценки уязвимостей в образах контейнеров проверяет реестр на наличие уязвимостей в каждом образе и предоставляет подробные результаты для каждого образа. Устранение уязвимостей может значительно улучшить безопасность контейнеров и защитить их от атак. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| При выполнении образов контейнеров должны быть устранены результаты уязвимостей (на основе Qualys) | У запущенных образов контейнеров Azure должны быть устранены уязвимости (на основе Qualys) | Средство оценки уязвимостей в образах контейнеров сканирует образы контейнеров, работающие в кластерах Kubernetes, на наличие уязвимостей и предоставляет подробные результаты для каждого образа. Устранение уязвимостей может значительно улучшить безопасность контейнеров и защитить их от атак. | 41503391-efa5-47ee-9282-4eff6131462c |

Общедоступная предварительная версия поддержки Windows для оценки уязвимостей контейнеров на базе Управление уязвимостями Microsoft Defender

14 декабря 2023 г.

Поддержка образов Windows была выпущена в общедоступной предварительной версии в рамках оценки уязвимостей (VA), созданной Управление уязвимостями Microsoft Defender для реестров контейнеров Azure и Служба Azure Kubernetes.

Выход на пенсию оценки уязвимостей контейнера AWS на базе Trivy

13 декабря 2023 г.

Оценка уязвимостей контейнера, на основе Trivy, теперь находится на пути выхода на пенсию, который будет завершен 13 февраля. Эта возможность теперь устарела и будет доступна существующим клиентам, использующим эту возможность до 13 февраля. Мы рекомендуем клиентам использовать эту возможность для обновления до новой оценки уязвимостей контейнеров AWS, созданной на основе Управление уязвимостями Microsoft Defender к 13 февраля.

Состояние контейнера без агента для AWS в Defender для контейнеров и CSPM Defender (предварительная версия)

13 декабря 2023 г.

Новые возможности размещения контейнеров без агента (предварительная версия) доступны для AWS. Дополнительные сведения см. в разделе о состоянии контейнера без агента в CSPM Defender и бессерверных возможностях в Defender для контейнеров.

Общедоступная поддержка гибкого сервера PostgreSQL в Defender для реляционных баз данных с открытым исходным кодом

13 декабря 2023 г.

Мы объявляем о общедоступной версии выпуска гибкого сервера PostgreSQL в Microsoft Defender для реляционных баз данных с открытым исходным кодом. Microsoft Defender для реляционных баз данных с открытым исходным кодом обеспечивает расширенную защиту от угроз для гибких серверов PostgreSQL, обнаруживая аномальные действия и создавая оповещения системы безопасности.

Узнайте, как включить Microsoft Defender для реляционных баз данных с открытым исходным кодом.

Оценка уязвимостей контейнеров на Управление уязвимостями Microsoft Defender теперь поддерживает Google Distroless

12 декабря 2023 г.

Оценки уязвимостей контейнеров, созданные Управление уязвимостями Microsoft Defender, были расширены с дополнительным покрытием для пакетов ОС Linux, теперь поддерживая Google Distroless.

Список всех поддерживаемых операционных систем см. в статье "Реестры и образы" для Azure — оценка уязвимостей на основе Управление уязвимостями Microsoft Defender.

Оповещение Defender для служба хранилища выпущено для предварительной версии: вредоносный большой двоичный объект был скачан из учетной записи хранения

4 декабря 2023 г.

Для предварительной версии выпущено следующее оповещение:

| Оповещение (тип оповещения) | Description | Тактика MITRE | Важность |

|---|---|---|---|

| Вредоносный большой двоичный объект был скачан из учетной записи хранения (предварительная версия) служба хранилища. Blob_MalwareDownload |

Оповещение указывает, что вредоносный BLOB-объект был скачан из учетной записи хранения. Возможные причины могут включать вредоносные программы, которые были отправлены в учетную запись хранения и не удалены или не помещены в карантин, что позволяет субъекту угроз скачать его или непреднамеренное скачивание вредоносных программ законными пользователями или приложениями. Применимо: учетные записи хранения больших двоичных объектов Azure (стандартный общего назначения версии 2, Azure Data Lake Storage 2-го поколения или премиум-блочных BLOB-объектов) с новым планом Defender для служба хранилища с включенной функцией сканирования вредоносных программ. |

Боковое смещение | Высокий, если Эйкар - низкий |

См. оповещения на основе расширений в Defender для служба хранилища.

Полный список оповещений см. в справочной таблице для всех оповещений системы безопасности в Microsoft Defender для облака.

Ноябрь 2023 г.

Четыре оповещения устарели

30 ноября 2023 г.

В рамках нашего процесса улучшения качества не рекомендуется использовать следующие оповещения системы безопасности:

Possible data exfiltration detected (K8S.NODE_DataEgressArtifacts)Executable found running from a suspicious location (K8S.NODE_SuspectExecutablePath)Suspicious process termination burst (VM_TaskkillBurst)PsExec execution detected (VM_RunByPsExec)

Общедоступная проверка секретов без агента в Defender для серверов и CSPM Defender

27 ноября 2023 г.

Сканирование секретов без агента повышает Виртуальные машины (виртуальная машина) облака безопасности, определяя секреты открытого текста на дисках виртуальных машин. Сканирование секретов без агента предоставляет исчерпывающую информацию, чтобы помочь определить приоритеты обнаруженных результатов и снизить риски бокового перемещения до их возникновения. Этот упреждающий подход предотвращает несанкционированный доступ, обеспечивая безопасность облачной среды.

Мы объявляем общедоступную версию проверки секретов без агента, которая включена как в Defender для серверов P2, так и в планы CSPM Defender.

Сканирование секретов без агента использует облачные API для записи моментальных снимков дисков, выполняя внеполновый анализ, который гарантирует, что производительность виртуальной машины не влияет. Сканирование секретов без агента расширяет охват, предлагаемый Defender для облака по облачным ресурсам в средах Azure, AWS и GCP для повышения облачной безопасности.

В этом выпуске возможности обнаружения Defender для облака теперь поддерживают другие типы баз данных, подписанные URL-адреса хранилища данных, маркеры доступа и многое другое.

Узнайте, как управлять секретами с помощью сканирования без агента.

Включение управления разрешениями с помощью Defender для облака (предварительная версия)

22 ноября 2023 г.

Корпорация Майкрософт теперь предлагает решения для управления правами на доступ к облачным приложениям (CNAPP) и облачным инфраструктурам (CIEM) с Microsoft Defender для облака (CNAPP) и Управление разрешениями Microsoft Entra (CIEM).

Администраторы безопасности могут получить централизованное представление о неиспользуемых или чрезмерных разрешениях доступа в Defender для облака.

Группы безопасности могут управлять наименьшими привилегиями для облачных ресурсов и получать практические рекомендации по устранению рисков разрешений в облачных средах Azure, AWS и GCP в рамках управления облачными службами Cloud Security Cloud Security (CSPM) без дополнительных требований к лицензированию.

Узнайте, как включить управление разрешениями в Microsoft Defender для облака (предварительная версия).

интеграция Defender для облака с ServiceNow

22 ноября 2023 г.

ServiceNow теперь интегрирован с Microsoft Defender для облака, что позволяет клиентам подключать ServiceNow к своей Defender для облака среде для определения приоритетов по исправлению рекомендаций, влияющих на ваш бизнес. Microsoft Defender для облака интегрируется с модулем ITSM (управление инцидентами). В рамках этого подключения клиенты могут создавать и просматривать билеты ServiceNow (связанные с рекомендациями) из Microsoft Defender для облака.

Дополнительные сведения об интеграции Defender для облака с ServiceNow можно узнать.

Общая доступность процесса автоматической подготовки для SQL Server на компьютерах

20 ноября 2023 г.

При подготовке к отмене microsoft Monitoring Agent (MMA) в августе 2024 г. Defender для облака выпустила процесс автоматической подготовки агента мониторинга Azure (AMA). Новый процесс автоматически включен и настроен для всех новых клиентов, а также предоставляет возможность включения уровня ресурсов для виртуальных машин SQL Azure и серверов SQL с поддержкой Arc.

Клиентам, использующим процесс автоматической подготовки MMA, предлагается перейти на новый агент мониторинга Azure для SQL Server на компьютерах, выполняющих автоматическую подготовку. Процесс миграции является простым и обеспечивает непрерывную защиту для всех компьютеров.

Общедоступная доступность Api Defender для API

15 ноября 2023 г.

Мы объявляем общедоступную версию Microsoft Defender для API. Defender для API предназначен для защиты организаций от угроз безопасности API.

Defender для API позволяет организациям защищать свои API и данные от вредоносных субъектов. Организации могут исследовать и улучшать состояние безопасности API, определять приоритеты уязвимостей и быстро обнаруживать и реагировать на активные угрозы в режиме реального времени. Организации также могут интегрировать оповещения системы безопасности непосредственно в платформу управления инцидентами и событиями безопасности (SIEM), например Microsoft Sentinel, для изучения и анализа проблем.

Вы можете узнать , как защитить API с помощью Defender для API. Дополнительные сведения о MICROSOFT Defender для API можно также узнать.

Вы также можете ознакомиться с этим блогом , чтобы узнать больше о объявлении ga.

Defender для облака теперь интегрирован с Microsoft 365 Defender (предварительная версия)

15 ноября 2023 г.

Предприятия могут защитить свои облачные ресурсы и устройства с помощью новой интеграции между Microsoft Defender для облака и XDR в Microsoft Defender. Эта интеграция соединяет точки между облачными ресурсами, устройствами и удостоверениями, которые ранее требовали несколько возможностей.

Интеграция также предоставляет конкурентные возможности защиты облака в центр управления безопасностью (SOC) ежедневно. С помощью XDR в Microsoft Defender команды SOC могут легко обнаруживать атаки, которые объединяют обнаружения из нескольких столпов, включая облако, конечную точку, удостоверение, Office 365 и многое другое.

Ниже приведены некоторые ключевые преимущества.

Один простой интерфейс для команд SOC: благодаря оповещениям Defender для облака и облачным корреляциям, интегрированным в M365D, команды SOC теперь могут получать доступ ко всем сведениям о безопасности из одного интерфейса, значительно повышая эффективность работы.

Одна из историй атак: клиенты могут понять полную историю атаки, включая их облачную среду, используя предварительно созданные корреляции, которые объединяют оповещения системы безопасности из нескольких источников.

Новые облачные сущности в XDR в Microsoft Defender: XDR в Microsoft Defender теперь поддерживают новые облачные сущности, уникальные для Microsoft Defender для облака, например облачные ресурсы. Клиенты могут сопоставлять сущности виртуальной машины с сущностями устройств, предоставляя единое представление всех соответствующих сведений о компьютере, включая оповещения и инциденты, которые были активированы на нем.

Унифицированный API для продуктов безопасности Майкрософт: теперь клиенты могут экспортировать данные оповещений системы безопасности в свои системы с помощью одного API, так как Microsoft Defender для облака оповещения и инциденты теперь являются частью общедоступного API XDR в Microsoft Defender.

Интеграция между Defender для облака и XDR в Microsoft Defender доступна всем новым и существующим клиентам Defender для облака.

Общая доступность оценки уязвимостей контейнеров на базе Управление уязвимостями Microsoft Defender (MDVM) в Defender для контейнеров и Defender для реестров контейнеров

15 ноября 2023 г.

Оценка уязвимостей (VA) для образов контейнеров Linux в реестрах контейнеров Azure на базе Управление уязвимостями Microsoft Defender (MDVM) выпущена для общедоступной версии (GA) в Defender для контейнеров и Defender для реестров контейнеров.

В рамках этого изменения были выпущены следующие рекомендации для общедоступной версии и переименованы и теперь включены в расчет оценки безопасности:

| Текущее имя рекомендации | Новое имя рекомендации | Description | Ключ оценки |

|---|---|---|---|

| Образы реестра контейнеров должны иметь устраненные результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) | Образы контейнеров реестра Azure должны иметь устраненные уязвимости (на базе Управление уязвимостями Microsoft Defender) | Оценки уязвимостей образа контейнера сканируют реестр для известных уязвимостей (CVEs) и предоставляют подробный отчет об уязвимостях для каждого образа. Устранение уязвимостей может значительно повысить уровень безопасности, обеспечивая безопасность образов, безопасных для использования до развертывания. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| При выполнении образов контейнеров должны быть устранены результаты уязвимостей (на основе Управление уязвимостями Microsoft Defender) | У запущенных образов контейнеров Azure должны быть устранены уязвимости (на базе Управление уязвимостями Microsoft Defender | Оценка уязвимостей образа контейнера проверяет реестр на наличие распространенных уязвимостей (CVEs) и предоставляет подробный отчет об уязвимостях для каждого образа. Эта рекомендация обеспечивает видимость уязвимых образов, работающих в настоящее время в кластерах Kubernetes. Исправление уязвимостей в образах контейнеров, которые в настоящее время выполняются, является ключом к улучшению состояния безопасности, значительно уменьшая область атаки для контейнерных рабочих нагрузок. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Сканирование образа контейнера с помощью MDVM теперь также взимает плату по тарифам на план.

Примечание.

Образы, отсканированные как нашим контейнером VA, так и предложением Qualys и Container VA, которые предлагают MDVM, будут выставляться только один раз.

Приведенные ниже рекомендации по оценке уязвимостей контейнеров были переименованы и будут доступны клиентам, которые включили Defender для контейнеров до 15 ноября. Новые клиенты, подключенные к Defender для контейнеров после 15 ноября, увидят только новые рекомендации по оценке уязвимостей контейнеров на основе Управление уязвимостями Microsoft Defender.

| Текущее имя рекомендации | Новое имя рекомендации | Description | Ключ оценки |

|---|---|---|---|

| Необходимо устранить уязвимости в образах реестра контейнеров (на платформе Qualys) | Образы контейнеров реестра Azure должны иметь уязвимости, разрешенные (на базе Qualys) | Средство оценки уязвимостей в образах контейнеров проверяет реестр на наличие уязвимостей в каждом образе и предоставляет подробные результаты для каждого образа. Устранение уязвимостей может значительно улучшить безопасность контейнеров и защитить их от атак. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| При выполнении образов контейнеров должны быть устранены результаты уязвимостей (на основе Qualys) | У запущенных образов контейнеров Azure должны быть устранены уязвимости (на основе Qualys) | Средство оценки уязвимостей в образах контейнеров сканирует образы контейнеров, работающие в кластерах Kubernetes, на наличие уязвимостей и предоставляет подробные результаты для каждого образа. Устранение уязвимостей может значительно улучшить безопасность контейнеров и защитить их от атак. | 41503391-efa5-47ee-9282-4eff6131462c |

Изменение имен рекомендаций по оценке уязвимостей контейнеров

Были переименованы следующие рекомендации по оценке уязвимостей контейнеров:

| Текущее имя рекомендации | Новое имя рекомендации | Description | Ключ оценки |

|---|---|---|---|

| Необходимо устранить уязвимости в образах реестра контейнеров (на платформе Qualys) | Образы контейнеров реестра Azure должны иметь уязвимости, разрешенные (на базе Qualys) | Средство оценки уязвимостей в образах контейнеров проверяет реестр на наличие уязвимостей в каждом образе и предоставляет подробные результаты для каждого образа. Устранение уязвимостей может значительно улучшить безопасность контейнеров и защитить их от атак. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| При выполнении образов контейнеров должны быть устранены результаты уязвимостей (на основе Qualys) | У запущенных образов контейнеров Azure должны быть устранены уязвимости (на основе Qualys) | Средство оценки уязвимостей в образах контейнеров сканирует образы контейнеров, работающие в кластерах Kubernetes, на наличие уязвимостей и предоставляет подробные результаты для каждого образа. Устранение уязвимостей может значительно улучшить безопасность контейнеров и защитить их от атак. | 41503391-efa5-47ee-9282-4eff6131462c |

| Образы реестра эластичных контейнеров должны иметь устраненные результаты уязвимостей | Образы контейнеров реестра AWS должны иметь устраненные уязвимости (на основе Trivy) | Средство оценки уязвимостей в образах контейнеров проверяет реестр на наличие уязвимостей в каждом образе и предоставляет подробные результаты для каждого образа. Устранение уязвимостей может значительно улучшить безопасность контейнеров и защитить их от атак. | 03587042-5d4b-44ff-af42-ae99e3c71c87 |

Определение рисков теперь доступно для рекомендаций

15 ноября 2023 г.

Теперь вы можете определить приоритеты рекомендаций по безопасности в соответствии с уровнем риска, который они представляют, принимая во внимание как эксплойтируемость, так и потенциальный бизнес-эффект каждой базовой проблемы безопасности.

Организуя рекомендации на основе их уровня риска (критически важный, средний, средний, низкий), вы можете устранить наиболее критически важные риски в вашей среде и эффективно определить приоритеты устранения проблем безопасности на основе фактического риска, такого как воздействие в Интернете, конфиденциальность данных, возможности бокового перемещения и потенциальные пути атаки, которые могут быть устранены путем решения рекомендаций.

Дополнительные сведения о приоритете рисков.

Анализ путей атаки новый механизм и расширенные улучшения

15 ноября 2023 г.

Мы выпускаем улучшения возможностей анализа путей атаки в Defender для облака.

Новый модуль — анализ пути атаки имеет новый механизм, который использует алгоритм поиска путей для обнаружения каждого возможного пути атаки, существующего в облачной среде (на основе данных, которые есть в нашем графе). Мы можем найти гораздо больше путей атак в вашей среде и обнаружить более сложные и сложные шаблоны атак, которые злоумышленники могут использовать для нарушения вашей организации.

Улучшения — выпущены следующие улучшения:

- Приоритет риска — приоритетный список путей атак на основе риска (эксплойтируемость и влияние на бизнес).

- Улучшенная исправление — определение конкретных рекомендаций, которые должны быть разрешены для фактического разрыва цепочки.

- Пути межоблачной атаки — обнаружение путей атаки, которые являются межоблачные (пути, начинающиеся в одном облаке и заканчивающиеся в другом).

- MITRE — сопоставление всех путей атак с платформой MITRE.

- Обновленный пользовательский интерфейс — обновленный интерфейс с более строгими возможностями: расширенными фильтрами, поиском и группировкой путей атаки, чтобы упростить выполнение.

Узнайте , как определить и исправить пути атаки.

Изменения схемы таблицы Azure Resource Graph пути атаки

15 ноября 2023 г.

Схема таблицы Azure Resource Graph (ARG) пути атаки обновляется. Свойство attackPathType удаляется и добавляются другие свойства.

Выпуск общедоступной поддержки GCP в CSPM Defender

15 ноября 2023 г.

Мы объявляем о выпуске общедоступной версии (общедоступная версия) контекстного графа облачной безопасности Defender и анализа путей атаки с поддержкой ресурсов GCP. Вы можете применить возможности CSPM Defender для комплексной видимости и интеллектуальной облачной безопасности в ресурсах GCP.

К ключевым функциям поддержки GCP относятся:

- Анализ пути атаки. Сведения о потенциальных маршрутах, которые могут занять злоумышленники.

- Cloud Security Explorer — упреждающее определение рисков безопасности путем выполнения запросов на основе графа безопасности.

- Сканирование без агента — сканирование серверов и определение секретов и уязвимостей без установки агента.

- Защита с учетом данных — обнаружение и устранение рисков для конфиденциальных данных в контейнерах Google Cloud служба хранилища.

Дополнительные сведения о параметрах плана CSPM в Защитнике.

Примечание.

Выставление счетов за выпуск общедоступной поддержки GCP в CSPM Defender начнется 1 февраля 2024 года.

Общий выпуск панели мониторинга безопасности данных

15 ноября 2023 г.

Панель мониторинга безопасности данных теперь доступна в общедоступной версии (GA) в рамках плана CSPM Defender.

Панель мониторинга безопасности данных позволяет просматривать ресурсы данных вашей организации, риски для конфиденциальных данных и аналитические сведения о ресурсах данных.

Дополнительные сведения о панели мониторинга безопасности данных.

Выпуск общего выпуска обнаружения конфиденциальных данных для баз данных

15 ноября 2023 г.

Обнаружение конфиденциальных данных для управляемых баз данных, включая базы данных SQL Azure и экземпляры AWS RDS (все варианты RDBMS), теперь общедоступен и позволяет автоматически обнаруживать критически важные базы данных, содержащие конфиденциальные данные.

Чтобы включить эту функцию во всех поддерживаемых хранилищах данных в средах, необходимо включить Sensitive data discovery в CSPM Defender. Узнайте , как включить обнаружение конфиденциальных данных в CSPM в Defender.

Вы также можете узнать, как обнаружение конфиденциальных данных используется в режиме безопасности с учетом данных.

Объявление общедоступной предварительной версии: новое расширенное представление о безопасности данных в нескольких облаках в Microsoft Defender для облака.

Новая версия рекомендации по поиску отсутствующих обновлений системы теперь общедоступна

6 ноября 2023 г.

Дополнительный агент больше не нужен на виртуальных машинах Azure и на компьютерах Azure Arc, чтобы обеспечить наличие всех последних обновлений системы безопасности или критически важных систем.

Новая рекомендация по обновлению системы в System updates should be installed on your machines (powered by Azure Update Manager) элементе управления основана на диспетчере Apply system updates обновлений и теперь полностью общедоступна. Эта рекомендация использует собственный агент, внедренный в каждую виртуальную машину Azure и компьютеры Azure Arc вместо установленного агента. Краткое исправление в новой рекомендации позволяет выполнить однократную установку отсутствующих обновлений на портале Update Manager.

Старые и новые версии рекомендаций по поиску отсутствующих обновлений системы будут доступны до августа 2024 года, что происходит, когда устаревшая версия устарела. Обе рекомендации: System updates should be installed on your machines (powered by Azure Update Manager)и System updates should be installed on your machines доступны в одном элементе управления: Apply system updates и имеют одинаковые результаты. Таким образом, нет дублирования в влиянии на оценку безопасности.

Рекомендуется перенести новую рекомендацию и удалить старую, отключив ее от встроенной инициативы Defender для облака в политике Azure.

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c) Рекомендация также является общедоступной и является предварительным условием, который будет иметь негативное влияние на оценку безопасности. Вы можете исправить негативный эффект с помощью доступного исправления.

Чтобы применить новую рекомендацию, необходимо:

- Подключение компьютеры, отличные от Azure, в Arc.

- Включите периодическое свойство оценки. Чтобы устранить эту рекомендацию,

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c)можно использовать быстрое исправление в новой рекомендации.

Примечание.

Включение периодических оценок для компьютеров с поддержкой Arc, которые Defender для серверов плана 2 не включены в связанной подписке или Подключение or, применяются к ценам Azure Update Manager. Компьютеры с поддержкой Arc, которые в Defender для серверов плана 2 включены в связанной подписке или Подключение или любой виртуальной машине Azure, имеют право на эту возможность без дополнительных затрат.

Октябрь 2023

Изменение серьезности оповещения системы безопасности адаптивных элементов управления приложениями

Дата объявления: 30 октября 2023 г.

В рамках процесса улучшения качества оповещений системы безопасности Defender для серверов и в рамках функции адаптивных элементов управления приложениями серьезность следующего оповещения системы безопасности изменяется на "Информационный".

| Оповещение [тип оповещения] | Описание предупреждения |

|---|---|

| Нарушение политики адаптивного управления приложениями было проверено. [VM_AdaptiveApplicationControlWindowsViolationAudited, VM_AdaptiveApplicationControlWindowsViolationAudited] | Приведенные ниже пользователи запускают приложения, которые нарушают политику управления приложениями вашей организации на этом компьютере. Это может предоставить компьютер уязвимостям вредоносных программ или приложений. |

Чтобы просмотреть это оповещение на странице "Оповещения системы безопасности" на портале Microsoft Defender для облака, измените уровень серьезности фильтра представления по умолчанию, чтобы включить информационные оповещения в сетку.

Автономные версии Azure Управление API удалены из Defender для API

25 октября 2023 г.

Defender для API обновил поддержку исправлений API Управление API Azure. Автономные редакции больше не отображаются в инвентаризации подключенных защитников API и больше не подключены к Defender для API. Автономные редакции не позволяют отправлять трафик в них и не представляют риска с точки зрения безопасности.

Рекомендации по управлению безопасностью DevOps, доступные в общедоступной предварительной версии

19 октября 2023 г.

Новые рекомендации по управлению состоянием DevOps теперь доступны в общедоступной предварительной версии для всех клиентов с соединителем для Azure DevOps или GitHub. Управление состоянием DevOps помогает уменьшить область атаки сред DevOps, обнаружив слабые места в конфигурациях безопасности и элементах управления доступом. Узнайте больше об управлении позами DevOps.

Выпуск cis Azure Foundations Benchmark версии 2.0.0 на панели мониторинга соответствия нормативным требованиям

18 октября 2023 г.

Microsoft Defender для облака теперь поддерживает последнюю версию CIS Azure Security Foundations Benchmark — версия 2.0.0 на панели мониторинга соответствия нормативным требованиям и встроенная инициатива политики в Политика Azure. Выпуск версии 2.0.0 в Microsoft Defender для облака — это совместная совместная работа между Корпорацией Майкрософт, Центром интернет-безопасности (CIS) и сообществами пользователей. Версия 2.0.0 значительно расширяет область оценки, которая теперь включает 90+ встроенные политики Azure и успешно выполняет предыдущие версии 1.4.0 и 1.3.0 и 1.0 в Microsoft Defender для облака и Политика Azure. Дополнительные сведения можно проверка этой записи блога.

Следующие шаги

Последние изменения в Defender для облака см. в статье "Архив" для новых версий Defender для облака?.