Проверка ресурсов, исключенных из рекомендаций

В Microsoft Defender для облака можно исключить защищенные ресурсы из рекомендаций по безопасности Defender для облака. В этой статье описывается, как просматривать и работать с исключенными ресурсами.

Просмотр освобожденных ресурсов на портале

После исключения ресурса он больше не будет учитываться для рекомендаций по безопасности. Вы можете просмотреть исключенные ресурсы и управлять каждым из них на портале Defender для облака.

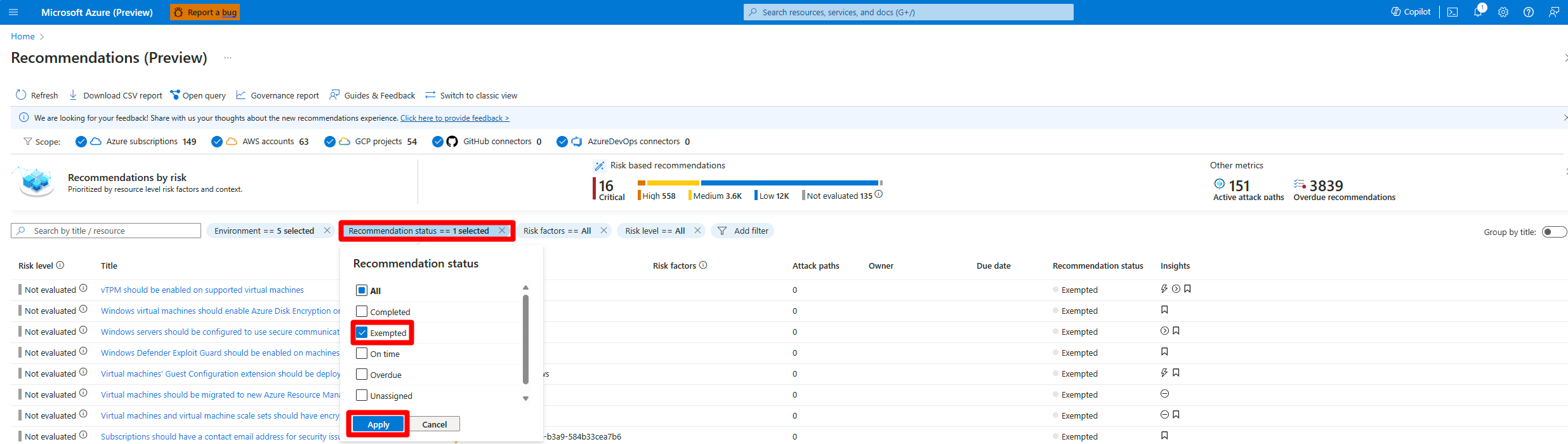

Просмотр исключенных ресурсов на странице рекомендаций

Чтобы просмотреть исключенные ресурсы, выполните приведенные ниже действия.

Войдите на портал Azure.

Перейдите к Defender для облака> Рекомендации.

Выберите состояние рекомендации.

Выберите " Исключено".

Выберите Применить.

Выберите ресурс для просмотра.

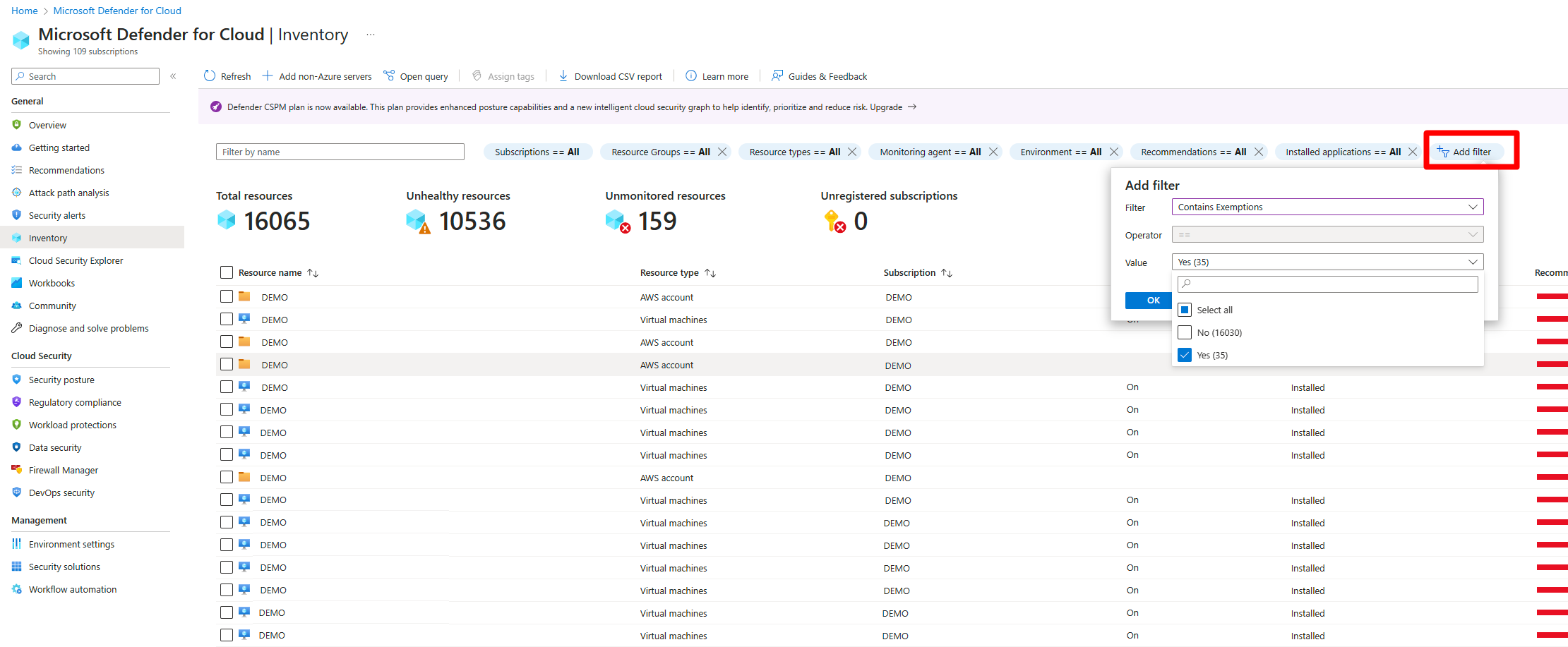

Просмотр исключенных ресурсов на странице инвентаризации

Вы также можете найти все ресурсы, исключенные из одной или нескольких рекомендаций на странице инвентаризации.

Чтобы просмотреть исключенные ресурсы на странице инвентаризации Defender для облака:

Войдите на портал Azure.

Перейдите к Defender для облака> Inventory.

Выберите Добавить фильтр

Выберите " Содержит исключения".

Выберите Да.

Нажмите ОК.

Просмотр исключенных ресурсов с помощью Azure Resource Graph

Azure Resource Graph (ARG) предоставляет мгновенный доступ к сведениям о ресурсах в облачных средах с надежными возможностями фильтрации, группировки и сортировки. Это быстрый и эффективный способ запроса информации с помощью язык запросов Kusto (KQL).

Чтобы просмотреть все рекомендации с правилами исключения, сделайте следующее.

На странице Рекомендации выберите "Открыть запрос".

Введите следующий запрос и нажмите Выполнить запрос.

securityresources | where type == "microsoft.security/assessments" // Get recommendations in useful format | project ['TenantID'] = tenantId, ['SubscriptionID'] = subscriptionId, ['AssessmentID'] = name, ['DisplayName'] = properties.displayName, ['ResourceType'] = tolower(split(properties.resourceDetails.Id,"/").[7]), ['ResourceName'] = tolower(split(properties.resourceDetails.Id,"/").[8]), ['ResourceGroup'] = resourceGroup, ['ContainsNestedRecom'] = tostring(properties.additionalData.subAssessmentsLink), ['StatusCode'] = properties.status.code, ['StatusDescription'] = properties.status.description, ['PolicyDefID'] = properties.metadata.policyDefinitionId, ['Description'] = properties.metadata.description, ['RecomType'] = properties.metadata.assessmentType, ['Remediation'] = properties.metadata.remediationDescription, ['Severity'] = properties.metadata.severity, ['Link'] = properties.links.azurePortal | where StatusDescription contains "Exempt"

Получение уведомлений при создании исключений

Чтобы отслеживать, как пользователи освобождают ресурсы от рекомендаций, мы создали шаблон Azure Resource Manager (ARM), который развертывает сборник схем приложений логики и все необходимые подключения API, чтобы уведомить вас о создании исключения.

- Дополнительные сведения о сборнике схем в блоге TechCommunity о том, как отслеживать исключения ресурсов в Microsoft Defender для облака.

- Найдите шаблон ARM в репозитории GitHub Microsoft Defender для облака.

- Используйте этот автоматизированный процесс для развертывания всех компонентов.