основные функции Брандмауэр Azure

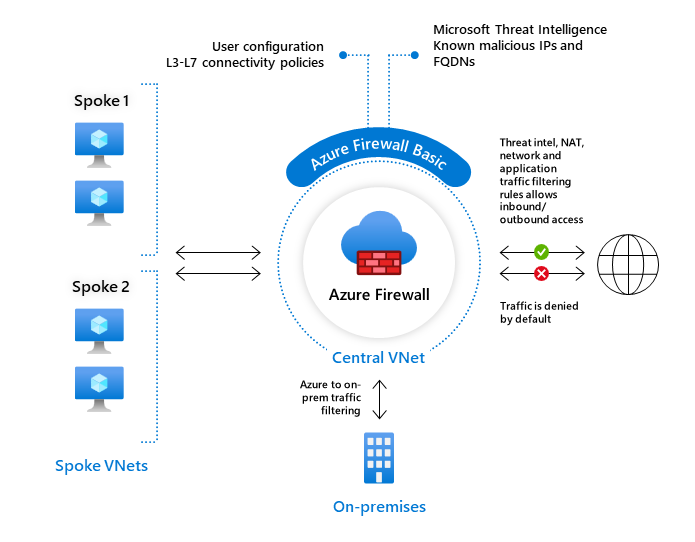

Брандмауэр Azure Basic — это управляемая облачная служба безопасности сети, которая защищает ресурсы Azure виртуальная сеть.

Брандмауэр Azure Basic включает следующие функции:

- Встроенный высокий уровень доступности

- зоны доступности;

- Правила фильтрации FQDN для приложений

- правила фильтрации трафика;

- Теги полного доменного имени

- Теги служб

- Аналитика угроз в режиме оповещения

- поддержку исходящих данных SNAT;

- Поддержка DNAT для входящего трафика

- Несколько общедоступных IP-адресов

- ведение журналов Azure Monitor;

- Сертификации

Чтобы сравнить функции Брандмауэр Azure для всех номеров SKU брандмауэра, см. раздел "Выбор правильного номера SKU Брандмауэр Azure для удовлетворения ваших потребностей".

Встроенный высокий уровень доступности

Встроены средства обеспечения высокого уровня доступности, поэтому не требуются дополнительные подсистемы балансировки нагрузки и ничего не нужно настраивать.

зоны доступности;

Брандмауэр Azure можно настроить во время развертывания. Это позволит охватить несколько зон доступности, что повысит уровень доступности. Вы также можете связать Брандмауэр Azure с определенной зоной по соображениям близости. Дополнительные сведения о доступности см. в соглашении об уровне обслуживания (SLA) Брандмауэр Azure.

Для брандмауэра, развернутого в нескольких зонах доступности, не взимается дополнительная плата. Тем не менее существует дополнительная плата за входящую и исходящую передачу данных, связанную с Зонами доступности. Дополнительные сведения см. на странице Сведения о стоимости пропускной способности.

Зоны доступности Брандмауэра Azure доступны в регионах, в которых поддерживаются зоны доступности. Дополнительные сведения см. в разделах "Регионы" с поддержкой Зоны доступности в Azure.

Правила фильтрации FQDN для приложений

Можно ограничить исходящий трафик HTTP или HTTPS либо трафик Azure SQL указанным списком полных доменных имен (FQDN), включая подстановочные знаки. Эта функция не требует завершения TSL-запросов.

В следующем видео показано, как создать правило приложения:

правила фильтрации трафика;

Вы можете централизованно создавать правила, разрешающие или запрещающие фильтрацию сетевого трафика по исходному и целевому IP-адресу, порту и протоколу. Брандмауэр Azure полностью отслеживает состояние, поэтому он может различать правомерные пакеты для разных типов подключений. Правила применяются и регистрируются в нескольких подписках и виртуальных сетях.

Брандмауэр Azure поддерживает фильтрацию с отслеживанием состояния для сетевых протоколов уровня 3 и 4. Протоколы IP уровня 3 можно отфильтровать, выбрав любой протокол в правиле сети и выбрав дикий карта * для порта.

Теги полного доменного имени

Теги FQDN упрощают настройку прохождения трафика известных служб Azure через брандмауэр. К примеру, вам нужно, чтобы брандмауэр пропускал трафик Центра обновления Windows. Вы создаете правило приложения и добавляете тег Центра обновления Windows. Теперь трафик из Центра обновления Windows сможет проходить через брандмауэр.

Теги служб

Тег службы представляет группу префиксов IP-адресов, чтобы упростить создание правила безопасности. Невозможно создать собственный тег службы или задать IP-адреса, которые будут входить в тег. Корпорация Майкрософт управляет префиксами адресов, заключенными в теге службы, и автоматически обновляет тег службы при изменении адресов.

Аналитика угроз

Фильтрация на основе аналитики угроз может быть включена для брандмауэра для оповещения трафика от или до известных вредоносных IP-адресов и доменов. IP-адреса и домены также передаются из канала Microsoft Threat Intelligence.

поддержку исходящих данных SNAT;

Все исходящие IP-адреса виртуального трафика преобразовываются к общедоступному IP-адресу брандмауэра Azure (преобразование исходных сетевых адресов (NAT)). Можно определить и разрешить трафик, исходящий из виртуальной сети, к удаленным интернет-адресатам. Брандмауэр Azure не использует SNAT, если IP-адрес назначения является IP-адресом частного диапазона согласно IANA RFC 1918.

Если для частных сетей в организации используются общедоступные IP-адреса, брандмауэр Azure будет использовать SNAT трафика для одного из своих частных IP-адресов AzureFirewallSubnet. В настройках Брандмауэра Azure можно указать, что не нужно использовать SNAT для диапазона общедоступный IP-адресов. Дополнительные сведения см. в статье об использовании SNAT для диапазонов частных IP-адресов в Брандмауэре Azure.

Вы можете отслеживать использование портов SNAT в метриках службы Брандмауэр Azure. Узнайте больше и ознакомьтесь с рекомендациями по использованию портов SNAT в разделе Журналы и метрики Брандмауэра Azure.

Дополнительные сведения о поведении NAT Брандмауэр Azure см. в Брандмауэр Azure поведении NAT.

Поддержка DNAT для входящего трафика

Входящий Интернет-трафик, поступающий на общедоступный IP-адрес брандмауэра, преобразуется (этот процесс называется преобразованием сетевых адресов назначения — DNAT) и фильтруется по частным IP-адресам в виртуальных сетях.

Несколько общедоступных IP-адресов

С брандмауэром можно связать несколько общедоступных IP-адресов.

Это позволяет выполнить следующие сценарии:

- DNAT. Позволяет преобразовать несколько стандартных экземпляров порта для внутренних серверов. Например, если существует два общедоступных IP-адреса, то для обоих IP-адреса можно преобразовать TCP-порт 3389 (RDP).

- SNAT — дополнительные порты доступны для исходящих подключений SNAT, что снижает вероятность нехватки портов SNAT. На данный момент Брандмауэр Azure случайно выбирает общедоступные IP-адреса источника, которые можно использовать для подключения. Если в сети установлена любая фильтрация, необходимо разрешить все публичные IP-адреса, которые связанные с брандмауэром. Чтобы упростить эту настройку, можно использовать префикс общедоступного IP-адреса.

ведение журналов Azure Monitor;

Все события интегрированы с Azure Monitor, что позволяет архивировать журналы в учетную запись хранения, передавать события в концентратор событий или отправлять их в журналы Azure Monitor. Примеры журналов Azure Monitor см. в разделе Журналы Azure Monitor для службы Брандмауэр Azure.

Дополнительные сведения см. в руководстве по мониторингу журналов и метрик Брандмауэр Azure.

Книга службы Брандмауэр Azure предоставляет настраиваемый холст для анализа данных Брандмауэра Azure. Она позволяет создавать многофункциональные визуальные отчеты на портале Azure. Дополнительные сведения см. в статье Мониторинг журналов с помощью книги службы Брандмауэр Azure.

Сертификации

Брандмауэр Azure соответствует требованиям стандартов Payment Card Industry Data Security Standard (PCI DSS) и Международной организация по стандартизации (ISO), а также требованиям к отчетам System and Organization Controls (SOC). Дополнительные сведения см. в статье о сертификатах соответствия Брандмауэра Azure.