Управление многофакторной проверкой подлинности (MFA) в подписках

Если вы используете пароли только для проверки подлинности пользователей, вы оставляете вектор атаки открытым. Пользователи часто используют ненадежные пароли или используют одни и те же пароли для нескольких служб. Включение Многофакторной идентификации (MFA) повышает безопасность учетных записей, и пользователи по-прежнему смогут проходить аутентификацию практически в любом приложении благодаря единому входу.

Существует несколько способов включения MFA для пользователей Microsoft Entra на основе лицензий, принадлежащих вашей организации. Каждый из них подробно описан на этой странице в контексте Microsoft Defender для облака.

Многофакторная проверка подлинности и Microsoft Defender для облака

Многофакторная проверка подлинности (MFA) играет важную роль в работе Defender для облака. Элемент управления безопасностью, который максимально влияет на состояние безопасности — Включить MFA.

Следующие рекомендации в элементе управления "Включить MFA" обеспечивают соблюдение рекомендуемых рекомендаций для пользователей подписок:

- Для учетных записей с разрешениями владельца для ресурсов Azure должна быть включена многофакторная проверка подлинности

- Для учетных записей с разрешениями на запись для ресурсов Azure должна быть включена многофакторная проверка подлинности

- Для учетных записей с разрешениями на чтение для ресурсов Azure должна быть включена многофакторная проверка подлинности

Существует три способа включения MFA и соответствия двум рекомендациям в Defender для облака: политики безопасности по умолчанию, назначению каждого пользователя и политике условного доступа.

Бесплатно: параметры безопасности по умолчанию

Если вы используете бесплатный выпуск идентификатора Microsoft Entra, следует использовать параметры безопасности по умолчанию для включения многофакторной проверки подлинности в клиенте.

MFA для клиентов Microsoft 365 Бизнес, E3 или E5

Клиенты с Microsoft 365 могут использовать назначение "на пользователя". В этом сценарии многофакторная проверка подлинности Microsoft Entra включена или отключена для всех пользователей для всех событий входа. Нет возможности включить многофакторную проверку подлинности для подмножества пользователей или в определенных сценариях, а управление осуществляется через портал Office 365.

MFA для клиентов Microsoft Entra ID P1 или P2

Для улучшения пользовательского интерфейса обновите до Microsoft Entra ID P1 или P2 для параметров политики условного доступа (ЦС). Чтобы настроить политику ЦС, вам потребуются разрешения клиента Microsoft Entra.

Политика условного доступа должна:

принудительно применять MFA

включать идентификатор приложения управления Microsoft Azure (797f4846-ba00-4fd7-ba43-dac1f8f63013) или все приложения.

не исключать идентификатор приложения управления Microsoft Azure

Клиенты Microsoft Entra ID P1 могут использовать ЦС Microsoft Entra для запроса пользователей на многофакторную проверку подлинности во время определенных сценариев или событий в соответствии с вашими бизнес-требованиями. Другие лицензии, для которых доступна эта функция: Enterprise Mobility + Security E3, Microsoft 365 F1 и Microsoft 365 E3.

Идентификатор Microsoft Entra ID P2 предоставляет самые надежные функции безопасности и улучшенный пользовательский интерфейс. Эта лицензия добавляет условный доступ на основе рисков к функциям Microsoft Entra ID P1. ЦС на основе рисков адаптируется к шаблонам пользователей и сводит к минимуму многофакторную проверку подлинности. Другие лицензии, для которых доступна эта функция: Enterprise Mobility + Security E5 или Microsoft 365 E5.

Дополнительные сведения см. в документации по условному доступу Azure.

Определение учетных записей без включения многофакторной проверки подлинности (MFA)

Список учетных записей пользователей без поддержки MFA можно просмотреть на странице сведений о рекомендациях Defender для облака или с помощью Azure Resource Graph.

Просмотр учетных записей, для которых не включена MFA, на портале Azure

На странице рекомендаций выберите подписку в списке Неработоспособные ресурсы или выберите Выполнить действие, чтобы отобразить список.

Просмотр учетных записей без поддержки MFA с помощью Azure Resource Graph

Чтобы узнать, для каких учетных записей не включена MFA, используйте следующий запрос Azure Resource Graph. Запрос возвращает все неработоспособные ресурсы — учетные записи — рекомендации «Учетные записи с разрешениями владельца для ресурсов Azure должны быть включены MFA».

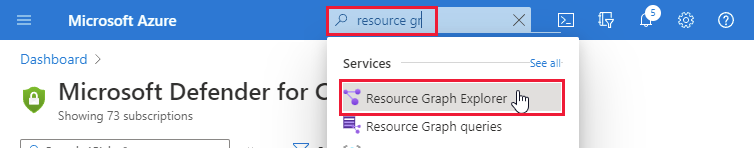

Откройте Обозреватель Azure Resource Graph.

Введите следующий запрос и нажмите Выполнить запрос.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdСвойство

additionalDataпоказывает список идентификаторов объектов учетных записей, для которых не применяется MFA.Примечание.

Столбец "Идентификаторы объектов учетной записи" содержит список идентификаторов объектов учетной записи для учетных записей, которые не применяют MFA для каждой рекомендации.

Совет

Кроме того, вы можете использовать метод REST API Defender для облака Assessments — Get.

Ограничения

- Функция условного доступа для принудительного применения MFA для внешних пользователей или клиентов пока не поддерживается.

- Политика условного доступа, применяемая к ролям Microsoft Entra (например, всем глобальным администраторам, внешним пользователям, внешнему домену и т. д.), пока не поддерживается.

- Внешние решения MFA, такие как Okta, Ping, Duo и многое другое, не поддерживаются в рекомендациях по многофакторной идентификации.

Следующие шаги

Чтобы узнать больше о рекомендациях, применимых к другим типам ресурсов Azure, прочитайте следующие статьи:

- Защита сети в Microsoft Defender для облака

- Ознакомьтесь с общими вопросами о MFA.