Виртуальные машины Azure

Включение JIT-доступа для виртуальных машин из виртуальных машин Azure

JIT-доступ для виртуальной машины можно включить со страниц виртуальных машин Azure на портале Azure.

Совет

Если виртуальная машина уже включена JIT, на странице конфигурации виртуальной машины показано, что JIT включен. Ссылку можно использовать для открытия страницы доступа к виртуальной машине JIT в Defender для облака для просмотра и изменения параметров.

На портале Azure найдите и выберите Виртуальные машины.

Выберите виртуальные машины, которые необходимо защитить JIT-доступом.

Выберите в меню пункт Конфигурация.

В разделе JIT-доступ выберите Включить JIT-доступ.

По умолчанию для виртуальной машины используется JIT-доступ:

- Компьютеры Windows

- Порт RDP: 3389

- Максимальный разрешенный доступ: три часа

- Разрешенные ИСХОДНЫе IP-адреса: Любой

- Компьютеры Linux

- Порт SSH: 22

- Максимальный разрешенный доступ: три часа

- Разрешенные ИСХОДНЫе IP-адреса: Любой

Чтобы изменить любое из этих значений или добавить дополнительные порты в конфигурацию JIT, используйте страницу JIT-приложения Microsoft Defender для облака:

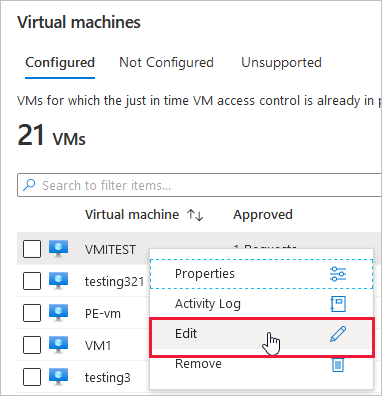

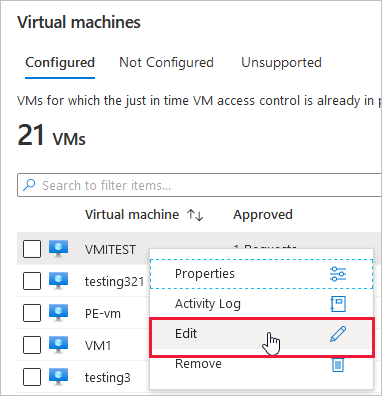

В меню Defender для облака Выберите JIT-доступ к виртуальной машине.

На вкладке "Настроено" щелкните правой кнопкой мыши виртуальную машину, к которой требуется добавить порт, и нажмите кнопку "Изменить".

В колонке Настройка JIT-доступа к виртуальной машине можно изменить существующие параметры уже защищенного порта или добавить новый порт.

После завершения настройки портов нажмите кнопку Сохранить.

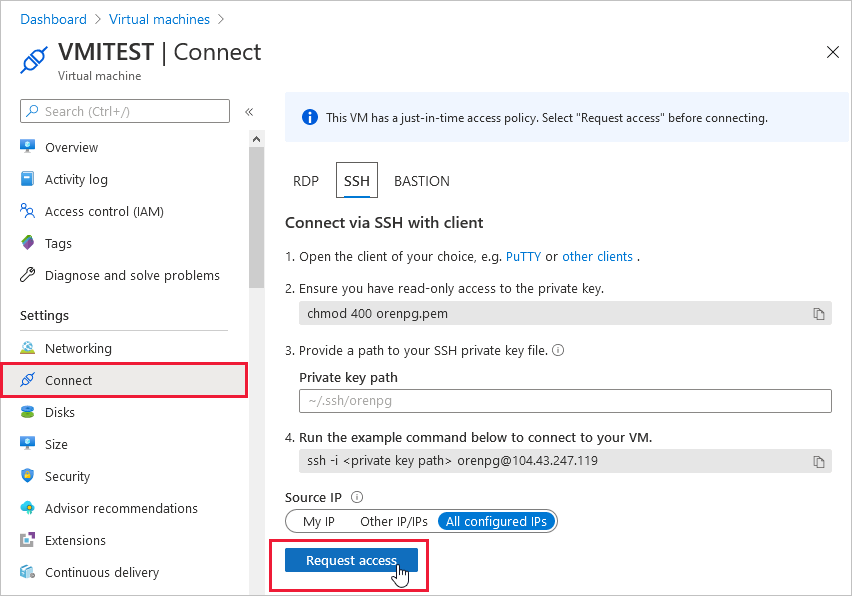

Запрос доступа к виртуальной машине с поддержкой JIT со страницы подключения виртуальной машины Azure

Если на виртуальной машине включен JIT-доступ, то для подключения к ней необходимо выполнить запрос на доступ. Запрашивать доступ можно любым из поддерживаемых способов, вне зависимости от того, как именно был включен JIT-доступ.

Чтобы запросить доступ из виртуальной машины Azure, выполните следующие действия:

Откройте на портале Azure страницы виртуальных машин.

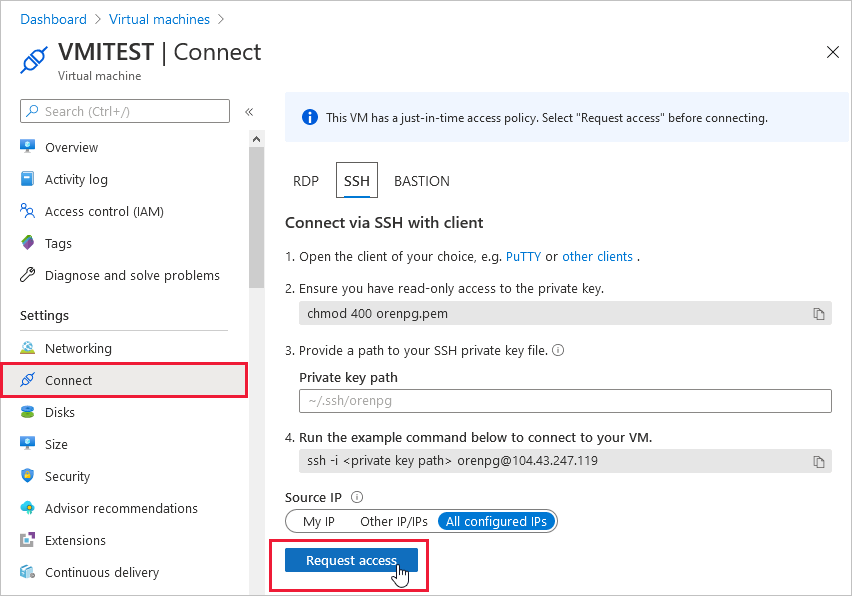

Выберите виртуальную машину, к которой необходимо подключиться, и откройте страницу Подключение.

Azure проверяет, включен ли JIT-доступ на этой виртуальной машине.

Если JIT не включен для виртуальной машины, вам будет предложено включить его.

Если JIT включен, выберите "Запрос доступа" для передачи запроса с IP-адресом, диапазоном времени и портами, настроенными для этой виртуальной машины.

Примечание.

После утверждения запроса для виртуальной машины, которая защищена с помощью Брандмауэра Azure, Defender для облака предоставляет пользователю надлежащие сведения о подключении (сопоставление портов из таблицы DNAT), которые используются для подключения к этой виртуальной машине.

PowerShell

Включение JIT-доступа на виртуальных машинах с помощью PowerShell

Чтобы включить JIT-доступ к виртуальной машине из PowerShell, воспользуйтесь официальным командлетом PowerShell Microsoft Defender для облака: Set-AzJitNetworkAccessPolicy.

Пример. Включение JIT-доступа к конкретной виртуальной машине с установкой следующих правил:

- Порты 22 и 3389 закрываются.

- Задается максимальное временное окно в 3 часа для каждого из портов, чтобы их можно было открывать по утвержденным запросам.

- Пользователю, который запрашивает доступ, разрешается управлять исходными IP-адресами.

- Пользователю, который запрашивает доступ, после утверждения запроса на JIT-доступ разрешается устанавливать сеансы.

Такая конфигурация JIT-доступа создается с помощью следующих команд PowerShell:

Присвойте переменную, которая содержит политику JIT-доступа к виртуальной машине:

$JitPolicy = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"},

@{

number=3389;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"})})

Поместите правила JIT-доступа к виртуальной машине в массив:

$JitPolicyArr=@($JitPolicy)

Настройте правила JIT-доступа на выбранной виртуальной машине:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArr

Используйте параметр -Name, чтобы указать требуемую виртуальную машину. Например, чтобы задать конфигурацию JIT-доступа для двух различных виртуальных машин — VM1 и VM2, выполните: Set-AzJitNetworkAccessPolicy -Name VM1 и Set-AzJitNetworkAccessPolicy -Name VM2 соответственно.

Запрос доступа к виртуальной машине с поддержкой JIT с помощью PowerShell

В следующем примере вы можете просмотреть запрос на доступ к виртуальной машине с конкретной виртуальной машиной для порта 22 для определенного IP-адреса и в течение определенного периода времени:

В PowerShell выполните следующие команды:

Настройка свойств запроса доступа к виртуальной машине:

$JitPolicyVm1 = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

endTimeUtc="2020-07-15T17:00:00.3658798Z";

allowedSourceAddressPrefix=@("IPV4ADDRESS")})})

Вставка параметров запроса доступа к виртуальной машине в массив.

$JitPolicyArr=@($JitPolicyVm1)

Отправка запроса на доступ (с использованием идентификатора ресурса из шага 1).

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

Дополнительные сведения см. в документации по командлетам PowerShell.

REST API

Включение JIT-доступа на виртуальных машинах с помощью REST API

Функцию JIT-доступа к виртуальной машине можно использовать через API Microsoft Defender для облака. Используйте этот API для получения сведений о настроенных виртуальных машинах, добавления новых виртуальных машин, запроса доступа к ним и других действий.

Дополнительные сведения см. в статье Политики JIT-доступа к сети.

Запрос доступа к виртуальной машине с поддержкой JIT с помощью REST API

Функцию JIT-доступа к виртуальной машине можно использовать через API Microsoft Defender для облака. Используйте этот API для получения сведений о настроенных виртуальных машинах, добавления новых виртуальных машин, запроса доступа к ним и других действий.

Дополнительные сведения см. в статье Политики JIT-доступа к сети.

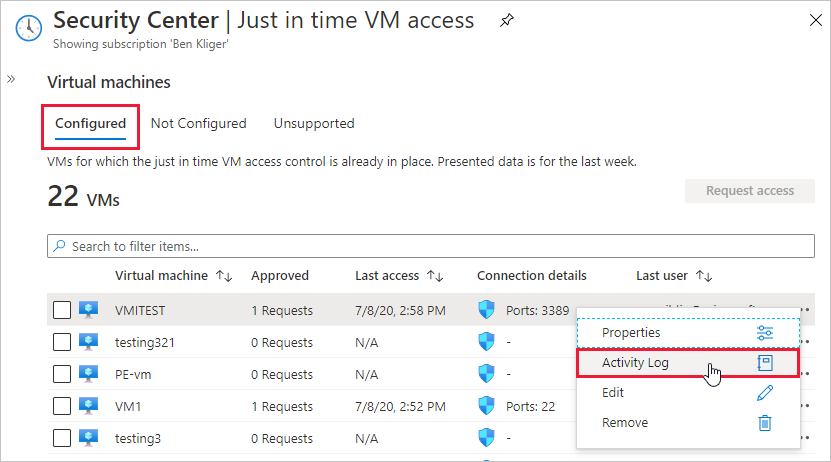

Аудит действий JIT-доступа в Defender для облака

Для просмотра действий виртуальной машины можно воспользоваться поиском по журналам. Чтобы просмотреть журналы, выполните следующие действия: