Добавление сущностей в аналитику угроз в Microsoft Sentinel

Во время расследования вы изучаете сущности и их контекст в качестве важной части понимания область и характера инцидента. При обнаружении сущности в качестве вредоносного доменного имени, URL-адреса, файла или IP-адреса в инциденте она должна быть помечена и отслеживается как индикатор компрометации (МОК) в аналитике угроз.

Например, вы обнаружите IP-адрес, выполняющий сканирование портов в сети или работая как узел команды и управления, отправляя и /или получая передачи из большого количества узлов в сети.

Microsoft Sentinel позволяет пометить эти типы сущностей прямо в ходе расследования инцидентов и добавить его в аналитику угроз. Вы можете просматривать добавленные индикаторы как в журналах, так и в аналитике угроз, а также использовать их в рабочей области Microsoft Sentinel.

Добавление сущности в аналитику угроз

На новой странице сведений об инциденте вы можете добавить сущности в аналитику угроз в дополнение к графу исследования. Оба способа показаны ниже.

- Страница Сведения об инциденте

- График исследования

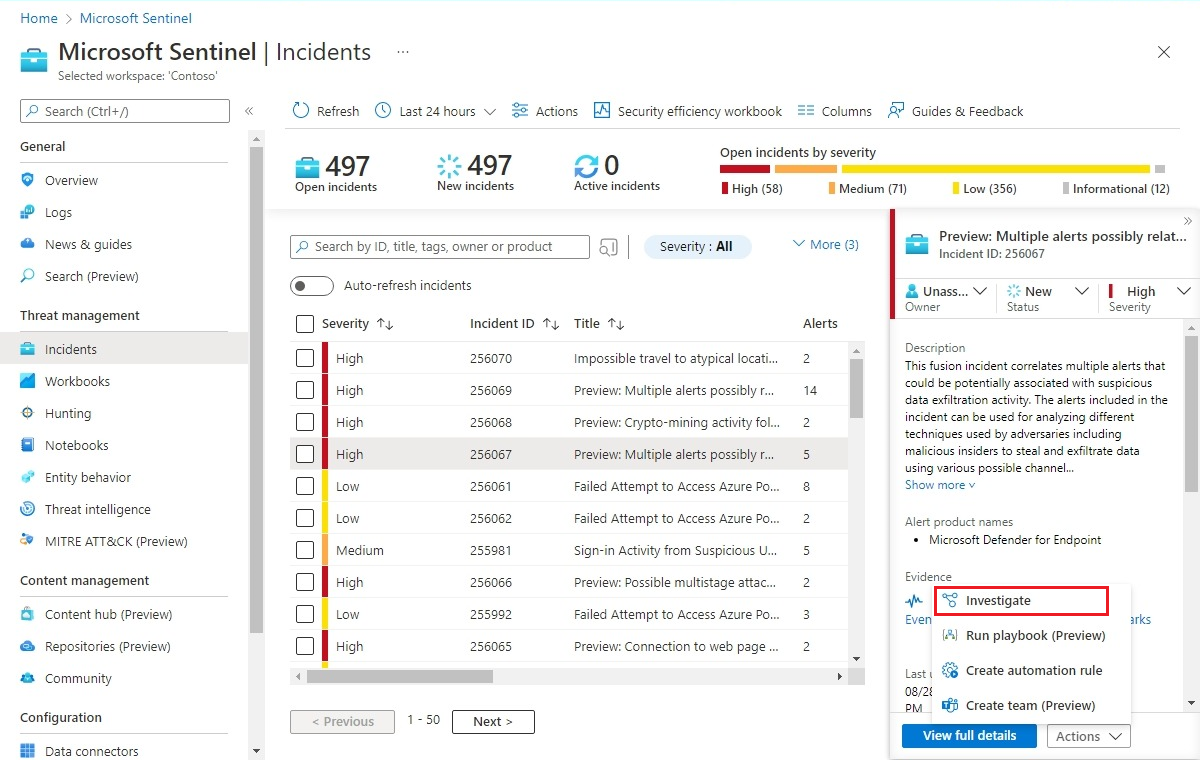

В меню навигации Microsoft Sentinel выберите Инциденты.

Выберите инцидент для расследования. На панели сведений об инциденте выберите "Просмотреть полные сведения" , чтобы открыть страницу сведений об инциденте.

Найдите сущность из мини-приложения Entity , который вы хотите добавить в качестве индикатора угроз. (Вы можете отфильтровать список или ввести строку поиска, чтобы помочь вам найти ее.)

Выберите три точки справа от сущности и нажмите кнопку "Добавить в TI " во всплывающем меню.

В качестве индикаторов угроз можно добавить только следующие типы сущностей:

- Доменное имя

- IP-адрес (IPv4 и IPv6)

- URL

- Файл (хэш)

Независимо от того, какие из двух интерфейсов вы выбрали, вы в конечном итоге будете:

Откроется боковая панель Новый индикатор. Следующие поля будут заполнены автоматически:

Тип

- Тип индикатора, представленного добавляемой сущностью.

Раскрывающийся список с возможными значениями: ipv4-addr, ipv6-addr, URL, file, domain-name - Обязательно; автоматически заполняется на основе типа сущности.

- Тип индикатора, представленного добавляемой сущностью.

Value

- Имя этого поля динамически изменяется на выбранный тип индикатора.

- Значение самого индикатора.

- Обязательно; автоматически заполняется значением сущности.

Теги

- Теги с произвольным текстом, которые можно добавить к индикатору.

- Необязательно; автоматически заполняется идентификатором инцидента. Вы можете добавить другие.

Имя

- Имя индикатора — это то, что будет отображаться в списке индикаторов.

- Необязательно; автоматически заполняется именем инцидента.

Создан

- Создатель индикатора.

- Дополнительные; автоматически заполняется пользователем, вошедшего в Microsoft Sentinel.

Заполните оставшиеся поля необходимыми значениями.

Тип угрозы

- Тип угрозы, представленный индикатором.

- Необязательно; произвольный текст.

Description

- Описание индикатора.

- Необязательно; произвольный текст.

Отозван

- Отозванное состояние индикатора. Установите флажок, чтобы отменить индикатор; снимите флажок, чтобы сделать его активным.

- Необязательно; логическое значение.

Достоверность

- Оценка отражает уверенность в правильности данных, в процентах.

- Необязательно; целое число, 1–100

Убить цепочку

- Этапы Lockheed Martin Cyber Kill Chain, которым соответствует индикатор.

- Необязательно; произвольный текст

Дата начала действия

- Время, с которого этот индикатор будет действовать.

- Обязательно; дата и время

Дата окончания действия

- Время, когда этот индикатор перестанет действовать.

- Необязательно; дата и время

Когда все поля будут заполнены, нажмите кнопку Применить. В правом верхнем углу появится сообщение с подтверждением, что индикатор был создан.

Сущность будет добавлена в качестве индикатора угрозы в рабочей области. Ее можно найти в списке индикаторов на странице аналитики угроз, а также в таблице ThreatIntelligenceIndicators в журналах.

Связанный контент

Из этой статьи вы узнали, как добавить сущности в списки индикаторов угроз. Дополнительные сведения см. в разделе: