Проверка подлинности сборников схем в Microsoft Sentinel

Принцип работы Logic Apps предполагает отдельное подключение и независимую проверку подлинности для каждого ресурса каждого типа, с которым взаимодействует эта служба, включая собственно Microsoft Sentinel. В этих целях Logic Apps использует специальные соединители, причем каждый тип ресурса имеет собственный соединитель. В этом документе описываются типы подключений и проверки подлинности в соединителе Logic Apps для Microsoft Sentinel, которые сборники схем могут использовать для взаимодействия с Microsoft Sentinel с целью доступа к сведениям в таблицах рабочей области.

Этот документ, а также наше руководство по использованию триггеров и действий в сборниках схем, являются дополнением к нашей другой документации по сборникам схем — Учебник. Использование сборников схем с правилами автоматизации в Microsoft Sentinel.

Общие сведения о сборниках схем см. в разделе Автоматизация реагирования на угрозы с помощью сборников схем в Microsoft Sentinel.

Полную спецификацию соединителя Microsoft Sentinel см. в документации по соединителю Logic Apps.

Проверка подлинности

Соединитель Microsoft Sentinel в Logic Apps и сопутствующие триггеры и действия могут выполняться от имени любого удостоверения, имеющего необходимые разрешения (на чтение или запись) в соответствующей рабочей области. Соединитель поддерживает несколько типов удостоверений:

Требуемые разрешения

| Роли и компоненты соединителя | Триггеры | Действия получения | Обновление инцидента Добавление примечания |

|---|---|---|---|

| Средство чтения Microsoft Sentinel | ✓ | ✓ | ✗ |

| Microsoft Sentinel Отвечающее устройство/Участник | ✓ | ✓ | ✓ |

Узнайте больше о разрешениях в Microsoft Sentinel.

Аутентификация на основе управляемых удостоверений

Этот метод проверки подлинности позволяет предоставлять разрешения непосредственно сборнику схем (ресурсу рабочего процесса приложения логики), чтобы действия соединителя Microsoft Sentinel, выполняемые сборником схем, производились от имени сборника схем, как если бы он был независимым объектом с собственными разрешениями в Microsoft Sentinel. Использование этого метода снижает количество удостоверений, которыми необходимо управлять.

Примечание.

Чтобы предоставить управляемому удостоверению доступ к другим ресурсам (например, к вашей рабочей области Microsoft Sentinel), ваш вошедший в систему пользователь должен иметь роль с разрешениями на запись назначений ролей, например владелец или администратор доступа пользователей рабочей области Microsoft Sentinel.

Для проверки подлинности на основе управляемого удостоверения выполните указанные ниже действия.

Включите управляемое удостоверение для ресурса рабочего процесса Logic Apps. Подведение итогов.

В меню приложения логики в разделе Параметры выберите Идентификатор. Выберите Назначаемое системой > Вкл. > Сохранить. Когда Azure запросит подтверждение, выберите Да.

Теперь приложение логики может использовать назначаемое системой удостоверение, которое зарегистрировано в идентификаторе Microsoft Entra и представлено идентификатором объекта.

Предоставьте этому удостоверению доступ к рабочей области Microsoft Sentinel:

В меню Microsoft Sentinel выберите Параметры.

Выберите вкладку Настройки рабочего пространства. В меню рабочего пространства выберите Контроль доступа (IAM).

На панели кнопок вверху выберите Добавить и выберите Добавить назначение роли. Если параметр Добавить назначение ролей отключен, у вас нет разрешений на назначение ролей.

В появившейся новой панели назначьте соответствующую роль.

Роль Ситуация Microsoft Sentinel Responder Сборник схем содержит шаги, которые обновляют инциденты или списки наблюдения Средство чтения Microsoft Sentinel Сборник тренировочных заданий получает только инциденты Узнайте больше о доступных ролях в Microsoft Sentinel.

В разделе Назначение доступа к выберите пункт Приложение логики.

Выберите подписку, к которой принадлежит сборник тренировочных заданий, и выберите имя сборника тренировочных заданий.

Выберите Сохранить.

Включите метод проверки подлинности на основе управляемого удостоверения в соединителе Logic Apps для Microsoft Sentinel:

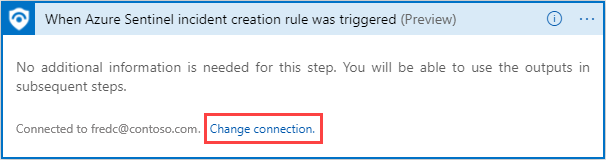

В конструкторе Logic Apps добавьте шаг соединителя Logic Apps для Microsoft Sentinel. Если соединитель уже включен для существующего подключения, выберите ссылку "Изменить подключение ".

Внизу появившегося списка подключений выберите Добавить.

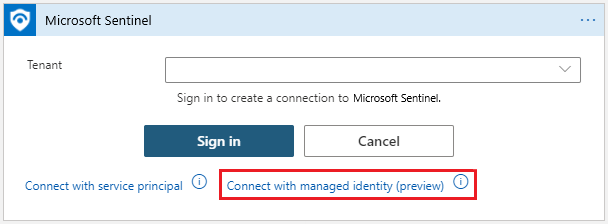

Создайте подключение, выбрав Подключение с управляемым удостоверением (предварительная версия).

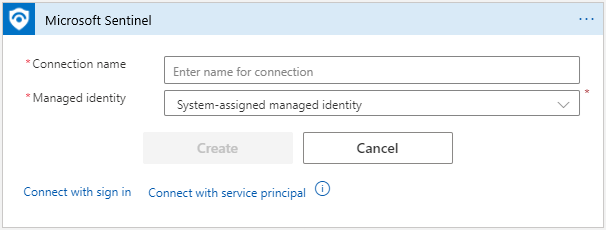

Введите имя подключения, выберите пункт Управляемое удостоверение, назначаемое системой и нажмите кнопку Создать.

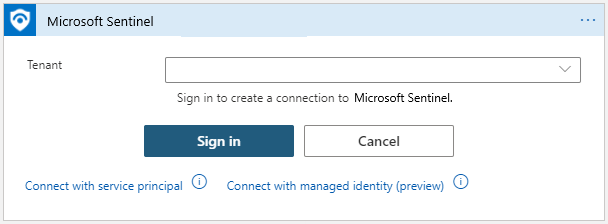

Проверка подлинности от имени пользователя Microsoft Entra

Чтобы установить соединение, выберите Вход. Вам будет предложено ввести данные вашей учетной записи. После этого выполните остальные инструкции на экране, чтобы создать подключение.

Проверка подлинности в качестве субъекта-службы (приложение Microsoft Entra)

Субъекты-службы можно создать, зарегистрируя приложение Microsoft Entra. В качестве удостоверения соединителя рекомендуется использовать зарегистрированное приложение, а не учетную запись пользователя, так как это позволит лучше управлять разрешениями и учетными данными, а также наложит ряд ограничений на использование соединителя.

Чтобы использовать собственное приложение с соединителем Microsoft Sentinel, выполните указанные ниже действия:

Зарегистрируйте приложение с помощью идентификатора Microsoft Entra и создайте субъект-службу. Подробнее.

Получите учетные данные (для будущей проверки подлинности).

На странице зарегистрированного приложения получите учетные данные приложения для входа:

- идентификатор клиента в разделе Обзор;

- секрет клиента в разделе Сертификаты и секреты.

Предоставьте разрешения на доступ к рабочей области Microsoft Sentinel.

На этом шаге приложение получит разрешение на работу с рабочей областью Microsoft Sentinel.

В рабочей области Microsoft Sentinel перейдите в раздел Параметры - >Параметры рабочей области —->Управление доступом (IAM).

Выберите Добавить назначение ролей.

Выберите роль, которая будет назначена приложению. Например, чтобы разрешить приложению выполнять действия, приводящие к изменениям в рабочей области Sentinel, например обновление инцидента, выберите роль участника Microsoft Sentinel. Для действий, которые считывают только данные, достаточно роли читателя Microsoft Sentinel. Узнайте больше о доступных ролях в Microsoft Sentinel.

Найдите требуемое приложение и сохраните его. По умолчанию приложения Microsoft Entra не отображаются в доступных параметрах. Чтобы найти приложение, выполните поиск по его имени и выберите его.

Аутентификация

На этом шаге мы используем учетные данные приложения для проверки подлинности в соединителе Sentinel в Logic Apps.

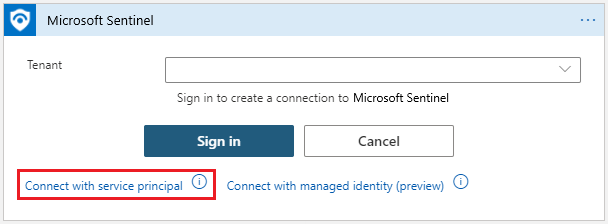

Выберите Подключение с помощью субъекта-службы.

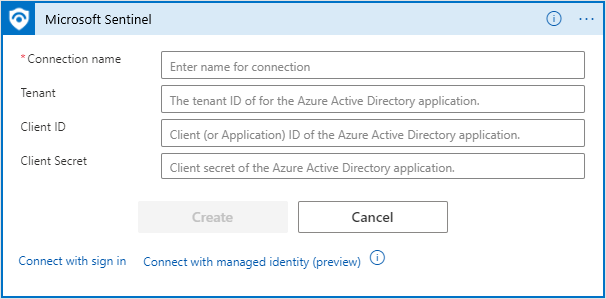

Заполните необходимые параметры (можно найти на странице зарегистрированного приложения)

- клиент в разделе Обзор;

- идентификатор клиента в разделе Обзор;

- секрет клиента в разделе Сертификаты и секреты.

Управление подключениями API

При первой проверке подлинности создается новый ресурс Azure типа "Подключение API". Одно и то же подключение API можно использовать во всех действиях и триггерах Microsoft Sentinel в пределах одной группы ресурсов.

Все подключения API можно найти на странице подключений API (поиск подключений API в портал Azure).

Их также можно найти, перейдя на страницу "Ресурсы" и отфильтровав отображение по типу API Подключение ion. Таким образом можно выбрать несколько подключений для массовых операций.

Чтобы изменить авторизацию существующего подключения, укажите ресурс подключения и выберите Изменить подключение API.

Следующие шаги

В этой статье вы узнали о различных методах проверки подлинности сборника схем на основе Logic Apps в Microsoft Sentinel.

- Узнайте больше о том, как использовать триггеры и действия в сборниках схем.