Настройка расширенной безопасности для сборников схем Microsoft Sentinel

В этой статье показано, как определить политику ограничений доступа для сборников схем плана Microsoft Sentinel уровня "Стандартный", чтобы они могли поддерживать частные конечные точки. Определение этой политики гарантирует, что только Microsoft Sentinel будет иметь доступ к приложению логики "Стандартный" с рабочими процессами сборника схем.

Узнайте больше об использовании частных конечных точек для защиты трафика между приложениями логики уровня "Стандартный" и виртуальными сетями Azure.

Внимание

Новая версия политик ограничений доступа в настоящее время доступна в предварительной версии. Дополнительные юридические условия, применимые к функциям Azure, которые предоставляются в бета-версии, предварительной версии или еще не выпущены в общедоступной версии по другим причинам, см. на странице Дополнительные условия использования Azure для предварительных версий в Microsoft Azure.

Microsoft Sentinel доступен в рамках общедоступной предварительной версии для единой платформы операций безопасности на портале Microsoft Defender. Дополнительные сведения см . на портале Microsoft Defender в Microsoft Sentinel.

Определение политики ограничения доступа

Для Microsoft Sentinel в портал Azure выберите страницу автоматизации конфигурации>. Для Microsoft Sentinel на портале Defender выберите службу автоматизации конфигурации>Microsoft Sentinel>.

На странице автоматизации выберите вкладку "Активные сборники схем".

Отфильтруйте список для приложений уровня "Стандартный".

Выберите фильтр плана.

Снимите флажок "Потребление проверка".

Нажмите ОК.

Выберите сборник схем, к которому требуется ограничить доступ.

Выберите ссылку приложения логики на экране сборника схем.

В меню навигации приложения логики в Параметры выберите "Сеть".

В области входящего трафика выберите ограничение доступа.

На странице "Ограничения доступа" оставьте поле "Разрешить общедоступный доступ" проверка box.

В разделе "Доступ к сайту" и "Правила" нажмите кнопку "+ Добавить". Панель "Добавить правило" откроется справа.

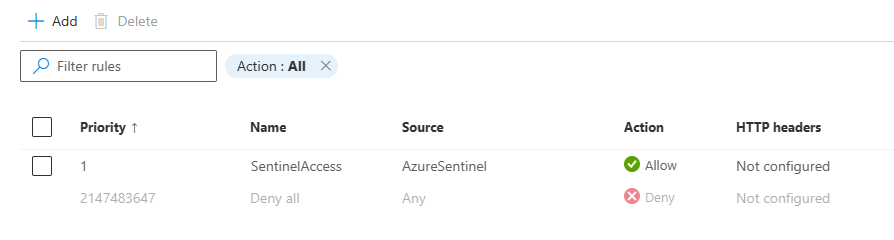

Введите следующие сведения на панели "Добавить правило ". Имя и необязательное описание должны отражать, что это правило позволяет только Microsoft Sentinel получить доступ к приложению логики. Оставьте поля не упоминание приведенными ниже.

Поле Ввод или выбор Имя Введите SentinelAccessили другое имя выбранного элемента.Действие Allow Приоритет Введите 1Description Необязательно. Добавьте описание выбранного элемента. Тип Выберите Service Tag (Тег службы). Тег службы

(будет отображаться только после того, как вы

выберите тег службы выше.)Найдите и выберите AzureSentinel. Выберите Добавить правило.

Теперь политика должна выглядеть следующим образом:

Дополнительные сведения о настройке политик ограничений доступа в приложениях логики см. в разделе "Настройка ограничений доступа приложение Azure службам".

Следующие шаги

В этой статье вы узнали, как определить политику ограничений доступа, чтобы разрешить доступ только к сборникам схем плана "Стандартный" Microsoft Sentinel, чтобы они могли поддерживать частные конечные точки. Дополнительные сведения о сборниках схем и автоматизации в Microsoft Sentinel: