Встроенное обнаружение угроз

После настройки Microsoft Sentinel для сбора данных из всей организации необходимо проанализировать все эти данные для обнаружения угроз безопасности в вашей среде. Но не беспокойтесь: Microsoft Sentinel предоставляет шаблоны для создания правил обнаружения угроз для выполнения всех задач. Эти правила называются правилами аналитики.

Команда экспертов и аналитиков Майкрософт разработала эти шаблоны правил аналитики на основе известных угроз, распространенных векторов атак и цепочек эскалации подозрительных действий. Правила, созданные из этих шаблонов, автоматически выполняют поиск в вашей среде для любых действий, которые выглядят подозрительными. Множество шаблонов для поиска действий можно настроить или отфильтровать их в соответствии с вашими потребностями. Оповещения, созданные этими правилами, создают инциденты, которые можно назначать и исследовать в вашей среде.

В этой статье показано, как обнаруживать угрозы с помощью Microsoft Sentinel.

Просмотр обнаружения

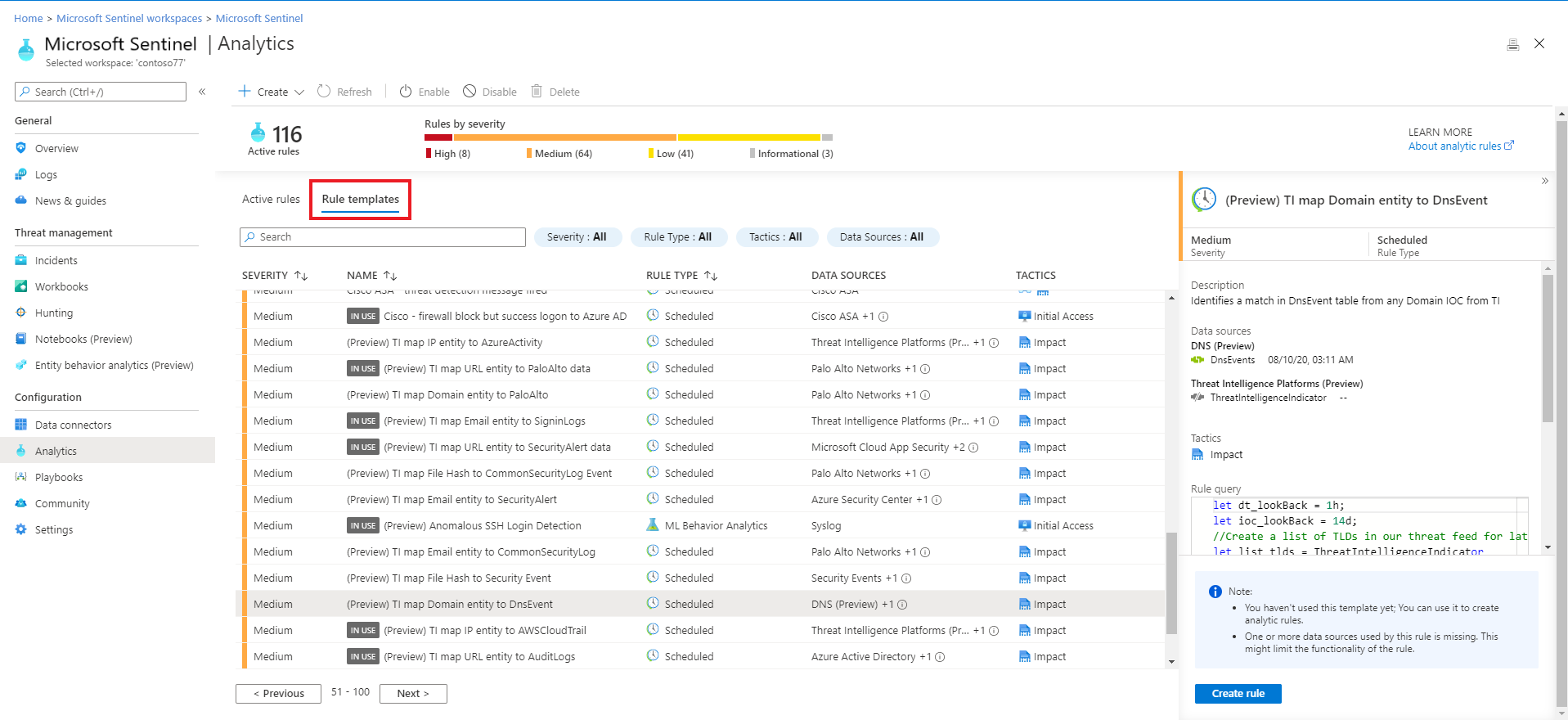

Чтобы просмотреть установленные правила аналитики и обнаружения в Microsoft Sentinel, перейдите к шаблонам правил аналитики>. Эта вкладка содержит все установленные шаблоны правил в соответствии с типами, отображаемыми в следующей таблице. Чтобы найти дополнительные шаблоны правил, перейдите в центр содержимого в Microsoft Sentinel, чтобы установить связанные решения продуктов или автономное содержимое.

К обнаружению относятся:

| Тип правила | Description |

|---|---|

| Microsoft Security (Безопасность Майкрософт) | Шаблоны безопасности Майкрософт автоматически создают инциденты Microsoft Sentinel на основе оповещений, созданных в других решениях безопасности Майкрософт в режиме реального времени. Правила безопасности Майкрософт можно использовать в качестве шаблона для создания новых правил с аналогичной логикой. Дополнительные сведения о правилах безопасности см. в разделе Автоматическое создание инцидентов на основе оповещений системы безопасности Майкрософт. |

| Fusion (некоторые обнаружения в предварительной версии) |

Microsoft Sentinel использует механизм корреляции Fusion с масштабируемыми алгоритмами машинного обучения, чтобы выявлять сложные многоступенчатые атаки, объединяя многие предупреждения и события с низким уровнем точности из нескольких продуктов в инциденты с высоким уровнем точности и конкретными действиями для устранения. По умолчанию функция Fusion включена. Поскольку логика скрыта и поэтому не настраивается, вы можете создать только одно правило с помощью этого шаблона. Модуль Fusion также может сопоставлять оповещения, созданные правилами запланированной аналитики , с оповещениями из других систем, создавая инциденты высокой точности в результате. |

| Аналитика поведения машинного обучения | Шаблоны аналитики поведения машинного обучения основаны на собственных алгоритмах машинного обучения Майкрософт, поэтому вы не можете видеть внутреннюю логику работы и выполнения. Поскольку логика скрыта и поэтому не настраивается, вы можете создать только одно правило с помощью каждого шаблона этого типа. |

| Аналитика угроз | Воспользуйтесь преимуществами аналитики угроз, созданной корпорацией Майкрософт, для создания оповещений и инцидентов с помощью правила Аналитики угроз Microsoft Threat Intelligence . Это уникальное правило не настраивается, но при включении автоматически совпадает с журналами общего формата событий (CEF), данными системного журнала или событиями DNS Windows с индикаторами угроз домена, IP-адреса и URL-адреса из Microsoft Threat Intelligence. Некоторые индикаторы содержат дополнительные сведения о контексте через MDTI (Аналитика угроз Microsoft Defender). Дополнительные сведения о включении этого правила см. в статье "Использование аналитики сопоставления для обнаружения угроз". Дополнительные сведения о MDTI см. в разделе "Что такое Аналитика угроз Microsoft Defender" |

| Аномалия | Шаблоны правил аномалии используют машинное обучение для обнаружения конкретных типов аномальных поведений. Каждое правило имеет собственные уникальные параметры и пороговые значения, соответствующие анализируемому поведению. Хотя конфигурации устаревших правил нельзя изменить или точно настроить, можно дублировать правило, а затем изменить и точно настроить дубликат. В этих случаях одновременно выполняйте дубликат в режиме фокус-тестирования и оригинал в рабочем режиме. Затем сравните результаты, и переведите дубликат в рабочий режим, когда его конфигурация вас устроит. Дополнительные сведения см. в статьях Использование настраиваемых аномалий для обнаружения угроз в Microsoft Sentinel и Использование правил аналитики для обнаружения аномалий в Microsoft Sentinel. |

| Запланировано | Правила запланированной аналитики основаны на запросах, написанных экспертами по безопасности Майкрософт. Вы видите логику запроса и вносите в нее изменения. Вы можете использовать шаблон запланированных правил и настроить логику запроса и параметры планирования для создания новых правил. Несколько новых запланированных шаблонов правил аналитики генерирует оповещения, которые коррелируются подсистемой Fusion с оповещениями из других систем, чтобы создавать инциденты с высокой точностью. Дополнительные сведения см. в статье Обнаружение расширенных многоэтапных атак. Совет. Параметры планирования правил включают настройку правила для периодического запуска через заданное число минут, часов или дней с запуском таймера при включении правила. Рекомендуется учитывать, если включить новое или измененное правило аналитики, чтобы гарантировать, что правила получают новый стек инцидентов вовремя. Например, можно запустить правило синхронно с началом рабочего дня аналитиков SOC, а затем включить правила. |

| Практически в реальном времени (NRT) | Правила NRT — это ограниченный набор запланированных правил, который проверяется каждую минуту, чтобы вы получали как можно более актуальные сведения. Они работают и настраиваются почти как обычные запланированные правила, но с некоторыми дополнительными ограничениями. Дополнительные сведения см. в разделе Быстрое обнаружение угроз с помощью правил аналитики практически в реальном времени (NRT) в Microsoft Sentinel. |

Внимание

Некоторые шаблоны обнаружения Fusion в настоящее время находятся в предварительной версии (см. дополнительные сведения об обнаружении многоэтапных атак в Microsoft Sentinel, чтобы узнать, какие из них). Дополнительные юридические условия, применимые к функциям Azure, которые предоставляются в бета-версии, предварительной версии или еще не выпущены в общедоступной версии по другим причинам, см. на странице Дополнительные условия использования Azure для предварительных версий в Microsoft Azure.

Использование шаблонов правил аналитики

В этой процедуре описывается использование шаблонов правил аналитики.

Чтобы использовать шаблон правила аналитики:

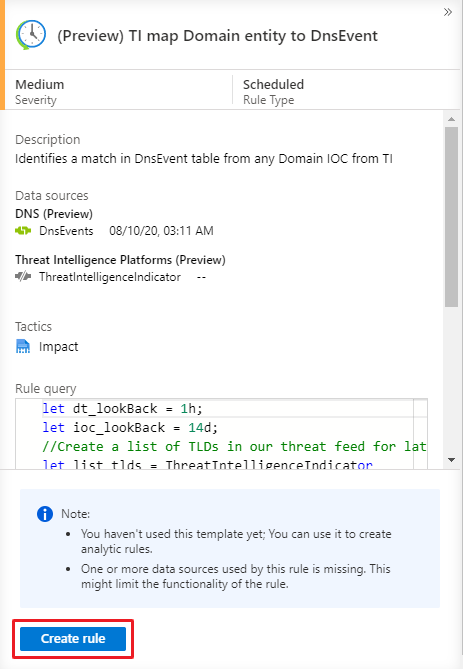

На странице Microsoft Sentinel > Аналитика > Шаблоны правил выберите имя шаблона, а затем нажмите кнопку Создать правило в области сведений, чтобы создать новое активное правило на основе этого шаблона.

Каждый шаблон содержит список необходимых источников данных. При открытии шаблона источники данных автоматически проверяются на доступность. Если возникла проблема с доступностью, кнопка "Создать правило" может быть отключена или вы увидите предупреждение для этого эффекта.

При выборе действия Создать правило открывается мастер создания правил на основе выбранного шаблона. Все данные заполняются автоматически, а с помощью шаблонов Запланированные или Безопасность Майкрософт можно настроить логику и другие параметры правил, чтобы они лучше соответствовали конкретным потребностям. Этот процесс можно повторить, чтобы создать дополнительные правила на основе шаблона. Выполнив действия мастера создания правила до конца, вы завершили создание правила на основе шаблона. Новые правила отображаются на вкладке "Активные правила ".

Дополнительные сведения о настройке правил в мастере создания правил см. в статье Создание настраиваемых правил аналитики для обнаружения угроз.

Совет

Убедитесь, что вы включили все правила, связанные с подключенными источниками данных, чтобы обеспечить полный охват вашей среды средствами безопасности. Правила аналитики проще всего включить прямо на странице соединителя данных, где перечислены все связанные правила. Дополнительные сведения см. в статье о подключении источников данных.

Вы также можете отправить правила в Microsoft Sentinel через API или PowerShell, но это требует выполнения дополнительных действий.

При использовании API или PowerShell необходимо сначала экспортировать правила в формат JSON и лишь затем включать их. API или PowerShell будут удобны, если вам нужно включить правила с одинаковыми параметрами в нескольких экземплярах Microsoft Sentinel.

Разрешения доступа для правил аналитики

При создании правила аналитики маркер разрешений доступа применяется к правилу и сохраняется вместе с ним. Этот маркер гарантирует, что правило может получить доступ к рабочей области, содержащей данные, запрашиваемые правилом, и этот доступ будет поддерживаться, даже если создатель правила теряет доступ к этой рабочей области.

Однако существует одно исключение: если правило создается для доступа к рабочим областям в других подписках или клиентах, таких как то, что происходит в случае MSSP, Microsoft Sentinel принимает дополнительные меры безопасности, чтобы предотвратить несанкционированный доступ к данным клиентов. Для этих типов правил учетные данные пользователя, создавшего правило, применяются к правилу вместо независимого маркера доступа, чтобы, когда пользователь больше не имеет доступа к другой подписке или клиенту, правило перестает работать.

Если вы используете Microsoft Sentinel в сценарии с несколькими подписками или несколькими клиентами, когда один из аналитиков или инженеров теряет доступ к определенной рабочей области, все правила, созданные этим пользователем, перестают работать. Вы получите сообщение мониторинга работоспособности относительно "недостаточного доступа к ресурсу", и правило будет автоматически отключено после сбоя определенного количества раз.

Экспорт правил в шаблон ARM

Можно легко экспортировать правило в шаблон Azure Resource Manager (ARM), если необходимо управлять правилами и развертывать их как код. Кроме того, можно импортировать правила из файлов шаблонов, чтобы просматривать и изменять их в пользовательском интерфейсе.

Следующие шаги

При создании настраиваемых правил используйте существующие правила в качестве шаблонов или справочников. Если вы воспользуетесь имеющимися правилами в качестве базовых показателей, то вам будет проще выстроить большую часть логики, прежде чем вносить какие-либо необходимые изменения. Дополнительные сведения см. в разделе Создание настраиваемых правил аналитики для обнаружения угроз.

Сведения об автоматизации реагирования на угрозы см. в учебнике Использование сборников схем с правилами автоматизации в Microsoft Sentinel.

Дополнительные сведения о том, как найти дополнительные шаблоны правил, см. в статье "Обнаружение и управление содержимым Microsoft Sentinel вне поля".