Поиск угроз в Microsoft Sentinel

Аналитики информационной безопасности должны действовать на упреждение при поиске угроз безопасности, однако различные системы и устройства безопасности генерируют огромный массив данных, которые бывает трудно анализировать и фильтровать для выявления осмысленных событий. Для поиска угроз безопасности в источниках данных организации в Microsoft Sentinel предусмотрены мощные инструменты поиска, охоты и запросов. Чтобы помочь аналитикам безопасности заранее искать новые аномалии, которые не обнаруживаются вашими приложениями безопасности или даже вашими запланированными правилами аналитики, встроенные запросы охоты Microsoft Sentinel помогут вам задать правильные вопросы, чтобы найти проблемы в данных, уже имеющихся в вашей сети.

Например, один из встроенных запросов предоставляет данные о наиболее редких процессах, выполняемых в вашей инфраструктуре. Вы не хотите, чтобы оповещение каждый раз, когда они выполняются. Они могут быть совершенно невинными. Но вы можете взглянуть на запрос иногда, чтобы увидеть, есть ли что-нибудь необычное.

Примечание.

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в статье Доступность функций для клиентов облаков для государственных организаций США.

Внимание

Microsoft Sentinel доступен в рамках общедоступной предварительной версии для единой платформы операций безопасности на портале Microsoft Defender. Дополнительные сведения см . на портале Microsoft Defender в Microsoft Sentinel.

Использование встроенных запросов

Панель мониторинга "Охота" предоставляет готовые примеры запросов, предназначенные для начала работы и знакомства с таблицами и языком запросов. Запросы выполняются для данных, хранящихся в таблицах журналов, например для создания процессов, событий DNS или других типов событий.

Встроенные запросы охоты разрабатываются исследователями Майкрософт, занимающимися информационной безопасностью, которые постоянно добавляют новые запросы и выполняют тонкую настройку существующих запросов, чтобы предоставить точку входа для обнаружения новых угроз, а также охоты на возникающие атаки.

Используйте запросы до, во время и после компрометации, чтобы выполнить следующие действия:

Прежде чем происходит инцидент: ожидание обнаружения недостаточно. Примите упреждающее меры, по крайней мере раз в неделю выполняя все запросы охоты на угрозы, связанные с данными, которые вы принимаете в рабочую область.

Результаты упреждающей охоты предоставляют раннее представление о событиях, которые могут подтвердить, что компромисс находится в процессе, или, по крайней мере, показать слабые области в вашей среде, которые находятся под угрозой и нуждаются в внимания.

Во время компрометации. Используйте потоковую передачу в реальном времени для постоянного выполнения определенного запроса, предоставляющего результаты по мере их появления. Используйте потоковую передачу в реальном времени, когда необходимо активно отслеживать события пользователей. Например, если требуется проверить, имеет ли место определенная компрометация, чтобы определить следующее действие субъекта-угрозы, или если необходимо убедиться, что компрометация действительно прекращена, на этапе завершения расследования.

После компрометации: после компрометации или инцидента обязательно улучшайте охват и аналитические сведения, чтобы предотвратить аналогичные инциденты в будущем.

Измените существующие запросы или создайте новые, чтобы помочь в раннем обнаружении на основе аналитических сведений, полученных от компрометации или инцидента.

Если вы обнаружили или создали запрос на поиск, предоставляющий высокую ценность для возможных атак, создайте настраиваемые правила обнаружения на основе этого запроса и обнаружьте эти аналитические сведения в качестве оповещений для реагирования на инциденты безопасности.

Просмотрите результаты запроса и выберите Новое правило генерации оповещений>Создать оповещение Microsoft Sentinel. Используйте мастер правил аналитики для создания нового правила на основе запроса. Дополнительные сведения см. в разделе Создание настраиваемых правил аналитики для обнаружения угроз.

Вы также можете создавать запросы охоты и трансляции по данным, хранящимся в Обозреватель данных Azure. Дополнительные сведения см. в разделе о создании перекрестных запросов ресурсов в документации Azure Monitor.

Используйте ресурсы сообщества, такие как репозиторий Microsoft Sentinel GitHub, чтобы найти дополнительные запросы и источники данных.

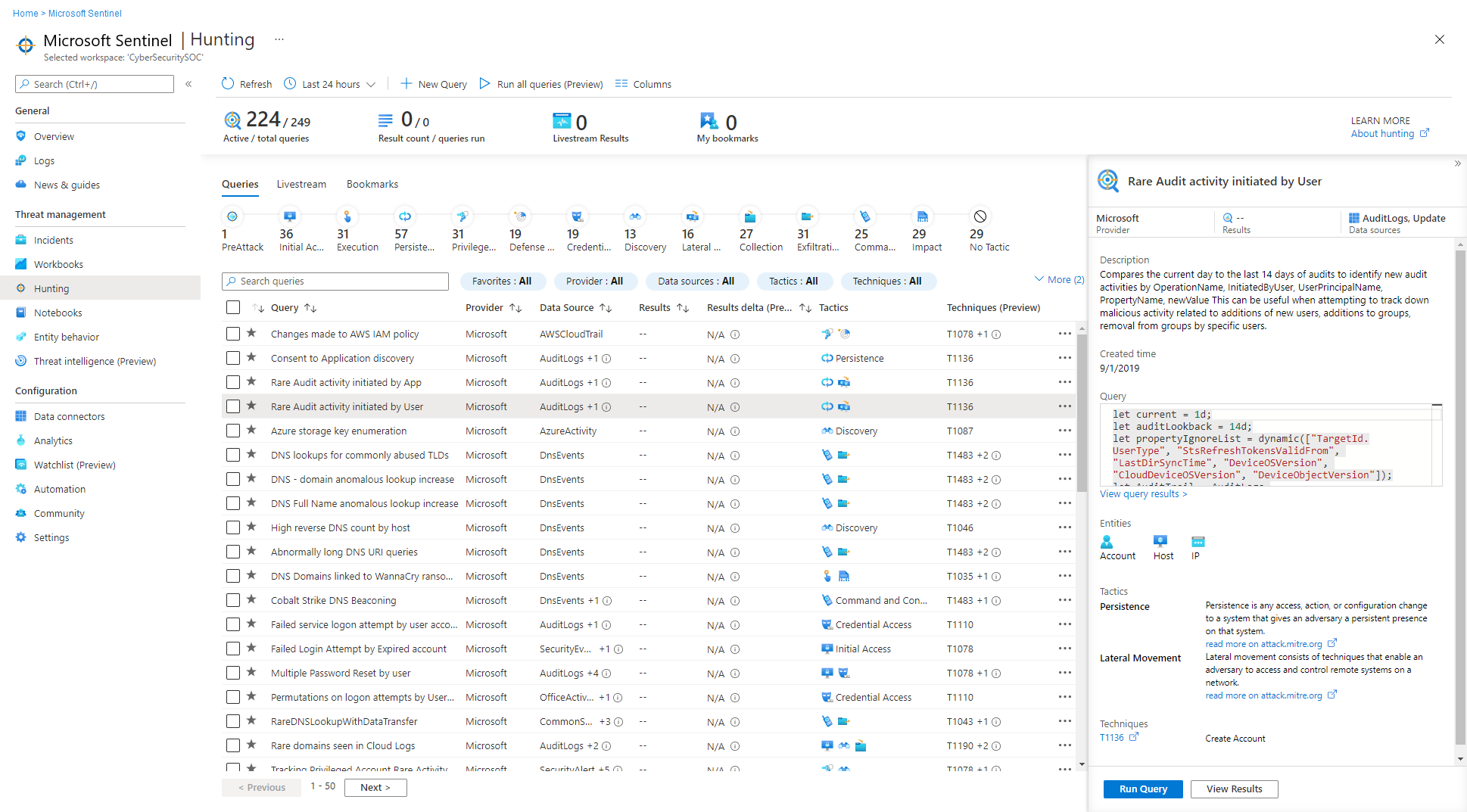

Использование панели мониторинга "Охота"

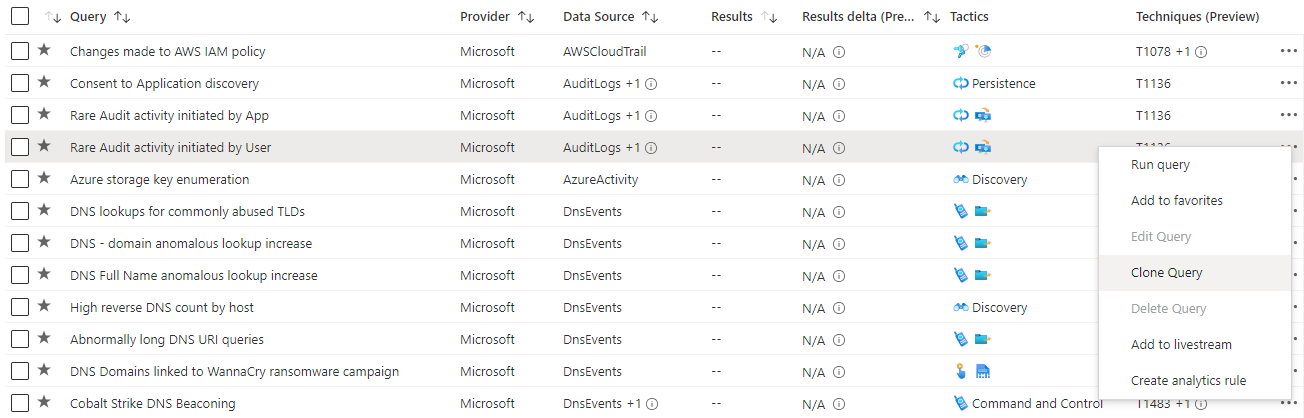

Панель мониторинга "Охота" позволяет выполнять все запросы или их подмножество одним нажатием. В меню портала Microsoft Sentinel выберите Охота.

В этой таблице представлен список всех запросов, составленных аналитиками информационной безопасности корпорации Майкрософт, а также всех дополнительных запросов, созданных или измененных вами. Каждый запрос содержит описание цели охоты и сведения о типах данных, на которых он выполняется. Эти запросы группируются по тактике MITRE ATT&CK. Значки справа классифицируют тип угрозы, например первоначальный доступ, сохраняемость и кража данных. Методы MITRE ATT&CK показаны в столбце "Методы" и описывают конкретное поведение, определяемое запросом охоты.

Воспользуйтесь панелью мониторинга "Охота", чтобы понять, где следует начать охоту, взглянув на количество результатов и пики или на изменение числа результатов за 24-часовой промежуток. Сортировка и фильтрация по избранному, источнику данных, тактике или методу MITRE ATT&CK, результатам, разностным результатам или проценту разностных результатов. Просмотрите запросы, которые по-прежнему нуждаются в подключенных источниках данных, и получите рекомендации по включению этих запросов.

В следующей таблице подробно описаны действия, доступные на панели мониторинга "Охота".

| Действие | Description |

|---|---|

| Просмотр сведений о том, как запросы применяются к вашей среде | Нажмите кнопку "Выполнить все запросы" или выберите подмножество запросов с помощью полей проверка слева от каждой строки и нажмите кнопку "Выполнить выбранные запросы". Выполнение запросов может занять от нескольких секунд до нескольких минут в зависимости от их количества, диапазона времени и объема запрашиваемых данных. |

| Просмотр запросов, которые вернули результаты | После выполнения запросов просмотрите запросы, возвращающие результаты с помощью фильтра результатов : — Отсортируйте данные, чтобы понять, для каких запросов было возвращено меньше или больше всего результатов. — Просмотрите запросы, которые не являются активными в вашей среде, выбрав N/A в фильтре результатов . Наведите указатель мыши на значок сведений (i) рядом со значением Н/Д, чтобы узнать, какие источники данных необходимы для активации этого запроса. |

| Выявление пиковых значений в данных | Определите пиковые значения в данных путем сортировки или фильтрации по признаку Results delta (Разница в результатах) или Results delta percentage (Доля разницы в результатах). Сравнивает результаты последних 24 часов с результатами предыдущих 24-48 часов, подчеркивая любые большие различия или относительные различия в томе. |

| Просмотр запросов, сопоставленных с тактикой MITRE ATT&CK | Панель приемов MITRE ATT&CK в верхней части таблицы содержит сведения о том, сколько запросов связано с каждым приемом MITRE ATT&CK. Содержимое панели динамически обновляется на основе текущего набора примененных фильтров. Позволяет увидеть, какие тактики MITRE ATT&CK отображаются при фильтрации по заданному количеству результатов, высокой разностности результатов, результатов N/A или любого другого набора фильтров. |

| Просмотр запросов, сопоставленных с приемами MITRE ATT&CK | Запросы также можно сопоставлять с приемами MITRE ATT&CK. Для фильтрации или сортировки по приемам MITRE ATT&CK используется фильтр Technique (Прием). Открыв запрос, вы можете выбрать метод, чтобы просмотреть описание метода MITRE ATT&CK. |

| Сохранение запроса в избранном | Запросы, сохраненные в избранном, автоматически запускаются каждый раз при открытии страницы Hunting (Охота). Можно создать собственный запрос охоты или клонировать и настроить существующий шаблон запроса. |

| Выполнение запросов | ВыберитеВыполнить запрос на странице сведения о запросе охоты, чтобы выполнить запрос непосредственно со страницы охоты. Количество результатов отображается в таблице в столбце Results (Результаты). Просмотрите список запросов охоты и их совпадений. |

| Проверка базового запроса | Выполните быструю проверку базового запроса в области сведений о запросе. Чтобы просмотреть результаты, щелкните ссылку View query results (Просмотреть результаты запроса) под окном запроса или нажмите кнопку View Results (Просмотреть результаты) внизу области. Запрос открывает страницу журналов (Log Analytics) и под запросом можно просмотреть совпадения для запроса. |

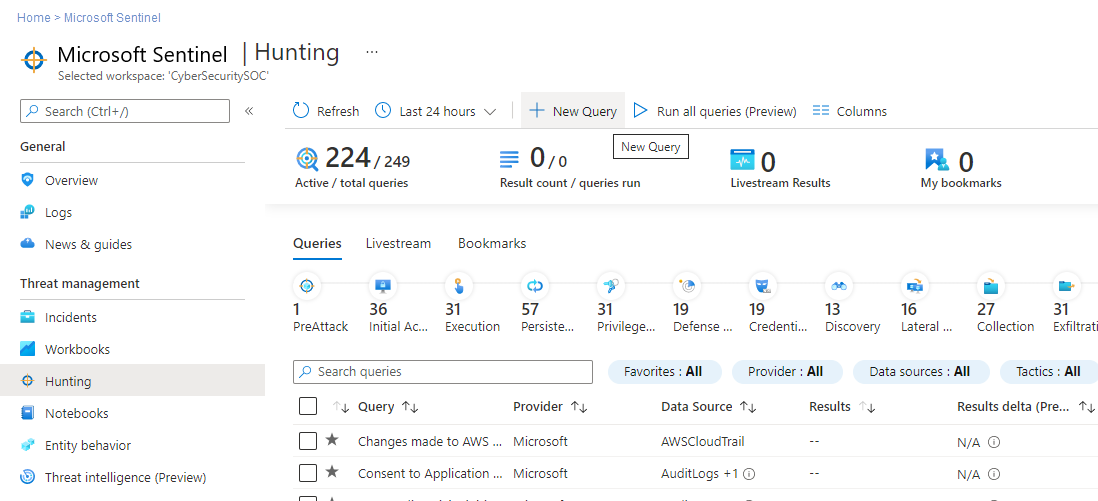

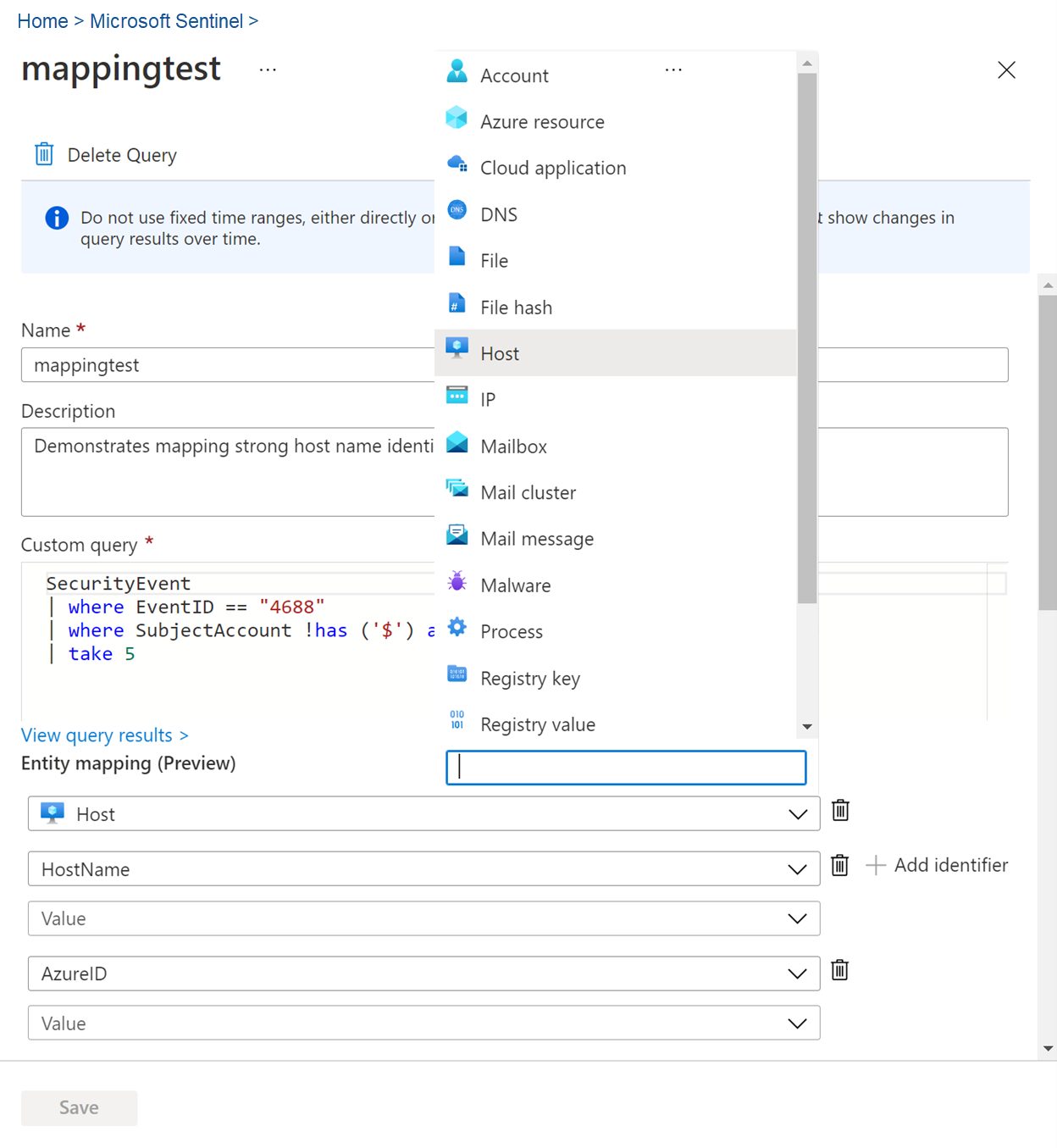

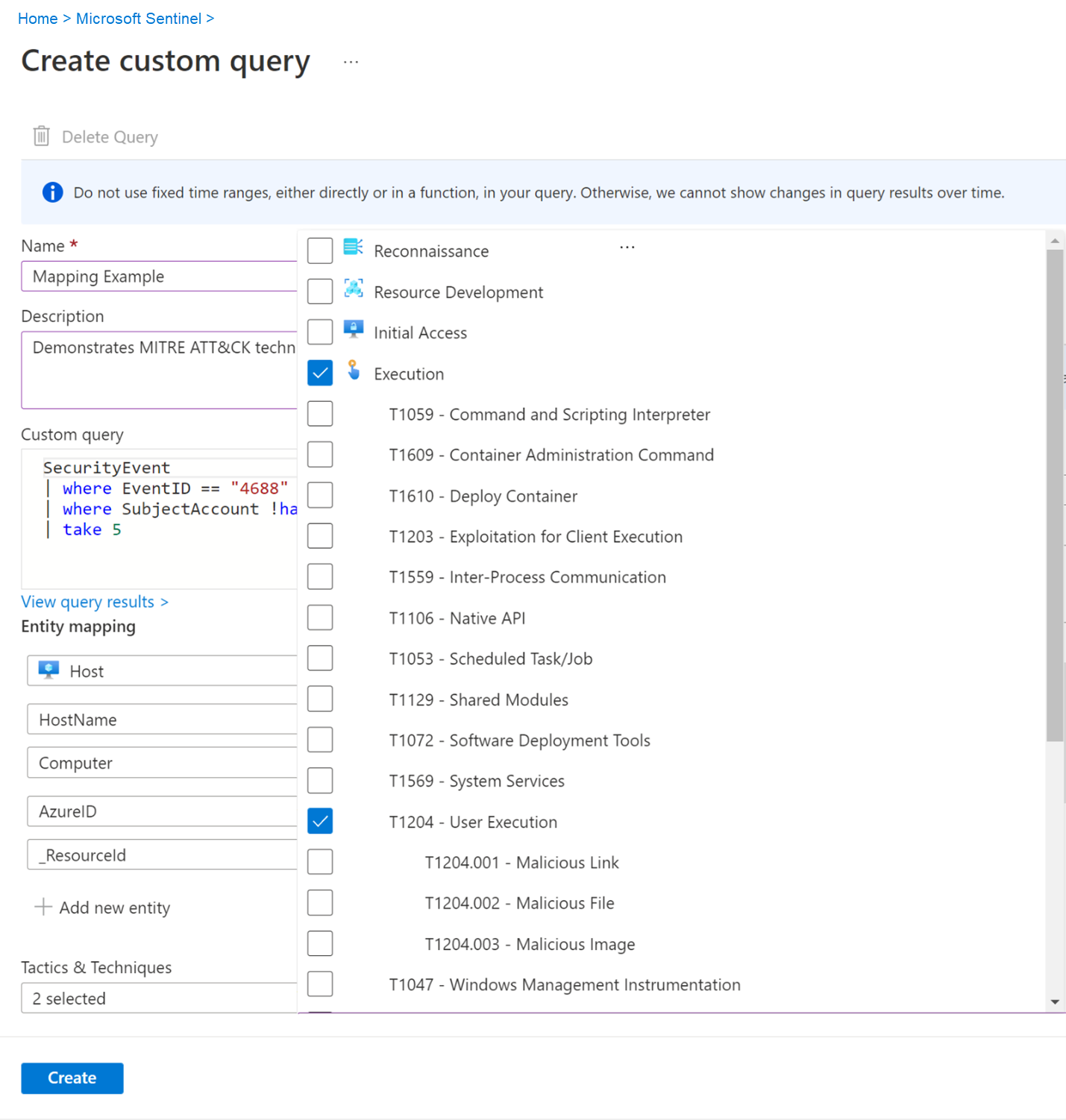

Создание пользовательского запроса для охоты

Создайте или измените запрос и сохранить его как собственный или предоставьте к нему доступ пользователям, принадлежащим к тому же арендатору.

Создание запроса

Выберите Создать запрос.

Заполните все пустые поля и выберите Create (Создать).

Клонирование и изменение имеющегося запроса

В таблице выберите запрос охоты, который нужно изменить.

Нажмите кнопку с многоточием (…) в строке запроса, который необходимо изменить, и выберите Clone query (Клонировать запрос).

Внесите в запрос изменения и выберите Create (Создать).

Изменение существующего настраиваемого запроса:

В таблице выберите запрос охоты, который требуется изменить. Можно изменить только запросы, которые можно изменить из пользовательского источника контента. Другие источники контента должны быть изменены в этом источнике.

Выберите многоточие (...) в строке запроса, который требуется изменить, и нажмите кнопку "Изменить запрос".

Измените поле настраиваемого запроса с обновленным запросом. Вы также можете изменить сопоставление сущностей и методы, как описано в разделе "Создание нового запроса" этой документации.

Пример запроса

Типичный запрос начинается с имени таблицы или средства синтаксического анализа, за которым следует ряд операторов, разделенных символом "|".

В примере выше начните с таблицы SecurityEvent и по мере необходимости добавляйте элементы через символ "|".

Задайте фильтр времени, чтобы просмотреть записи только за последние семь дней.

Добавьте фильтр в запрос, чтобы отображалось только событие с идентификатором 4688.

Добавьте фильтр в запрос в командной строке, чтобы содержать только экземпляры cscript.exe.

Отобразите только интересующие вас столбцы, ограничьте число результатов до 1000 и нажмите кнопку Выполнить запрос.

Нажмите зеленый треугольник и запустите запрос. Вы можете протестировать запрос и запустить его, чтобы обнаружить аномальное поведение.

Мы рекомендуем использовать в запросе средство синтаксического анализа модели расширенной информации о безопасности (ASIM), а не встроенную таблицу. Так запрос будет точно поддерживать текущий или будущий подходящий источник данных, а не единственный источник данных.

Создание закладок

Во время охоты и расследования вы можете столкнуться с результатами запроса, которые выглядят необычными или подозрительными. Добавьте эти элементы в закладки, чтобы вернуться к ним в будущем, например при создании или обогащении инцидента для расследования. Такие события, как выявление потенциальной первопричины или признаков компрометации либо другие важные события, должны быть представлены в виде закладки. Если ключевое событие, которое вы закладыли, достаточно серьезно, чтобы гарантировать расследование, добавьте его в инцидент.

В результатах установите флажки для всех строк, которые необходимо сохранить, и выберите Добавить закладку. Это создает запись для каждой помеченной строки, закладки, которая содержит результаты строки и запрос, создавший результаты. К каждой закладке можно добавить собственные теги и примечания.

- Как и в случае с правилами запланированной аналитики, вы можете дополнить закладки сопоставлениями сущностей для извлечения нескольких типов сущностей и идентификаторов, а также сопоставления MITRE ATT&CK для связывания конкретных тактик и методов.

- Закладки по умолчанию используют те же сущности и методы MITRE ATT&CK, что и поисковый запрос, создающий результаты закладки.

Просмотрите все результаты, отмеченные закладками, открыв вкладку Закладки на главной странице Охота. Добавьте к закладкам теги, чтобы классифицировать их для фильтрации. Например, если вы изучаете кампанию атак, можно создать тег для этой кампании, применить его к соответствующим закладкам, а затем отфильтровать все закладки по кампании.

Проведите расследование по отдельному набору результатов, добавленных в закладки. Для этого выберите закладку и нажмите кнопку Исследовать в области сведений, в результате чего откроется процесс расследования. Вы также можете напрямую выбрать указанную сущность, чтобы просмотреть соответствующую страницу такой сущности.

Можно также создать инцидент из одной или нескольких закладок или добавить одну или несколько закладок в существующий инцидент. Установите флажок слева от всех закладок, которые необходимо использовать, а затем выберите Действия инцидента>Создать инцидент или Добавить в существующий инцидент. Рассмотрите и расследуйте такой инцидент, как любой другой.

Дополнительные сведения см. в статье Использование закладок в процессе охоты.

Использование записных книжек для проведения эффективных расследований

Если охота и исследования усложняются, используйте записные книжки Microsoft Sentinel, чтобы воспользоваться средствами машинного обучения, визуализаций и анализа данных.

Записные книжки предоставляют в своем роде виртуальную песочницу с собственным ядром, в которой можно выполнять комплексное исследование. Записная книжка может включать необработанные данные, код для выполнения с этими данными, результаты и визуализации. Сохраните записные книжки, чтобы вы могли использовать их совместно с другими пользователями в организации.

Записные книжки могут оказаться полезными, когда поиск или исследование становится слишком большим, чтобы легко запоминать, просматривать сведения или сохранять запросы и результаты. Для создания и совместного использования записных книжек Microsoft Sentinel предоставляет Jupyter Notebook, среду интерактивной разработки и обработки данных, интегрированную непосредственно на страницу записных книжек Microsoft Sentinel.

Дополнительные сведения см. в разделе:

- Использование записных книжек Jupyter для поиска угроз безопасности

- Документация по Jupyter Project

- Вводная документация по Jupyter.

- Книга о Jupyter от Infosec

- Учебники по Real Python

В следующей таблице описаны некоторые методы использования записных книжек Jupyter для поддержки процессов в Microsoft Sentinel:

| Метод | Description |

|---|---|

| Сохраняемость данных, повторяемость и обратное отслеживание | Если вы работаете с большим количеством запросов и наборов результатов, вы с большой вероятностью столкнетесь с некоторыми тупиками. Необходимо решить, какие запросы и результаты сохранить, а также как накапливать полезные результаты в одном отчете. Используйте записные книжки Jupyter Notebook для сохранения запросов и данных в ходе работы, используйте переменные для повторного запуска запросов с разными значениями или датами либо сохраняйте запросы для повторного запуска в будущих исследованиях. |

| Скрипты и программирование | Используйте Записные книжки Jupyter для добавления программирования в запросы, в том числе: - Декларативные языки, например язык запросов Kusto (KQL) или SQL, для кодирования логики в одной (возможно, сложной) инструкции. - Языки процедурного программирования для выполнения логики в серии шагов. Разделите логику на шаги, которые помогут вам увидеть и отладить промежуточные результаты, добавить функциональные возможности, которые могут быть недоступны на языке запросов, и повторно использовать частичные результаты в последующих шагах обработки. |

| Ссылки на внешние данные | Хотя таблицы-метки Microsoft Sentinel содержат значительную часть данных телеметрии и событий, записные книжки Jupyter Notebook могут связаться с любыми данными, которые доступны по сети или из файла. Использование Записных книжек Jupyter позволяет включать такие данные, как: — Данные во внешних службах, которыми вы не владеете, например данные о географическом расположении или источники анализа угроз. — Конфиденциальные данные, которые хранятся только в вашей организации, например базы данных отдела кадров или списки ценных активов. — Данные, которые еще не перенесены в облако. |

| Специализированные средства обработки данных, машинного обучения и визуализации | Jupyter Notebook предоставляет больше визуализаций, библиотек машинного обучения и функций обработки и преобразования данных. Например, используйте записные книжки Jupyter Notebook со следующими возможностями Python: - pandas для обработки данных, очистки и проектирования. - Matplotlib, HoloViews и Plotly для визуализации. - NumPy и SciPy для расширенной обработки числовых и научных данных. - scikit-learn для машинного обучения. - TensorFlow, PyTorch и Keras для глубокого обучения. Совет. Записные книжки Jupyter Notebook поддерживают ядра нескольких языков. Магические команды позволяют использовать разные языки в одной записной книжке, разрешая выполнение отдельных ячеек на других языках. Например, можно получить данные с помощью ячейки со скриптом PowerShell, обработать данные в Python и отобразить визуализацию с помощью JavaScript. |

Средства безопасности MSTIC, Jupyter и Python

Центр аналитики угроз Майкрософт (MSTIC) — это команда аналитиков безопасности и инженеров Майкрософт, которые разрабатывают обнаружения безопасности для нескольких платформ Майкрософт и работают над идентификацией и исследованием угроз.

Команда MSTIC создала MSTICPy, библиотеку для исследования безопасности и охоты в записных книжках Jupyter Notebook. MSTICPy предоставляет пригодные для использования функции, которые ускоряют создание записных книжек и упрощают пользователям чтение записных книжек в Microsoft Sentinel.

Например, MSTICPy может:

- Отправлять запросы к данным журналов из нескольких источников.

- Обогащать данные с помощью аналитики угроз, данных геолокации и данных ресурсов Azure.

- Извлекать индикаторы действий (IoA) из журналов и распаковывать закодированные данные.

- Выполнять сложный анализ, например обнаружение аномальных сеансов и разложение временных рядов.

- Визуализировать данные с помощью интерактивных временных шкал, деревьев процессов и многомерных морфологических чартов.

MSTICPy также включает некоторые средства, ускоряющие работу с записными книжками, например мини-приложения, которые задают границы времени запросов, отбирают и отображают записи из списков и настраивают среду записных книжек.

Дополнительные сведения см. в разделе:

- Документация по MSTICPy

- Учебник. Начало работы с записными книжками Jupyter и MSTICPy в Microsoft Sentinel

- Расширенные конфигурации для записных книжек Jupyter и MSTICPy в Microsoft Sentinel

Полезные операторы и функции

В основе запросов охоты лежит язык запросов Kusto (KQL), функциональный язык запросов на базе IntelliSense, высокотехнологичность и гибкость которого позволяет вывести поиск угроз на новый уровень.

Это тот же язык, который используется в запросах правил аналитики и в других местах в Microsoft Sentinel. Дополнительные сведения см. в справочнике по языку запросов.

В запросах охоты Microsoft Sentinel особенно полезны следующие операторы:

where: фильтрация таблицы до подмножества строк, которые удовлетворяют предикату.

summarize: создание таблицы, которая объединяет содержимое входной таблицы.

join — объединение строк двух таблиц для формирования новой таблицы путем сопоставления значений указанных столбцов из каждой таблицы.

count: возврат количества записей во входном наборе.

top: возврат первых N записей, отсортированных по указанным столбцам.

limit: возврат не более указанного числа строк.

project: выбор столбцов для включения, переименования или удаления и вставка новых вычисляемых столбцов.

extend: создание вычисляемых столбцов и их добавление в результирующий набор.

makeset: возврат динамического массива (JSON) с набором различных значений, которые выражение Expr принимает в группе.

find: поиск строк, соответствующих предикату, в наборе таблиц.

adx() — эта функция выполняет межресурсные запросы к источникам данных Azure Обозреватель из интерфейса поиска Microsoft Sentinel и Log Analytics. Дополнительные сведения см. в статье Запросы между несколькими ресурсами Azure Data Explorer с использованием Azure Monitor.

Следующие шаги

Из этой статьи вы узнали, как запустить исследование для поиска угроз в Microsoft Sentinel.

Дополнительные сведения см. в разделе:

- Автоматизированный поиск угроз с помощью записных книжек

- Использование закладок для сохранения интересных сведений во время охоты

Изучите пример использования настраиваемых правил аналитики для мониторинга Zoom с применением пользовательского соединителя.