Использование аналитики сопоставления для обнаружения угроз

Воспользуйтесь преимуществами аналитики угроз, созданной корпорацией Майкрософт, для создания оповещений и инцидентов высокой точности с помощью правила аналитики Аналитика угроз Microsoft Defender. Это встроенное правило в Microsoft Sentinel соответствует индикаторам с журналами common Event Format (CEF), событиями DNS Windows с индикаторами угроз домена и IPv4, данными системного журнала и т. д.

Внимание

Соответствующая аналитика в настоящее время доступна в ПРЕДВАРИТЕЛЬНОЙ ВЕРСИИ. Дополнительные юридические условия, применимые к функциям Azure, которые предоставляются в бета-версии, предварительной версии или еще не выпущены в общедоступной версии по другим причинам, см. на странице Дополнительные условия использования Azure для предварительных версий в Microsoft Azure.

Необходимые компоненты

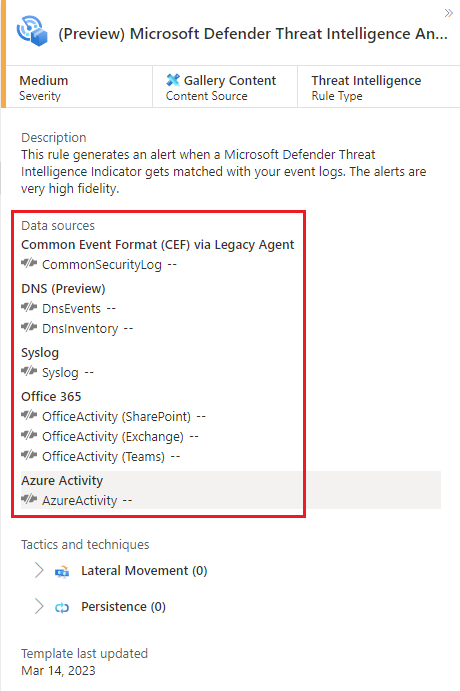

Для создания оповещений и инцидентов высокой точности необходимо установить один или несколько поддерживаемых соединителей данных, но лицензия MDTI уровня "Премиум" не требуется. Установите соответствующие решения из концентратора содержимого для подключения этих источников данных.

- Common Event Format (CEF)

- DNS (предварительная версия)

- Системный журнал

- Журналы действий Office

- Журнал действий Azure

Например, в зависимости от источника данных можно использовать следующие решения и соединители данных.

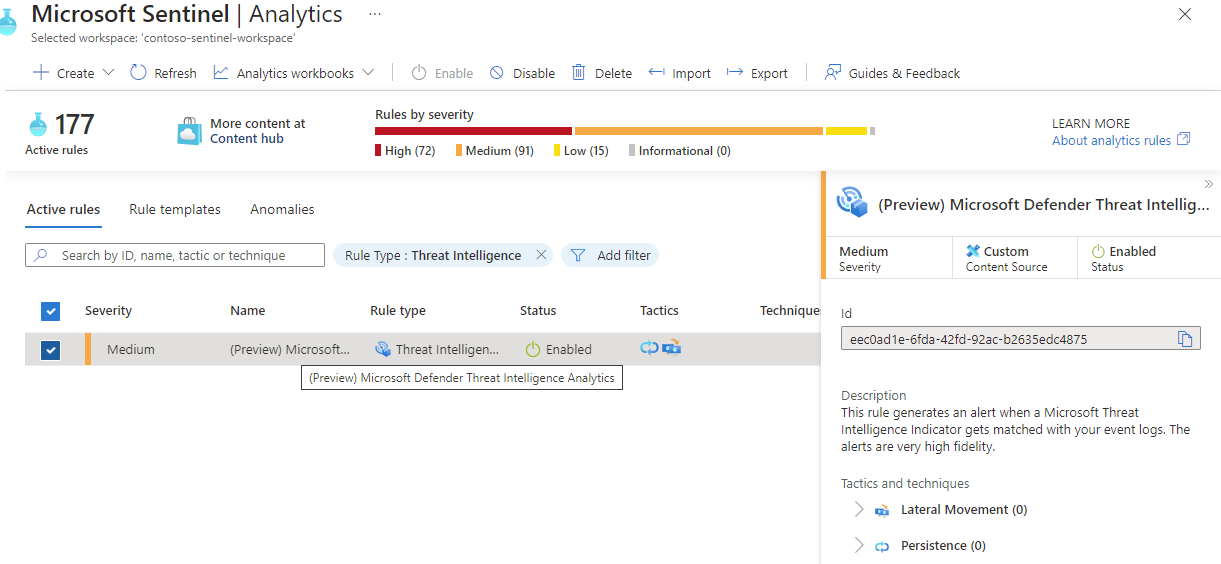

Настройка правила аналитики сопоставления

Сопоставление аналитики настраивается при включении правила Аналитика угроз Microsoft Defender Analytics.

Выберите меню "Аналитика " в разделе "Конфигурация ".

Выберите вкладку меню "Шаблоны правил".

В окне поиска аналитика угроз типа.

Выберите шаблон правила Аналитика угроз Microsoft Defender Analytics.

Нажмите кнопку "Создать правило". Сведения о правиле доступны только для чтения, а состояние правила по умолчанию включено.

Нажмите кнопку "Проверить>создание".

Источники данных и индикаторы

Аналитика Аналитика угроз Microsoft Defender (MDTI) соответствует журналам с индикаторами домена, IP-адреса и URL-адреса следующим образом:

Журналы CEF , входящие в таблицу Log Analytics CommonSecurityLog , соответствуют URL-адресу и индикаторам домена при заполнении в

RequestURLполе и индикаторах IPv4 вDestinationIPполе.Журналы Windows DNS , в которых события

SubType == "LookupQuery", принимающиеся в таблицу DnsEvents , соответствуют индикаторам домена, заполненным вNameполе, и индикаторами IPv4 вIPAddressesполе.События системного журнала, в

Facility == "cron"которых прием в таблицу Syslog соответствует домену и индикаторамSyslogMessageIPv4 непосредственно из поля.Журналы действий Office, полученные в таблицу OfficeActivity, соответствуют индикаторам IPv4 непосредственно из

ClientIPполя.Журналы действий Azure, полученные в таблицу AzureActivity, соответствуют индикаторам IPv4 непосредственно из

CallerIpAddressполя.

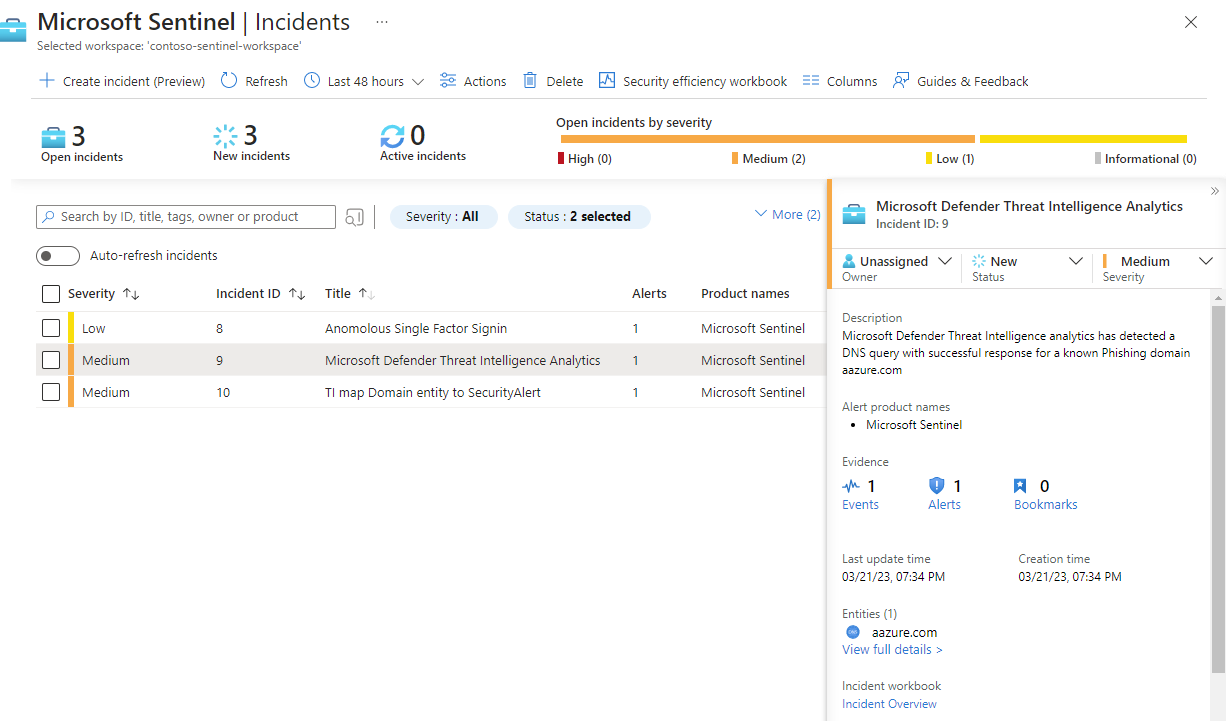

Обработка инцидента, созданного при сопоставлении аналитики

Если аналитика Майкрософт находит совпадение, все созданные оповещения группируются в инциденты.

Выполните следующие действия, чтобы просмотреть инциденты, созданные правилом Аналитика угроз Microsoft Defender Analytics:

В рабочей области Microsoft Sentinel, в которой вы включили правило аналитики Аналитика угроз Microsoft Defender, выберите "Инциденты" и найдите Аналитика угроз Microsoft Defender Analytics.

Все найденные инциденты отображаются в сетке.

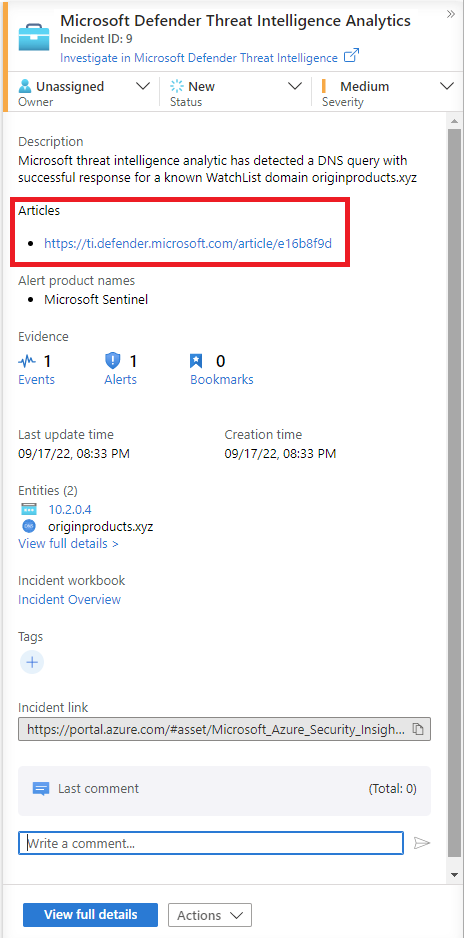

Выберите Просмотреть полные сведения, чтобы просмотреть сущности и другие сведения об инциденте, например связанные оповещения.

Например:

Обратите внимание на серьезность, назначенную оповещениям и инциденту. В зависимости от того, как соответствует индикатор, соответствующая серьезность назначается оповещению от

Informational.HighНапример, если индикатор соответствует журналам брандмауэра, которые позволили трафику, создается оповещение о высокой серьезности. Если тот же индикатор был сопоставлен с журналами брандмауэра, которые блокировали трафик, то созданное оповещение будет низким или средним.Затем оповещения группируются по каждому наблюдаемому признаку индикатора. Например, все оповещения, созданные в 24-часовом периоде, который соответствует

contoso.comдомену, группируются в один инцидент с серьезностью, назначенной на основе наибольшей серьезности оповещений.Просмотрите сведения о индикаторе. При обнаружении совпадения индикатор публикуется в таблице Log Analytics ThreatIntelligenceIndicator и отображается на странице аналитики угроз. Для любых индикаторов, опубликованных из этого правила, источник определяется как Аналитика угроз Microsoft Defender Analytics.

Например, в таблице ThreatIntelligenceIndicator :

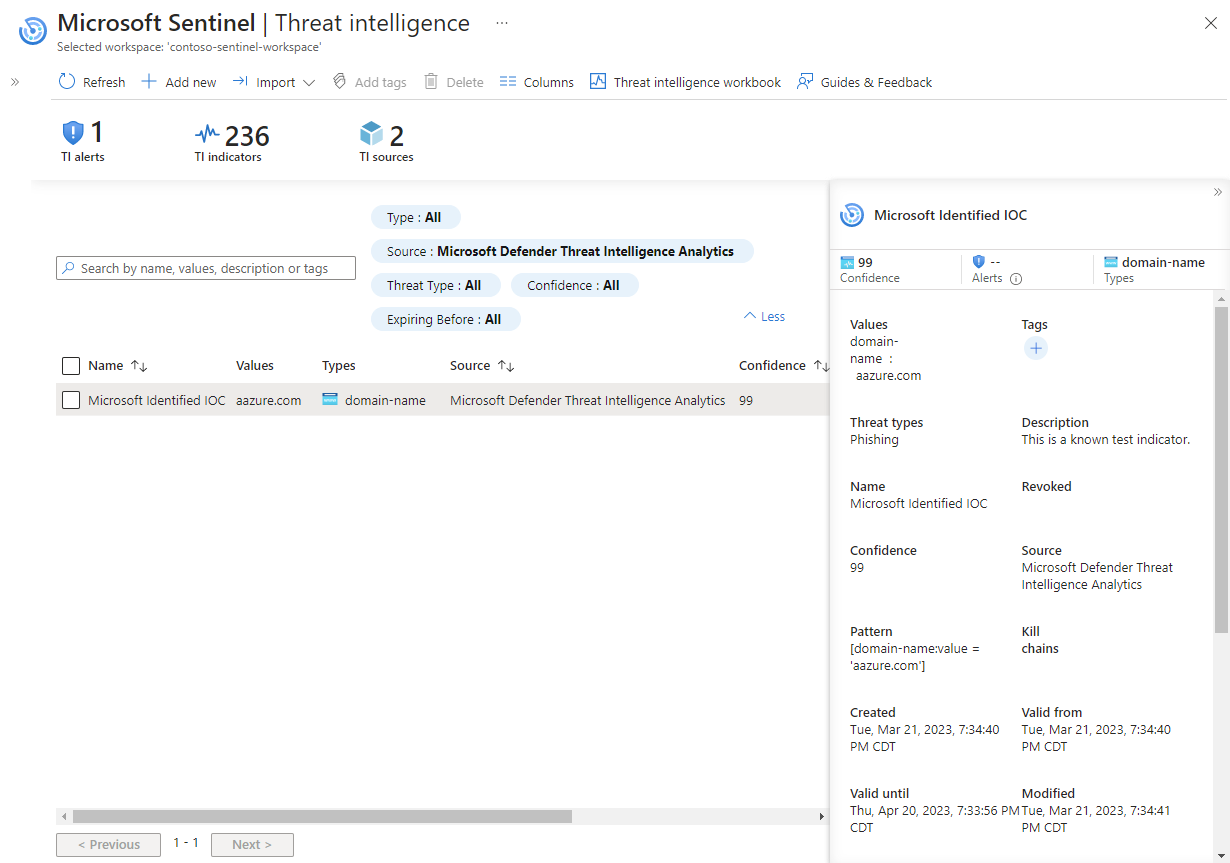

На странице Аналитика угроз:

Получение дополнительных контекстов из Аналитика угроз Microsoft Defender

Наряду с высоким уровнем точности оповещений и инцидентов некоторые индикаторы MDTI включают ссылку на справочную статью на портале сообщества MDTI.

Дополнительные сведения см. на портале MDTI и Аналитика угроз Microsoft Defender?

Связанный контент

В этой статье вы узнали, как подключить аналитику угроз, созданную корпорацией Майкрософт, для создания оповещений и инцидентов. Дополнительные сведения об аналитике угроз в Microsoft Sentinel см. в следующих статьях:

- Работа с индикаторами угроз в Microsoft Sentinel.

- Подключение Microsoft Sentinel к веб-каналам аналитики угроз STIX/TAXII.

- Подключите платформы аналитики угроз к Microsoft Sentinel.

- Узнайте, какие платформы TIP, веб-каналы TAXII и обогащения можно интегрировать с Microsoft Sentinel.