Политики доступа в приложениях Microsoft Defender для облака

Microsoft Defender для облака политики доступа приложений позволяют отслеживать и контролировать доступ к облачным приложениям в режиме реального времени на основе пользователей, расположений, устройств и приложений. Вы можете создавать политики доступа для любого устройства, включая устройства, которые не являются гибридным присоединением Microsoft Entra и не управляются Microsoft Intune, развертывая сертификаты клиента на управляемых устройствах или используя существующие сертификаты, такие как сторонние сертификаты MDM. Например, можно развернуть сертификаты клиента на управляемых устройствах, а затем заблокировать доступ с устройств без сертификата.

Примечание.

- Вместо того чтобы полностью разрешить или блокировать доступ, с помощью политик сеансов можно обеспечить доступ в режиме мониторинга сеанса и при необходимости ограничить действия в рамках определенного сеанса.

- Между политикой, создаваемой для ведущего приложения, и любыми связанными приложениями ресурсов нет связи. Например, политики доступа, создаваемые для Teams, Exchange или Gmail, не подключены к Sharepoint, OneDrive или Google Drive. Если вам нужна политика для приложения ресурсов в дополнение к основному приложению, создайте отдельную политику.

Предварительные требования для использования политик доступа

- Лицензия Microsoft Entra ID P1 или лицензия, необходимая для решения поставщика удостоверений (IdP)

- Соответствующие приложения нужно развернуть с использованием функции управления настройками условного доступа для приложений.

- Убедитесь, что вы настроили решение поставщика удостоверений для работы с Defender для облака приложениями, как показано ниже.

- Условный доступ Microsoft Entra см. в разделе "Настройка интеграции с идентификатором Microsoft Entra ID"

- Другие решения idP см. в разделе "Настройка интеграции с другими решениями поставщика удостоверений"

Создание политики доступа к приложениям Defender для облака

Чтобы создать политику доступа, выполните следующую процедуру.

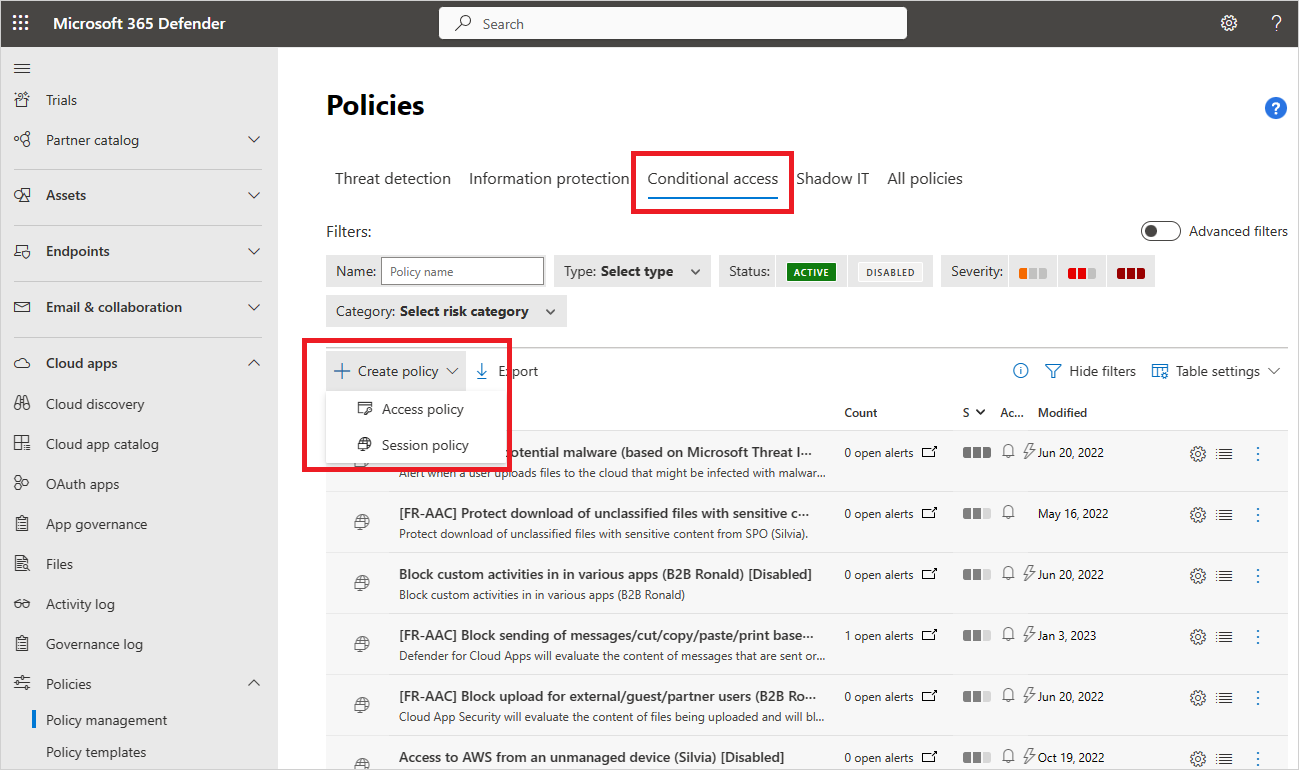

На портале Microsoft Defender в разделе "Облачные приложения" перейдите к политикам управления> политиками. Затем перейдите на вкладку условного доступа .

Выберите "Создать политику" и выберите "Политика доступа".

В окне Политика доступа задайте имя политики, например Блокировка доступа с неуправляемых устройств.

В разделе "Действия", соответствующие всем приведенным ниже разделам, выберите дополнительные фильтры действий для применения к политике. Можно выбрать следующие фильтры:

Теги устройств. Этот фильтр используется для идентификации неуправляемых устройств.

Расположение. Этот фильтр используется для идентификации неизвестных (и, соответственно, сопряженных с риском) расположений.

IP-адрес: используйте этот фильтр для фильтрации по IP-адресу или использования тегов IP-адресов, назначенных ранее.

Тег агента пользователя. Этот фильтр позволяет использовать эвристические алгоритмы для идентификации мобильных и классических приложений. Этот фильтр можно задать равным или не равным. Значения должны проверяться для мобильных и классических приложений для каждого облачного приложения.

В разделе Действия выберите один из следующих вариантов:

Тест. Задайте это действие, чтобы разрешить доступ в соответствии с фильтрами политики, заданными явным образом.

Блок. Задайте для этого действия блокировку доступа в соответствии с фильтрами политики, которые вы задали явно.

Вы можете создать оповещение для каждого соответствующего события с серьезностью политики, задать ограничение оповещений и выбрать, требуется ли оповещение в виде сообщения электронной почты, текстового сообщения или обоих.

Связанные видео

Следующие шаги

См. также

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.