Устранение Microsoft Defender для удостоверений известных проблем

В этой статье описывается устранение известных проблем в Microsoft Defender для удостоверений.

Ошибка связи с датчиком

При возникновении следующей ошибки датчика:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Решение.

Убедитесь, что связь не заблокирована для localhost, TCP-порт 444. Дополнительные сведения о предварительных требованиях Microsoft Defender для удостоверений см. в статье "Порты".

Расположение журнала развертывания

Журналы развертывания Defender для удостоверений находятся в временном каталоге пользователя, который установил продукт. В расположении установки по умолчанию его можно найти по адресу C:\Users\Администратор istrator\AppData\Local\Temp (или один каталог выше %temp%). Дополнительные сведения см. в разделе "Устранение неполадок Defender для удостоверений" с помощью журналов.

Проблема проверки подлинности прокси-сервера представляет собой ошибку лицензирования

Если во время установки датчика возникает следующая ошибка: датчик не удалось зарегистрировать из-за проблем с лицензированием.

Записи журнала развертывания:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Причина.

В некоторых случаях при обмене данными через прокси-сервер во время проверки подлинности он может реагировать на датчик Defender для удостоверений с ошибкой 401 или 403 вместо ошибки 407. Датчик Defender для удостоверений интерпретирует ошибку 401 или 403 как проблему с лицензированием, а не как проблему проверки подлинности прокси-сервера.

Решение.

Убедитесь, что датчик может перейти к *.atp.azure.com через настроенный прокси-сервер без проверки подлинности. Дополнительные сведения см. в разделе "Настройка прокси-сервера для включения связи".

Проблема проверки подлинности прокси-сервера представляет собой ошибку подключения

Если во время установки датчика возникает следующая ошибка: датчик не удалось подключиться к службе.

Причина.

Эта проблема может быть вызвана отсутствием сертификатов доверенных корневых центров сертификации, необходимых Defender для удостоверений.

Решение.

Выполните следующий командлет PowerShell, чтобы убедиться, что установлены необходимые сертификаты.

В следующем примере используйте сертификат DigiCert Baltimore Root для всех клиентов. Кроме того, используйте сертификат "DigiCert Global Root G2" для коммерческих клиентов или используйте сертификат "DigiCert Global Root CA" для клиентов GCC для государственных организаций США GCC High, как показано ниже.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Выходные данные для сертификата для всех клиентов:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Выходные данные сертификата для сертификата коммерческих клиентов:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Выходные данные для сертификатов для клиентов GCC для государственных организаций США:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Если ожидаемые выходные данные не отображаются, выполните следующие действия.

Скачайте следующие сертификаты на компьютер server Core. Для всех клиентов скачайте корневой сертификат Baltimore CyberTrust.

Дополнительно:

- Для коммерческих клиентов скачайте сертификат Global Root G2 DigiCert

- Для клиентов GCC для государственных организаций США скачайте сертификат Глобального корневого ЦС DigiCert

Выполните следующий командлет PowerShell, чтобы установить сертификат.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Ошибка автоматической установки при попытке использовать PowerShell

Если во время автоматической установки датчика вы пытаетесь использовать PowerShell и получите следующую ошибку:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Причина.

Не указать префикс ./, необходимый для установки при использовании PowerShell, вызывает эту ошибку.

Решение.

Используйте полную команду для успешной установки.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Проблема с объединением сетевых адаптеров в Defender для датчиков удостоверений

При установке датчика Defender для удостоверений на компьютере, настроенном с адаптером объединения сетевых карт и драйвером Winpcap, возникает ошибка установки. Если вы хотите установить датчик Defender для удостоверений на компьютере, настроенном с помощью объединения сетевых карт, обязательно замените драйвер Winpcap npcap на Npcap, следуя инструкциям ниже.

Режим группы многопроцессорных процессоров

В операционных системах Windows 2008 R2 и 2012 датчик Defender для удостоверений не поддерживается в многопроцессорном групповом режиме.

Предлагаемые возможные обходные пути:

Если гиперпоток включен, отключите его. Это может сократить количество логических ядер, чтобы избежать необходимости работать в многопроцессорном режиме.

Если компьютер имеет менее 64 логических ядер и работает на узле HP, вы можете изменить параметр BIOS оптимизации размера группы NUMA с значениями по умолчанию Clustered на Flat.

Проблема с датчиком виртуальных машин VMware

Если на виртуальных машинах VMware есть датчик Defender для удостоверений, вы можете получить оповещение о работоспособности Некоторые сетевые трафикы не анализируются. Это может произойти из-за несоответствия конфигурации в VMware.

Чтобы решить эту проблему, выполните указанные ниже действия.

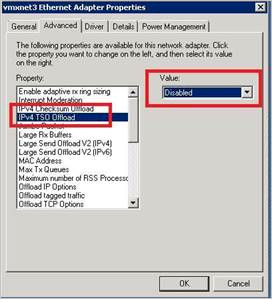

В гостевой ОС установите следующее значение "Отключено " в конфигурации сетевого адаптера виртуальной машины: разгрузка IPv4 TSO.

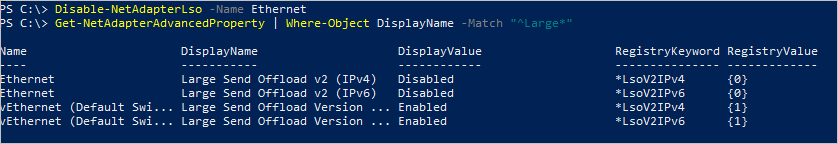

Используйте следующую команду, чтобы проверка если включена или отключена большая загрузка отправки (LSO):

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

Если LSO включен, используйте следующую команду, чтобы отключить ее:

Disable-NetAdapterLso -Name {name of adapter}

Примечание.

- В зависимости от конфигурации эти действия могут привести к краткой потере сетевого подключения.

- Возможно, потребуется перезапустить компьютер, чтобы эти изменения вступили в силу.

- Эти действия могут отличаться в зависимости от версии VMWare. Сведения об отключении LSO/TSO для версии VMWare см. в документации по VMWare.

Не удалось получить учетные данные управляемой учетной записи службы группы (gMSA)

Если вы получаете следующее оповещение о работоспособности: учетные данные пользователей служб каталогов неверны.

Записи журнала датчика:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Записи журнала updater датчика:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

Не удалось получить пароль учетной записи gMSA.

Причина 1

Контроллер домена не получил разрешения на получение пароля учетной записи gMSA.

Решение 1.

Убедитесь, что компьютер под управлением датчика получил разрешения на получение пароля учетной записи gMSA. Дополнительные сведения см. в разделе "Предоставление разрешений на получение пароля учетной записи gMSA".

Причина 2

Служба датчиков выполняется как LocalService и выполняет олицетворение учетной записи службы каталогов.

Если для этого контроллера домена настроен вход политики назначения прав пользователя в качестве службы , то олицетворение завершается ошибкой, если учетная запись gMSA не будет предоставлена учетной записи gMSA в качестве разрешения службы .

Решение 2.

Настройте вход в систему как службу для учетных записей gMSA, когда журнал политики назначения прав пользователя в качестве службы настроен на затронутом контроллере домена. Дополнительные сведения см. в разделе "Проверка наличия необходимых прав учетной записи gMSA".

Причина 3

Если билет Kerberos контроллера домена был выдан до добавления контроллера домена в группу безопасности с соответствующими разрешениями, эта группа не будет частью билета Kerberos. Поэтому он не может получить пароль учетной записи gMSA.

Решение 3.

Выполните одно из следующих действий, чтобы устранить эту проблему:

Перезагрузите контроллер домена.

Очистка билета Kerberos, заставляя контроллер домена запрашивать новый билет Kerberos. В командной строке администратора на контроллере домена выполните следующую команду:

klist -li 0x3e7 purgeНазначьте разрешение на получение пароля gMSA группе, в которую уже входит контроллер домена, например группа контроллеров домена.

Не удается запустить службу датчиков

Записи журнала датчика:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=AATP_gMSA]

Причина.

Контроллер домена не получил права доступа к паролю учетной записи gMSA.

Решение.

Убедитесь, что контроллер домена получил права доступа к паролю. У вас должна быть группа безопасности в Active Directory, содержащая контроллеры домена, серверы AD FS/ AD CS и автономные учетные записи компьютеров датчиков. Если это не существует, рекомендуется создать его.

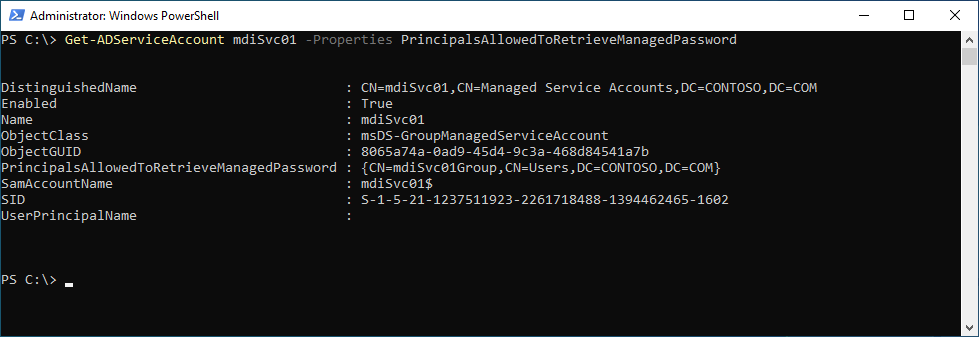

Следующую команду можно использовать для проверка, если в параметр добавлена учетная запись компьютера или группа безопасности. Замените mdiSvc01 именем, которое вы создали.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

Результат должен выглядеть следующим образом:

В этом примере мы видим, что добавлена группа с именем mdiSvc01Group . Если контроллер домена или группа безопасности не добавлены, можно использовать следующие команды, чтобы добавить его. Замените mdiSvc01 именем gMSA и замените DC1 именем контроллера домена или mdiSvc01Group именем группы безопасности.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Если контроллер домена или группа безопасности уже добавлены, но вы по-прежнему видите ошибку, попробуйте выполнить следующие действия.

- Вариант 1. Перезагрузите сервер для синхронизации последних изменений

- Вариант 2.

- Задайте для служб AATPSensor и AATPSensorUpdater значение "Отключено"

- Остановка служб AATPSensor и AATPSensorUpdater

- Учетная запись службы кэша на сервер с помощью команды:

Install-ADServiceAccount gMSA_AccountName - Установите для служб AATPSensor и AATPSensorUpdater значение Automatic

- Запуск службы AATPSensorUpdater

Доступ к разделу реестра "Глобальный" запрещен

Служба датчиков не запускается, и журнал датчика содержит запись, аналогичную следующей:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Причина.

GMSA, настроенная для этого контроллера домена или сервера AD FS / AD CS, не имеет разрешений на разделы реестра счетчика производительности.

Решение.

Добавьте gMSA в группу пользователей Монитор производительности на сервере.

Скачивание отчетов не может содержать более 300 000 записей

Defender для удостоверений не поддерживает скачивание отчетов, содержащих более 300 000 записей на отчет. Отчеты отображаются как неполные, если включены более 300 000 записей.

Причина.

Это ограничение инженерии.

Решение.

Неизвестное разрешение.

Не удается перечислить журналы событий датчика

Если вы наблюдаете ограниченное число или отсутствие, оповещения о событиях безопасности или логические действия в консоли Defender для удостоверений, но проблемы со работоспособностью не активируются.

Записи журнала датчика:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Причина.

Список дискреционных контроль доступа ограничивает доступ к необходимым журналам событий с помощью учетной записи локальной службы.

Решение.

Убедитесь, что список дискреционных контроль доступа (DACL) содержит следующую запись (это идентификатор безопасности службы AATPSensor).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Проверьте, настроен ли DACL для журнала событий безопасности с помощью групповой политики:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Добавьте запись выше в существующую политику. Запустите C:\Windows\System32\wevtutil.exe gl security после этого, чтобы убедиться, что запись была добавлена.

Теперь локальные журналы Defender для удостоверений должны отображаться:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ПрименениеInternal завершилось сбоем двумя способами SSL-подключения к ошибке службы

Если во время установки датчика вы получите следующую ошибку: ApplyInternal завершилось сбоем двухсторонним SSL-подключением к службе , а журнал датчика содержит запись, аналогичную следующей:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ПрименитьInternal не удалось два способа подключения SSL к службе.

Проблема может быть вызвана прокси-сервером с включенной проверкой SSL.

[_workspaceApplicationSensorApiEndpoint=Unspecified/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA3DA7B5E1899B5B4AD0]'

Причина.

Проблема может быть вызвана, если значения реестра SystemDefaultTlsVersions или SchUseStrongCrypto не заданы по умолчанию 1.

Решение.

Убедитесь, что для значений реестра SystemDefaultTlsVersions и SchUseStrongCrypto задано значение 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Проблема с установкой датчика в Windows Server 2019 с установленными КБ5009557 или на сервере с разрешениями затверденного журнала событий

Установка датчика может завершиться ошибкой с сообщением об ошибке:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Решение.

Существует два возможных обходных решения для этой проблемы:

Установите датчик с помощью PSExec:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Установите датчик с запланированной задачей, настроенной для запуска как LocalSystem. Синтаксис командной строки, используемый, упоминание в Защитнике для удостоверений без автоматической установки.

Сбой установки датчика из-за клиента управления сертификатами

Если установка датчика завершается сбоем, а файл Microsoft.Tri.Sensor.Deployment.Deployer.log содержит запись, аналогичную следующей:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Причина.

Проблема может быть вызвана тем, что клиент управления сертификатами, такой как поставщик безопасности Entelligence (EESP), запрещает установку датчика создавать самозаверяющий сертификат на компьютере.

Решение.

Удалите клиент управления сертификатами, установите датчик Defender для удостоверений и переустановите клиент управления сертификатами.

Примечание.

Самозаверяющий сертификат обновляется каждые 2 года, и процесс автоматического продления может завершиться ошибкой, если клиент управления сертификатами предотвращает создание самозаверяющего сертификата. Это приведет к остановке взаимодействия датчика с серверной частью, что потребует переустановки датчика с помощью обходного решения, упоминание выше.

Сбой установки датчика из-за проблем с сетевым подключением

Если установка датчика завершается сбоем с кодом ошибки 0x80070643, а файл журнала установки содержит запись, аналогичную следующей:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Причина.

Эта проблема может быть вызвана тем, что процесс установки не может получить доступ к облачным службам Defender для удостоверений для регистрации датчика.

Решение.

Убедитесь, что датчик может перейти к *.atp.azure.com напрямую или через настроенный прокси-сервер. При необходимости задайте параметры прокси-сервера для установки с помощью командной строки:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Дополнительные сведения см. в разделе "Запуск автоматической установки с конфигурацией прокси-сервера".

Не удалось запустить службу датчиков и остаться в состоянии запуска

Следующие ошибки будут отображаться в системном журнале в средстве просмотра событий:

- Процедура открытия службы. NETFramework" в библиотеке DLL "C:\Windows\system32\mscoree.dll" не удалось получить доступ к коду ошибки. Данные о производительности этой службы недоступны.

- При открытии процедуры для службы "Lsa" в библиотеке DLL "C:\Windows\System32\Secur32.dll" не удалось получить доступ к коду ошибки. Данные о производительности этой службы не будут доступны.

- Открытая процедура службы "WmiApRpl" в библиотеке DLL "C:\Windows\system32\wbem\wmiaprpl.dll" завершилась ошибкой с кодом ошибки "Устройство не готово". Данные о производительности этой службы недоступны.

Microsoft.TriSensorError.log будет содержать ошибку, аналогичную этой:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Причина.

NT Service\All Services не имеет права на вход в качестве службы.

Решение.

Добавьте политику контроллера домена с входом в систему в качестве службы. Дополнительные сведения см. в разделе "Проверка наличия необходимых прав учетной записи gMSA".

Ваша рабочая область не была создана, так как группа безопасности с тем же именем уже существует в идентификаторе Microsoft Entra

Причина.

Проблема может возникнуть, когда срок действия лицензии рабочей области Defender для удостоверений истекает и удаляется после окончания срока хранения, но группы Microsoft Entra не были удалены.

Решение.

- Перейдите к идентификатору портал Azure ->Microsoft Entra ID ->Groups

- Переименуйте следующие три группы (где имя рабочей области — имя рабочей области), добавив к ним суффикс -old:

- "Имя рабочей области Azure ATP Администратор istrators" —> "Имя рабочей области Azure ATP Администратор istrators - old"

- "Средства просмотра имени рабочей области Azure ATP" —> "Средства просмотра имени рабочей области Azure ATP — старые"

- "Пользователи рабочей области Azure ATP" —> "Пользователи рабочей области Azure ATP — старые"

- Затем вы можете вернуться на портале Microsoft Defender в раздел Параметры ->Identityes, чтобы создать новую рабочую область для Defender для удостоверений.