Какие угрозы atA ищет?

Область применения: Advanced Threat Analytics версии 1.9

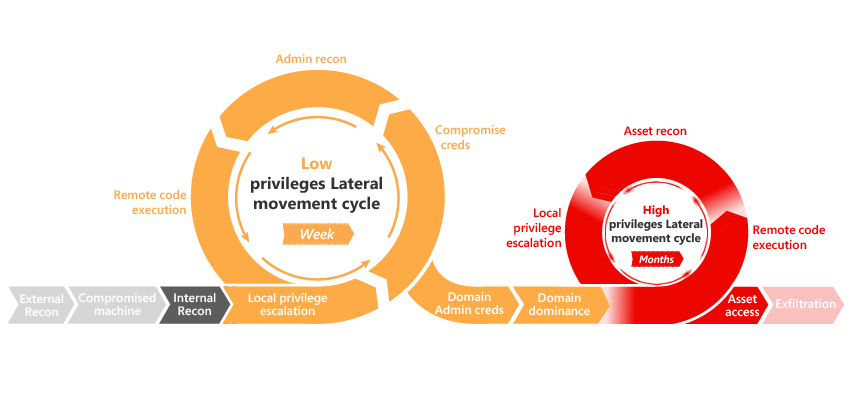

ATA обеспечивает обнаружение для следующих этапов расширенной атаки: разведка, компрометация учетных данных, боковое перемещение, эскалация привилегий, доминирование домена и другие. Эти обнаружения предназначены для обнаружения расширенных атак и внутренних угроз, прежде чем они причиняют ущерб вашей организации. Обнаружение каждого этапа приводит к нескольким подозрительным действиям, соответствующим этапу, где каждое подозрительное действие коррелирует с различными способами возможных атак. Эти этапы в цепочке убийств, где ATA в настоящее время предоставляет обнаружения, выделены на следующем изображении:

Дополнительные сведения см. в разделе "Работа с подозрительными действиями" и руководство по подозрительным действиям ATA.

Дальнейшие действия

Дополнительные сведения о том, как ATA соответствует вашей сети: архитектура ATA

Чтобы приступить к развертыванию ATA, установите ATA