Создание виртуальных машин Arc в Azure Stack HCI

Применимо к: Azure Stack HCI версии 23H2

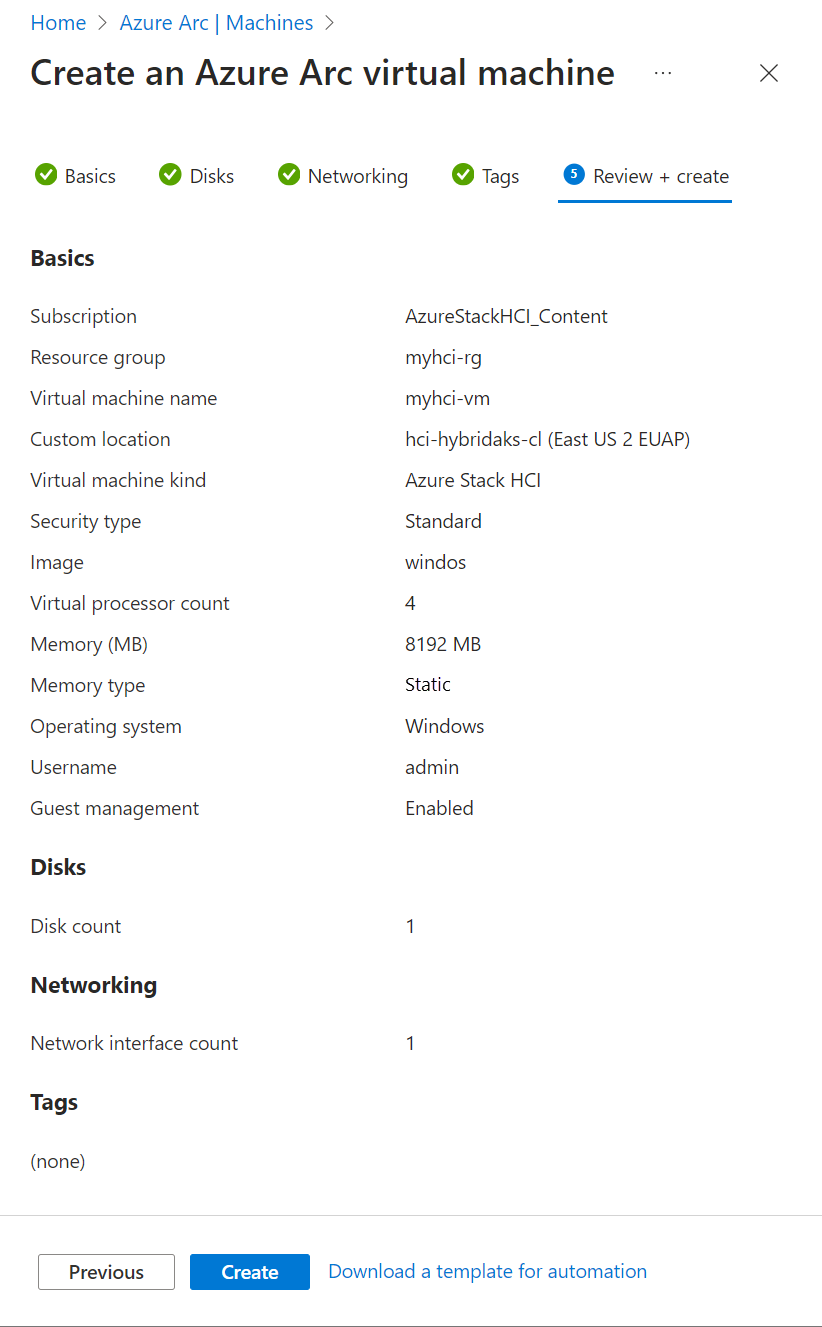

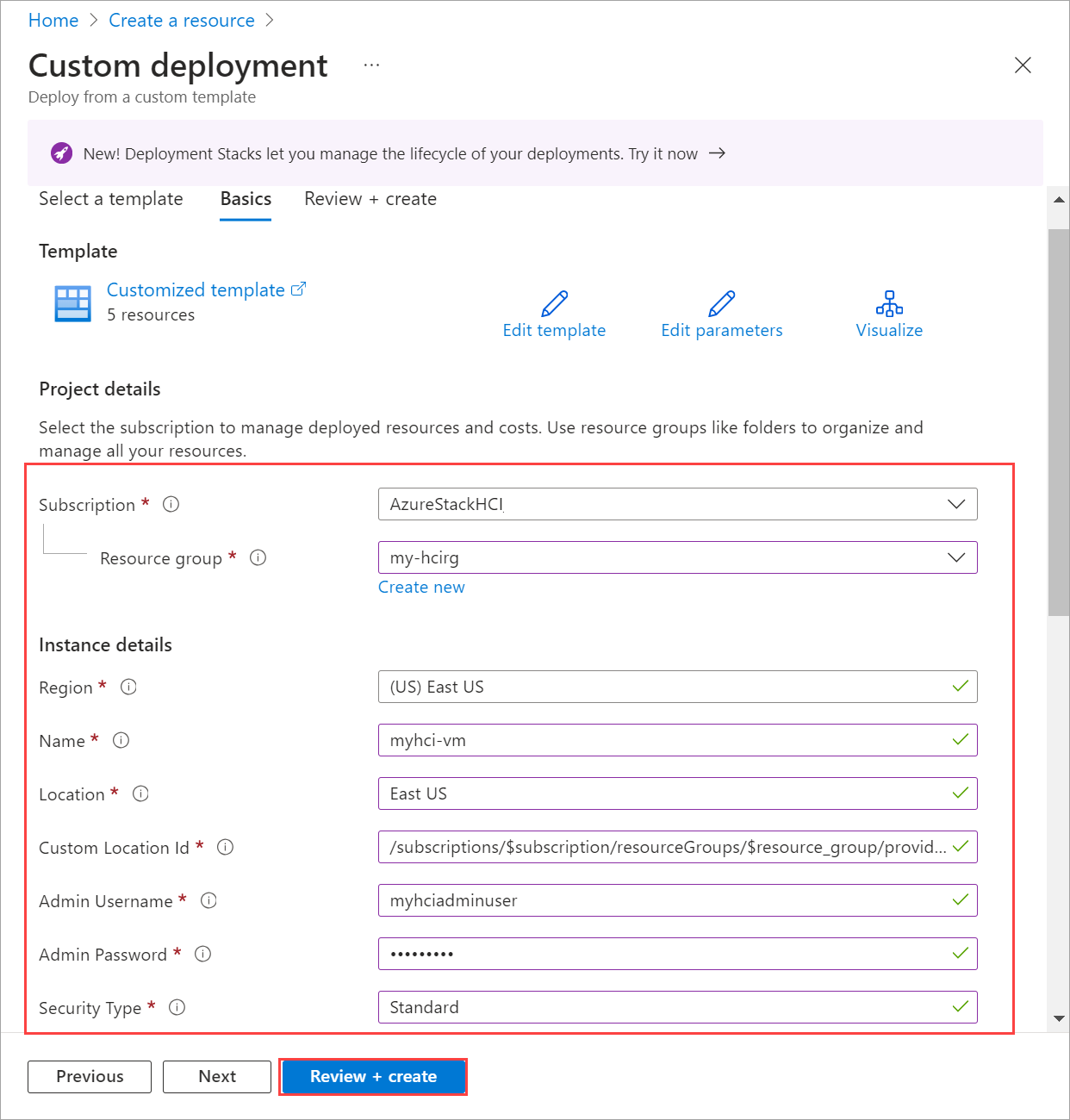

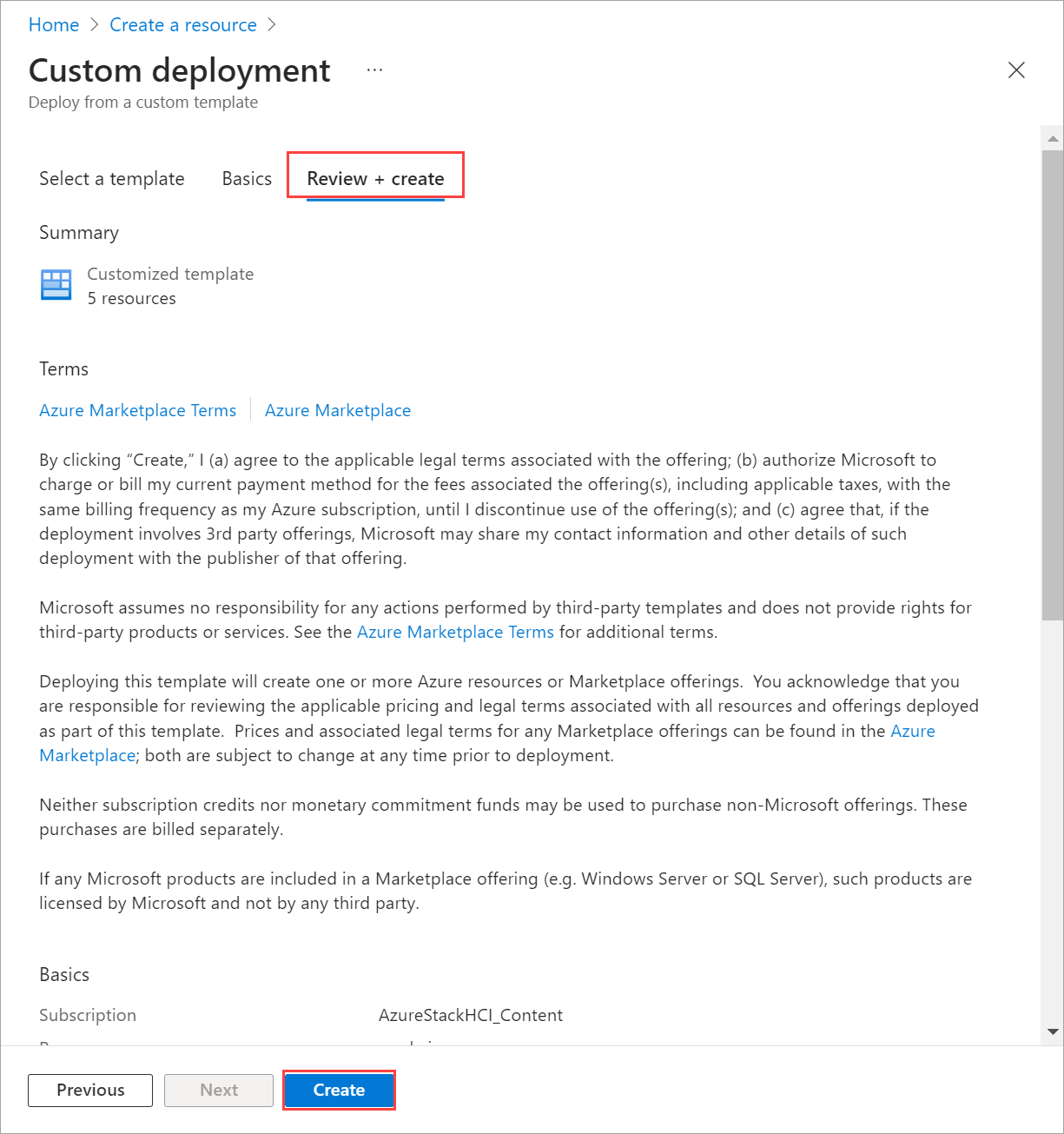

В этой статье описывается, как создать виртуальную машину Arc, начиная с образов виртуальных машин, созданных в кластере Azure Stack HCI. Виртуальные машины Arc можно создавать с помощью Azure CLI, портал Azure или шаблона Azure Resource Manager (ARM).

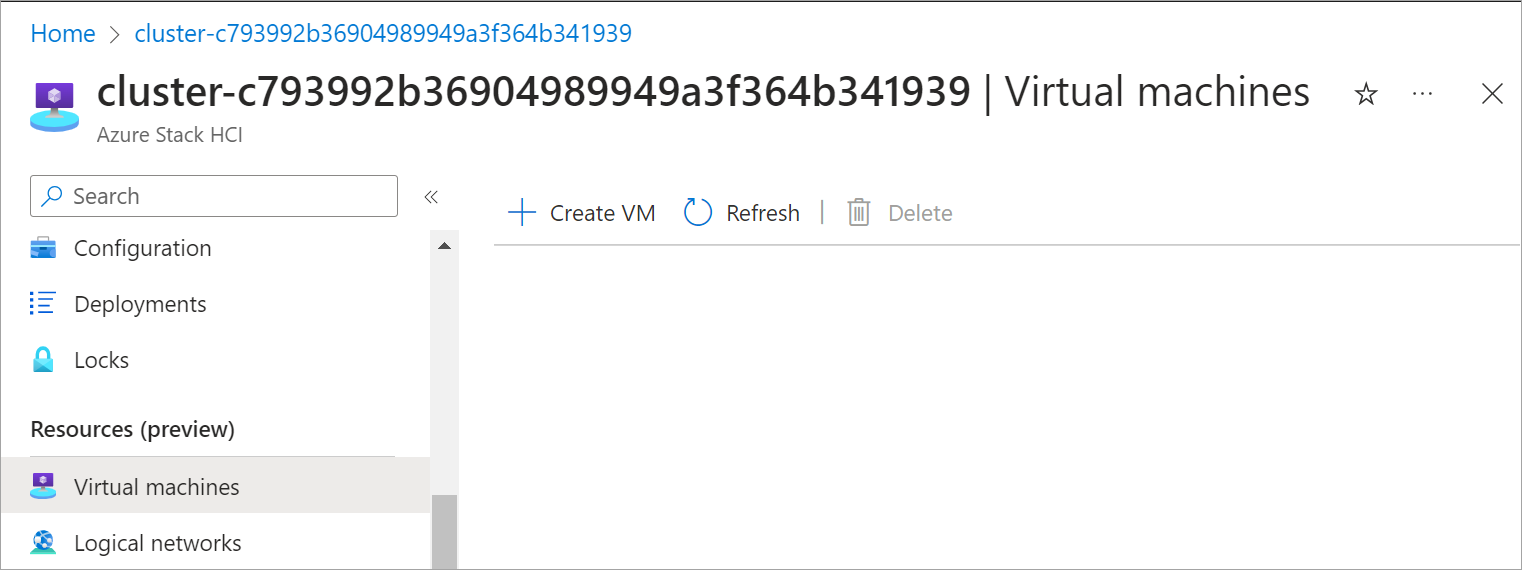

Сведения о ресурсе кластера Azure Stack HCI

Используйте страницу ресурсов кластера Azure Stack HCI для следующих операций:

- Создание ресурсов виртуальной машины Arc, таких как образы виртуальных машин, диски, сетевые интерфейсы, и управление ими.

- Просмотр и доступ к azure Arc Resource Bridge и пользовательскому расположению, связанным с кластером Azure Stack HCI.

- Подготовка виртуальных машин Arc и управление ими.

Процедура создания виртуальных машин Arc описана в следующем разделе.

Предварительные требования

Перед созданием виртуальной машины с поддержкой Azure Arc убедитесь, что выполнены следующие предварительные требования.

- Доступ к подписке Azure с доступом владельца или участника .

- Доступ к группе ресурсов, в которой требуется подготовить виртуальную машину.

- Доступ к одному или нескольким образам виртуальных машин в кластере Azure Stack HCI. Эти образы виртуальных машин можно создать с помощью одной из следующих процедур:

- Настраиваемое расположение для кластера Azure Stack HCI, которое будет использоваться для подготовки виртуальных машин. Настраиваемое расположение также будет отображаться на странице Обзор для кластера Azure Stack HCI.

Если для подключения к кластеру Azure Stack HCI используется клиент, см. статью Подключение к Azure Stack HCI с помощью клиента Azure CLI.

Доступ к сетевому интерфейсу, созданному в логической сети, связанной с кластером Azure Stack HCI. Можно выбрать сетевой интерфейс со статическим IP-адресом или с динамическим выделением IP-адресов. Дополнительные сведения см. в статье Создание сетевых интерфейсов.

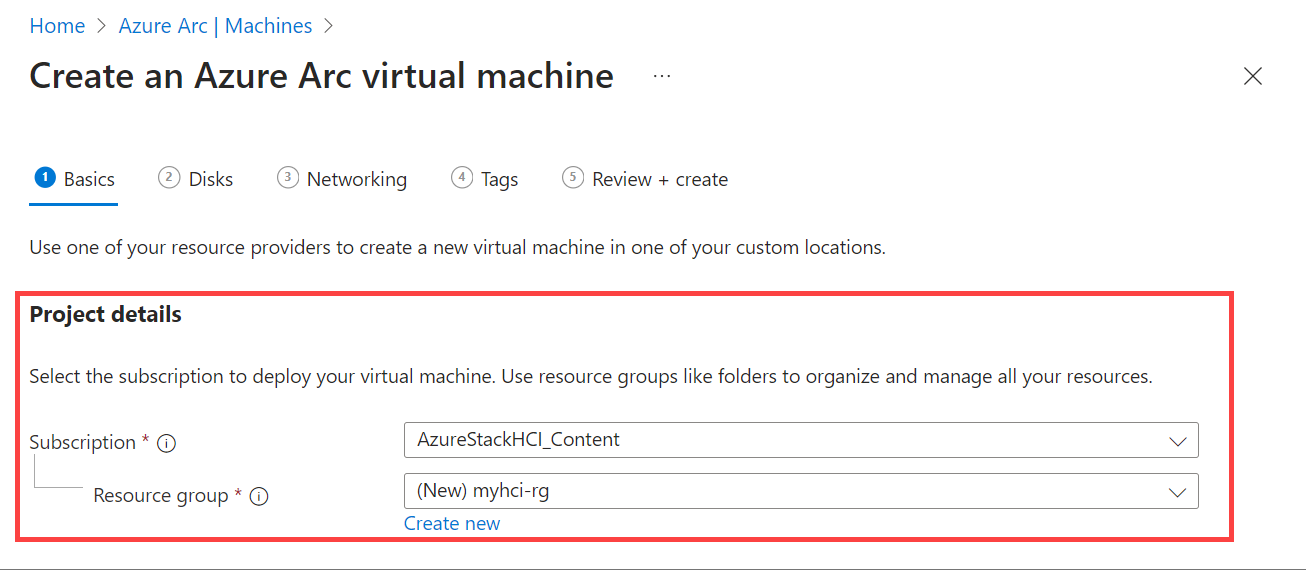

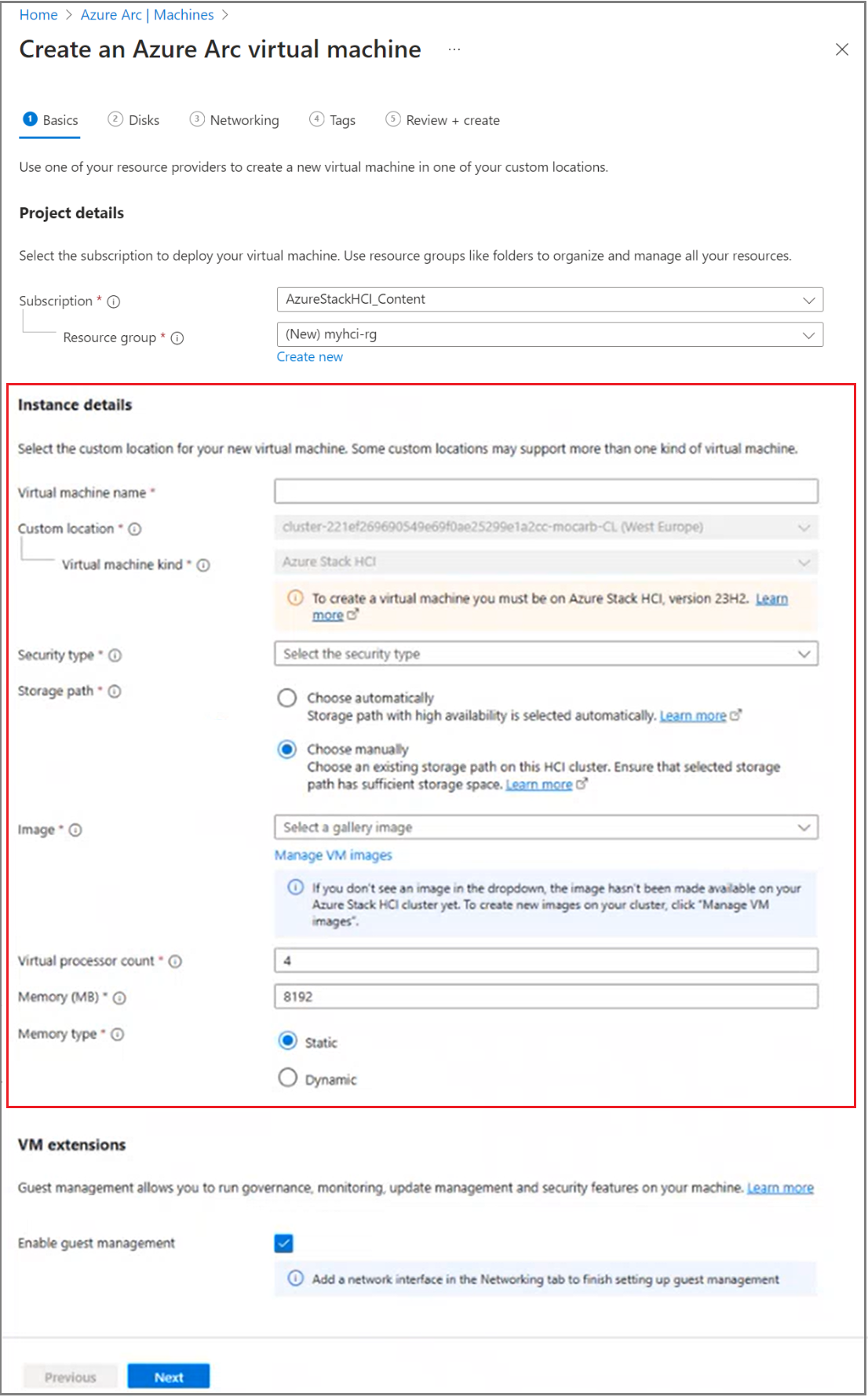

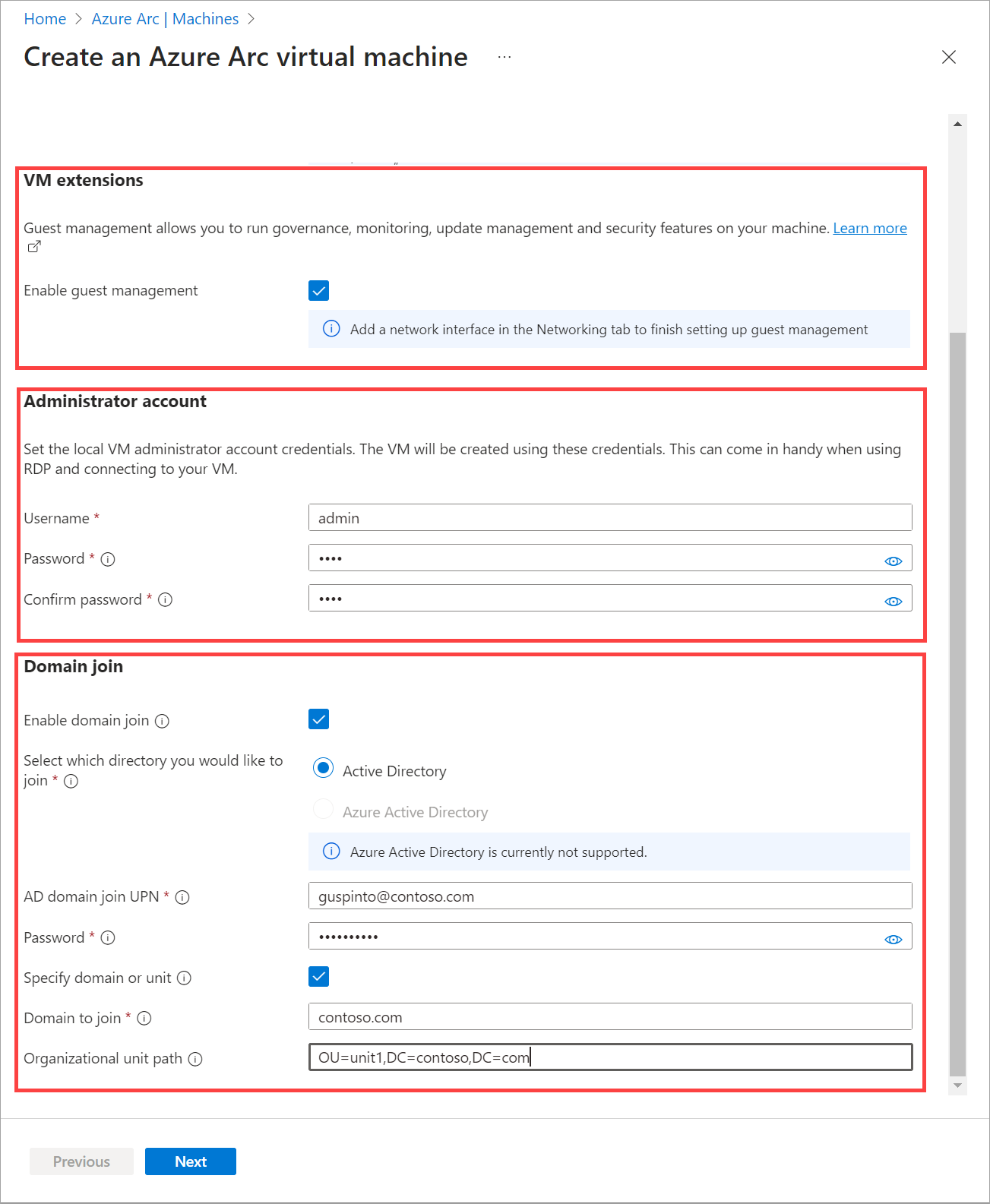

Создание виртуальных машин Arc

Выполните следующие действия, чтобы создать виртуальную машину Arc в кластере Azure Stack HCI.

Выполните следующие действия на клиенте с az CLI, подключенном к кластеру Azure Stack HCI.

Вход и настройка подписки

Подключитесь к серверу в системе Azure Stack HCI.

Войдите. Тип:

az login --use-device-codeНастройте подписку.

az account set --subscription <Subscription ID>

Создание виртуальной машины Windows

В зависимости от типа созданного сетевого интерфейса можно создать виртуальную машину с сетевым интерфейсом со статическим IP-адресом или с динамическим выделением IP-адресов.

Примечание

Если для виртуальной машины требуется несколько сетевых интерфейсов со статическими IP-адресами, создайте интерфейсы перед созданием виртуальной машины. Добавление сетевого интерфейса со статическим IP-адресом после подготовки виртуальной машины не поддерживается.

Здесь мы создадим виртуальную машину, которая использует определенную память и количество процессоров по указанному пути к хранилищу.

Задайте некоторые параметры.

$vmName ="myhci-vm" $subscription = "<Subscription ID>" $resource_group = "myhci-rg" $customLocationName = "myhci-cl" $customLocationID ="/subscriptions/$subscription/resourceGroups/$resource_group/providers/Microsoft.ExtendedLocation/customLocations/$customLocationName" $location = "eastus" $computerName = "mycomputer" $userName = "myhci-user" $password = "<Password for the VM>" $imageName ="ws22server" $nicName ="myhci-vnic" $storagePathName = "myhci-sp" $storagePathId = "/subscriptions/<Subscription ID>/resourceGroups/myhci-rg/providers/Microsoft.AzureStackHCI/storagecontainers/myhci-sp"Параметры для создания виртуальной машины приведены в виде табличного значения:

Параметры Описание name Имя виртуальной машины, создаваемой для кластера Azure Stack HCI. Обязательно укажите имя, которое соответствует правилам для ресурсов Azure. admin-username Имя пользователя на виртуальной машине, развертываемой в кластере Azure Stack HCI. admin-password Пароль пользователя на виртуальной машине, развертываемой в кластере Azure Stack HCI. image-name Имя образа виртуальной машины, используемого для подготовки виртуальной машины. расположение Регионы Azure, указанные в параметре az locations. Например, это может бытьeastus,westeurope.resource-group Имя группы ресурсов, в которой создается виртуальная машина. Для простоты управления рекомендуется использовать ту же группу ресурсов, что и кластер Azure Stack HCI. subscription Имя или идентификатор подписки, в которой развернут Azure Stack HCI. Это может быть другая подписка, используемая для виртуальной машины в кластере Azure Stack HCI. пользовательское расположение Используйте его, чтобы указать пользовательское расположение, связанное с кластером Azure Stack HCI, в котором вы создаете эту виртуальную машину. authentication-type Тип проверки подлинности для использования с виртуальной машиной. Допустимые значения: all,passwordиssh. По умолчанию используется пароль для Windows и открытый ключ SSH для Linux. Используйте дляallвключения проверкиsshподлинности иpassword.nics Имена или идентификаторы сетевых интерфейсов, связанных с виртуальной машиной. При создании виртуальной машины необходимо иметь один сетевой интерфейс, чтобы включить гостевое управление. memory-mb Память в мегабайтах, выделенная для виртуальной машины. Если значение не указано, используются значения по умолчанию. Процессоры Количество процессоров, выделенных для виртуальной машины. Если значение не указано, используются значения по умолчанию. storage-path-id Связанный путь к хранилищу, в котором сохраняются конфигурация виртуальной машины и данные. конфигурация прокси-сервера Используйте этот необязательный параметр для настройки прокси-сервера для виртуальной машины. Дополнительные сведения см. в статье Создание виртуальной машины с настроенным прокси-сервером. Выполните следующую команду, чтобы создать виртуальную машину.

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId

Виртуальная машина успешно создана, когда в выходных provisioningState данных отображается значение succeeded.

Примечание

Для созданной виртуальной машины по умолчанию включено управление гостевыми клиентами. Если по какой-либо причине во время создания виртуальной машины происходит сбой гостевого управления, выполните действия, описанные в разделе Включение гостевого управления на виртуальной машине Arc , чтобы включить его после создания виртуальной машины.

В этом примере путь к хранилищу был указан с помощью --storage-path-id флага , что гарантирует, что данные рабочей нагрузки (включая виртуальную машину, образ виртуальной машины, диск данных, не относящиеся к ОС) помещаются в указанный путь к хранилищу.

Если флаг не указан, рабочая нагрузка (виртуальная машина, образ виртуальной машины, диск данных, отличный от ОС) автоматически помещается в путь к хранилищу с высоким уровнем доступности.

Создание виртуальной машины Linux

Чтобы создать виртуальную машину Linux, используйте ту же команду, что и для создания виртуальной машины Windows.

- Указанный образ коллекции должен быть образом Linux.

- Имя пользователя и пароль работают с параметром

authentication-type-all. - Для ключей SSH необходимо передать

ssh-key-valuesпараметры вместе сauthentication-type-all.

Важно!

Настройка прокси-сервера во время создания виртуальной машины не поддерживается для виртуальных машин Linux.

Создание виртуальной машины с настроенным прокси-сервером

Используйте этот необязательный параметр proxy-configuration, чтобы настроить прокси-сервер для виртуальной машины.

При создании виртуальной машины за прокси-сервером выполните следующую команду:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --proxy-configuration http_proxy="<Http URL of proxy server>" https_proxy="<Https URL of proxy server>" no_proxy="<URLs which bypass proxy>" cert_file_path="<Certificate file path for your server>"

Для можно ввести следующие параметры proxy-server-configuration:

| Параметры | Описание |

|---|---|

| http_proxy | URL-адреса HTTP для прокси-сервера. Пример URL-адреса:http://proxy.example.com:3128 . |

| https_proxy | URL-адреса HTTPS для прокси-сервера. Сервер по-прежнему может использовать HTTP-адрес, как показано в следующем примере: http://proxy.example.com:3128. |

| no_proxy | URL-адреса, которые могут обходить прокси-сервер. Типичные примеры: localhost,127.0.0.1,.svc,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,100.0.0.0/8. |

| cert_file_path | Имя пути к файлу сертификата для прокси-сервера. Пример: C:\Users\Palomino\proxycert.crt. |

Ниже приведен пример команды:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --proxy-configuration http_proxy="http://ubuntu:ubuntu@192.168.200.200:3128" https_proxy="http://ubuntu:ubuntu@192.168.200.200:3128" no_proxy="localhost,127.0.0.1,.svc,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,100.0.0.0/8,s-cluster.test.contoso.com" cert_file_path="C:\ClusterStorage\UserStorage_1\server.crt"

Для проверки подлинности прокси-сервера можно передать имя пользователя и пароль, объединенные в URL-адрес, как показано ниже"http://username:password@proxyserver.contoso.com:3128".

В зависимости от версии PowerShell, используемой на виртуальной машине, может потребоваться включить параметры прокси-сервера для виртуальной машины.

Для виртуальных машин Windows под управлением PowerShell версии 5.1 или более ранней войдите в виртуальную машину после создания. Выполните следующую команду, чтобы включить прокси-сервер:

netsh winhttp set proxy proxy-server="http=myproxy;https=sproxy:88" bypass-list="*.foo.com"После включения прокси-сервера можно включить управление гостевыми клиентами.

Для виртуальных машин Windows под управлением PowerShell версии более поздней, чем 5.1, параметры прокси-сервера, переданные во время создания виртуальной машины, используются только для включения гостевого управления Arc. После создания виртуальной машины войдите на нее и выполните приведенную выше команду, чтобы включить прокси-сервер для других приложений.

Использование управляемого удостоверения для проверки подлинности виртуальных машин Arc

При создании виртуальных машин Arc в системе Azure Stack HCI с помощью Azure CLI или портал Azure также создается управляемое удостоверение, назначаемое системой, которое длится в течение всего времени существования виртуальных машин Arc.

Виртуальные машины Arc в Azure Stack HCI расширены с серверов с поддержкой Arc и могут использовать назначаемое системой управляемое удостоверение для доступа к другим ресурсам Azure, поддерживающим проверку подлинности на основе Microsoft Entra ID. Например, виртуальные машины Arc могут использовать управляемое удостоверение, назначаемое системой, для доступа к Key Vault Azure.

Дополнительные сведения см. в разделах Управляемые удостоверения, назначаемые системой , и Проверка подлинности в ресурсе Azure с помощью серверов с поддержкой Azure Arc.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по