Включение резервного копирования для Azure Stack Hub на портале администрирования

Вы можете включить службу "Резервное копирование инфраструктуры" с помощью портала администрирования, чтобы разрешить Azure Stack Hub создавать резервные копии инфраструктуры. Партнер по оборудованию сможет использовать эти резервные копии для восстановления среды с помощью облачного восстановления в случае неустранимого сбоя. Облачное восстановление предназначено для того, чтобы операторы и пользователи смогли входить на портал по завершении восстановления. Будут восстановлены подписки пользователей, а том числе:

- разрешения и роли доступа на основе ролей;

- исходные планы и предложения;

- ранее определенные квоты использования сети, хранилища и вычислительных ресурсов;

- секреты Key Vault.

Но при этом служба "Резервное копирование инфраструктуры" не выполняет резервное копирование виртуальных машин IaaS, конфигураций сети и ресурсов хранилища, таких как учетные записи хранения, большие двоичные объекты, таблицы и т. д. После восстановления облака такие ресурсы будут недоступны пользователям. Кроме того, эта служба не выполняет резервное копирование ресурсов и данных PaaS (платформа как услуга).

Администраторы и пользователи самостоятельно решают задачу резервного копирования и восстановления ресурсов IaaS и PaaS независимо от процессов резервного копирования инфраструктуры. Дополнительные сведения о резервном копировании ресурсов IaaS и PaaS доступны по следующим ссылкам:

- Защита виртуальных машин, развернутых в Azure Stack Hub

- Резервное копирование приложения в Azure

- Что собой представляет SQL Server на виртуальной машине Azure? (Windows)

Включение или настройка резервного копирования

Откройте портал администрирования Azure Stack Hub.

Выберите элемент Все службы, а затем в категории Администрирование выберите пункт Резервное копирование инфраструктуры. Выберите Конфигурация в колонке Резервное копирование инфраструктуры.

Введите путь к расположению хранилища резервных копий. В качестве пути к общей папке на отдельном устройстве нужно использовать UNC-строку. UNC-строка указывает расположение ресурсов, например общих файлов или устройств. Для службы можно использовать IP-адрес. Чтобы обеспечить доступность резервных копий данных после аварии, устройство должно находиться в отдельном расположении.

Примечание

Если в корпоративной среде поддерживается разрешение имен из сети инфраструктуры Azure Stack Hub, вы можете использовать полное доменное имя, а не IP-адрес.

Введите имя пользователя, указав домен и имя пользователя. У этого пользователя должны быть достаточные права на чтение и запись файлов. Например,

Contoso\backupshareuser.Введите пароль пользователя.

Введите пароль еще раз для его подтверждения.

Частота, измеряемая в часах, определяет, как часто создаются резервные копии. Значение по умолчанию — 12. Планировщик поддерживает число, находящееся в диапазоне межу 4 и 12.

Период хранения в днях определяет, сколько дней резервные копии будут храниться во внешнем расположении. По умолчанию используется значение 7. Планировщик поддерживает число, находящееся в диапазоне межу 2 и 14. Резервные копии, период хранения которых превысил допустимое значение, автоматически удаляются из внешнего расположения.

Примечание

Если требуется архивировать резервные копии, период хранения которых превысил допустимое значение, необходимо создать резервные копии файлов перед тем, как планировщик их удалит. Если вы сократите период хранения резервных копий (например, с 7 до 5 дней), планировщик удалит все резервные копии, время хранения которых превышает новый период хранения. Прежде чем обновлять это значение, убедитесь, что после удаления резервных копий проблем не возникнет.

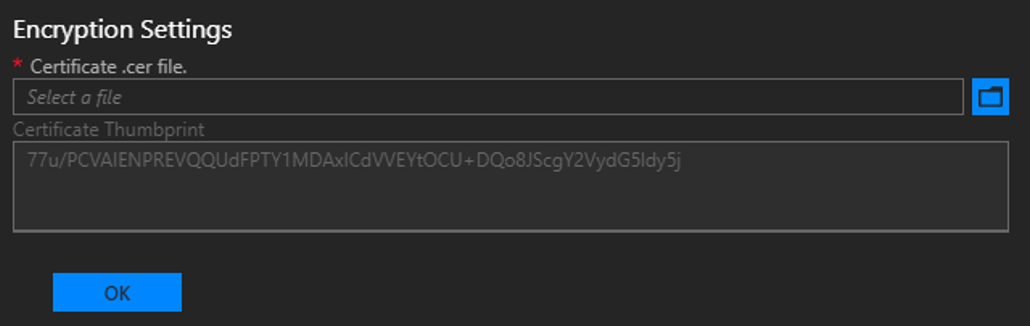

В разделе Параметры шифрования укажите сертификат в поле CER-файл сертификата . Длина ключа сертификата должна составлять 2048 байт. Файлы резервных копий шифруются с помощью этого открытого ключа в сертификате. При настройке параметров резервного копирования предоставьте сертификат, который содержит открытую часть ключа. После установки этого сертификата впервые или смене сертификата в будущем можно просматривать только отпечаток сертификата. Вы не можете скачать или просмотреть переданный файл сертификата. Чтобы создать файл сертификата, выполните следующую команду PowerShell. Будет создан самозаверяющий сертификат с открытым и закрытым ключами и экспортирован сертификат только с частью открытого ключа. Сертификат можно сохранить в любом месте, к которому можно получить доступ с портала администрирования.

$cert = New-SelfSignedCertificate ` -DnsName "www.contoso.com" ` -CertStoreLocation "cert:\LocalMachine\My" New-Item -Path "C:\" -Name "Certs" -ItemType "Directory" Export-Certificate ` -Cert $cert ` -FilePath c:\certs\AzSIBCCert.cerПримечание

Azure Stack Hub принимает сертификат для шифрования данных резервных копий инфраструктуры. Обязательно храните сертификат с открытым и закрытым ключом в безопасном расположении. По соображениям безопасности не рекомендуется использовать сертификат с открытым и закрытым ключами для настройки параметров резервного копирования. Дополнительные сведения о том, как управлять жизненным циклом этого сертификата, см. в статье Рекомендации по службе резервного копирования инфраструктуры.

Нажмите кнопку ОК, чтобы сохранить параметры контроллера резервного копирования.

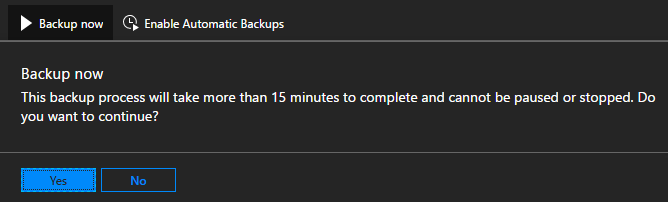

Создание резервной копии

Чтобы создать резервную копию, щелкните Backup now (Выполнить моментальную архивацию). Это позволит начать создание резервной копии по требованию. Выполнение резервного копирования по требованию не приведет к изменению времени следующего запланированного резервного копирования. После завершения выполнения задачи можно проверить параметры в основных компонентах.

Кроме того, на компьютере администрирования Azure Stack Hub можно выполнить командлет PowerShell Start-AzsBackup. Дополнительные сведения см. в статье о резервном копировании для Azure Stack Hub.

Включение или отключение автоматического резервного копирования

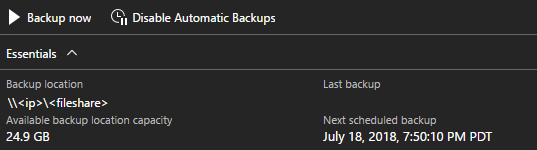

Если включить параметр резервного копирования, время выполнения резервного копирования назначается автоматически. Время следующего резервного копирования можно проверить в основных компонентах.

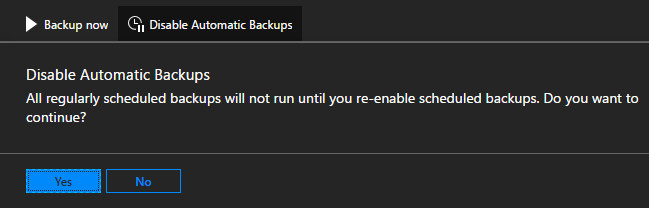

Если требуется отключить будущее резервное копирование, щелкните Disable Automatic Backups (отключение автоматического резервного копирования). Отключение автоматического резервного копирования не изменяет параметры резервного копирования и его расписание. Данное действие сообщает планировщику, чтобы он пропустил будущее резервное копирование.

В основных компонентах можно убедиться, что запланированные резервные копирования будут отключены.

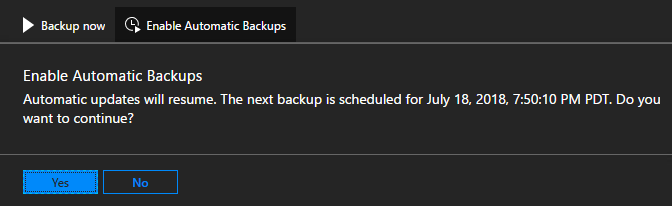

Чтобы сообщить планировщику о запуске резервного копирования в запланированное время, щелкните Enable Automatic Backups (Включение автоматического резервного копирования).

Примечание

Если резервное копирование инфраструктуры было настроено перед проведением обновления 1807, автоматическое резервное копирование будет отключено. Таким образом, запущенные Azure Stack Hub процессы резервного копирования не конфликтуют с процессами, запущенными внешним механизмом планирования задач. После отключения любого внешнего планировщика щелкните Enable Automatic Backups (Включить автоматическое резервное копирование).

Обновление резервного набора данных

Начиная с версии 1901 поддержка ключа шифрования является нерекомендуемой. Если вы настраиваете резервное копирование в версии 1901 впервые, необходимо использовать сертификат. Azure Stack Hub поддерживает ключ шифрования только в том случае, если ключ настроен перед обновлением до версии 1901. Режим обратной совместимости будет поддерживаться для трех выпусков. После этого ключи шифрования больше не будут поддерживаться.

Режим по умолчанию

При настройке резервного копирования инфраструктуры впервые после установки или обновления до 1901 в параметрах шифрования необходимо настроить резервное копирование с использованием сертификата. Использование ключа шифрования больше не поддерживается.

Чтобы обновить сертификат, используемый для шифрования данных резервных копий, отправьте новый CER-файл с открытой частью ключа и нажмите кнопку "ОК", чтобы сохранить параметры.

Новые резервные копии будут использовать открытый ключ в новом сертификате. Это не повлияет на все существующие резервные копии, созданные с использованием предыдущего сертификата. Не забудьте сохранить старый сертификат в безопасном расположении, если он необходим для восстановления в облаке.

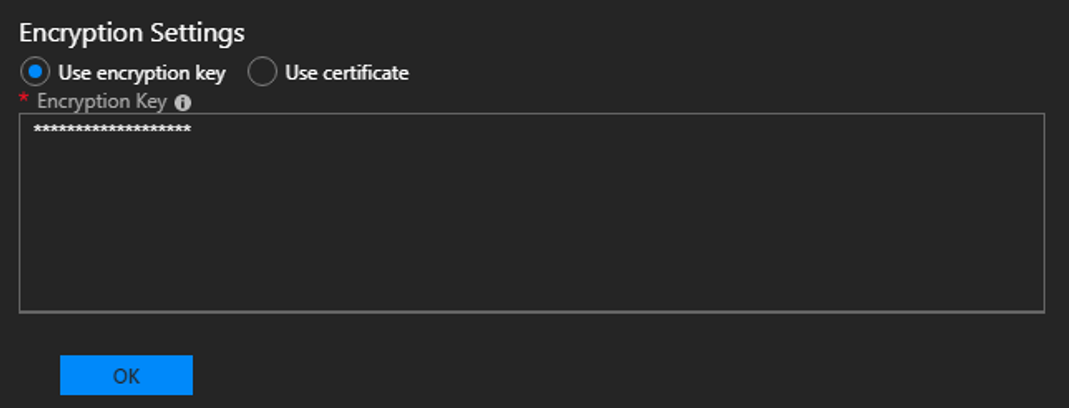

Режим обратной совместимости

Если вы настроили резервное копирование перед обновлением до версии 1901, параметры переносятся без изменения в поведении. В этом случае ключ шифрования поддерживается для обратной совместимости. Вы можете обновить ключ шифрования или перейти на использование сертификата. Вы сможете по-прежнему обновлять ключ шифрования еще в течение по крайней мере трех выпусков. В это время вам следует перейти на использование сертификата. Чтобы создать ключ шифрования, используйте командлет New-AzsEncryptionKeyBase64.

Примечание

Переход с ключа шифрования на сертификат является односторонней операцией. Выполнив это изменение, вы не сможете переключиться обратно на ключ шифрования. Все существующие резервные копии останутся зашифрованными с помощью предыдущего ключа шифрования.

Дальнейшие действия

Узнайте, как выполнить резервное копирование. Дополнительные сведения см. в статье о резервном копировании для Azure Stack Hub.

Узнайте, как проверить, выполнено ли резервное копирование. Дополнительные сведения см. в разделе Подтверждение завершения резервного копирования с помощью портала администрирования.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по