Запуск виртуальной машины Linux в Azure Stack Hub

Внимание!

В этой статье упоминается CentOS, дистрибутив Linux, который находится на близком к концу жизненного срока действия (EOL). Пожалуйста, рассмотрите свое использование и планируйте соответствующим образом. Дополнительные сведения см. в руководстве По окончании жизненного циклов CentOS.

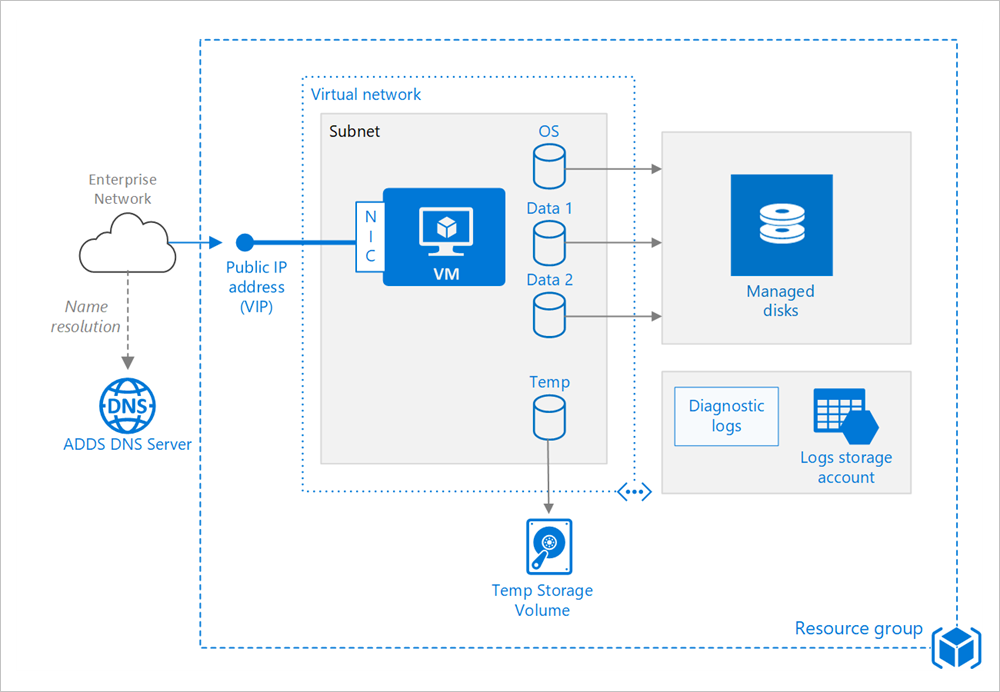

Для подготовки к работе виртуальной машины в Azure Stack Hub, как и в Azure, помимо самой виртуальной машины, требуются некоторые дополнительные компоненты, такие как сеть и хранилище ресурсов. Эта статья содержит рекомендации по запуску виртуальных машин Linux в Azure Stack Hub.

Группа ресурсов

Группа ресурсов представляет собой логический контейнер, содержащий связанные ресурсы Azure Stack Hub. Как правило, группы ресурсов создаются в зависимости от времени существования ресурсов и пользователя, который ими управляет.

Поместите тесно связанные ресурсы с одинаковым жизненным циклом в одну группу ресурсов. Группы ресурсов позволяют развертывать и отслеживать несколько ресурсов как одну группу, для которой, помимо прочего, можно отслеживать выставляемые счета. Можно также удалить ресурсы в виде набора, что очень удобно для тестирования развернутых служб. Присвойте понятные имена ресурсам, чтобы упростить поиск определенного ресурса и получить сведения о его роли. Дополнительные сведения см. в руководстве по рекомендуемым соглашениям об именовании ресурсов Azure.

Виртуальная машина

Виртуальную машину можно подготовить на основе списка опубликованных образов, пользовательского управляемого образа или файла виртуального жесткого диска (VHD), передав его в хранилище BLOB-объектов Azure Stack Hub. Azure Stack Hub поддерживает ряд популярных дистрибутивов Linux, включая CentOS, Debian, Red Hat Enterprise, Ubuntu и SUSE. Дополнительные сведения о Linux в Azure Stack Hub см. в этой статье. Вы также можете выполнить синдикацию одного из опубликованных образов Linux, доступных в Azure Stack Hub Marketplace.

Azure Stack Hub предлагает различные размеры виртуальных машин в Azure. Дополнительные сведения см. в статье Размеры виртуальных машин, поддерживаемые в Azure Stack Hub. При перемещении имеющейся рабочей нагрузки в Azure Stack Hub выберите начальный размер виртуальной машины, который точнее всего соответствует характеристикам локальных серверов/Azure. Затем измерьте производительность фактической рабочей нагрузки по таким показателям, как потребление ЦП, памяти и дисковых операций ввода-вывода в секунду, и при необходимости измените размер.

Диски

Цена зависит от производительности подготовленного диска. Скорость выполнения операций ввода-вывода в секунду и пропускная способность (т. е. скорость передачи данных) зависят от размера виртуальной машины. Поэтому во время подготовки диска следует учитывать все эти факторы.

Дисковые операции ввода-вывода в секунду в Azure Stack Hub зависят от размера виртуальной машины, а не от типа диска. Это означает, что для виртуальной машины серии Standard_Fs, независимо от того, выбираете ли вы SSD или HDD для типа диска, ограничение операций ввода-вывода в секунду для одного дополнительного диска с данными составляет 2300 операций ввода-вывода в секунду. Установленное ограничение операций ввода-вывода в секунду является пределом (максимально возможным) для предотвращения "шумных соседей". Это не гарантирует количество операций ввода-вывода в секунду, которое вы получаете для определенного размера виртуальной машины.

Мы также рекомендуем использовать Управляемые диски. Благодаря автоматической обработке хранилища управляемые диски упрощают процесс управления дисками. Управляемым дискам не требуется учетная запись хранения. Просто укажите размер и тип диска, и он будет развернут как высокодоступный ресурс.

Диск операционной системы — это диск VHD, расположенный в службе хранилища Azure Stack Hub, поэтому он работает, даже если хост-компьютер отключен. Для виртуальных машин Linux диск ОС — это /dev/sda1. Кроме того, рекомендуем создать один или несколько дисков данных на постоянных виртуальных жестких дисках, которые используются для данных приложений.

Создаваемый диск VHD не форматируется. Чтобы отформатировать диск, войдите в систему виртуальной машины. В оболочке Linux диски данных отображаются как /dev/sdc, /dev/sdd и т. д. Вы можете выполнить lsblk, чтобы вывести список блочных устройств, включая диски. Чтобы использовать диск данных, создайте раздел и файловую систему, а затем подключите этот диск. Пример:

# Create a partition.

sudo fdisk /dev/sdc \# Enter 'n' to partition, 'w' to write the change.

# Create a file system.

sudo mkfs -t ext3 /dev/sdc1

# Mount the drive.

sudo mkdir /data1

sudo mount /dev/sdc1 /data1

При добавлении диска данных ему назначается логический номер устройства (LUN). При необходимости можно указать идентификатор LUN, например, если вы заменяете диск и хотите сохранить тот же идентификатор LUN или у вас есть приложение, которое ищет конкретный идентификатор LUN. Однако следует помнить, что идентификаторы LUN для каждого диска должны быть уникальными.

Виртуальная машина создается с временным диском. Этот диск хранится на временном томе в инфраструктуре хранилища Azure Stack Hub. Он может быть удален во время перезагрузки и других событий жизненного цикла виртуальной машины. Используйте этот диск только для временных данных, таких как данные страниц или файлы подкачки. Для виртуальных машин Linux временный диск — это /dev/sdb1. Он подключен в /mnt/resource или /mnt.

Сеть

Сетевые компоненты включают приведенные ниже ресурсы.

Виртуальная сеть. Каждая виртуальная машина развертывается в виртуальной сети, которую можно разделить на несколько подсетей.

Сетевой интерфейс (NIC). Сетевой адаптер обеспечивает взаимодействие виртуальной машины и виртуальной сети. Если для виртуальной машины требуется несколько сетевых адаптеров, имейте в виду, что для каждого размера виртуальной машины определяется максимальное количество сетевых адаптеров.

Общедоступный IP-адрес / VIP. Для связи с виртуальной машиной требуется общедоступный IP-адрес, например через удаленный рабочий стол (RDP). Общедоступный IP-адрес может быть динамическим или статическим. По умолчанию используется динамический IP-адрес. Если для виртуальной машины требуется несколько сетевых адаптеров, имейте в виду, что для каждого размера виртуальной машины определяется максимальное количество сетевых адаптеров.

Можно также создать полное доменное имя для IP-адреса. Затем вы сможете зарегистрировать в DNS запись CNAME, которая указывает на полное доменное имя. Дополнительные сведения см. в руководстве по созданию полного доменного имени на портале Azure.

Группа безопасности сети (NSG). Группы безопасности сети позволяют разрешать или запрещать трафик к виртуальным машинам. Группы безопасности сети могут быть связаны с подсетями или отдельными экземплярами виртуальных машин.

Все группы безопасности сети содержат набор правил по умолчанию, включая правило, которое блокирует весь входящий интернет-трафик. Правила по умолчанию нельзя удалить, но их можно переопределить другими правилами. Чтобы включить интернет-трафик, создайте правила, разрешающие входящий трафик на определенные порты, например порт 80 для HTTP. Чтобы включить доступ по протоколу SSH, добавьте правило группы безопасности сети, которое разрешает входящий трафик через TCP-порт 22.

Operations

SSH. Перед созданием виртуальной машины Linux создайте парные 2048-разрядные ключи RSA (открытый и закрытый). При создании виртуальной машины используйте файл открытого ключа. Дополнительные сведения см. в статье Использование SSH с Linux в Azure.

Диагностика. Включите мониторинг и диагностику, в том числе базовые метрики работоспособности, а также ведение журналов инфраструктуры диагностики и диагностику загрузки. Если виртуальную машину невозможно загрузить, для обнаружения неисправностей можно использовать диагностику загрузки. Создайте учетную запись службы хранилища Azure для хранения журналов. Учетной записи локально избыточного хранилища достаточно для хранения журналов диагностики. Дополнительные сведения см. в разделе Включение мониторинга и диагностика.

Доступность. Виртуальная машина может перезагружаться из-за планового обслуживания, запланированного оператором Azure Stack Hub. Для повышения доступности разверните несколько виртуальных машин в группе доступности.

Резервные копии. Рекомендации по защите виртуальных машин IaaS Azure Stack Hub см. в этой статье.

Остановка виртуальной машины. Azure различает состояния "Остановлена" и "Освобождена". Вы оплачиваете использование остановленных виртуальных машин, но не оплачиваете освобожденные виртуальные машины. На портале Azure Stack Hub кнопка Stop (Прервать) освобождает виртуальную машину. Если вы войдете в виртуальную машину и завершите работу операционной системы, виртуальная машина будет остановлена, а не освобождена, поэтому с вас по-прежнему будет взиматься плата.

Удаление виртуальной машины. Если вы удалите виртуальную машину, диски виртуальной машины останутся. Это означает, что вы можете удалить виртуальную машину без потери данных. Тем не менее плата за хранение по-прежнему будет взиматься. Чтобы удалить диск виртуальной машины, удалите объект управляемого диска. Чтобы предотвратить случайное удаление, используйте блокировку ресурсов. Так вы сможете заблокировать всю группу или отдельные ресурсы (например, виртуальную машину).

Вопросы безопасности

Подключите виртуальные машины к Центру безопасности Azure, чтобы получить полное представление о состоянии безопасности ваших ресурсов Azure. Центр безопасности отслеживает потенциальные проблемы безопасности, а также обеспечивает полное представление о состоянии системы безопасности развертывания. Центр безопасности настраивается на уровне подписки Azure. Включите сбор данных безопасности, как описано в кратком руководстве Переход подписки Azure в ценовую категорию "Стандартный" Центра безопасности Azure. Когда сбор данных включен, центр безопасности автоматически проверяет все виртуальные машины, созданные для этой подписки.

Управление исправлениями. Сведения о настройке управления исправлениями на виртуальной машине см. в этой статье. Если эта функция включена, центр безопасности проверяет наличие необходимых обновлений для системы безопасности и критических обновлений. Установите для виртуальной машины параметры групповой политики, разрешающие автоматическое обновление системы.

Антивредоносное ПО. Если эта функция включена, то Центр безопасности проверяет, установлена ли антивредоносное ПО. Центр безопасности позволяет также установить антивредоносное ПО с помощью портала Azure.

Управление доступом. Используйте управление доступом на основе ролей (RBAC) для управления доступом к ресурсам Azure. RBAC позволяет назначить роли авторизации участникам команды DevOps. Например, роль "Читатель" позволяет просматривать ресурсы Azure, но не позволяет создавать и удалять их или управлять ими. Некоторые разрешения относятся к типу ресурса Azure. Например, роль "Участник виртуальных машин" позволяет перезапустить виртуальную машину или отменить ее выделение, сбросить пароль администратора, создать новую виртуальную машину и т. д. Для этой архитектуры могут оказаться полезными и другие встроенные роли RBAC, например пользователь DevTest Labs и Участник сетей.

Примечание

RBAC не ограничивает действия, которые может выполнять пользователь, вошедший в виртуальную машину. Эти разрешения определяются типом учетной записи в гостевой ОС.

Журналы аудита. Просматривать действия по подготовке и другие события для виртуальной машины можно с помощью журналов действий.

Шифрование данных. Azure Stack Hub защищает данные инфраструктуры и пользователя на уровне подсистемы хранения с помощью шифрования неактивных данных. Подсистема хранения Azure Stack Hub шифруется с помощью 128-битного шифрования AES BitLocker. Дополнительные сведения см. в этой статье.

Дальнейшие действия

- Дополнительные сведения о функциях виртуальных машин Azure Stack Hub см. в этой статье.

- Дополнительные сведения о шаблонах для облака Azure см. в статье Конструктивные шаблоны облачных решений.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по