Настройка потока входа в Azure Active Directory B2C

Для начала с помощью селектора Choose a policy type (Выбрать тип политики) выберите тип пользовательской политики. Azure Active Directory B2C предлагает два метода определения способа взаимодействия пользователей с вашими приложениями: с помощью предопределенных потоков пользователей или полностью настраиваемых пользовательских политик. Действия, которые необходимо выполнить, отличаются для каждого метода.

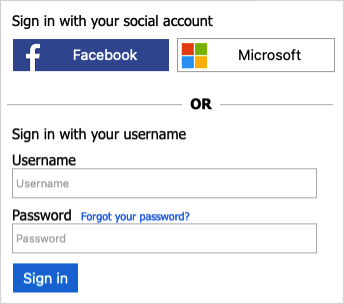

Общие сведения о потоке входа

Политика входа позволяет пользователям следующее:

- Вход с локальной учетной записью Azure AD B2C;

- Вход с учетной записью социальной сети

- Сброс пароля

- Пользователи не могут регистрироваться для работы с локальной учетной записью Azure AD B2C. Чтобы создать учетную запись, администратор может использовать портал Azure или API Microsoft Graph.

Необходимые компоненты

- Если вы еще этого не сделали, зарегистрируйте веб-приложение в Azure Active Directory B2C.

- Выполните действия в статье Создание потоков пользователя и пользовательских политик в Azure Active Directory B2C.

Создание потока пользователя входа

Чтобы добавить политику входа, сделайте следующее:

Войдите на портал Azure.

Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

В портале Azure найдите и выберите Azure AD B2C.

В разделе Политики выберите Потоки пользователей и щелкните Создать поток пользователя.

На странице Создание потока пользователя выберите поток пользователя Вход.

В разделе Выбор версии, выберите элемент Рекомендуемая и нажмите кнопку Создать. (См. сведения о версиях потоков пользователей.)

Введите имя потока пользователя. Например, signupsignin1.

В разделе Поставщики удостоверений выберите по меньшей мере один поставщик удостоверений.

- В разделе Локальные учетные записи выберите один из следующих элементов: Email signin (Вход через электронную почту), User ID signin (Вход через идентификатор пользователя), Phone signin (Вход через телефон), Phone/Email signin (Вход через телефон/электронную почту), User ID/Email signin (Вход через идентификатор пользователя/электронную почту) или Нет. Подробнее.

- В разделе Поставщики удостоверений в социальных сетях выберите любой из внешних настроенных поставщиков социальных или корпоративных удостоверений. Подробнее.

Если требуется, чтобы пользователи проверяли свои удостоверения с помощью второго способа проверки подлинности, в разделе Многофакторная проверка подлинности выберите тип способа и укажите, когда следует применять многофакторную проверку подлинности (MFA). Подробнее.

Если вы настроили политики условного доступа для клиента Azure AD B2C и хотите включить их для этого потока пользователей, в разделе Условный доступ установите флажок Принудительное применение политик условного доступа. Указывать имя политики не требуется. Подробнее.

В разделе Утверждения приложения выберите утверждения, которые следует возвратить приложению в маркере. Чтобы отобразить полный список значений, щелкните Показать еще, выберите значения и нажмите кнопку OK.

Примечание.

Вы также можете создавать настраиваемые атрибуты для использования в клиенте Azure AD B2C.

Для добавления потока пользователя щелкните Создать. Префикс B2C_1 добавляется к имени автоматически.

Тестирование потока пользователя

- Выберите созданный поток пользователя, чтобы открыть его страницу обзора, а затем щелкните Выполнить поток пользователя.

- В разделе Приложение выберите зарегистрированное ранее веб-приложение с именем webapp1. В поле URL-адрес ответа должно содержаться значение

https://jwt.ms. - Щелкните Выполнить поток пользователя.

- Если все сделано правильно, вы войдете в систему с учетной записью, которую только что создали (с помощью API MS Graph), без ссылки для регистрации. Возвращенный маркер будет содержать выбранные утверждения.

Удаление ссылки для регистрации

Технический профиль SelfAsserted-LocalAccountSignin-Email использует самостоятельное подтверждение в потоках регистрации и входа. Чтобы удалить ссылку для регистрации, задайте для параметра метаданных setting.showSignupLink значение false. Технические профили SelfAsserted-LocalAccountSignin-Email можно переопределить в файле расширения.

Откройте файл расширения политики. Например,

SocialAndLocalAccounts/TrustFrameworkExtensions.xml.Найдите элемент

ClaimsProviders. Если такой элемент не существует, добавьте его.Добавьте следующий поставщик утверждений в элемент

ClaimsProviders.<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->В элементе

<BuildingBlocks>добавьте следующее определение ContentDefinition со ссылкой на URI данных версии 1.2.0 или более поздней:<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Обновление и тестирование политики

- Войдите на портал Azure.

- Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

- Выберите Все службы в левом верхнем углу окна портала Azure, а затем найдите и выберите Регистрация приложений.

- Выберите Инфраструктура процедур идентификации.

- Выберите Отправить пользовательскую политику и отправьте файл политики TrustFrameworkExtensions.xml, который вы изменили.

- Выберите отправленную политику входа и щелкните Выполнить.

- Если все сделано правильно, вы войдете в систему с учетной записью, которую только что создали (с помощью API MS Graph), без ссылки для регистрации.

Следующие шаги

- Добавьте поддержку входа через поставщик удостоверений социальных сетей.

- Настройте поток сброса пароля.