Руководство по настройке защиты от мошенничества Microsoft Dynamics 365 с использованием Azure Active Directory B2C

Организации могут использовать Microsoft Dynamics 365 Fraud Protection (DFP) для оценки риска при попытках создания мошеннических учетных записей и входа. Клиенты используют оценку Microsoft DFP, чтобы блокировать или оспаривать подозрительные попытки создания новых, поддельных учетных записей или компрометации учетных записей.

В этом руководстве описано, как интегрировать Microsoft DFP с Azure Active Directory B2C (Azure AD B2C). Здесь приведены рекомендации по включению конечных точек API оценки отпечатков устройств Microsoft DFP и создания учетных записей в настраиваемую политику Azure AD B2C.

Дополнительные сведения: Обзор Microsoft Dynamics 365 Fraud Protection

Предварительные требования

Чтобы приступить к работе, вам потребуется:

- Подписка Azure

- Если у вас ее нет, получите бесплатную учетную запись Azure.

- Клиент Azure AD B2C, связанный с вашей подпиской Azure.

- Подписка Microsoft DFP

- См. Dynamics 365 цены

- Вы можете настроить пробную версию клиента.

Описание сценария

Интеграция Microsoft DFP включает в себя следующие компоненты:

- Клиент Azure Active Directory B2C. Проверяет подлинность пользователя и действует как клиент Microsoft DFP. Размещает скрипт отпечатков пальцев, собирающий идентификационные и диагностические данные пользователей, которые выполняют целевую политику. Он блокирует или оспаривает попытки входа или регистрации на основе результата оценки правила, возвращенного Microsoft DFP.

- Настраиваемые шаблоны пользовательского интерфейса. Настраивает HTML-содержимое страниц, отображаемых Azure AD B2C. Эти страницы содержат фрагмент кода JavaScript, необходимый для создания отпечатков пальцев Microsoft DFP.

- Служба отпечатков пальцев Microsoft DFP. Динамически внедренный скрипт, который регистрирует данные телеметрии устройства и сведения о пользователе, которые самостоятельно утверждаются, чтобы создать уникальный отпечаток для пользователя.

- Конечные точки API Microsoft DFP предоставляют результат принятия решения и принимает окончательное состояние, отражающее операцию, которую выполняет клиентское приложение. Azure AD B2C взаимодействует с конечными точками Microsoft DFP с помощью соединителей REST API. Проверка подлинности API выполняется с предоставлением client_credentials клиенту Microsoft Entra, в котором лицензируется и устанавливается Microsoft DFP для получения маркера носителя.

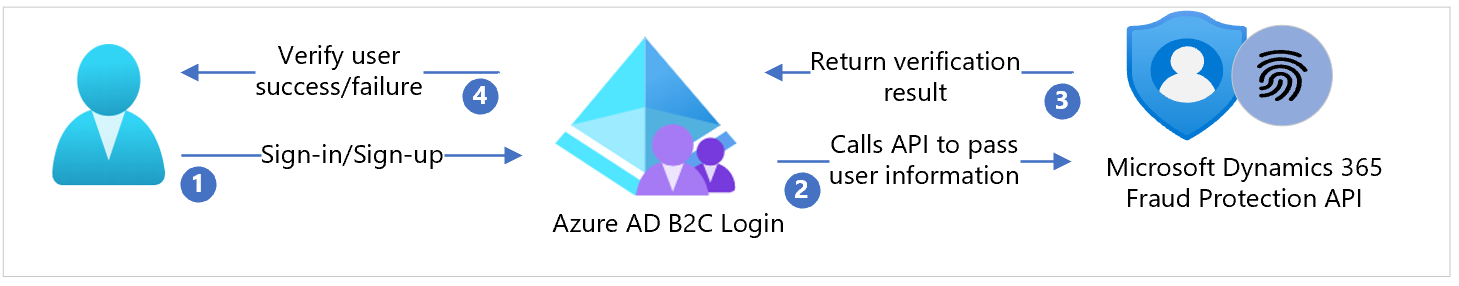

Принцип работы системы показан на схеме архитектуры ниже.

- Пользователь переходит на страницу входа, выбирает параметр для создания новой учетной записи и вводит сведения. Azure Active Directory B2C собирает атрибуты пользователя.

- Azure AD B2C вызывает API DFP Майкрософт и передает атрибуты пользователя.

- Как только API Microsoft DFP получит и обработает информацию, он вернет результат в API Azure AD B2C.

- Azure AD B2C получает сведения от API Microsoft DFP. В случае сбоя появляется сообщение об ошибке. С успехом пользователь проходит проверку подлинности и записывается в каталог.

Настройка решения

- Создайте приложение Facebook, настроив федеративный доступ к Azure Active Directory B2C.

- Добавьте секрет Facebook, созданный в качестве ключа политики Identity Experience Framework.

Конфигурация приложения в Microsoft DFP

Настройте клиент Microsoft Entra для использования Microsoft DFP.

Настройка личного домена

В рабочей среде используйте личный домен для Azure AD B2C и службы microsoft DFP для создания отпечатков пальцев. Домен для обеих служб находится в одной корневой зоне DNS, чтобы предотвратить блокировку междоменных файлов cookie параметрами конфиденциальности браузера. Эта конфигурация не требуется в нерабочей среде.

Примеры среды, службы и домена см. в следующей таблице.

| Среда | Служба | Домен |

|---|---|---|

| Разработка | Azure AD B2C | contoso-dev.b2clogin.com |

| Разработка | Снятие отпечатков с помощью Microsoft DFP | fpt.dfp.microsoft-int.com |

| UAT | Azure AD B2C | contoso-uat.b2clogin.com |

| UAT | Снятие отпечатков с помощью Microsoft DFP | fpt.dfp.microsoft.com |

| Производство | Azure AD B2C | login.contoso.com |

| Производство | Снятие отпечатков с помощью Microsoft DFP | fpt.login.contoso.com |

Развертывание шаблонов пользовательского интерфейса

- Разверните предоставленные шаблоны пользовательского интерфейса Azure AD B2C в общедоступной службе размещения в Интернете, такой как Хранилище BLOB-объектов Azure.

- Замените значение

https://<YOUR-UI-BASE-URL>/корневым URL-адресом своего расположения развертывания.

Примечание

Позже вам потребуется базовый URL-адрес для настройки Azure AD политик B2C.

- В файле

ui-templates/js/dfp.jsзамените<YOUR-DFP-INSTANCE-ID>идентификатором экземпляра Microsoft DFP. - Убедитесь, что механизм CORS включен для доменного имени Azure AD B2C

https://{your_tenant_name}.b2clogin.comилиyour custom domain.

Дополнительные сведения: Документация по настройке пользовательского интерфейса

Конфигурация Azure Active Directory B2C

Добавление ключей политики для идентификатора и секрета клиентского приложения Microsoft DFP

- В клиенте Microsoft Entra, где настроен Microsoft DFP, создайте приложение Microsoft Entra и предоставьте согласие администратора.

- Создайте значение секрета для этой регистрации приложения. Обратите внимание на идентификатор клиента приложения и значение секрета клиента.

- Сохраните идентификатор клиента и значения секрета клиента в качестве ключей политики в арендаторе Azure AD B2C.

Примечание

Позже вам понадобятся ключи политики для настройки Azure AD политик B2C.

Измените параметры конфигурации

В этих настраиваемых политиках найдите следующие заполнители и замените их соответствующими значениями из своего экземпляра.

| Заполнитель | Заменить на | Примечания |

|---|---|---|

| {Settings:Production} | Следует ли развертывать политики в рабочем режиме | true или false |

| {Settings:Tenant} | Короткое имя вашего клиента | your-tenant — из your-tenant.onmicrosoft.com |

| {Settings:DeploymentMode} | Используемый режим развертывания Application Insights | Production или Development |

| {Settings:DeveloperMode} | Следует ли развертывать политики в режиме разработчика Application Insights | true или false |

| {Settings:AppInsightsInstrumentationKey} | Ключ инструментирования вашего экземпляра Application Insights* | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:IdentityExperienceFrameworkAppId} Идентификатор приложения IdentityExperienceFramework, настроенного в клиенте B2C Azure AD | 01234567-89ab-cdef-0123-456789abcdef |

|

| {Settings:ProxyIdentityExperienceFrameworkAppId} | ИД приложения ProxyIdentityExperienceFramework, настроенный для вашего клиента Azure Active Directory B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:FacebookClientId} | Идентификатор приложения Facebook с настроенной федерацией с B2C | 000000000000000 |

| {Settings:FacebookClientSecretKeyContainer} | Имя ключа политики, в котором вы сохранили секрет приложения Facebook | B2C_1A_FacebookAppSecret |

| {Settings:ContentDefinitionBaseUri} | Конечная точка, в которой развернуты файлы пользовательского интерфейса | https://<my-storage-account>.blob.core.windows.net/<my-storage-container> |

| {Settings:DfpApiBaseUrl} | Базовый путь к экземпляру API DFP, который можно найти на портале DFP. | https://tenantname-01234567-89ab-cdef-0123-456789abcdef.api.dfp.dynamics.com/v1.0/ |

| {Settings:DfpApiAuthScope} | Область client_credentials для службы API DFP | https://api.dfp.dynamics-int.com/.default or https://api.dfp.dynamics.com/.default |

| {Settings:DfpTenantId} | Идентификатор клиента Microsoft Entra (не B2C), в котором лицензирован и установлен DFP. | 01234567-89ab-cdef-0123-456789abcdef или consoto.onmicrosoft.com |

| {Settings:DfpAppClientIdKeyContainer} | Имя ключа политики, в котором хранится идентификатор клиента DFP | B2C_1A_DFPClientId |

| {Settings:DfpAppClientSecretKeyContainer} | Имя ключа политики, в котором хранится секрет клиента DFP | B2C_1A_DFPClientSecret |

| {Параметры:DfpEnvironment} | Идентификатор среды DFP. | Идентификатор среды — это глобальный уникальный идентификатор среды DFP, в которую отправляются данные. Пользовательская политика должна вызывать конечную точку API, включая параметр строки запроса. x-ms-dfpenvid=your-env-id> |

* Application Insights можно настроить в клиенте или подписке Microsoft Entra. Это значение не является обязательным, но его рекомендуется использовать для упрощения отладки.

Примечание

Добавьте уведомление о согласии на страницу коллекции атрибутов. Включите уведомление о том, что данные телеметрии пользователя и сведения об удостоверениях записываются для защиты учетной записи.

Настройка политики Azure Active Directory B2C

- В папке политик перейдите к политике Azure Active Directory B2C.

- Чтобы скачать начальный пакет LocalAccounts, следуйте инструкциям в статье о начальном пакете настраиваемой политики.

- Настройте политику для клиента Azure Active Directory B2C.

Примечание

Обновите предоставленные политики, чтобы они были связаны с вашим клиентом.

Тестирование потока пользователя

- Откройте клиент Azure AD B2C и в разделе "Политики" выберите Identity Experience Framework.

- Выберите ранее созданное значение SignUpSignIn.

- Выберите Выполнить поток пользователя.

- Приложение: зарегистрированное приложение (например, JWT).

- URL-адрес ответа: URL-адрес перенаправления.

- Выберите Выполнить поток пользователя.

- Завершите процесс регистрации и создайте учетную запись.

Совет

Microsoft DFP вызывается во время потока. Если поток не завершен, убедитесь, что пользователь не сохранен в каталоге.

Примечание

При использовании обработчика правил Microsoft DFP обновите правила на портале Microsoft DFP.