Руководство. Создание двустороннего доверия леса в доменных службах Microsoft Entra с локальным доменом

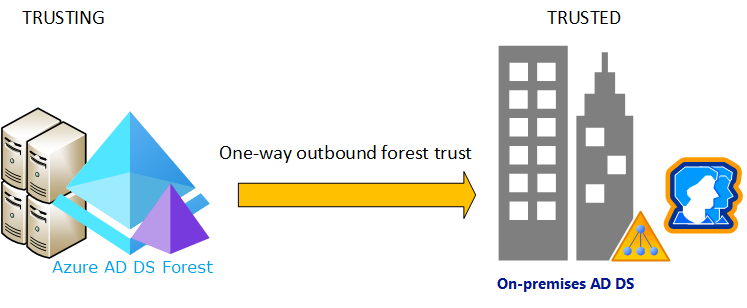

Вы можете создать доверие леса между доменными службами Microsoft Entra и локальными средами AD DS. Отношение доверия леса позволяет пользователям, приложениям и компьютерам проходить проверку подлинности в локальном домене из управляемого домена доменных служб. Отношение доверия леса может помочь пользователям получить доступ к ресурсам в следующих сценариях:

- среды, где нельзя синхронизировать хэши паролей или где пользователи используют только смарт-карты для входа в систему, так как они не знают своего пароля;

- Гибридные сценарии, требующие доступа к локальным доменам.

Вы можете выбрать три возможных направления при создании доверия к лесу в зависимости от того, как пользователям требуется доступ к ресурсам. Доменные службы поддерживают только доверия лесов. Внешнее доверие к дочернему domian в локальной среде не поддерживается.

| Направление доверия | Доступ пользователей |

|---|---|

| Двустороннее | Позволяет пользователям в управляемом домене и локальном домене получать доступ к ресурсам в любом домене. |

| Односторонняя исходящая | Позволяет пользователям в локальном домене получать доступ к ресурсам в управляемом домене, но не наоборот. |

| Односторонняя входящий | Позволяет пользователям в управляемом домене получать доступ к ресурсам в локальном домене. |

В этом руководстве описано следующее:

- Настройка DNS в локальном домене AD DS для поддержки подключения к доменным службам

- Создание двустороннего доверия леса между управляемым доменом и локальным доменом

- Проверка и проверка отношения доверия леса для проверки подлинности и доступа к ресурсам

Если у вас еще нет подписки Azure, создайте учетную запись, прежде чем начинать работу.

Необходимые компоненты

Для работы с этим учебником требуются следующие ресурсы и разрешения:

- Активная подписка Azure.

- Если у вас еще нет подписки Azure, создайте учетную запись.

- Клиент Microsoft Entra, связанный с подпиской, либо синхронизирован с локальным каталогом или облачным каталогом.

- При необходимости создайте клиент Microsoft Entra или свяжите подписку Azure с вашей учетной записью.

- Управляемый домен доменных служб, настроенный с именем личного DNS-домена и допустимым SSL-сертификатом.

- При необходимости создайте и настройте управляемый домен доменных служб Microsoft Entra.

- Домен локальная служба Active Directory, доступный из управляемого домена через VPN или подключение ExpressRoute.

- Роли Администратор istrator и Groups Администратор istrator Microsoft Entra в клиенте для изменения экземпляра доменных служб.

- Учетная запись Администратор домена в локальном домене с разрешениями на создание и проверку отношений доверия.

Внимание

Для управляемого домена необходимо использовать как минимум SKU уровня Корпоративный. При необходимости измените номер SKU для управляемого домена.

Вход в Центр администрирования Microsoft Entra

В этом руководстве описано, как создать и настроить доверие к исходящему лесу из доменных служб с помощью Центра администрирования Microsoft Entra. Чтобы приступить к работе, войдите в Центр администрирования Microsoft Entra.

Рекомендации по работе с сетями

Для виртуальной сети, в которую размещается лес доменных служб, требуется ПОДКЛЮЧЕНИЕ VPN или ExpressRoute к локальная служба Active Directory. Приложениям и службам также требуется сетевое подключение к виртуальной сети, в котором размещается лес доменных служб. Сетевое подключение к лесу доменных служб должно быть всегда включено и стабильно, в противном случае пользователи могут не пройти проверку подлинности или получить доступ к ресурсам.

Перед настройкой доверия леса в доменных службах убедитесь, что сеть между Azure и локальной средой соответствует следующим требованиям:

- Убедитесь, что порты брандмауэра разрешают трафик, необходимый для создания и использования доверия. Дополнительные сведения о том, какие порты должны быть открыты для использования доверия, см. в разделе "Настройка параметров брандмауэра для доверия AD DS".

- Используйте частные IP-адреса. Не полагайтесь на DHCP с динамическим назначением IP-адресов.

- Избегайте перекрытия диапазонов IP-адресов, чтобы обеспечить возможность пиринга между виртуальными сетями, а также маршрутизации для связи между Azure и локальной средой.

- Для виртуальной сети Azure требуется подсеть шлюза, чтобы настроить подключение Azure VPN типа "сеть — сеть" или ExpressRoute.

- Создайте подсети с достаточным количеством IP-адресов для поддержки вашего сценария.

- Убедитесь, что доменные службы имеют собственную подсеть, не делитесь этой подсетью виртуальной сети с виртуальными машинами и службами приложений.

- Одноранговые виртуальные сети НЕ являются транзитивными.

- Пиринги виртуальных сетей Azure должны создаваться между всеми виртуальными сетями, которым требуется доверять лесу доменных служб в локальной среде AD DS.

- Обеспечьте непрерывное сетевое подключение к локальному лесу Active Directory. Не используйте подключения по запросу.

- Убедитесь, что между именем леса доменных служб и именем леса локальная служба Active Directory есть непрерывное разрешение DNS-имен.

Настройка DNS в локальном домене

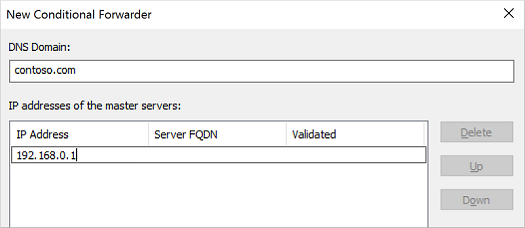

Чтобы правильно разрешить управляемый домен из локальной среды, может потребоваться добавить серверы пересылки к существующим DNS-серверам. Чтобы настроить локальную среду для взаимодействия с управляемым доменом, выполните следующие действия из рабочей станции управления для локального домена AD DS:

Выберите Пуск>Администрирование>DNS.

Выберите зону DNS, например aaddscontoso.com.

Выберите Серверы условной пересылки, щелкните правой кнопкой мыши и нажмите Создать сервер условной пересылки.

Укажите другой DNS-домен, например contoso.com, а затем введите IP-адреса DNS-серверов для этого пространства имен, как показано в следующем примере:

Установите флажок Сохранять условную пересылку в Active Directory и реплицировать ее следующим образом:, а затем выберите параметр Все DNS-серверы в этом домене, как показано в следующем примере:

Внимание

Если сервер условной пересылки хранится в лесу, а не в домене, его работа будет завершаться ошибкой.

Чтобы создать сервер условной пересылки, нажмите кнопку ОК.

Создание двустороннего доверия леса в локальном домене

Для локального домена AD DS требуется двустороннее доверие леса для управляемого домена. Это доверие должно быть создано вручную в локальном домене AD DS; Его невозможно создать из Центра администрирования Microsoft Entra.

Чтобы настроить двустороннее доверие в локальном домене AD DS, выполните следующие действия в качестве домена Администратор с рабочей станции управления для локального домена AD DS:

- Выберите Пуск>Средства администрирования>Active Directory — домены и доверие.

- Нажмите правой кнопкой мыши домен, например onprem.contoso.com, и выберите Свойства.

- Выберите вкладку Отношения доверия, а затем — New Trust (Создать доверие).

- Введите имя домена доменных служб, например aaddscontoso.com, а затем нажмите кнопку "Далее".

- Выберите параметр для создания доверия леса, а затем для создания двустороннего доверия.

- Выберите параметр для создания доверия для This domain only (Только для этого домена). На следующем шаге вы создадите доверие в Центре администрирования Microsoft Entra для управляемого домена.

- Выберите параметр для использования Forest-wide authentication (Проверка подлинности в лесу), а затем введите и подтвердите пароль отношения доверия. Этот же пароль также вводится в Центре администрирования Microsoft Entra в следующем разделе.

- В следующих нескольких окнах примите параметры по умолчанию, а затем выберите параметр Нет, не подтверждаю это исходящее доверие.

- Выберите Готово.

Если доверие леса больше не требуется для среды, выполните следующие действия в качестве домена Администратор, чтобы удалить его из локального домена:

- Выберите Пуск>Средства администрирования>Active Directory — домены и доверие.

- Нажмите правой кнопкой мыши домен, например onprem.contoso.com, и выберите Свойства.

- Выберите вкладку Доверия, затем Domains that trust this domain (incoming trusts) (Домены, которые доверяют этому домену (входящие отношения доверия)), щелкните доверие, которое нужно удалить, а затем нажмите Удалить.

- На вкладке "Доверия" в разделе Domains trusted by this domain (outgoing trusts) (Домены, которым доверяет этот домен (исходящие отношения доверия)) щелкните доверие, которое нужно удалить, а затем нажмите "Удалить".

- Нажмите кнопку "Нет", удалите доверие только из локального домена.

Создание двустороннего доверия леса в доменных службах

Чтобы создать двустороннее доверие для управляемого домена в Центре администрирования Microsoft Entra, выполните следующие действия.

В Центре администрирования Microsoft Entra найдите и выберите доменные службы Microsoft Entra, а затем выберите управляемый домен, например aaddscontoso.com.

В меню в левой части управляемого домена выберите Отношения доверия, а затем нажмите кнопку + Добавить, чтобы добавить доверие.

Выберите двустороннее направление доверия.

Введите отображаемое имя, идентифицирующее доверие, а затем локальное DNS-имя доверенного леса, например onprem.contoso.com.

Укажите тот же пароль отношения доверия, который использовался для настройки входящего доверия леса для локального домена AD DS в предыдущем разделе.

Укажите по крайней мере два DNS-сервера для локального домена AD DS, например 10.1.1.4 и 10.1.1.5.

Сохраните исходящее доверие леса, когда оно будет готово, нажав кнопку Сохранить.

Если доверие леса больше не требуется для среды, выполните следующие действия, чтобы удалить его из доменных служб:

- В Центре администрирования Microsoft Entra найдите и выберите доменные службы Microsoft Entra, а затем выберите управляемый домен, например aaddscontoso.com.

- В левой части меню управляемого домена выберите Доверия, затем выберите доверие и нажмите кнопку Удалить.

- Введите тот же пароль доверия, который использовался для настройки доверия леса, и нажмите ОК.

Проверка подлинности ресурсов

Следующие распространенные сценарии позволяют убедиться, что доверие леса правильно проверяет подлинность пользователей и доступ к ресурсам:

- Локальная проверка подлинности пользователей из леса доменных служб

- Доступ к ресурсам в лесу доменных служб с помощью локального пользователя

Локальная проверка подлинности пользователей из леса доменных служб

У вас должна быть виртуальная машина Windows Server, присоединенная к управляемому домену. Используйте эту виртуальную машину для тестирования того, что локальный пользователь может пройти проверку подлинности на виртуальной машине. При необходимости создайте виртуальную машину Windows и присоедините ее к управляемому домену.

Подключение на виртуальную машину Windows Server, присоединенную к лесу доменных служб, с помощью Бастион Azure и учетные данные администратора доменных служб.

Откройте командную строку и выполните команду

whoami, чтобы просмотреть различающееся имя пользователя, проходящего проверку подлинности:whoami /fqdnИспользуйте команду

runasдля проверки подлинности в качестве пользователя из локального домена. В следующей команде заменитеuserUpn@trusteddomain.comименем участника-пользователя из доверенного локального домена: Команда запрашивает пароль пользователя:Runas /u:userUpn@trusteddomain.com cmd.exeЕсли проверка подлинности выполнена успешно, откроется новая командная строка. Заголовок новой командной строки будет содержать

running as userUpn@trusteddomain.com.Используйте

whoami /fqdnв новой командной строке, чтобы просмотреть различающееся имя пользователя, прошедшего проверку подлинности из локальной службы Active Directory.

Доступ к ресурсам в лесу доменных служб с помощью локального пользователя

Из виртуальной машины Windows Server, присоединенной к лесу доменных служб, можно протестировать сценарии. Например, можно проверить, может ли пользователь, выполнивший вход в локальный домен, получить доступ к ресурсам в управляемом домене. В следующих примерах рассматриваются распространенные сценарии тестирования.

Предоставление совместного доступа к файлам и принтерам

Подключение на виртуальную машину Windows Server, присоединенную к лесу доменных служб, с помощью Бастион Azure и учетные данные администратора доменных служб.

Откройте windows Параметры.

Найдите и выберите Центр управления сетями и общим доступом.

Щелкните Изменить дополнительные параметры общего доступа.

В разделе Профиль домена установите параметр Включить общий доступ к файлам и принтерам, а затем нажмите кнопку Сохранение изменений.

Закройте Центр управления сетями и общим доступом.

Создание группы безопасности и добавление участников

Откройте оснастку Пользователи и компьютеры Active Directory.

Щелкните правой кнопкой мыши имя домена, выберите команду Создать, а затем — пункт Organizational Unit (Подразделение).

В поле имени введите LocalObjects, а затем нажмите кнопку ОК.

Выберите и щелкните правой кнопкой мыши LocalObjects в области навигации. Выберите команду Создать, а затем — пункт Группа.

Введите FileServerAccess в поле Имя группы. Для параметра Области действия группы выберите значение Локальная в домене, а затем нажмите кнопку ОК.

В области содержимого дважды щелкните FileServerAccess. Выберите Члены, Добавить, а затем — Расположения.

Выберите локальные доменные службы Active Directory в представлении Расположение, а затем нажмите кнопку ОК.

Введите Пользователи домена в поле Enter the object names to select (Введите имена объектов для выбора). Щелкните Проверить имена, укажите учетные данные для локальных пользователей Active Directory, а затем нажмите кнопку ОК.

Примечание.

Необходимо указать учетные данные, так как отношение доверия является только односторонним. Это означает, что пользователи из управляемого домена доменных служб не могут получать доступ к ресурсам или искать пользователей или группы в доверенном (локальном) домене.

Группа Пользователи домена из локальной среды Active Directory должна быть членом группы FileServerAccess. Нажмите кнопку ОК, чтобы сохранить группу и закрыть окно.

Создание общей папки для доступа между лесами

- На виртуальной машине Windows Server, присоединенной к лесу доменных служб, создайте папку и укажите имя, например CrossForestShare.

- Правой кнопкой мыши щелкните папку и выберите пункт Свойства.

- Перейдите на вкладку Безопасность, а затем нажмите кнопку Изменить.

- В диалоговом окне Разрешения для CrossForestShare щелкните Добавить.

- Введите FileServerAccess в поле Enter the object names to select (Введите имена объектов для выбора), а затем нажмите кнопку ОК.

- Выберите FileServerAccess из списка Groups or user names (Имена групп или пользователей). В списке Permissions for FileServerAccess (Разрешения для FileServerAccess) щелкните Разрешить для разрешений Изменить и Запись, а затем нажмите кнопку ОК.

- Выберите вкладку Общий доступ, а затем — Расширенная настройка общего доступа.

- Установите флажок Открыть общий доступ к этой папке, а затем введите запоминающееся имя для общей папки в поле Имя общего ресурса, например CrossForestShare.

- Нажмите кнопку Разрешения. В списке Permissions for Everyone (Разрешения для всех) щелкните Разрешить для разрешения Изменить.

- Нажмите кнопку ОК дважды, а затем щелкните Закрыть.

Проверка аутентификации между лесами для ресурса

Войдите в систему на компьютере Windows, присоединенном к локальному домену Active Directory, используя учетную запись пользователя из локальной среды Active Directory.

С помощью проводника подключитесь к созданной общей папке, используя полное имя узла и общую папку, например

\\fs1.aaddscontoso.com\CrossforestShare.Чтобы проверить разрешение на запись, щелкните правой кнопкой мыши в папке, выберите команду Создать, а затем — пункт Текстовый документ. Используйте имя по умолчанию Новый текстовый документ.

Если разрешения на запись заданы правильно, будет создан текстовый документ. Выполните следующие действия, чтобы открыть, изменить и удалить файл соответствующим образом.

Чтобы проверить разрешение на чтение, откройте Новый текстовый документ.

Чтобы проверить разрешение на изменение, добавьте текст в файл и закройте Блокнот. При появлении запроса на сохранение изменений нажмите кнопку Сохранить.

Чтобы проверить разрешение на удаление, щелкните правой кнопкой мыши Новый текстовый документ и выберите команду Удалить. Нажмите кнопку Да для подтверждения удаления файла.

Следующие шаги

Из этого руководства вы узнали, как:

- Настройка DNS в локальной среде AD DS для поддержки подключения к доменным службам

- создание одностороннего входящего доверия леса в локальной среде AD DS;

- Создание односторонного доверия к лесу в доменных службах

- тестирование и проверка отношения доверия для проверки подлинности и доступа к ресурсам.

Дополнительные концептуальные сведения о лесу в доменных службах см. в статье о работе доверия лесов в доменных службах?