Руководство. Создание виртуальной машины управления для настройки и администрирования управляемого домена доменных служб Microsoft Entra

Доменные службы Microsoft Entra предоставляют управляемые доменные службы, такие как присоединение к домену, групповая политика, LDAP и проверка подлинности Kerberos/NTLM, которая полностью совместима с Windows Server Active Directory. Администрирование этого управляемого домена выполняется теми же средствами удаленного администрирования сервера (RSAT), что и для локального домена доменных служб Active Directory. Так как доменные службы — это управляемая служба, существуют некоторые административные задачи, которые невозможно выполнить, например использование протокола удаленного рабочего стола (RDP) для подключения к контроллерам домена.

В этом руководстве показано, как настроить виртуальную машину Windows Server в Azure и установить необходимые средства для администрирования управляемого домена доменных служб.

В этом руководстве описано следующее:

- изучение доступных задач администрирования в управляемом домене;

- установка средств администрирования Active Directory на виртуальной машине Windows Server;

- использование центра администрирования Active Directory для выполнения типичных задач.

Если у вас еще нет подписки Azure, создайте учетную запись, прежде чем начинать работу.

Необходимые компоненты

Для работы с этим учебником требуются следующие ресурсы и разрешения:

- Активная подписка Azure.

- Если у вас еще нет подписки Azure, создайте учетную запись.

- Клиент Microsoft Entra, связанный с подпиской, либо синхронизирован с локальным каталогом или облачным каталогом.

- При необходимости создайте клиент Microsoft Entra или свяжите подписку Azure с вашей учетной записью.

- Управляемый домен доменных служб Microsoft Entra включен и настроен в клиенте Microsoft Entra.

- При необходимости ознакомьтесь с первым руководством по созданию и настройке управляемого домена доменных служб Microsoft Entra.

- Виртуальная машина Windows Server, присоединенная к управляемому домену.

- Если потребуется, по инструкциям из предыдущего учебника создайте виртуальную машину Windows Server и присоедините ее к управляемому домену.

- Учетная запись пользователя, которая входит в группу администраторов контроллера домена Microsoft Entra в клиенте Microsoft Entra.

- Узел Бастиона Azure, развернутый в виртуальной сети доменных служб.

- При необходимости создайте узел Бастиона Azure.

Вход в Центр администрирования Microsoft Entra

В этом руководстве описано, как создать и настроить виртуальную машину управления с помощью Центра администрирования Microsoft Entra. Чтобы приступить к работе, войдите в Центр администрирования Microsoft Entra.

Доступные административные задачи в доменных службах

Доменные службы предоставляют управляемый домен для пользователей, приложений и служб для использования. Такой подход изменяет состав доступных задач управления и прав в управляемом домене. Задачи и разрешения здесь будут отличаться от тех, к которым вы привыкли в обычной локальной среде доменных служб Active Directory. Вы не можете подключаться к контроллерам управляемого домена с помощью удаленного рабочего стола.

Административные задачи, которые можно выполнять в управляемом домене

Участникам группы Администраторы контроллера домена AAD предоставляются права на управляемый домен, которые позволяют выполнять следующие задачи:

- настройка встроенного объекта групповой политики для контейнеров Компьютеры AADDC и Пользователи AADDC в управляемом домене;

- администрирование DNS в управляемом домене;

- создание и администрирование пользовательских подразделений (OU) в управляемом домене;

- получение административного доступа к компьютерам, присоединенным к управляемому домену.

Права администратора, которые не предоставляются в управляемом домене

Управляемый домен заблокирован, то есть у вас нет прав на выполнение определенных задач администрирования в этом домене. Вот несколько примеров задач, которые вы не сможете выполнить:

- расширение схемы управляемого домена;

- подключение к контроллерам управляемого домена с помощью удаленного рабочего стола;

- добавление контроллеров домена в управляемый домен.

- У вас нет прав администратора домена или администратора предприятия для управляемого домена.

Вход на виртуальную машину Windows Server

При работе с предыдущим руководством мы создали виртуальную машину Windows Server и присоединили ее к управляемому домену. Установите на этой виртуальной машине средства управления. Если потребуется, по инструкциям из этого учебника создайте виртуальную машину Windows Server и присоедините ее к управляемому домену.

Примечание.

В этом руководстве описывается работа с виртуальной машиной Windows Server, которая присоединена к управляемому домену. Можно также использовать клиентскую ОС Windows, например Windows 10, которая присоединена к управляемому домену.

Дополнительные сведения об установке средств администрирования на клиентской ОС Windows см. в статье об установке средств удаленного администрирования сервера (RSAT).

Для начала подключитесь к виртуальной машине Windows Server, выполнив следующее:

В Центре администрирования Microsoft Entra выберите группы ресурсов слева. Выберите группу ресурсов, в которой была создана виртуальная машина, например myResourceGroup, затем выберите эту виртуальную машину, например myVM.

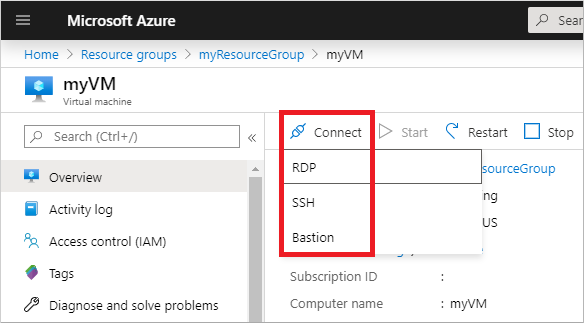

В области Обзор виртуальной машины выберите Подключить, а затем — Бастион.

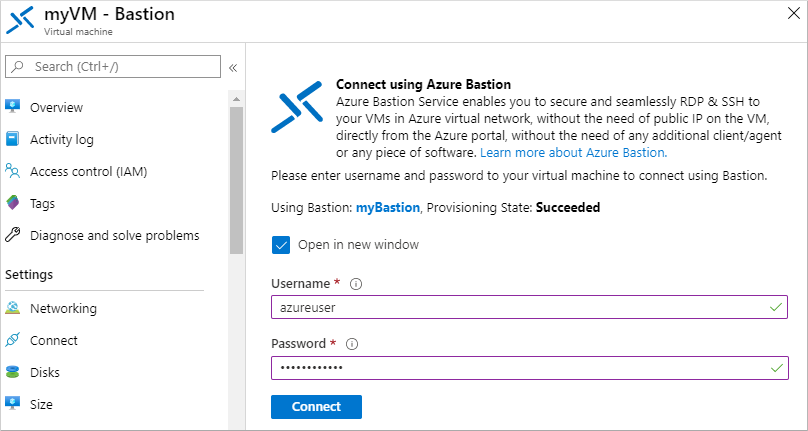

Введите учетные данные для виртуальной машины, а затем выберите Подключить.

При необходимости разрешите веб-браузеру открывать всплывающие окна для отображения подключения Бастиона. Подключение к виртуальной машине займет несколько секунд.

Установка средств администрирования Active Directory

В управляемом домене вам доступны те же средства администрирования, что и в локальной среде AD DS, например центр администрирования Active Directory (ADAC) или AD для PowerShell. Эти средства можно установить в составе компонента "Средства удаленного администрирования сервера" (RSAT) на серверы Windows Server и клиентские компьютеры. Участники группы Администраторы контроллера домена AAD могут администрировать управляемые домены удаленно с помощью упомянутых выше средств администрирования AD с любого компьютера, присоединенного к управляемому домену.

Чтобы установить средства администрирования Active Directory на присоединенную к домену виртуальную машину, выполните следующие шаги.

Если диспетчер сервера не открывается по умолчанию при входе в виртуальную машину, откройте меню Пуск, а затем выберите Диспетчер сервера.

На панели управления в окне диспетчера серверов щелкните Добавить роли и компоненты.

На странице Перед началом работы в мастере добавления ролей и компонентов щелкните Далее.

В разделе Тип установки оставьте флажок Установка ролей или компонентов и щелкните Далее.

На странице Выбор сервера выберите из пула серверов текущую виртуальную машину, например myvm.aaddscontoso.com, и щелкните Далее.

На странице Роли сервера нажмите кнопку Далее.

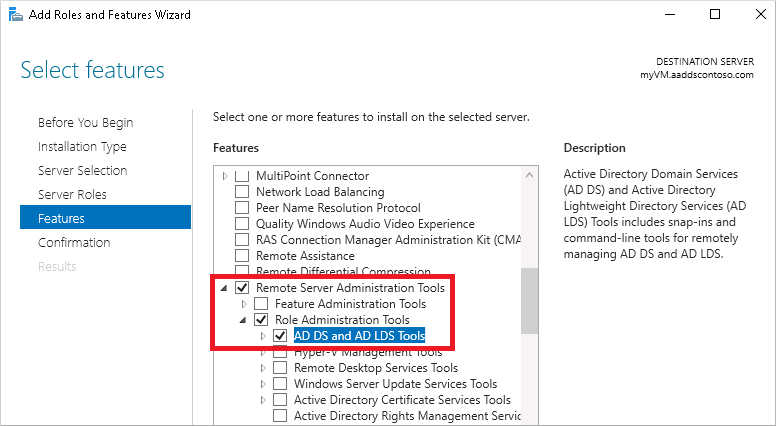

На странице Компоненты разверните узел Средства удаленного администрирования сервера, а затем узел Средства администрирования ролей.

Выберите компонент Средства AD DS и AD LDS из списка средств администрирования ролей, затем щелкните Далее.

На странице Подтверждение щелкните Установить. Установка средств администрирования может занять одну или две минуты.

Когда установка компонента завершится, нажмите кнопку Закрыть, чтобы выйти из мастера добавления ролей и компонентов.

Использование средств администрирования Active Directory

После установки средств администрирования мы продемонстрируем, как использовать их для администрирования управляемого домена. Убедитесь, что используемая для входа в виртуальную машину учетная запись пользователя входит в группу администраторов Azure AD DC.

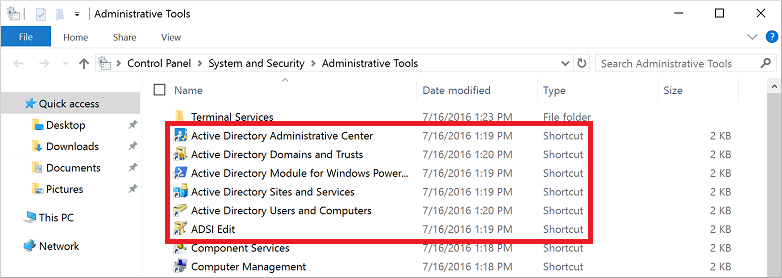

В меню Пуск выберите элемент Средства администрирования Windows. Вы увидите список средств администрирования AD, установленных на предыдущем шаге.

Выберите здесь Центр администрирования Active Directory.

Чтобы изучить данные об управляемом домене, выберите на панели слева имя управляемого домена, например aaddscontoso. Первыми в списке указаны два контейнера с именами Компьютеры AADDC и Пользователи AADDC.

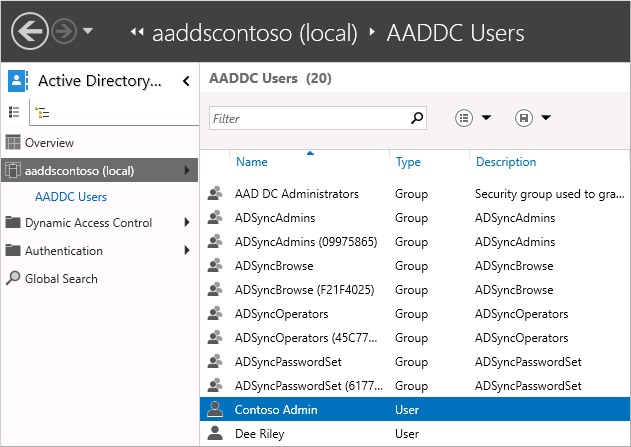

Чтобы просмотреть список пользователей и групп, которые принадлежат к управляемому домену, выберите контейнер Пользователи AADDC. Учетные записи пользователей и группы из клиента Microsoft Entra перечислены в этом контейнере.

В следующем примере выходных данных этот контейнер содержит учетную запись пользователя с именем Администратор Contoso и группу Администраторы контроллера домена AAD.

Чтобы просмотреть список компьютеров, присоединенных к управляемому домену, выберите контейнер Компьютеры AADDC. Здесь отображается запись для текущей виртуальной машины, например myVM. В контейнере Компьютеры AADDC хранятся учетные записи всех устройств, присоединенных к управляемому домену.

Вам доступны типичные действия для центра администрирования Active Directory, например сброс пароля учетной записи пользователя или управление членством в группе. Эти действия выполняются только для пользователей и групп, созданных непосредственно в управляемом домене. Сведения об удостоверениях синхронизируются только с идентификатором Microsoft Entra с доменными службами. Нет обратной записи из доменных служб в идентификатор Microsoft Entra. Невозможно изменить пароли или членство в управляемых группах для пользователей, синхронизированных с идентификатора Microsoft Entra ID, и эти изменения синхронизированы.

Можно также применить модуль Active Directory для Windows PowerShell, который устанавливается в составе средств администрирования, для управления типичными действиями в управляемом домене.

Следующие шаги

Из этого руководства вы узнали, как:

- изучение доступных задач администрирования в управляемом домене;

- установка средств администрирования Active Directory на виртуальной машине Windows Server;

- использование центра администрирования Active Directory для выполнения типичных задач.

Для безопасного взаимодействия с управляемым доменом из других приложений включите защищенный протокол LDAPS.