Добавление локального приложения для удаленного доступа через прокси приложения в идентификаторе Microsoft Entra

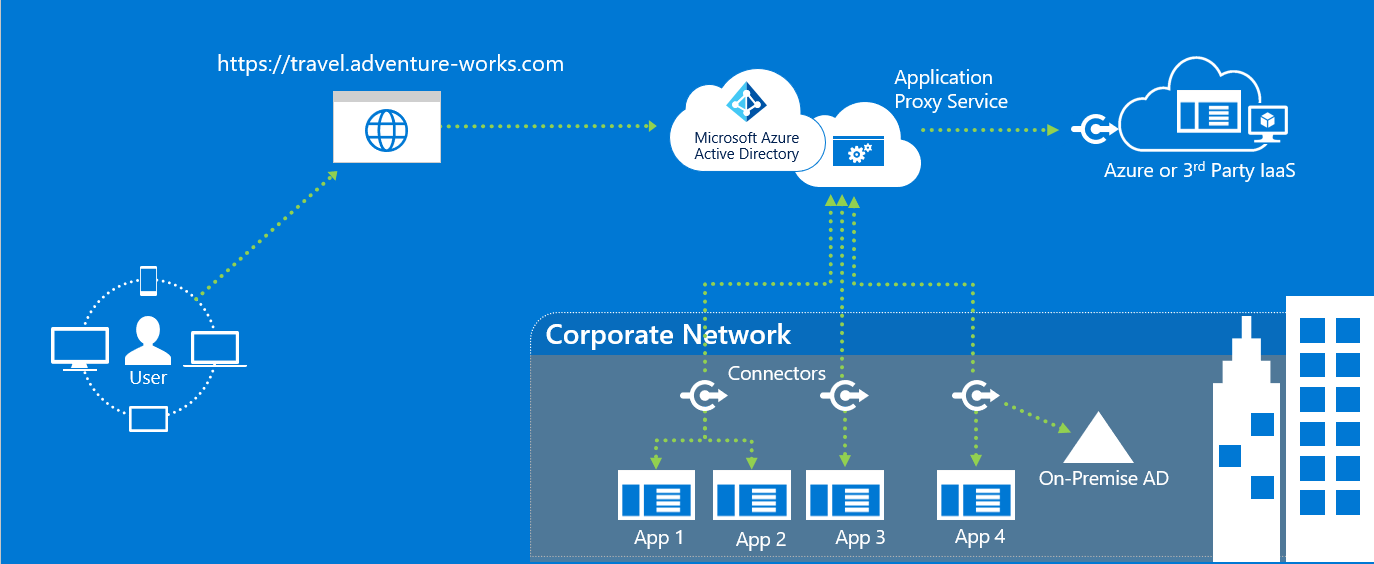

Идентификатор Microsoft Entra имеет службу прокси приложения, которая позволяет пользователям получать доступ к локальным приложениям, выполнив вход с помощью учетной записи Microsoft Entra. Дополнительные сведения о прокси-сервере приложения см. в статье "Что такое прокси приложения?". В этом руководстве описана подготовка среды для использования с прокси-сервером приложения. После готовности среды используйте Центр администрирования Microsoft Entra для добавления локального приложения в клиент.

Подключение доры являются ключевой частью прокси приложения. Дополнительные сведения о соединителях см. в статье "Общие сведения о соединителях частной сети Microsoft Entra".

Изучив это руководство, вы:

- Откройте порты для исходящего трафика и разрешает доступ к определенным URL-адресам.

- Установите соединитель на сервере Windows и регистрирует его с помощью прокси приложения.

- Убедитесь, что соединитель установлен и зарегистрирован правильно.

- Добавьте локальное приложение в клиент Microsoft Entra.

- Убедитесь, что тестовый пользователь может войти в приложение с помощью учетной записи Microsoft Entra.

Необходимые компоненты

Чтобы добавить локальное приложение в идентификатор Microsoft Entra, вам потребуется:

- Подписка Microsoft Entra ID P1 или P2.

- учетная запись администратора приложения.

- Синхронизированный набор удостоверений пользователей с локальным каталогом. Или создайте их непосредственно в клиентах Microsoft Entra. Синхронизация удостоверений позволяет идентификатору Microsoft Entra предварительно выполнять проверку подлинности пользователей перед предоставлением им доступа к опубликованным приложениям прокси приложения. Синхронизация также предоставляет необходимые сведения об идентификаторе пользователя для выполнения единого входа.

- Общие сведения об управлении приложениями в Microsoft Entra см. в разделе "Просмотр корпоративных приложений" в Microsoft Entra.

- Общие сведения о едином входе см. в статье "Общие сведения о едином входе".

Windows Server

Для прокси приложения требуется Windows Server 2012 R2 или более поздней версии. Соединитель частной сети устанавливается на сервере. Сервер соединителя взаимодействует со службами прокси приложения в идентификаторе Microsoft Entra ID и локальными приложениями, которые планируется опубликовать.

Используйте несколько серверов Windows для обеспечения высокой доступности в рабочей среде. Для тестирования достаточно одного сервера Windows.

Внимание

.NET Framework

Для установки или обновления прокси приложения версии 1.5.3437.0 или более поздней версии необходимо установить или обновить .NET версии 1.5.3437.0 или более поздней. Windows Server 2012 R2 и Windows Server 2016 не имеют этого по умолчанию.

Узнайте, как определить, какие версии платформа .NET Framework установлены для получения дополнительных сведений.

HTTP 2.0

Если соединитель устанавливается в Windows Server 2019 или более поздней версии, необходимо отключить HTTP2 поддержку протокола в компоненте WinHttp для правильной работы ограниченного делегирования Kerberos. В более ранних версиях поддерживаемых операционных систем она по умолчанию отключена. Добавление следующего раздела реестра и перезагрузка сервера приведет к отключению поддержки в Windows Server 2019. Обратите внимание, что этот раздел реестра действует для всего компьютера.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

Ключ можно задать через PowerShell с помощью следующей команды.

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Рекомендации для сервера соединителя

- Оптимизируйте производительность между соединителем и приложением. Физически найдите сервер соединителя рядом с серверами приложений. Дополнительные сведения см. в разделе "Оптимизация потока трафика" с помощью прокси приложения Microsoft Entra.

- Убедитесь, что сервер соединителя и серверы веб-приложений находятся в одном домене Active Directory или домене доверия. Размещение серверов в одном домене или диапазоне доверенных доменов необходимо для использования единого входа с помощью встроенной проверки подлинности Windows (IWA) и ограниченного делегирования Kerberos (KCD). Если сервер соединителя и серверы веб-приложений находятся в разных доменах Active Directory, используйте делегирование на основе ресурсов для единого входа. Дополнительные сведения см. в разделе KCD для единого входа с помощью прокси приложения.

Предупреждение

Если вы развернули прокси-сервер защиты паролей Microsoft Entra, не устанавливайте прокси приложения Microsoft Entra и прокси-сервер защиты паролей Microsoft Entra на одном компьютере. Прокси приложения Microsoft Entra и прокси-сервер защиты паролем Microsoft Entra устанавливают разные версии службы обновления агента Microsoft Entra Подключение. Эти разные версии несовместимы при установке вместе на одном компьютере.

Требования к безопасности транспортного уровня (TLS)

Перед установкой соединителя частной сети сервер соединителя Windows должен включать TLS 1.2.

Включение протокола TLS 1.2

Задайте разделы реестра.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Перезапустите сервер.

Примечание.

Корпорация Майкрософт обновляет службы Azure для использования TLS-сертификатов от других корневых центров сертификации (ЦС). Это изменение связано с тем, что текущие сертификаты ЦС не соответствуют одному из базовых требований организации CA/Browser Forum. Дополнительные сведения см. в статье об изменениях сертификата TLS Azure.

Подготовка локальной среды

Включите связь с центрами обработки данных Майкрософт для подготовки среды к прокси-серверу приложения Microsoft Entra. Соединитель должен выполнять запросы HTTPS (TCP) к прокси приложениям. Распространенная проблема возникает, когда брандмауэр блокирует сетевой трафик.

Внимание

Если вы устанавливаете соединитель для Azure для государственных организаций облака, следуйте предварительным требованиям и инструкциям по установке. Azure для государственных организаций облаке требуется доступ к другому набору URL-адресов и дополнительному параметру для запуска установки.

Открытие портов

Откройте следующие порты для исходящего трафика.

| Номер порта | Использование |

|---|---|

| 80 | Скачивание списков отзыва сертификатов при проверке TLS/SSL-сертификата |

| 443 | Все исходящие связи со службой прокси приложения |

Если брандмауэр инициирует трафик в соответствии с отправляющими его пользователями, откройте порты 80 и 443 для трафика, поступающего от служб Windows, которые работают как сетевая служба.

Примечание.

Ошибки возникают при возникновении проблемы с сетью. Проверьте, открыты ли необходимые порты. Дополнительные сведения об устранении неполадок, связанных с ошибками соединителя, см. в разделе "Устранение неполадок соединителей".

Разрешение доступа к URL-адресам

Разрешите доступ к следующим URL-адресам.

| URL | Порт | Использование |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS |

Обмен данными между соединителем и облачной службой прокси приложения. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP |

Соединитель использует эти URL-адреса для проверки сертификатов. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS |

Соединитель использует эти URL-адреса во время регистрации. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP |

Соединитель использует эти URL-адреса во время регистрации. |

Разрешить подключения и *.msappproxy.net*.servicebus.windows.netдругие URL-адреса, если брандмауэр или прокси-сервер позволяют настраивать правила доступа на основе суффиксов домена. Также можно разрешить доступ к диапазонам IP-адресов Azure и тегам службы — общедоступному облаку. Список диапазонов IP-адресов обновляется еженедельно.

Внимание

Избегайте всех форм встроенной проверки и завершения исходящих подключений TLS между соединителями частной сети Microsoft Entra и службами прокси приложения Microsoft Entra.

Система доменных имен (DNS) для конечных точек прокси приложения Microsoft Entra

Общедоступные записи DNS для конечных точек прокси приложения Microsoft Entra связаны записями CNAME, указывающими на запись A. Настройка записей таким образом обеспечивает отказоустойчивость и гибкость. Соединитель частной сети Microsoft Entra всегда обращается к именам узлов с суффиксами *.msappproxy.net домена или *.servicebus.windows.net. Однако во время разрешения имен записи CNAME могут содержать записи DNS с разными именами узлов и суффиксами. Из-за разницы необходимо убедиться, что устройство (в зависимости от настройки — сервер соединителя, брандмауэр, исходящий прокси-сервер) может разрешать все записи в цепочке и разрешать подключение к разрешенным IP-адресам. Так как записи DNS в цепочке могут быть изменены от времени до времени, мы не можем предоставить вам никаких записей DNS списка.

Установка и регистрация соединителя

Чтобы использовать прокси приложения, установите соединитель на каждом сервере Windows, который вы используете с службой прокси приложения. Соединитель — это агент, который управляет исходящим подключением с локальных серверов приложений к прокси приложениям в идентификаторе Microsoft Entra. Соединитель может устанавливаться на серверах с агентами проверки подлинности, такими как Microsoft Entra Подключение.

Для установки соединителя:

Войдите в Центр администрирования Microsoft Entra как минимум приложение Администратор istrator.

В правом верхнем углу выберите свое имя пользователя. Убедитесь, что вы вошли в каталог, использующий прокси приложения. Если необходимо изменить каталоги, выберите "Переключить каталог " и выберите каталог, использующий прокси приложения.

Перейдите к> прокси приложениям Identity Application>Enterprise.>

Выберите Скачать службу соединителя.

Ознакомьтесь с условиями предоставления услуг. Когда вы будете готовы, выберите Accept terms & Download (Принять условия и скачать).

В нижней части окна выберите Выполнить, чтобы установить соединитель. Откроется мастер установки.

Установите службу, следуя инструкциям мастера. Когда вам будет предложено зарегистрировать соединитель с прокси приложения для клиента Microsoft Entra, укажите учетные данные администратора приложения.

- Если для конфигурации расширенной безопасности IE задано значение On in Internet Обозреватель (IE), экран регистрации не отображается. Чтобы получить к нему доступ, выполните указания, приведенные в сообщении об ошибке. Убедитесь, что конфигурация усиленной безопасности Internet Explorerотключена.

Общие замечания

Если соединитель уже установлен, переустановите его, чтобы получить последнюю версию. Сведения о ранее выпущенных версиях и изменениях, которые они включают, см. в статье "Прокси приложения: журнал выпусков версий".

Если у вас есть несколько серверов Windows для локальных приложений, необходимо установить и зарегистрировать соединитель на каждом сервере. Соединители можно упорядочить в группы. Дополнительные сведения см. в статье Публикация приложений в отдельных сетях и расположениях с помощью групп соединителей.

При установке соединителей в разных регионах необходимо оптимизировать трафик, выбрав ближайший регион облачной службы прокси приложения с каждой группой соединителей. Дополнительные сведения см. в статье "Оптимизация потока трафика" с помощью прокси приложения Microsoft Entra.

Если в организации используются прокси-серверы для подключения к Интернету, необходимо настроить их для прокси приложения. Дополнительные сведения см. в статье Работа с имеющимися локальными прокси-серверами.

Сведения о соединителях, планировании емкости и их актуальности см. в статье "Общие сведения о соединителях частной сети Microsoft Entra".

Проверка правильности установки и регистрации соединителя

Вы можете использовать центр администрирования Microsoft Entra или сервер Windows, чтобы убедиться, что новый соединитель установлен правильно. Сведения об устранении неполадок с прокси приложениями см. в разделе "Отладка проблем с приложением прокси приложения".

Проверка установки с помощью Центра администрирования Microsoft Entra

Для подтверждения правильности установки и регистрации соединителя:

Войдите в Центр администрирования Microsoft Entra как минимум приложение Администратор istrator.

В правом верхнем углу выберите свое имя пользователя. Убедитесь, что вы вошли в каталог, использующий прокси приложения. Если необходимо изменить каталоги, выберите "Переключить каталог " и выберите каталог, использующий прокси приложения.

Перейдите к> прокси приложениям Identity Application>Enterprise.>

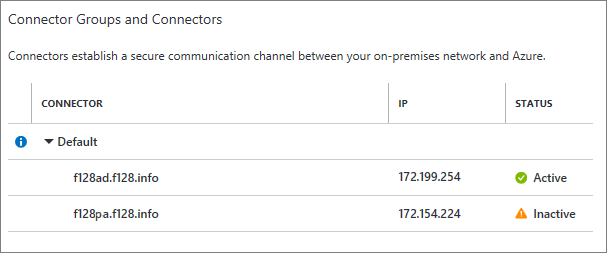

Проверьте сведения о соединителе. Соединители должны быть развернуты по умолчанию. Активная зеленая метка указывает на то, что соединитель может подключиться к службе. Тем не менее, даже если метка зелена, проблема с сетью может по-прежнему блокировать получение сообщений соединителя.

Дополнительные сведения об установке соединителя см. в статье "Проблема с установкой соединителя частной сети".

Проверка установки через сервер Windows

Для подтверждения правильности установки и регистрации соединителя:

Откройте диспетчер служб Windows, щелкнув клавишу Windows и введя services.msc.

Проверьте наличие состояния Выполняется для двух следующих служб.

- Соединитель частной сети Microsoft Entra обеспечивает подключение.

- Microsoft Entra private network connector Updater — это служба автоматического обновления. Средство обновления проверяет наличие новых версий соединителя и обновляет его по мере необходимости.

Если состояние службы не Выполняется, щелкните правой кнопкой мыши каждую службу и выберите Запустить.

Добавление локального приложения в идентификатор Microsoft Entra

Добавьте локальные приложения в идентификатор Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум приложение Администратор istrator.

Перейдите к приложениям Identity>Applications>Enterprise.

Выберите Новое приложение.

Нажмите кнопку "Добавить локальное приложение ", которая отображается примерно на полпути страницы в разделе локальных приложений . Кроме того, можно выбрать команду "Создать собственное приложение " в верхней части страницы и выбрать " Настроить прокси приложения для безопасного удаленного доступа к локальному приложению".

В разделе Добавление локального приложения укажите следующие сведения о приложении.

Поле Описание: Имя Имя приложения, которое отображается в Мои приложения и в Центре администрирования Microsoft Entra. Режим обслуживания Выберите, хотите ли вы включить режим обслуживания и временно отключить доступ для всех пользователей к приложению. Внутренний URL-адрес URL-адрес для доступа к приложению в частной сети. Для публикации можно указать только конкретный адрес на внутреннем сервере; при этом другие адреса сервера не публикуются. Это позволяет публиковать на одном сервере разные сайты, назначая каждому из них отдельное имя и правила доступа.

Если вы публикуете путь, он должен включать в себя все необходимые изображения, скрипты и таблицы стилей для вашего приложения. Например, если приложение размещено по адресуhttps://yourapp/appи использует образы, размещенные по адресуhttps://yourapp/media, опубликуйтеhttps://yourapp/в качестве пути. Этот внутренний URL-адрес не должен отображаться на целевой странице, которую видят пользователи. Дополнительные сведения см. в разделе Настройка пользовательской домашней страницы для опубликованных приложений с помощью прокси приложения Azure AD.Внешний URL-адрес Адрес для пользователей, чтобы получить доступ к приложению за пределами вашей сети. Если вы не хотите использовать домен прокси приложения по умолчанию, ознакомьтесь с пользовательскими доменами в прокси приложения Microsoft Entra. Предварительная проверка подлинности Как прокси приложения проверяет пользователей перед предоставлением им доступа к приложению.

Идентификатор Microsoft Entra — прокси приложения перенаправляет пользователей на вход с помощью идентификатора Microsoft Entra, который проверяет подлинность своих разрешений для каталога и приложения. Мы рекомендуем сохранить этот параметр по умолчанию, чтобы воспользоваться преимуществами функций безопасности Microsoft Entra, таких как условный доступ и многофакторная проверка подлинности. Идентификатор Microsoft Entra необходим для мониторинга приложения с помощью Microsoft Defender для облака Apps.

Сквозное руководство . Пользователям не нужно проходить проверку подлинности в идентификаторе Microsoft Entra для доступа к приложению. Вы по-прежнему можете настроить требования к аутентификации на серверной стороне.Группа соединителей Соединители обрабатывают удаленный доступ к приложению, а группы соединителей позволяют упорядочивать соединители и приложения по регионам, сетям и назначению. Если вы еще не создали какие-либо группы соединителей, приложение назначается в группу по умолчанию.

Если ваше приложение использует WebSocket для подключения, все соединители в группе должны быть версии 1.5.612.0 или более поздней.При необходимости настройте дополнительные параметры. Для большинства приложений следует сохранить значения этих параметров по умолчанию.

Поле Description Время ожидания серверного приложения Задайте для этого параметра значение Длинный, только если приложение медленно выполняет проверку подлинности и подключение. По умолчанию время ожидания серверного приложения составляет 85 секунд. Если задано слишком долго, время ожидания серверной части увеличивается до 180 секунд. Use HTTP-Only Cookie (Использовать файл cookie только HTTP-Only) Выберите, чтобы файлы cookie прокси приложения включали флаг HTTPOnly в заголовок ответа HTTP. При использовании служб удаленных рабочих столов сохраните параметр без выбора. Сохранять файлы сookie Сохраните параметр без выбора. Этот параметр нужно использовать только для приложений, в которых файлы cookie не используются совместно между процессами. Дополнительные сведения о параметрах cookie см. в разделе "Параметры cookie" для доступа к локальным приложениям в идентификаторе Microsoft Entra. Translate URLs in Headers (Преобразование URL-адресов в заголовках) Не следует выбирать параметр, если приложение не требует исходного заголовка узла в запросе проверки подлинности. Translate URLs in Application Body (Преобразовывать URL-адреса в коде приложения) Не следует выбирать параметр, если html-ссылки не закодируются в других локальных приложениях и не используют пользовательские домены. Дополнительные сведения см. в разделе "Перевод ссылок с прокси приложениями".

Выберите, планируете ли вы отслеживать это приложение с помощью Microsoft Defender для облака Приложений. Дополнительные сведения см. в разделе "Настройка мониторинга доступа к приложениям в режиме реального времени" с помощью Microsoft Defender для облака Apps и идентификатора Microsoft Entra.Проверка внутреннего TLS/SSL-сертификата Выберите, чтобы включить проверку сертификатов TLS/SSL для приложения. Выберите Добавить.

Тестирование приложения

Все готово к тестированию правильности добавления приложения. В следующих шагах вы добавите учетную запись пользователя в приложение и попробуйте войти.

Добавление пользователя для тестирования

Прежде чем добавить пользователя к приложению, убедитесь, что у учетной записи есть разрешения на доступ к приложению из корпоративной сети.

Чтобы добавить тестового пользователя:

- Щелкните Корпоративные приложения и выберите приложение, которое необходимо проверить.

- Щелкните Приступая к работе и выберите Assign a user for testing (Назначение пользователя для тестирования).

- В разделе Пользователи и группы выберите Добавление пользователя.

- В разделе Добавление назначения выберите Пользователи и группы. Появится раздел Пользователи и группы.

- Выберите учетную запись, которую вы хотите добавить.

- Щелкните Выбрать, а затем выберите Назначить.

Проверка единого входа

Чтобы проверить проверку подлинности в приложении, выполните следующие действия.

- В приложении, которое вы хотите протестировать, выберите прокси приложения.

- В верхней части страницы выберите Тестировать приложение, чтобы запустить тест в приложении и проверить наличие проблем с конфигурацией.

- Сначала запустите приложение, чтобы проверить функцию входа в приложение, а затем скачайте диагностический отчет, чтобы просмотреть рекомендации по устранению обнаруженных проблем.

Сведения об устранении неполадок см. в разделе "Устранение неполадок прокси приложения" и сообщений об ошибках.

Очистка ресурсов

Не забудьте удалить все ресурсы, созданные в этом руководстве, по завершении работы.

Устранение неполадок

Узнайте о распространенных проблемах и их устранении.

Создание приложения/Настройка URL-адресов

Проверьте сведения об ошибке и рекомендации по исправлению приложения. Большинство сообщений об ошибках включают в себя предлагаемое исправление. Чтобы избежать распространенных ошибок, проверьте следующее:

- Вы являетесь администратором с разрешением на создание приложения-прокси приложения

- Внутренний URL-адрес является уникальным.

- Внешний URL-адрес является уникальным.

- URL-адрес начинается с http или https и заканчивается на "/".

- URL-адрес должен включать имя домена, а не IP-адрес.

Сообщение об ошибке при создании приложения должно отображаться в правом верхнем углу. Для просмотра сообщений об ошибках также можно выбрать значок уведомления.

Настройка соединителей и групп соединителей

Если у вас возникли проблемы с настройкой приложения из-за предупреждения о соединителях и группах соединителей, см. инструкции по включению прокси приложения для получения сведений о том, как скачать соединители. Дополнительные сведения о соединителях см. в документации по соединителям.

Если соединители неактивны, они не могут связаться со службой. Часто из-за того, что все необходимые порты не открыты. Чтобы просмотреть список необходимых портов, ознакомьтесь с разделом предварительных требований в документации по включению прокси приложения.

Отправка сертификатов для пользовательских доменов

В качестве пользовательских доменов можно указать домен для внешних URL-адресов. Чтобы использовать пользовательские домены, необходимо отправить сертификат для этого домена. Сведения об использовании пользовательских доменов и сертификатов см. в статье "Работа с пользовательскими доменами" в прокси приложениях Microsoft Entra.

Если возникают проблемы с отправкой сертификата, найдите сообщения об ошибках на портале, чтобы получить дополнительные сведения о проблеме с сертификатом. Распространенные проблемы, связанные с сертификатами, включают следующие:

- Срок действия сертификата истек.

- Сертификат является самозаверяющим.

- Отсутствует закрытый ключ сертификата.

При попытке отправить сертификат в правом верхнем углу отображается сообщение об ошибке. Для просмотра сообщений об ошибках также можно выбрать значок уведомления.