Руководство. Защита событий входа пользователей с помощью многофакторной проверки подлинности Microsoft Entra

Многофакторная проверка подлинности — это процесс, в котором пользователь запрашивает дополнительные формы идентификации во время события входа. Например, может быть предложено ввести код с мобильного телефона или пройти сканирование отпечатка пальца. Требование второго варианта идентификации повышает безопасность, так как злоумышленнику будет нелегко получить или скопировать дополнительный фактор проверки.

Политики многофакторной проверки подлинности и условного доступа Microsoft Entra позволяют гибко требовать многофакторную проверку подлинности от пользователей для определенных событий входа. Общие сведения о многофакторной проверке подлинности рекомендуется просмотреть в этом видео: как настроить и применить многофакторную проверку подлинности в клиенте.

Важно!

В этом руководстве показано, как включить многофакторную проверку подлинности Microsoft Entra. Чтобы выполнить многофакторную проверку подлинности в качестве пользователя, см . раздел "Вход в рабочую или учебную учетную запись" с помощью двухфакторной проверки подлинности.

Если ИТ-команда не включила возможность использовать многофакторную проверку подлинности Microsoft Entra или если у вас возникли проблемы во время входа, обратитесь в службу технической поддержки для получения дополнительной помощи.

Из этого руководства вы узнаете, как выполнить следующие задачи:

- Создайте политику условного доступа, чтобы включить многофакторную проверку подлинности Microsoft Entra для группы пользователей.

- Настройка условий политики, запрашивающих MFA.

- Проверьте настройку и использование многофакторной проверки подлинности в качестве пользователя.

Необходимые компоненты

Для работы с этим учебником требуются следующие ресурсы и разрешения:

Рабочий клиент Microsoft Entra с включенными лицензиями Microsoft Entra ID P1 или пробной версии.

- Если необходимо, создайте его бесплатно.

Учетная запись с правами администратора условного доступа, администратора безопасности или глобального администратора. Некоторыми параметрами MFA также может управлять администратор политик проверки подлинности. Дополнительные сведения см. в статье Администратор политики проверки подлинности.

Учетная запись без прав администратора с известным вам паролем. Для этого учебника мы создали такую учетную запись под названием testuser. В этом руководстве описано, как протестировать взаимодействие с конечным пользователем по настройке и использованию многофакторной проверки подлинности Microsoft Entra.

- Если вам нужна информация о создании учетной записи пользователя, см. статью "Добавление или удаление пользователей с помощью идентификатора Microsoft Entra".

Группа, в которую входит пользователь без прав администратора. Для этого учебника мы создали такую группу под названием MFA-Test-Group. В этом руководстве описано, как включить многофакторную проверку подлинности Microsoft Entra для этой группы.

- Дополнительные сведения о создании группы см. в статье "Создание базовой группы" и добавление участников с помощью идентификатора Microsoft Entra.

Создание политики условного доступа

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

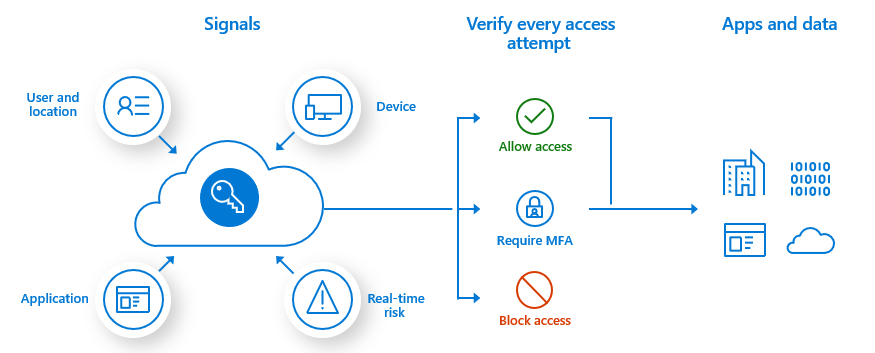

Рекомендуемый способ включения и использования многофакторной проверки подлинности Microsoft Entra — с политиками условного доступа. Условный доступ позволяет создавать и определять политики, реагирующие на события входа, которые запрашивают дополнительные действия перед предоставлением пользователю доступа к приложению или службе.

Политики условного доступа можно применять к конкретным пользователям, группам и приложениям. Их целью является защита вашей организации и одновременное обеспечение необходимых уровней доступа пользователей.

В этом руководстве мы создадим базовую политику условного доступа для запроса MFA при входе пользователя. В следующем руководстве этой серии мы настраиваем многофакторную проверку подлинности Microsoft Entra с помощью политики условного доступа на основе рисков.

Сначала создайте политику условного доступа и назначьте тестовую группу пользователей следующим образом.

Войдите в Центр администрирования Microsoft Entra как минимум условный доступ Администратор istrator.

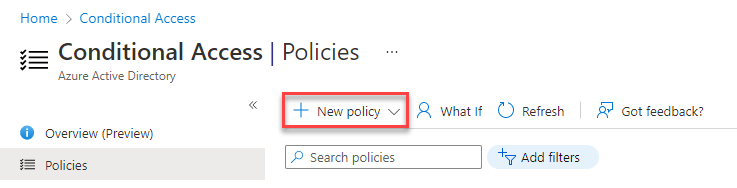

Перейдите к условному доступу защиты>, выберите +Создать политику, а затем нажмите кнопку "Создать политику".

Введите имя политики, например MFA Pilot.

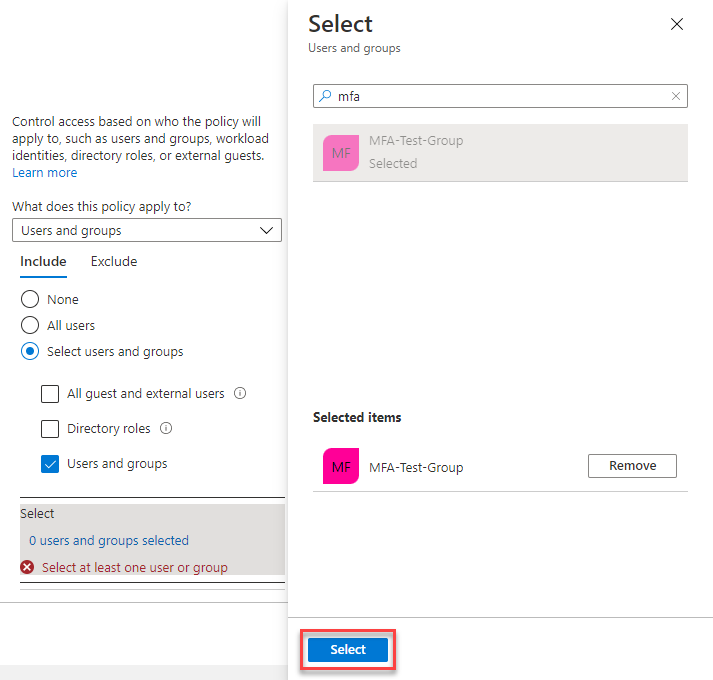

В разделе Назначения выберите текущее значение в пункте Пользователи или удостоверения рабочей нагрузки.

Убедитесь, что в пункте К кому применяется эта политика? выбрано Пользователи и группы.

В пункте Включить выберите Выбрать пользователей или группы, а затем — Пользователи и группы.

Поскольку они еще не назначены, автоматически откроется список пользователей и групп (как показано на следующем этапе).

Найдите и выберите группу Microsoft Entra, например MFA-Test-Group, а затем нажмите кнопку "Выбрать".

Мы выбрали группу, к которой необходимо применить политику. В следующем разделе мы настроим условия, при которых она будет применяться.

Настройка условий многофакторной проверки подлинности

Создав политику условного доступа и назначив тестовую группу пользователей, определите облачные приложения или действия, активирующие политику. Эти облачные приложения или действия — это сценарии, которые требуют дополнительной обработки, например запрос на многофакторную проверку подлинности. Например, вы могли решить, что для доступа к финансовому приложению или средствам управления требуется дополнительный запрос проверки подлинности.

Настройка приложений, которым требуется многофакторная проверка подлинности

В этом руководстве настройте политику условного доступа, чтобы требовать многофакторную проверку подлинности при входе пользователя.

Выберите текущее значение в разделе Облачные приложения или действия и убедитесь, что в пункте Выбрать объект, к которому будет применяться эта политика выбрано Облачные приложения.

В списке Включить нажмите Выбрать приложения.

Поскольку приложения еще не выбраны, автоматически откроется список приложений (как показано на следующем этапе).

Совет

Вы можете применить политику условного доступа ко всем облачным приложениям или только к выбранным приложениям. Для обеспечения гибкости можно также исключить определенные приложения из политики.

Просмотрите список доступных событий входа, которые можно использовать. В этом руководстве выберите API управления службами Windows Azure, чтобы политика применялось к событиям входа. Затем выберите Выбрать.

Настройка многофакторной проверки подлинности для доступа

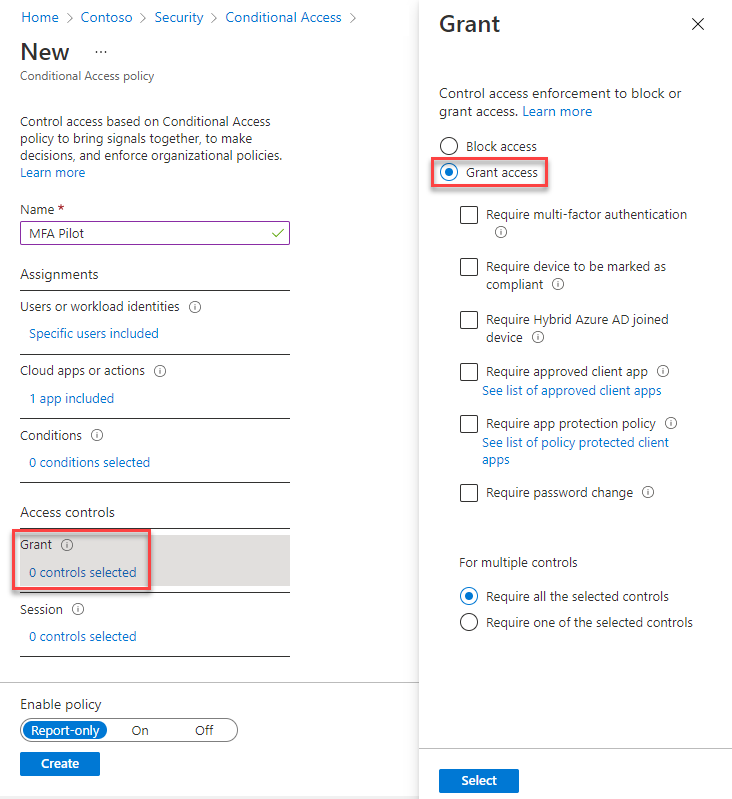

Теперь настроим элементы управления доступом. Они позволяют определять требования к пользователю для предоставления доступа. Они могут потребоваться для использования утвержденного клиентского приложения или устройства, присоединенного к идентификатору Microsoft Entra.

В этом руководстве настройте элементы управления доступом, чтобы требовать многофакторную проверку подлинности во время события входа.

В разделе Элементы управления доступом выберите текущее значение в пункте Предоставление разрешения, а затем нажмите Предоставить доступ.

Выберите " Требовать многофакторную проверку подлинности" и нажмите кнопку "Выбрать".

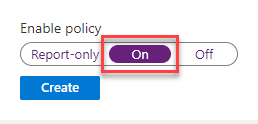

Активация политики

Для политик условного доступа можно задать параметр Только отчет, если вы хотите узнать, как эта конфигурация повлияет на пользователей, или Выключено, если вы не хотите сейчас ее использовать. Так как тестовая группа пользователей предназначена для этого руководства, давайте включите политику, а затем протестируем многофакторную проверку подлинности Microsoft Entra.

В разделе Включить политику нажмите кнопку Вкл.

Чтобы применить политику условного доступа, выберите Создать.

Проверка многофакторной проверки подлинности Microsoft Entra

Давайте увидим политику условного доступа и многофакторную проверку подлинности Microsoft Entra в действии.

Сначала войдите в ресурс, который не требует MFA:

Откройте новое окно браузера в режиме InPrivate или в режиме инкогнито, а затем перейдите по адресу https://account.activedirectory.windowsazure.com.

Приватный режим браузера защитит событие входа от влияния существующих учетных данных.

Выполните вход с помощью тестового пользователя без прав администратора, например testuser. Не забудьте включить

@и доменное имя в учетной записи пользователя.При первом входе в эту учетную запись появится запрос на изменение пароля. Однако нет запроса на настройку или использование многофакторной проверки подлинности.

Закройте окно браузера.

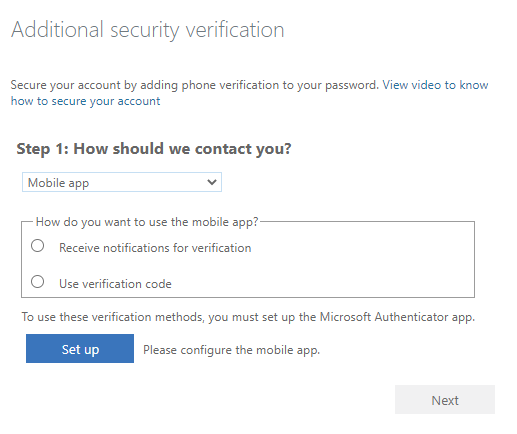

Вы настроили политику условного доступа, чтобы требовать дополнительную проверку подлинности для входа. Из-за этой конфигурации вам будет предложено использовать многофакторную проверку подлинности Microsoft Entra или настроить метод, если вы еще не сделали этого. Проверьте это новое требование, войдите в Центр администрирования Microsoft Entra:

Откройте новое окно браузера в режиме InPrivate или incognito и войдите в Центр администрирования Microsoft Entra.

Выполните вход с помощью тестового пользователя без прав администратора, например testuser. Не забудьте включить

@и доменное имя в учетной записи пользователя.Необходимо зарегистрировать и использовать многофакторную проверку подлинности Microsoft Entra.

Нажмите Далее, чтобы запустить процесс.

Для проверки подлинности можно настроить номер мобильного или рабочего телефона, а также мобильное приложение. Телефон для проверки подлинности поддерживает текстовые сообщения и звонки, рабочий телефон поддерживает звонки на номера с расширением, а мобильное приложение поддерживает получение уведомлений для проверки подлинности или создание кодов проверки подлинности в приложении.

Выполните инструкции на экране, чтобы настроить выбранный метод многофакторной проверки подлинности.

Закройте окно браузера и войдите в Центр администрирования Microsoft Entra еще раз, чтобы проверить настроенный метод проверки подлинности. Например, если для проверки подлинности вы настроили мобильное приложение, вы увидите подсказку следующего типа.

Закройте окно браузера.

Очистка ресурсов

Если вы больше не хотите использовать политику условного доступа, которую вы настроили в рамках этого учебника, удалите ее, выполнив следующие действия:

Войдите в Центр администрирования Microsoft Entra как минимум условный доступ Администратор istrator.

Перейдите к условному доступу к защите>и выберите созданную политику, например пилотное приложение MFA.

Нажмите Удалить и подтвердите, что хотите удалить политику.

Следующие шаги

В этом руководстве вы включили многофакторную проверку подлинности Microsoft Entra с помощью политик условного доступа для выбранной группы пользователей. Вы научились выполнять следующие задачи:

- Создайте политику условного доступа, чтобы включить многофакторную проверку подлинности Microsoft Entra для группы пользователей Microsoft Entra.

- Настройте условия политики, запрашивающие многофакторную проверку подлинности.

- Проверьте настройку и использование многофакторной проверки подлинности в качестве пользователя.