Руководство. Принудительное применение многофакторной проверки подлинности для гостевых пользователей B2B

При совместной работе с внешними гостевыми пользователями B2B рекомендуется защитить приложения с помощью политик многофакторной проверки подлинности. После такой защиты для доступа к вашим ресурсам внешним пользователям потребуется больше, чем просто имя пользователя и пароль. В идентификаторе Microsoft Entra можно выполнить эту задачу с помощью политики условного доступа, требующей MFA для доступа. Политики MFA могут применяться на уровне клиента, приложения или отдельного гостевого пользователя, так же, как они включены для членов вашей организации. Клиент ресурсов всегда отвечает за многофакторную проверку подлинности Microsoft Entra для пользователей, даже если у гостевой организации есть возможности многофакторной проверки подлинности.

Пример:

- Администратор или сотрудник компании A приглашает гостевого пользователя использовать облачное или локальное приложение, настроенное на прохождение Многофакторной идентификации для получения доступа.

- Гостевой пользователь входит в систему, используя собственный рабочий, учебный идентификатор или идентификатор в социальной сети.

- Пользователю предлагается пройти Многофакторную идентификацию.

- Ему нужно согласовать параметры прохождения MFA с компанией A и выбрать приемлемый вариант. После этого пользователь получит доступ к приложению.

Примечание.

Многофакторная проверка подлинности Microsoft Entra выполняется в клиенте ресурсов, чтобы обеспечить прогнозируемость. Когда гостевой пользователь входит в систему, он видит страницу входа клиента ресурса, отображаемую в фоновом режиме, собственную страницу входа в систему домашнего клиента и логотип компании на переднем плане.

При работе с этим руководством вы сделаете следующее:

- Перед настройкой MFA проверьте работу входа в систему.

- Создайте политику условного доступа, которая требует прохождения MFA для доступа к облачному приложению в вашей среде. В этом руководстве мы будем использовать приложение API управления службами Windows Azure для иллюстрации процесса.

- Используйте инструмент What If для имитации входа через MFA.

- Проверите политику условного доступа.

- Очистите тестового пользователя и политику.

Если у вас еще нет подписки Azure, создайте бесплатную учетную запись, прежде чем начинать работу.

Необходимые компоненты

Для выполнения сценария в этом руководстве вам понадобится следующее.

- Доступ к выпуску Microsoft Entra ID P1 или P2, который включает возможности политики условного доступа. Чтобы применить MFA, необходимо создать политику условного доступа Microsoft Entra. Политики MFA всегда применяются в вашей организации независимо от того, имеет ли партнер возможности MFA.

- Допустимая внешняя учетная запись электронной почты, которую вы можете добавить в свой каталог клиента в качестве гостевого пользователя и использовать для входа. Если вы не знаете, как создать гостевую учетную запись, см. статью "Добавление гостевого пользователя B2B" в Центре администрирования Microsoft Entra.

Создание тестового гостевого пользователя в идентификаторе Microsoft Entra

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

Выберите Новый пользователь, а затем — Пригласить внешнего пользователя.

В разделе "Удостоверение " на вкладке "Основные сведения" введите адрес электронной почты внешнего пользователя. При необходимости включите отображаемое имя и приветственное сообщение.

При необходимости можно добавить дополнительные сведения пользователю на вкладках "Свойства и назначения".

Выберите "Рецензирование и приглашение ", чтобы автоматически отправить приглашение гостевого пользователя. Появится сообщение Пользователь успешно приглашен.

После отправки приглашения учетная запись пользователя автоматически добавляется в каталог как гость.

Проверка входа в систему перед настройкой MFA

- Используйте имя тестового пользователя и пароль для входа в Центр администрирования Microsoft Entra.

- Вы должны иметь доступ к Центру администрирования Microsoft Entra, используя только учетные данные для входа. Никакой другой проверки подлинности не требуется.

- Выйти.

Создание политики условного доступа, которая требует MFA

Войдите в Центр администрирования Microsoft Entra как минимум условный доступ Администратор istrator.

Перейдите в Центр безопасности защиты>идентификации>.

В разделе Защита выберите Условный доступ.

На странице условного доступа в верхней части панели инструментов выберите "Создать политику".

На странице создания в поле Имя введите Require MFA for B2B portal access (Требовать Многофакторную идентификацию для доступа к порталу B2B).

В разделе Назначения щелкните ссылку под надписью Пользователи и группы.

На странице "Пользователи и группы" выберите "Выбрать пользователей и группы", а затем выберите "Гостевой" или "Внешние пользователи". Политику можно назначить различным внешним типам пользователей, встроенным ролям каталога или пользователям и группам.

В разделе Назначения щелкните ссылку под надписью Облачные приложения или действия.

Щелкните Выберите приложения, а затем щелкните ссылку под надписью Выбрать.

На странице "Выбор" выберите API управления службами Windows Azure и нажмите кнопку "Выбрать".

На странице Создать в разделе Элементы управления доступом выберите Предоставить.

На странице "Предоставление" выберите "Предоставить доступ", выберите поле проверка "Требовать многофакторную проверку подлинности" и нажмите кнопку "Выбрать".

В разделе Включить политику нажмите кнопку Вкл.

Нажмите кнопку создания.

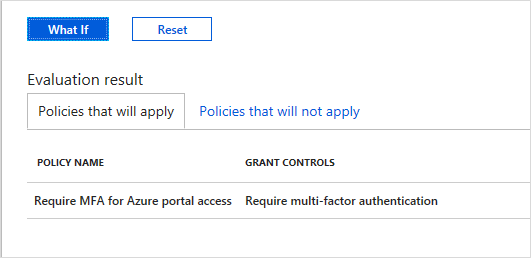

Использование параметра What If для имитации входа

На странице Условный доступ | политики выберите What If.

Щелкните ссылку в разделе Пользователь.

В поле поиска введите имя тестового гостевого пользователя. Выберите пользователя в результатах поиска и нажмите Выбрать.

Выберите ссылку в разделе Cloud apps, actions, or authentication content (Облачные приложения, действия или содержимое для проверки подлинности). Щелкните Выберите приложения, а затем щелкните ссылку под надписью Выбрать.

На странице облачных приложений в списке приложений выберите API управления службами Windows Azure и нажмите кнопку "Выбрать".

Нажмите кнопку What If и убедитесь, что новая политика отображается в разделе Результат вычисления на вкладке Политики, которые будут применяться.

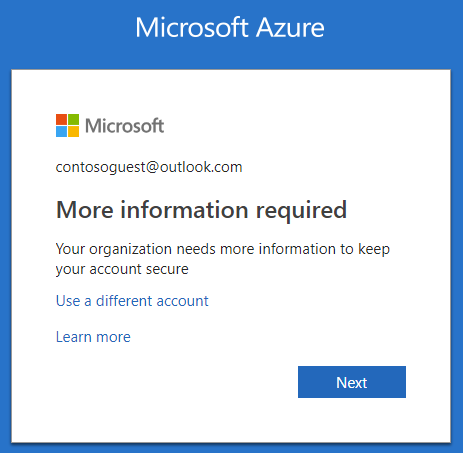

Проверка политики условного доступа

Используйте имя тестового пользователя и пароль для входа в Центр администрирования Microsoft Entra.

Вы увидите запрос на дополнительные методы проверки подлинности. Это может занять некоторое время, чтобы политика вступают в силу.

Примечание.

Вы также можете настроить параметры доступа между клиентами для доверия MFA из домашнего клиента Microsoft Entra. Это позволяет внешним пользователям Microsoft Entra использовать MFA, зарегистрированную в собственном клиенте, а не регистрировать в клиенте ресурсов.

Выйти.

Очистка ресурсов

Если тестовый пользователь и тестовая политика условного доступа больше не нужны, удалите их.

- Войдите в Центр администрирования Microsoft Entra как минимум пользователь Администратор istrator.

- Перейдите в раздел Удостоверение>Пользователи>Все пользователи.

- Выберите тестового пользователя, а затем — команду Удалить пользователя.

- Перейдите в Центр безопасности защиты>идентификации>.

- В разделе Защита выберите Условный доступ.

- В списке имен политики выберите контекстное меню (…) для тестовой политики, а затем — Удалить. Выберите Да для подтверждения.

Следующие шаги

В этом учебнике вы создали политику условного доступа, которая требует прохождения гостевыми пользователями Многофакторной идентификации при входе в одно из облачных приложений. Дополнительные сведения о добавлении гостевых пользователей для совместной работы см. в статье "Добавление пользователей совместной работы Microsoft Entra B2B" в портал Azure.