Настройка политик адаптивного времени существования сеанса

Предупреждение

Если сейчас вы используете функцию настраиваемого времени существования для маркеров в общедоступной предварительной версии, то обратите внимание, что мы не поддерживаем создание двух разных политик для одного сочетания пользователя и приложения: один объект — с этой функцией, а другой — с функцией настраиваемого времени существования для маркеров. Корпорация Майкрософт прекратила использовать функцию настраиваемого времени существования для маркеров обновления и сеанса 30 января 2021 г. и заменила ее функцией управления сеансом проверки подлинности с условным доступом.

Перед включением частоты входа убедитесь, что в клиенте отключены другие параметры повторной проверки подлинности. Если параметр "запоминания MFA на доверенных устройствах" включен, обязательно отключите его перед использованием частоты входа, так как использование вместе этих двух параметров может привести к отправке непредвиденных запросов пользователям. Дополнительные сведения о запросах повторной проверки подлинности и времени существования сеанса см. в статье " Оптимизация запросов повторной проверки подлинности" и понимание времени существования сеанса для многофакторной проверки подлинности Microsoft Entra.

Развертывание политики

Чтобы убедиться, что политика работает должным образом, рекомендуется протестировать ее перед развертыванием в рабочей среде. В идеале для проверки правильности работы новой политики следует использовать тестовый клиент. Дополнительные сведения см. в статье Планирование развертывания условного доступа.

Политика 1. Управление частотой входа

Войдите в Центр администрирования Microsoft Entra как минимум условный доступ Администратор istrator.

Перейдите к условному доступу к защите>.

Выберите команду Создать политику.

Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

Выберите все необходимые условия для окружения клиента, включая целевые облачные приложения.

Примечание.

Рекомендуем задать равную частоту запросов проверки подлинности для ключевых приложений Microsoft Office, таких как Exchange Online и SharePoint Online, для оптимального взаимодействия с пользователем.

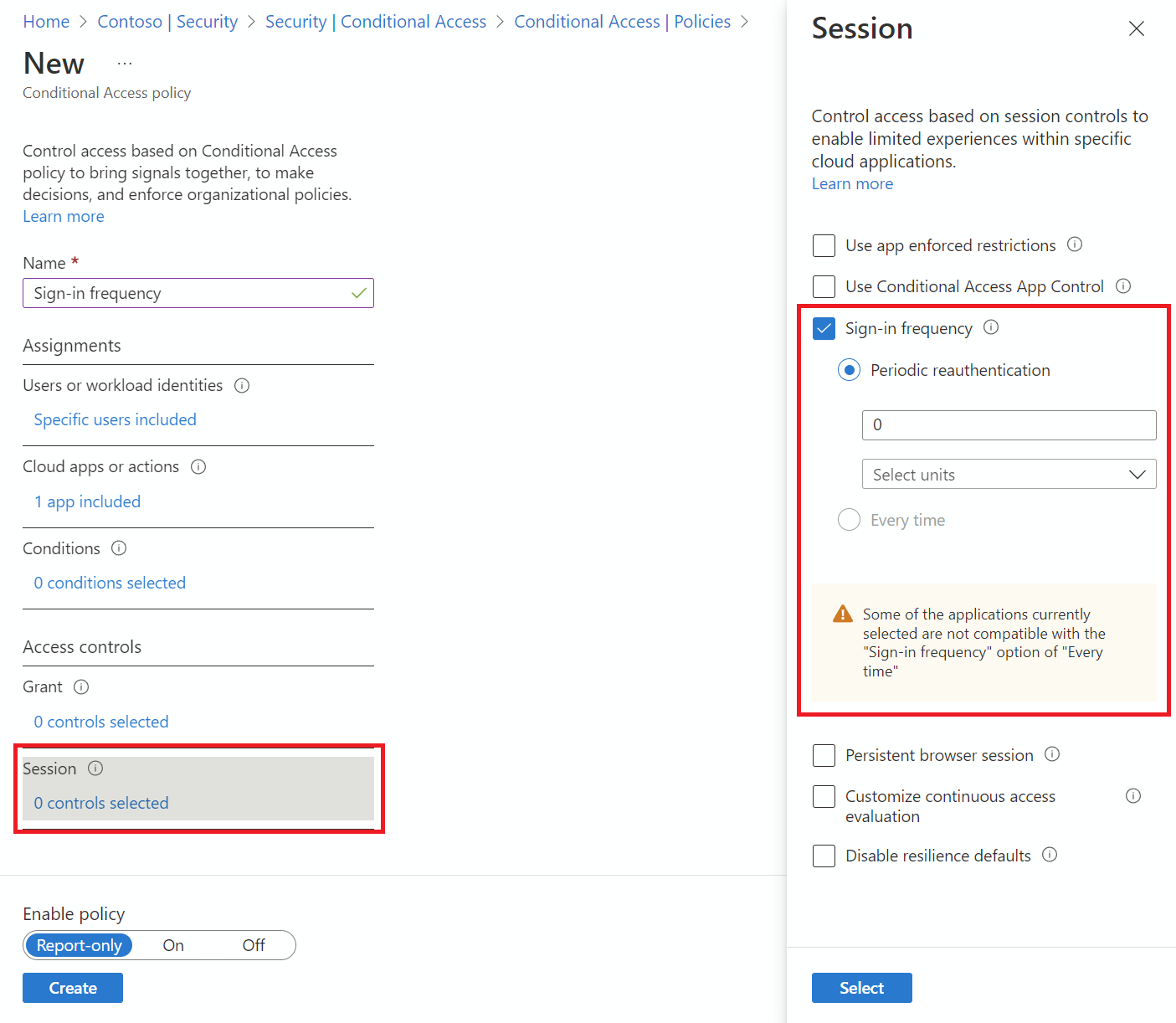

В разделе Элементы управления доступом>Сеанс.

- Выберите Частота входа.

- Выберите периодическую повторную проверку подлинности и введите значение часов или дней либо выберите Каждый раз.

- Выберите Частота входа.

Сохраните политику.

Политика 2. Сохраняемый сеанс браузера

Войдите в Центр администрирования Microsoft Entra как минимум условный доступ Администратор istrator.

Перейдите к условному доступу к защите>.

Выберите команду Создать политику.

Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

Выберите все обязательные условия.

Примечание.

Для этого элемента управления необходимо выбрать "Все облачные приложения" в качестве условия. Сохраняемость сеанса браузера находится под управлением маркера сеанса проверки подлинности. Все вкладки в сеансе браузера совместно используют один маркер сеанса, поэтому все они должны предоставлять общий доступ к состоянию сохраняемости.

В разделе Элементы управления доступом>Сеанс.

Выберите Сохраняемый сеанс браузера.

Примечание.

Конфигурация сеанса сохраняемого браузера в условном доступе Microsoft Entra переопределяет значение "Оставаться вошедшего в систему?" если вы настроили обе политики, в области фирменной символики компании для одного и того же пользователя.

Выберите значение в раскрывающемся списке.

Сохраните политику.

Политика 3. Контроль частоты входа при каждом обнаружении рискованных пользователей

- Войдите в Центр администрирования Microsoft Entra как минимум условный доступ Администратор istrator.

- Перейдите к условному доступу к защите>.

- Выберите команду Создать политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа, которые использует ваша организация.

- Нажмите кнопку Готово.

- В разделе "Целевые ресурсы>Облачные приложения включают" выберите "Все облачные приложения".>

- В разделе Условия>Риск пользователя задайте для параметра Настроить значение Да. В разделе Настройте уровни риска пользователей, необходимые для применения политики выберите Высокий, а затем нажмите кнопку Готово.

- В разделе Управление доступом>Предоставить разрешение выберите Предоставить доступ, Требовать изменения пароля, а затем нажмите Выбрать.

- В разделе Элементы управления сеансом>Частота входа выберите Каждый раз.

- Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

- Нажмите Создать, чтобы создать и включить политику.

После подтверждения параметров в режиме "только отчет" администратор может перевести переключатель Включить политику из положения Только отчет в положение Вкл.

Проверка

Используйте средство What If для имитации входа пользователя в целевое приложение и других условий с учетом того, как вы настроили свою политику. Элементы управления сеанса проверки подлинности отображаются в результатах работы средства.

Допуски при выдаче запросов

Мы учитываем пять минут, когда каждый раз выбирается в политике, чтобы не запрашивать пользователей чаще, чем каждые пять минут. Если пользователь завершил многофакторную проверку подлинности за последние 5 минут, и он попал в другую политику условного доступа, требующую повторной проверки подлинности, мы не запрашиваем пользователя. Слишком запрашивающие пользователи повторной проверки подлинности могут повлиять на производительность и повысить риск утверждения запросов MFA, которые они не инициировали. Используйте параметр "Частота входа: каждый раз" только для конкретных потребностей бизнеса.

Известные проблемы

- При настройке частоты входа для мобильных устройств проверка подлинности после каждого входа в систему будет замедляться (в среднем может требоваться 30 секунд). Кроме того, это может происходить в разных приложениях одновременно.

- Если на устройствах iOS приложение в качестве первого фактора проверки подлинности настраивает сертификаты и к приложению применяются политики частоты входа и управления мобильными приложениями Intune, то при активации политики вход в приложение для конечных пользователей будет заблокирован.

Следующие шаги

- Если вы готовы приступить к настройке политик условного доступа для вашей среды, см. статью Планирование развертывания условного доступа.